Edmund Richardson

0

3978

317

Una noche estás jugando videojuegos, a la mañana siguiente tus cuentas bancarias se han vaciado. Parece un escenario descabellado que no tiene posibilidades de suceder, ¿verdad? Eso es lo que todos piensa justo antes de que les roben sus identidades 6 señales de advertencia de robo de identidad digital que no debe ignorar 6 señales de advertencia de robo de identidad digital que no debe ignorar la trampa de pensar que siempre le pasará a "alguien más". No ignore las señales de advertencia.. .

A medida que la industria del juego continúa obteniendo ingresos multimillonarios, los piratas informáticos y los estafadores están salivando ante la oportunidad de robar una porción del pastel. En 2014, los ingresos de juegos de PC / MMO rompieron $ 24 mil millones y los ingresos de juegos móviles rompieron $ 21 mil millones. Con todo ese dinero vienen muchas manos codiciosas.

No te conviertas en una víctima. Manténgase inteligente, alerta y protegido contra las peores amenazas de seguridad y malware para jugadores como usted y yo.

Suplantación de identidad y phishing

La idea de suplantación de identidad puede ser algo extraño para la persona promedio, y mucho menos para el jugador promedio, pero hay una buena probabilidad de que te hayas encontrado con él en algún momento u otro. En resumen, la suplantación de identidad es un término coloquial para “engaño por imitación” de los cuales el ejemplo más conocido es suplantación de identidad.

Para aquellos que no saben, el phishing es una técnica de estafa ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores? ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores? Nunca he sido fanático de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana en la que mi primo logró atrapar dos peces mientras yo pescaba zip. Similar a la pesca en la vida real, las estafas de phishing no son ... eso implica sitios web imitadores o URL fraudulentas como una forma de engañar a los usuarios para que ingresen credenciales de inicio de sesión (por ejemplo, para cuentas de juegos) y datos personales confidenciales (por ejemplo, números de tarjetas de crédito).

Una vez ingresado, el phisher retiene toda esa información en su base de datos.

Los sitios web falsificados han existido durante mucho tiempo, pero las técnicas de falsificación son cada vez más avanzadas. Por ejemplo, hay bots de redes sociales que monitorean las conversaciones de las redes sociales para los jugadores que necesitan soporte técnico, luego dirigen a esos usuarios a sitios web falsificados donde necesitan ingresar sus credenciales de inicio de sesión (y, por lo tanto, regalarlas sin saberlo).

Cómo mantenerse a salvo: El phishing es muy popular en los correos electrónicos, por lo tanto, tome prestado estos consejos de seguridad de correo electrónico. 7 Consejos importantes de seguridad de correo electrónico que debe conocer 7 Consejos importantes de seguridad de correo electrónico que debe saber sobre la seguridad de Internet es un tema que todos sabemos que es importante, pero a menudo es algo importante. de vuelta en los recovecos de nuestras mentes, engañándonos para creer que "no me va a pasar a mí". Ya sea ... y nunca haga clic en los enlaces directamente. Si una empresa le solicita que inicie sesión, escriba siempre la URL del sitio web a mano. Para enlaces complejos, use estas herramientas de verificación de enlaces 7 Sitios rápidos que le permiten verificar si un enlace es seguro 7 Sitios rápidos que le permiten verificar si un enlace es seguro Antes de hacer clic en un enlace, use estos verificadores de enlace para verificar que no conduzca a malware u otras amenazas de seguridad. para ver si están a salvo antes de visitarlos.

Descargas de archivos maliciosos

El malware es lo peor en Internet. En el mejor de los casos, es un inconveniente que puede robarle horas de vida al eliminar ese malware. 10 pasos a seguir cuando descubre malware en su computadora 10 pasos a seguir cuando descubre malware en su computadora Nos gustaría pensar que Internet es un lugar seguro para pasar nuestro tiempo (tos), pero todos sabemos que hay riesgos en cada esquina. Correo electrónico, redes sociales, sitios web maliciosos que han funcionado ... En el peor de los casos, puede destruir su (s) dispositivo (s), hacer que pierda archivos y datos importantes, o incluso robarle su identidad.

El juego es una actividad que requiere muchas descargas, especialmente si haces la mayoría de tus juegos en una PC. Tienes archivos de instalación, anti-trampas, modificaciones de terceros, ajustes de interfaz en el juego, etc. Si bien estarás bien el 99% del tiempo, siempre existe ese 1% de posibilidades de que te sirvan una falsificación , archivo malicioso.

¿Y cuál es el peor tipo de malware para contratar?? Registradores de teclas. Un keylogger es un programa que se encuentra en segundo plano y registra sus pulsaciones de teclas, que luego se envían a un servidor remoto en algún lugar para su análisis. En esencia, los keyloggers se usan para robar nombres de usuario, contraseñas, números de tarjetas de crédito y más.

Por ejemplo, los bots en Twitch.TV han surgido y comenzaron a difundir programas no deseados, incluido un raspador de datos personales y un virus adware, a través de enlaces de canales de chat. Además, existen herramientas falsas de Twitch.TV de terceros diseñadas para imitar herramientas reales, pero no son más que malware disfrazado.

Cómo mantenerse a salvo: Siempre tenga algún tipo de programa antivirus gratuito Los 10 mejores programas antivirus gratuitos Los 10 mejores programas antivirus gratuitos No importa qué computadora esté utilizando, necesita protección antivirus. Aquí están las mejores herramientas antivirus gratuitas que puede usar. instalado y asegúrese de seguir estos consejos de sentido común para evitar descargas de malware 7 Consejos de sentido común para ayudarlo a evitar la captura de malware 7 Consejos de sentido común para ayudarlo a evitar la captura de malware El Internet ha hecho mucho posible. Acceder a la información y comunicarse con personas de muy lejos se ha convertido en una brisa. Al mismo tiempo, sin embargo, nuestra curiosidad puede llevarnos rápidamente por callejones virtuales oscuros ... Además, escanee su sistema de vez en cuando utilizando estas herramientas anti-keylogger No caiga víctima de los keyloggers: use estas herramientas importantes anti-keylogger No caiga víctima de los keyloggers: use estas herramientas importantes anti-keylogger en caso de robo de identidad en línea , los keyloggers juegan uno de los roles más importantes en el acto real de robar. Si alguna vez le han robado una cuenta en línea, ya sea para ... para asegurarse de que nadie esté grabando sus pulsaciones de teclas.

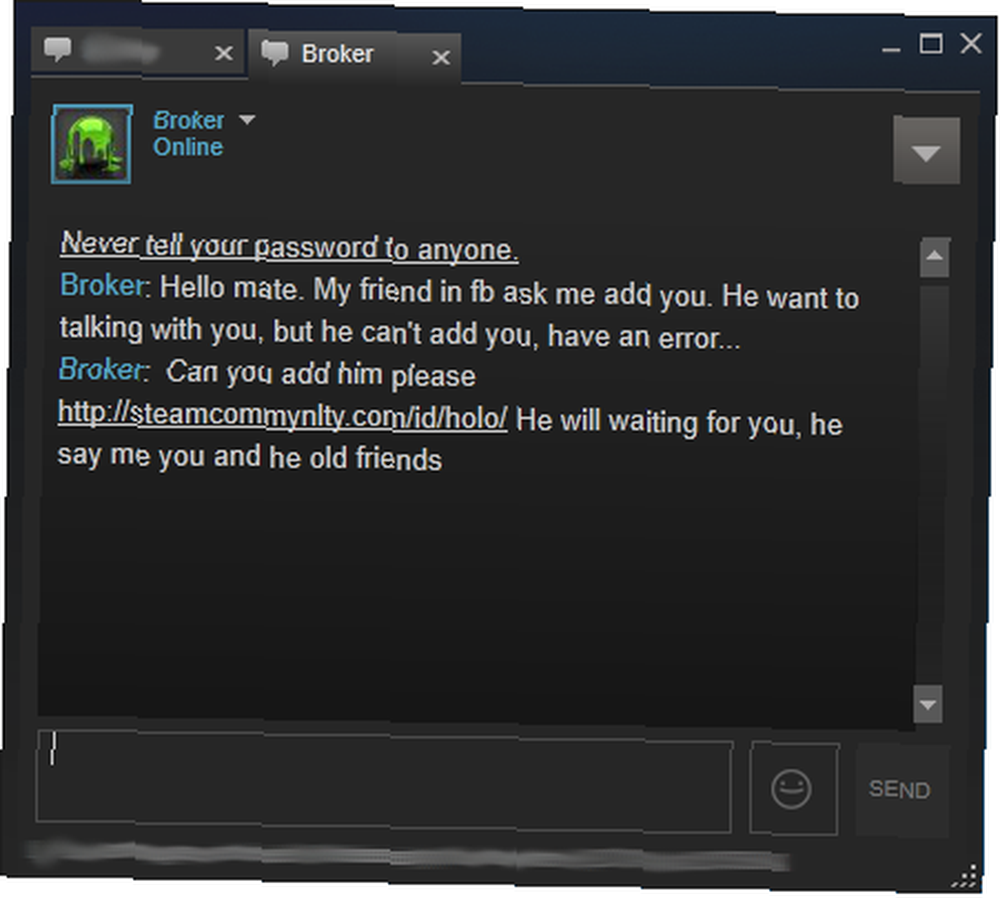

Estafas de ingeniería social

Ingeniería social ¿Qué es la ingeniería social? [MakeUseOf explica] ¿Qué es la ingeniería social? [MakeUseOf explica] Puede instalar el firewall más potente y costoso de la industria. Puede educar a los empleados sobre los procedimientos básicos de seguridad y la importancia de elegir contraseñas seguras. Incluso puede bloquear la sala de servidores, pero cómo ... se convirtió en una palabra de moda de Internet hace unos años, pero el concepto subyacente es tan antiguo como la humanidad. En pocas palabras, es una forma de manipulación que hace que la víctima divulgue información confidencial por su cuenta..

En las comunidades de juego, la ingeniería social se utiliza para estafar a las personas de sus cuentas, sus bienes virtuales o sus números de tarjeta de crédito. Dependiendo de las circunstancias, puede haber una gran superposición con las estafas de Facebook Cómo identificar una estafa de Facebook antes de que sea demasiado tarde Cómo identificar una estafa de Facebook antes de que sea demasiado tarde Las estafas de Facebook están de moda y pueden acercarse sigilosamente. Aquí hay algunas señales de advertencia a tener en cuenta para que no quede atrapado en una. , Estafas de Craigslist Llevando la batalla a los estafadores de Craigslist: cómo evitar estafas en Craigslist Llevando la batalla a los estafadores de Craigslist: cómo evitar estafas en Craigslist Lanzado en 1995, Craigslist tomó por asalto el mundo de Internet con su innovador cruce de anuncios clasificados con La web. Pero como con todas las transacciones basadas en Internet, algunos usuarios prefieren jugar al sistema ..., y eBay estafa 10 estafas de eBay para estar al tanto de 10 estafas de eBay para estar al tanto de ser estafado apesta, especialmente en eBay. Estas son las estafas de eBay más comunes que necesita conocer y cómo evitarlas. .

Steam es un buen ejemplo de esto. Si bien Steam es una piedra angular masiva en los juegos de PC, la comunidad de Steam rara vez merece elogios 9 Violaciones comunes de la comunidad Steam y cómo informarlas 9 Violaciones comunes de la comunidad Steam y cómo informarlas Internet, se harán cosas terribles el uno al otro. Es por eso que las comunidades de juego como Steam han establecido reglas comunitarias para mantener las cosas civiles. . Hay muchos estafadores, la mayoría, pero no todos, son bots, que engañan a los usuarios para que regalen sus artículos, tarjetas, regalos e incluso cuentas completas.

Cada vez que participa en una transacción con dinero real o comercio virtual, se está poniendo en riesgo. Eso es cierto tanto si intercambias cartas de Steam como si compras oro en el mercado negro para World of Warcraft. Y luego está EVE Online, donde la ingeniería social es en realidad parte del juego. ¿Nuevo en EVE Online? ¿Aquí hay 5 cosas que puede hacer nuevo para EVE en línea? Aquí hay 5 cosas que puede hacer A diferencia de la mayoría de los MMORPG, EVE Online no lo sostiene de la mano y lo guía junto con las señales. Necesitas forjar tu propio destino o morir en el intento. .

Cómo mantenerse a salvo: La mayoría de los consejos anti-estafa son los mismos independientemente del medio. Nunca dé sus nombres de usuario o contraseñas. No haga clic en enlaces de fuentes no confiables. Sin embargo, le aconsejamos que también se adhiera a estos consejos para mitigar los ataques de ingeniería social Cómo protegerse contra los ataques de ingeniería social Cómo protegerse contra los ataques de ingeniería social La semana pasada analizamos algunas de las principales amenazas de ingeniería social que usted, su empresa o sus empleados deberían estar atentos. En pocas palabras, la ingeniería social es similar a una ... .

Incumplimientos de la base de datos

Probablemente ya hayas oído hablar de eso. En 2011, varias bases de datos importantes propiedad de Sony fueron comprometidas por piratas informáticos, incluidas, entre otras, las bases de datos utilizadas para PlayStation Network y Sony Online Entertainment.

La cuenta final? 102 millones de cuentas afectadas. Al menos 12 millones de esas cuentas involucraban información de tarjeta de crédito sin cifrar.

Luego, en 2014, un grupo de dieciséis piratas informáticos en Corea del Sur falsificó seis de los principales sitios de juegos en línea y robó las credenciales de inicio de sesión de más de 27 millones de personas. Utilizaron las credenciales para robar varias formas de moneda virtual en el juego, lo que eventualmente costó $ 2 millones en daños a la economía surcoreana..

Cómo mantenerse a salvo: Tenga en cuenta que ninguna empresa en el mundo es 100% segura. Habrá siempre tenga cierto nivel de riesgo cuando use su tarjeta de crédito en línea. A veces, estas infracciones están fuera de su control, pero esto es lo que puede hacer para protegerse mejor contra el robo de identidad en línea 3 Consejos para la prevención del fraude en línea que necesita saber en 2014 3 Consejos para la prevención del fraude en línea que necesita saber en 2014 .

Mantente a salvo allá afuera!

Por supuesto, además de todo lo mencionado anteriormente, debe practicar buenos hábitos de seguridad. Cambie sus malos hábitos y sus datos estarán más seguros. Cambie sus malos hábitos y sus datos estarán más seguros, como configurar un firewall y mantenerse actualizado. con las últimas versiones de software, desconfíe de todo lo que parece demasiado bueno para ser verdad y nunca comparta sus cuentas con otros.

¿Se ha visto comprometida su seguridad debido a un juego en línea? ¿Alguna vez ha enfrentado alguno de estos problemas? Cuéntanos tus experiencias en los comentarios a continuación.!

Créditos de imagen: jugador jugando a través de Shutterstock, Twitter Shot a través de Shutterstock, descargando gráficos a través de Shutterstock, PlayStation 4 a través de Shutterstock