Edmund Richardson

9

4077

100

Después de varios teasers de WikiLeaks, el 7 de marzo de 2017, el sitio web de denuncia lanzó un conjunto de documentos llamados Vault 7. Estos supuestamente se filtraron desde el interior de la unidad del Centro de Inteligencia Cibernética de la CIA. Para acompañar los documentos de Vault 7, WikiLeaks preparó un comunicado de prensa que detalla los antecedentes y los principales descubrimientos de la fuga..

Sin embargo, en las horas posteriores a su lanzamiento, hubo una serie de titulares sensacionales que afirmaron que el cifrado en aplicaciones como WhatsApp y Signal se había visto comprometido. Esto no es cierto, a pesar de los informes generalizados. Entonces, ¿qué nos dijeron exactamente las filtraciones de Vault 7? ¿Deberíamos preocuparnos??

¿Cuáles son las fugas de Vault 7??

Los documentos de Vault 7 son los primeros de una serie de lanzamientos de WikiLeaks, denominado Año Cero, del Centro de Inteligencia Cibernética de la CIA. En total, hay 7.818 páginas web con 943 archivos adjuntos que incluyen documentos, imágenes y otros archivos que datan entre 2013 y 2016.

Aunque WikiLeaks no nombró una fuente para la filtración, en su comunicado de prensa indicaron que su fuente “desea iniciar un debate público sobre la seguridad, la creación, el uso, la proliferación y el control democrático de las armas cibernéticas”.

A diferencia de versiones anteriores, WikiLeaks ha redactado nombres y otra información de identificación personal antes de su publicación. En su declaración también dijeron que habían retirado intencionalmente cierta información para evitar “la distribución de armas cibernéticas 'armadas'”.

¿Qué hay en la Bóveda 7??

Los documentos en Vault 7 parecen provenir de un software llamado Confluence. Confluence es un wiki interno para configuraciones corporativas que generalmente se ejecuta en un servidor Atlassian.

Los servidores de Atlassian son notoriamente difíciles de proteger, lo que podría dar una indicación de cómo pudo haber ocurrido esta fuga..

Al ser una herramienta de colaboración interna, el lanzamiento contiene proyectos de trabajo en progreso, presentaciones y documentación técnica, junto con el código utilizado para ejecutar muchos de los exploits. Aunque hay una parte significativa de esto que ha sido frenada por WikiLeaks.

Hackeo de teléfonos inteligentes con exploits de día cero

Las vulnerabilidades de software son inevitables. A menudo son descubiertos por investigadores, que los informan al desarrollador. El desarrollador escribirá e implementará un parche y la vulnerabilidad se cerrará. Sin embargo, si un atacante encuentra la vulnerabilidad antes que el desarrollador, puede crear un exploit, conocido como ataque de día cero.

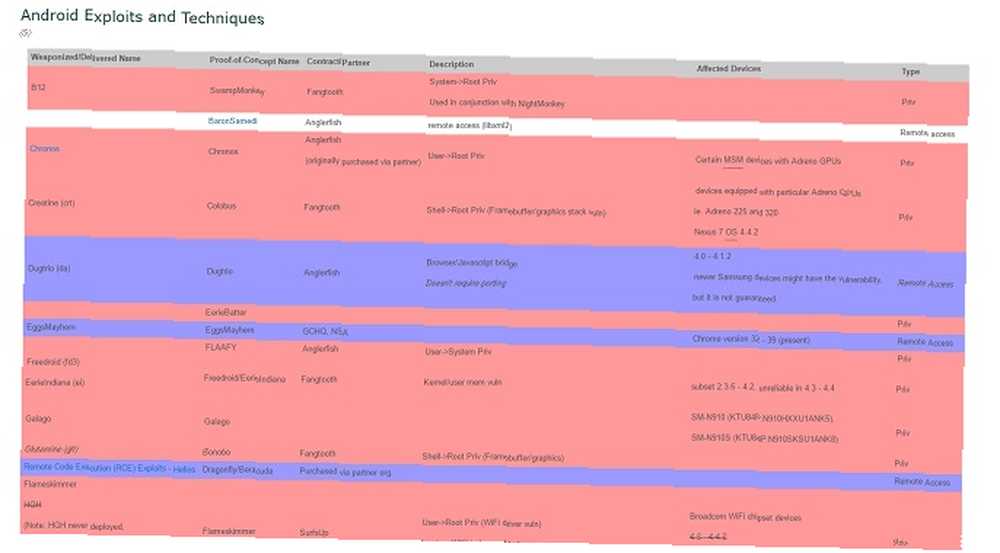

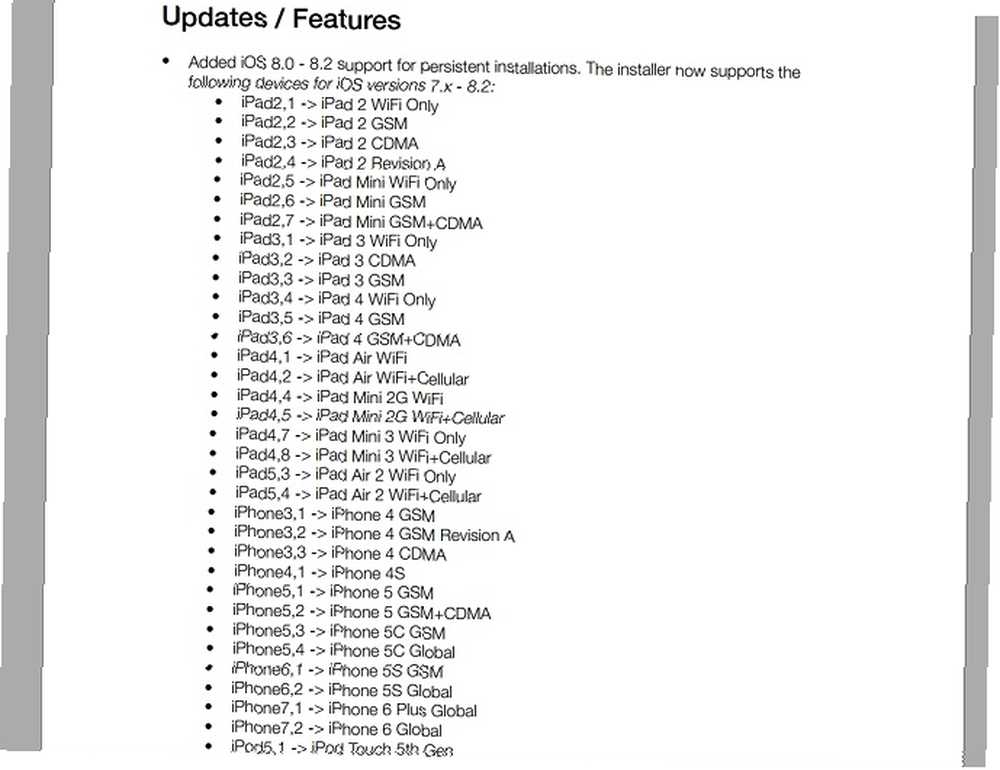

La Bóveda 7 muestra que la CIA tuvo acceso a una serie de exploits de día cero que estaban utilizando para comprometer tanto los dispositivos Android como iOS. Curiosamente, parece que se hizo un gran esfuerzo para asegurarse de que los exploits funcionarían específicamente en los dispositivos Samsung. Si bien muchas de las vulnerabilidades de Android son más antiguas que las de iOS, no está claro si eso se debe a que las vulnerabilidades aún estaban operativas o habían cambiado su enfoque hacia iOS. Claramente, se hizo un gran esfuerzo en los dispositivos iOS, ya que la Guía del usuario para el exploit DBROOM muestra que casi todos los modelos de iPad, iPod y iPhone son compatibles.

Los documentos muestran que la CIA estaba comprando muchos exploits de otras organizaciones. Como Edward Snowden señaló en Twitter, esto es evidencia de que el gobierno de los Estados Unidos está pagando para mantener el software inseguro. Por supuesto, esto no es inusual para las organizaciones de inteligencia o los ciberdelincuentes que a menudo usan estas hazañas. Lo que es inusual es que en este caso, el Gobierno está pagando para mantener a sus ciudadanos menos seguros al no revelar las hazañas para que puedan ser reparadas.

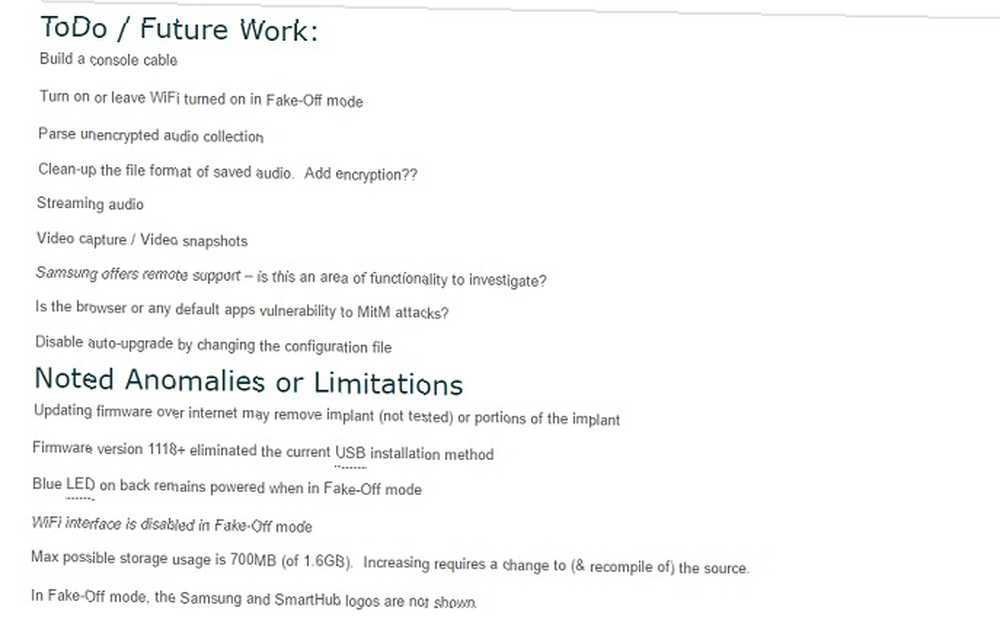

Weeping Angel y Samsung Smart TV

Quizás recuerdes que en 2015, se informó que los televisores Samsung pueden estar espiándote. En ese momento, Samsung lo negó rotundamente y dijeron que el audio solo se recopiló para que puedan procesar sus solicitudes de voz. Resulta que en realidad los televisores inteligentes de Samsung poder espiarte, gracias a la CIA.

El proyecto Weeping Angel, dirigido por la Rama de Desarrollo Integrado (EDB), creó un exploit que podría convertir su televisor inteligente en un micrófono, capaz de informar todo el audio a la CIA. Según un documento de junio de 2014, incluso tenían planes para agregar captura de video, transmisión de audio en vivo y deshabilitar las actualizaciones automáticas.

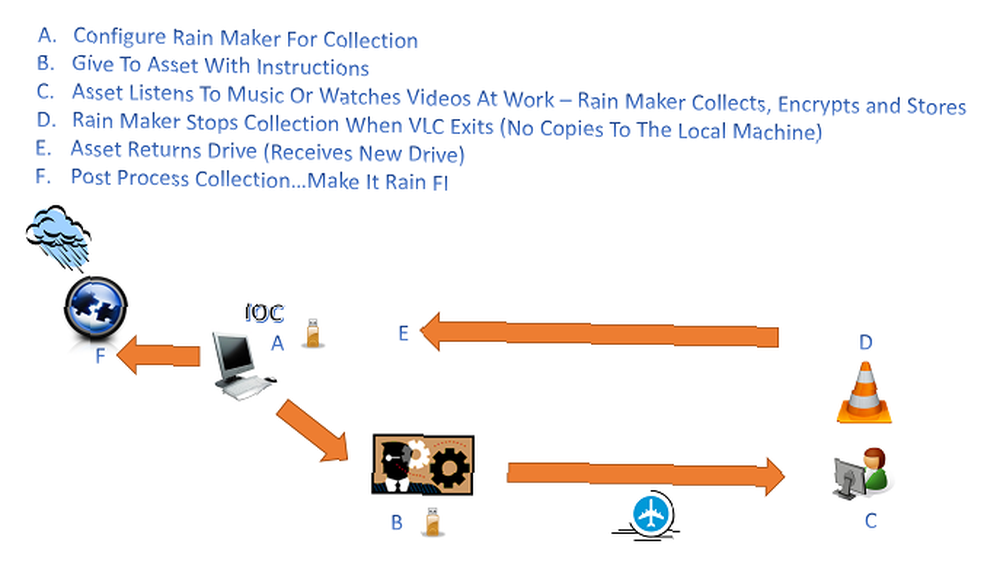

Rain Maker

La herramienta Rain Maker permitió a la CIA recopilar datos del sistema y archivos específicos de una computadora. La herramienta se puede insertar en una unidad USB (u otro medio extraíble) y activarse una vez que un usuario abre la versión portátil de VLC Media Player en la unidad.

Los datos capturados se cifrarían en los medios extraíbles, listos para ser descifrados en un momento posterior. Esto implica que para que esta vulnerabilidad funcione, un agente de la CIA debe poder obtener acceso físico a la unidad de medios. La Guía del usuario de Rain Maker dice que funcionaría solo en Windows XP, Vista, 7, 8 u 8.1. Aunque, como la guía está fechada en marzo de 2015, existe la posibilidad de que Rain Maker se haya extendido para admitir Windows 10.

Sistemas de control de vehículos

El movimiento de Internet de las cosas ha persuadido a muchos fabricantes de que agregar una conexión a Internet Internet de las cosas: 10 productos útiles que debes probar en 2016 Internet de las cosas: 10 productos útiles que debes probar en 2016 El Internet de las cosas está aumentando en 2016, pero ¿qué significa eso exactamente? ¿Cómo se beneficia personalmente del Internet de las cosas? Aquí hay algunos productos útiles para ilustrar. a sus productos los hace infinitamente mejores. Sin embargo, hay algunos que realmente no querría conectar 5 dispositivos que NO desea conectar a Internet de las cosas 5 dispositivos que NO desea conectar a Internet de las cosas El Internet de las cosas (IoT) puede no ser todo es tan bueno como parece. De hecho, hay algunos dispositivos inteligentes que quizás no desee conectar a la web. como tu auto.

Si bien hemos visto que los vehículos de pasajeros fueron pirateados antes en Black Hat USA, esto se hizo como una prueba de concepto ética. Es alarmante que el EDB también haya estado buscando cómo comprometer los vehículos conectados. Aunque la única información que nos ofrece Vault 7 sobre esto es minutos de una reunión en octubre de 2014, es motivo de preocupación que potencialmente estuvieran buscando explotaciones de día cero en nuestros automóviles.

Huellas digitales y marcos Otros gobiernos

En 2010, se supo la noticia de un gusano informático llamado Stuxnet que había infectado y causado daños al programa nuclear de Irán. Muchos investigadores de seguridad creen que el gusano fue construido por los gobiernos estadounidense e israelí. Esto se debe a que cada ataque contendrá un “huella dactilar” que puede identificar un estado particular o hackear colectivo.

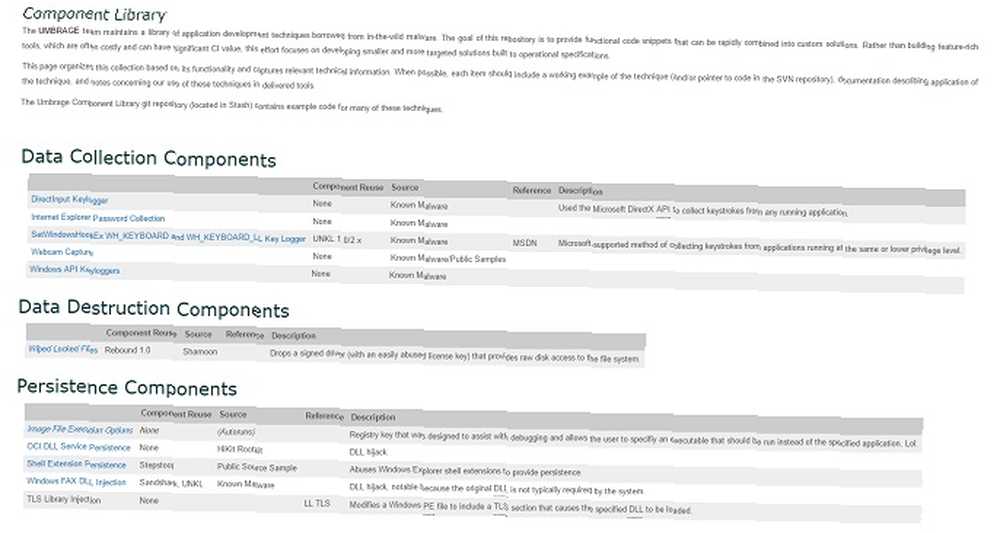

La Bóveda 7 contenía documentos que muestran que la CIA mantenía una base de datos de malware conocido, keyloggers y otros programas espía y exploits. Esto se utilizó para construir una colección de huellas digitales de diferentes estados de todo el mundo bajo el proyecto UMBRAGE. Luego podrían usar esas huellas digitales para desviar la atribución del ataque si se descubriera.

Esto es solo una fracción de los ataques que se incluyen en Vault 7. Hay muchos más relacionados con Windows, Linux y Mac OS. La filtración también muestra que estaban desarrollando exploits para enrutadores, y que también estaban buscando comprometer el software antivirus.

Si bien la información técnica brinda una visión fascinante, y a veces preocupante, de cómo la CIA intenta infiltrarse en otras organizaciones e individuos, también hay un lado más humano en exhibición. Muchas de las hazañas llevan el nombre de personajes de la cultura nerd, como Weeping Angels, presumiblemente inspirados por las criaturas del Médico que universo.

¿La CIA pirateó WhatsApp??

En el comunicado de prensa de Vault 7, WikiLeaks había declarado:

Estas técnicas permiten a la CIA eludir el cifrado de WhatsApp, Signal, Telegram, Wiebo, Confide y Cloackman al piratear el “inteligente” teléfonos en los que se ejecutan y recopilan tráfico de audio y mensajes antes de aplicar el cifrado.

Luego compartieron ampliamente un tweet enfatizando que “la CIA [puede] evitar el cifrado”. Esto llevó a la mayoría de las organizaciones de medios a correr con el titular de que el cifrado de WhatsApp, Telegram y Signal se había visto comprometido.

WikiLeaks # Vault7 confirma que la CIA puede omitir efectivamente el cifrado Signal + Telegram + WhatsApp + Confide https://t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7 de marzo de 2017

Desafortunadamente, estos puntos de venta no tardaron en profundizar o considerar la declaración original de WikiLeaks. Al observar los detalles, quedó claro que el cifrado en cualquiera de estas aplicaciones no se había visto comprometido. En cambio, WikiLeaks había elegido editorializar. La CIA había utilizado exploits de día cero para comprometer los teléfonos inteligentes con iOS y Android.

Yeay! @nytimes está actualizando, corrigiendo. Otros puntos de venta, siga el ejemplo y vea el hilo para obtener una lista de expertos. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7 de marzo de 2017

Al comprometer el dispositivo, podrían acceder a datos que no estaba encriptado. Este enfoque no es lo mismo que comprometer los mecanismos de cifrado.

¿Puedes confiar en WikiLeaks??

Según su sitio web “WikiLeaks es un medio multinacional ... [que] se especializa en el análisis y publicación de grandes conjuntos de datos de materiales censurados o restringidos.” Después de ser establecido por el ahora infame Julian Assange, publicaron su primer lanzamiento en diciembre de 2006.

Ganó notoriedad y fama mundial después de publicar cables diplomáticos del gobierno de los Estados Unidos en 2010. Después del lanzamiento de los cables, Estados Unidos lanzó una investigación criminal sobre WikiLeaks. Casi al mismo tiempo, Assange fue acusado de agresión sexual y violación en Suecia y se hizo una solicitud para extraditarlo. Para evitar su extradición a Suecia o los EE. UU., Assange solicitó asilo en la embajada ecuatoriana en Londres, donde permanece desde 2012. WikiLeaks ha seguido publicando filtraciones mientras tanto, incluidos los hacks de DNC y los correos electrónicos de Podesta WikiLeaks, el DNC y John Podesta: lo que necesita saber WikiLeaks, el DNC y John Podesta: lo que necesita saber ¿Qué está pasando con Wikileaks y las elecciones presidenciales de 2016? ¿Rusia hackeó el DNC? ¿Es corrupta Hillary Clinton? ¿Y es ilegal que Joe promedio lea los correos electrónicos filtrados? Vamos a averiguar. en el período previo a las elecciones presidenciales de EE. UU. en 2016.

La filtración de los correos electrónicos de DNC y Podesta ha sido ampliamente informada como el trabajo de agentes de inteligencia y espías rusos. Aunque esa afirmación ha sido disputada por Rusia y la Administración Trump, la acusación se ha mantenido. La tensa historia de Julian Assange con los Estados Unidos ha llevado a muchos a creer que actuó junto al gobierno ruso para socavar la confianza en el sistema electoral de los Estados Unidos y ayudar a Donald Trump a ganar la Presidencia. Algunos creen que esto fue un acto de venganza después de que la exsecretaria de Estado Hillary Clinton supuestamente sugiriera someter a Assange a un ataque con drones luego de un lanzamiento anterior de WikiLeaks..

En última instancia, esto ha llevado al escepticismo de las últimas publicaciones de WikiLeaks, ya que consideran que no se puede confiar en que la organización sea imparcial, particularmente en relación con asuntos del gobierno de los EE. UU..

El hecho de que se lanzó "# Vault7" es una prueba de que vale mucho más como un tema de conversación política que como cualquier tipo de arma técnica..

- SwiftOnSecurity (@SwiftOnSecurity) 7 de marzo de 2017

Declaraciones erróneas editorializadas

La versión de Vault 7 también difería de las publicaciones anteriores de WikiLeaks. Aunque WikiLeaks tiende a ofrecer antecedentes contextuales y resúmenes de sus comunicados, el comunicado de prensa de Vault 7 parece haber sido editorializado para enfatizar aspectos particulares. Como ya vimos, fueron fundamentales para la información errónea sobre el cifrado tanto en su comunicado de prensa como en Twitter..

¿Importa cuál sea la verdad, cuando WikiLeaks puede escribir los titulares, y días después nadie puede encontrar de qué estaban hablando??

- SwiftOnSecurity (@SwiftOnSecurity) 7 de marzo de 2017

Parece que el personal de WikiLeaks se encargó de insertar aplicaciones cifradas populares en la conversación, ya que las lecturas iniciales de Vault 7 no muestran referencias a ninguna de las aplicaciones que WikiLeaks enumeró. Aunque muchos puntos de venta luego corrigieron sus titulares iniciales para reflejar que el cifrado no estaba roto, la impresión duradera de esas declaraciones puede minar la confianza en el cifrado.

Otra peculiaridad en este lanzamiento fue que WikiLeaks redactó de forma independiente más de 7,000 piezas de información. Aunque se han enfrentado a fuertes críticas por no hacerlo en el pasado, incluso de Edward Snowden, este cambio abrupto es sorprendente. Esto es especialmente extraño dado que WikiLeaks mismos han dicho que “cada redacción es propaganda.”

@Yami_no_Yami_YY @ggreenwald A los lectores no se les dice. Cada redacción es propaganda de "información mata", que amenaza a todas las fuentes y a nosotros

- WikiLeaks (@wikileaks) 24 de noviembre de 2013

Los informes iniciales sugieren que los documentos dentro de la Bóveda 7 son genuinos, por lo que el punto fundamental de que la CIA ha estado utilizando exploits en tecnología popular para hackear individuos parece ser cierto. Sin embargo, la narrativa sobre el lanzamiento puede no ser tan imparcial como WikiLeaks te haría creer.

Debería estar preocupado?

El hecho de que la CIA tenga la capacidad de comprometer muchos de los dispositivos que usamos todos los días, incluidos nuestros teléfonos inteligentes, computadoras, computadoras portátiles y dispositivos domésticos inteligentes es extremadamente inquietante. Si la información de la Bóveda 7 ha sido transmitida entre informantes durante aproximadamente un año como se ha sugerido, entonces hay una buena posibilidad de que las hazañas en la filtración estén en manos de varios delincuentes y otros gobiernos de todo el mundo..

Si bien eso podría ser preocupante, hay algo de esperanza por encontrar. La mayoría de las vulnerabilidades enumeradas en las filtraciones de Vault 7 tienen al menos más de un año de antigüedad, y existe la posibilidad de que se hayan parcheado en versiones posteriores. Incluso si no lo han hecho, existe una buena posibilidad de que ahora esta información sea pública, las compañías afectadas trabajarán para repararlos de inmediato.

OH: "El cifrado empujó a las agencias de inteligencia de la vigilancia masiva indetectable a ataques dirigidos, costosos y de alto riesgo". <-THE STORY.

- zeynep tufekci (@zeynep) 7 de marzo de 2017

Otra razón para la comodidad, a pesar de la gravedad de la fuga, es que para la mayoría de los exploits que la CIA había ideado, tenía que haber alguna forma de acceso físico al objetivo o sus dispositivos. Esto significa que, por lo que hemos visto hasta ahora, no hay capacidad para la vigilancia masiva como vimos en las filtraciones de la NSA de Edward Snowden. De hecho, una gran parte de la explotación depende de que los agentes puedan realizar efectivamente la ingeniería social para obtener acceso o información.

La incómoda verdad es que queremos que "nuestras" agencias de inteligencia tengan estas capacidades ... pero nadie más debe ... https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8 de marzo de 2017

El hecho de que la CIA desarrolle herramientas que les permitan espiar a organizaciones extranjeras y personas de interés no debería ser tan sorprendente. Todo el propósito de la CIA es recopilar información de seguridad nacional de todo el mundo. Aunque rompe con la tradición tradicional de un espía al estilo James Bond, las filtraciones de Vault 7 muestran cómo la comunidad de inteligencia está cambiando hacia la era digital.

Motivo de preocupación?

Si bien Vault 7 es solo el primero de una serie de lanzamientos prometidos bajo el Año Cero, nos dio una idea de cómo funciona la CIA ahora que la recopilación de inteligencia se ha movido digitalmente. Aunque la amplitud de sus exploits fue bastante sorprendente, especialmente el número de dispositivos iOS y Linux, podría no ser tan impactante como lo sugerían las afirmaciones iniciales..

Como señalaba el tweet de Troy Hunt, todos esperamos que nuestros gobiernos hagan todo lo posible para protegernos y proteger nuestra seguridad de aquellos que quieren hacer daño, pero a menudo son criticados cuando se exponen sus esfuerzos.

Aunque las posibilidades de que la CIA lo ataque a usted son relativamente escasas, ahora estas vulnerabilidades son públicas, puede ser prudente hacerse un chequeo de seguridad Protéjase con un chequeo anual de seguridad y privacidad Protéjase con un chequeo anual de seguridad y privacidad Nosotros ' Faltan casi dos meses para el nuevo año, pero aún hay tiempo para tomar una resolución positiva. Olvídate de beber menos cafeína: estamos hablando de tomar medidas para salvaguardar la seguridad y la privacidad en línea. . Asegúrese de no reutilizar las contraseñas, use un administrador de contraseñas Cómo los administradores de contraseñas mantienen sus contraseñas seguras Cómo los administradores de contraseñas mantienen sus contraseñas seguras Las contraseñas que son difíciles de descifrar también son difíciles de recordar. ¿Quieres estar a salvo? Necesitas un administrador de contraseñas. Así es como funcionan y cómo lo mantienen a salvo. , mantenga el software actualizado y esté atento a los ataques de ingeniería social Cómo protegerse de estos 8 ataques de ingeniería social Cómo protegerse de estos 8 ataques de ingeniería social Qué técnicas de ingeniería social usaría un hacker y cómo se protegería ¿de ellos? Echemos un vistazo a algunos de los métodos de ataque más comunes.. .

Quizás la parte más preocupante de Vault 7 ni siquiera son las hazañas en sí. Que la Bóveda 7, o cualquiera de Year Zero, estuvo expuesta muestra que a pesar de tener acceso a potencialmente peligrosos “armas cibernéticas”, la CIA no pudo protegerlos de que se filtraran para que todo el mundo los viera.

¿Qué opinas de la última versión de WikiLeaks? ¿Es algo de lo que preocuparse o ya sospechabas? ¿Qué habrá en el resto del año cero fugas? Háganos saber sus pensamientos en los comentarios.!

Créditos de imagen: Gearstd / Shutterstock