Owen Little

0

4333

1026

El ransomware es un poco como la arena. Llega a todas partes y hace que tus sándwiches estén crujientes. De acuerdo, tal vez no lo último. Pero el ransomware es invasivo y puede cifrar más de lo que cree. Destruir sus archivos personales es bastante doloroso sin que el ransomware ataque sus copias de seguridad también.

Existen varias variantes de ransomware que no solo atacan su disco duro principal, sino cualquier otra unidad del sistema. Las unidades en la nube tampoco se eliminan de la línea de disparo. Ha llegado el momento: debe considerar exactamente cómo hace una copia de seguridad de sus archivos, así como dónde se guardan esas copias de seguridad.

El ransomware llega a todas partes

Sabemos que un ataque de ransomware puede ser devastador. El ransomware es una molestia particular debido a los archivos a los que se dirige: fotos, música, películas y documentos de todo tipo, solo por nombrar algunos. Su disco duro lleno de archivos personales, laborales y comerciales es un objetivo principal para el cifrado. Una vez encriptado, se encontrará con una nota de rescate que exige el pago, generalmente en Bitcoin casi imposible de rastrear. ¿Qué es Bitcoin ?: La Guía MakeUseOf de BitCoin ¿Qué es Bitcoin ?: La Guía MakeUseOf de BitCoin. , querrá consultar "Moneda virtual: la guía BitCoin", el último manual del autor Lachlan Roy. - para la liberación segura de sus archivos.

E incluso entonces, no hay garantía de que recibirá la clave de cifrado o una herramienta de descifrado.

CryptoLocker

El CryptoLocker ransomware es una de esas variantes. CryptoLocker es el malware más desagradable que haya existido y esto es lo que puede hacer CryptoLocker es el malware más desagradable y lo que puede hacer CryptoLocker es un tipo de software malicioso que hace que su computadora sea completamente inutilizable mediante el cifrado de todos sus archivos . Luego exige un pago monetario antes de que se le devuelva el acceso a su computadora. que cifra más que solo su disco duro local. Apareció por primera vez en 2013, propagándose a través de archivos adjuntos de correo electrónico infectados. Una vez que CryptoLocker está instalado en un sistema, escanea el disco duro local en busca de una lista específica de extensiones de archivo. Además, busca cualquier unidad conectada, ya sea una unidad USB o de red.

Una unidad de red con acceso de lectura / escritura se cifrará de la misma manera que un disco duro local. Presenta un desafío para las empresas donde los empleados acceden a carpetas de red compartidas.

Afortunadamente, los investigadores de seguridad liberaron una copia CryptoLocker Is Dead: ¡Así es como puede recuperar sus archivos! CryptoLocker está muerto: ¡así es como puede recuperar sus archivos! de la base de datos de víctimas CryptLocker, completa con cada clave de cifrado. Crearon el portal Decrypt CryptoLocker para ayudar a las víctimas a descifrar sus archivos Beat Scammers con estas herramientas de descifrado de ransomware Beat Scammers con estas herramientas de descifrado de ransomware Si ha sido infectado por ransomware, estas herramientas de descifrado gratuitas lo ayudarán a desbloquear y recuperar sus archivos perdidos. No esperes ni un minuto! .

Pero por su propia admisión, ellos “básicamente tuve suerte,” deslizar la base de datos de víctimas durante el desmontaje global de la enorme botnet Gameover Zeus 3 Términos de seguridad esenciales que debe comprender 3 Términos de seguridad esenciales que debe comprender ¿Confundido por el cifrado? ¿Desconcertado por OAuth o petrificado por Ransomware? Repasemos algunos de los términos de seguridad más utilizados y exactamente lo que significan. .

Evolución: CryptoFortress

CryptoLocker surgió y reclamó más de 500,000 víctimas. Según Keith Jarvis de Dell SecureWorks, CryptoLocker puede haber extorsionado hasta $ 30 millones en sus primeros 100 días de operación ($ 150 millones si las 500,000 víctimas pagaron su rescate de $ 300). Sin embargo, la eliminación de CryptoLocker no fue el principio del fin del ransomware de mapeo de controladores de red.

El cifrado CRYPTOFORTRESS utiliza un cifrado RSA-AES de 2048 bits. Este tipo de cifrado demoraría 6,4 billones de años en descifrar una computadora.

- CyberShiftTech (@CyberShiftTech) 25 de mayo de 2016

CryptoFortress fue descubierto en 2015 por el respetado investigador de seguridad Kafeine. Tiene la apariencia y el enfoque de TorrentLocker TorrentLocker es un nuevo ransomware Down Under. Y es malvado. TorrentLocker es un nuevo ransomware de abajo. Y es malvado. , pero un avance crucial: puede cifrar unidades de red no asignadas.

Normalmente, el ransomware recupera una lista de unidades de red mapeadas, p. C :, D :, E :, y así sucesivamente. Luego escanea las unidades, compara las extensiones de archivo y luego cifra las que coinciden. Además, CryptoFortress enumera todos los recursos compartidos del Bloque de mensajes del servidor (SMB) de la red abierta y cifra todos los que se encuentran.

Y luego vino Locky

Locky es otra variante de ransomware Su nueva amenaza de seguridad para 2016: JavaScript Ransomware Su nueva amenaza de seguridad para 2016: JavaScript Ransomware El ransomware Locky ha estado preocupando a los investigadores de seguridad, pero desde su breve desaparición y regreso como una amenaza de ransomware JavaScript multiplataforma, las cosas han cambiado . Pero, ¿qué puedes hacer para derrotar al ransomware Locky? , infame por cambiar cada extensión de archivo a .locky, así como apuntar a wallet.dat - billeteras Bitcoin. Locky también apunta a archivos locales y archivos en recursos compartidos de red sin asignar, codificando completamente los nombres de archivos en el proceso. Esta codificación hace que el proceso de recuperación sea una propuesta más difícil.

Hasta el momento, Locky no tiene descifrador disponible.

Ransomware en la nube

El ransomware ha superado nuestro almacenamiento físico local y de red, trascendiendo a la nube. Esto presenta un problema importante. El almacenamiento en la nube se promociona regularmente como una de las opciones de copia de seguridad más seguras. Mantener sus datos respaldados, lejos de sus recursos compartidos de red locales e inmediatos debería proporcionar aislamiento. Desafortunadamente, ciertas variantes de ransomware han eliminado esa seguridad.

El informe de RightScale State of the Cloud encontró que el 82 por ciento de las empresas estaban utilizando estrategias de múltiples nubes. Un estudio adicional (ebook Slideshare) de Intuit encontró que el 78 por ciento de las pequeñas empresas estarán completamente en la nube para 2020. La migración drástica de las empresas grandes y pequeñas hace que el servicio en la nube cree un objetivo bien definido para los proveedores de ransomware.

Ransom_Cerber.cad

Los actores maliciosos encontrarán una manera de entrar. Los correos electrónicos de ingeniería social y phishing son las herramientas principales, y pueden usarse para evadir controles de seguridad sólidos. Los investigadores de seguridad de Trend Micro encontraron una variante específica de ransomware llamada RANSOM_CERBER.CAD. Se utiliza para apuntar a usuarios domésticos y comerciales de Microsoft 365, la plataforma de nube y productividad.

La variante Cerber es capaz de “cifre 442 tipos de archivos utilizando una combinación de AES-265 y RSA, modifique la configuración de la zona de Internet Explorer de la máquina, elimine las instantáneas, desactive la reparación de inicio de Windows y finalice los procesos” incluyendo Outlook, The Bat !, Thunderbird y Microsoft Word.

Además, y este es el comportamiento exhibido por otras variantes de ransomware, Cerber consulta la geolocalización del sistema afectado. Si el sistema anfitrión es miembro de la Comunidad de Estados Independientes (antiguos países de la Unión Soviética como Rusia, Moldavia y Bielorrusia), el ransomware terminará por sí solo.

La nube como herramienta de infección

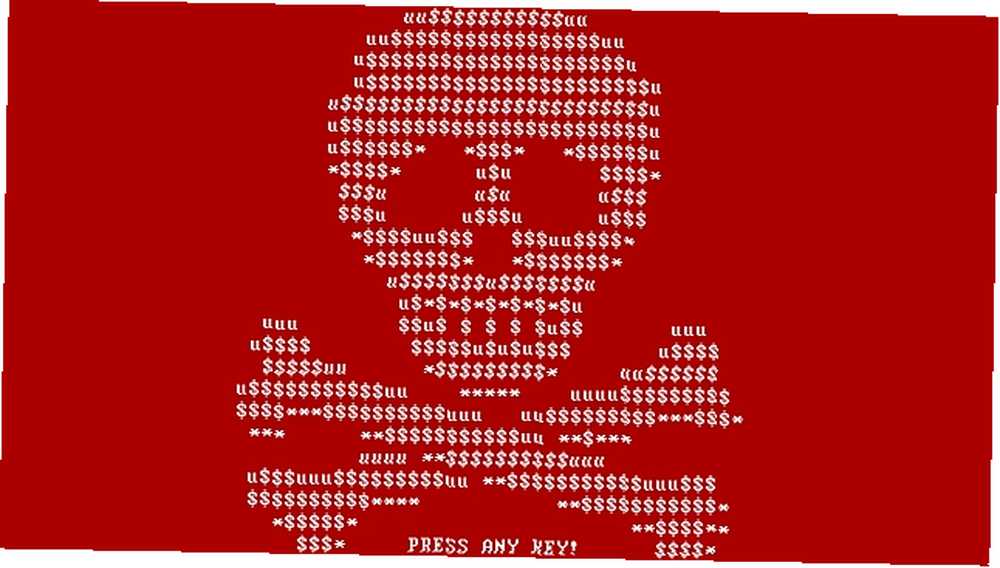

El ransomware Petya apareció por primera vez en 2016. Fue notable por varias cosas. Primero, Petya puede encriptar todo el Registro de arranque maestro (MBR) de una PC, haciendo que el sistema se bloquee en una pantalla azul. Esto hace que todo el sistema sea esencialmente inutilizable. Al reiniciar, se muestra la nota de rescate de Petya, que muestra una calavera y exige el pago en Bitcoin.

En segundo lugar, Petya se extendió a algunos sistemas a través de un archivo infectado alojado en Dropbox, haciéndose pasar por currículum. El enlace se disfraza como los detalles del solicitante, mientras que en realidad se vincula a un ejecutable autoextraíble que instala el ransomware.

En un momento de suerte, un programador no identificado logró descifrar el ransomware Petya. ¿El crack del ransomware Petya traerá de vuelta sus archivos? ¿Podrá The Petya Ransomware Crack recuperar sus archivos? Una nueva variante de ransomware, Petya, ha sido descifrada por una víctima iracunda. Esta es una oportunidad para superar a los ciberdelincuentes, ya que le mostramos cómo desbloquear sus datos rescatados. cifrado El crack es capaz de revelar la clave de cifrado necesaria para desbloquear el MBR y liberar los archivos cautivos.

El uso de un servicio en la nube para difundir ransomware es comprensible. Se ha alentado a los usuarios a usar soluciones de almacenamiento en la nube para hacer copias de seguridad de los datos porque ofrece una capa adicional de seguridad. La seguridad es fundamental para el éxito del servicio en la nube. Esta fe ahora puede ser cruelmente explotada, con la creencia de la gente en la seguridad de la nube en su contra..

El ransomware llega a todas partes

El almacenamiento en la nube, las unidades de red asignadas y sin asignar, y los archivos locales siguen siendo vulnerables al ransomware. Esto no es nuevo Sin embargo, los actores maliciosos que se dirigen activamente a los archivos respaldados aumentan el nivel de preocupación. A su vez, significa que se deben tomar precauciones adicionales..

Mantener una copia de seguridad separada y sin conexión Proteja sus datos del ransomware con estos 5 pasos Proteja sus datos del ransomware con estos 5 pasos El ransomware da miedo y, si le sucede, puede sentirse impotente y derrotado. Es por eso que debes tomar estos pasos preventivos para que no te pille desprevenido. de archivos importantes ahora es vital tanto para usuarios domésticos como comerciales. Hágalo ahora: podría ser la acción que lo ayude a restaurar sus signos vitales después de una infección de ransomware inesperada, de una fuente igualmente inesperada.

¿Ha tenido el almacenamiento en la nube infiltrado por ransomware? ¿Qué hiciste? ¿Cuál es su solución de respaldo preferida? Comparta sus consejos de seguridad de almacenamiento en la nube con nuestros lectores a continuación!

Créditos de imagen: iJeab / Shutterstock