Peter Holmes

0

1999

572

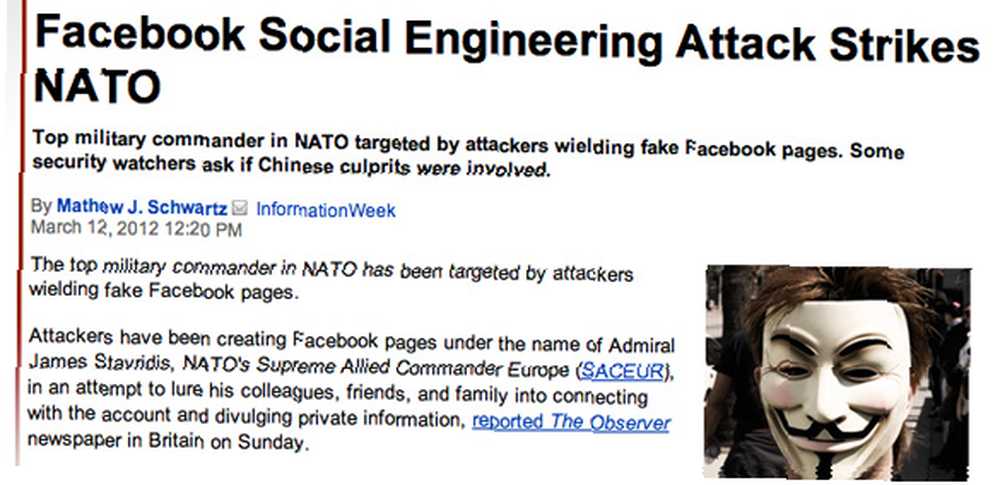

Puede instalar el firewall más potente y costoso de la industria ¿Cómo funciona un firewall? [MakeUseOf explica] ¿Cómo funciona un firewall? [MakeUseOf explica] Hay tres piezas de software que, en mi opinión, constituyen la columna vertebral de una configuración de seguridad decente en la PC de su hogar. Estos son el antivirus, el firewall y el administrador de contraseñas. De estos, los ... Puede educar a los empleados sobre los procedimientos básicos de seguridad y la importancia de elegir contraseñas seguras Cómo crear contraseñas seguras que pueda recordar fácilmente Cómo crear contraseñas seguras que pueda recordar fácilmente. Incluso puede bloquear la sala de servidores, pero ¿cómo protege a una empresa de la amenaza de los ataques de ingeniería social??

Puede instalar el firewall más potente y costoso de la industria ¿Cómo funciona un firewall? [MakeUseOf explica] ¿Cómo funciona un firewall? [MakeUseOf explica] Hay tres piezas de software que, en mi opinión, constituyen la columna vertebral de una configuración de seguridad decente en la PC de su hogar. Estos son el antivirus, el firewall y el administrador de contraseñas. De estos, los ... Puede educar a los empleados sobre los procedimientos básicos de seguridad y la importancia de elegir contraseñas seguras Cómo crear contraseñas seguras que pueda recordar fácilmente Cómo crear contraseñas seguras que pueda recordar fácilmente. Incluso puede bloquear la sala de servidores, pero ¿cómo protege a una empresa de la amenaza de los ataques de ingeniería social??

Desde una perspectiva de ingeniería social, los empleados son el eslabón débil en la cadena de medidas de seguridad Obtenga un cambio de imagen de seguridad para su sitio de WordPress con WebsiteDefender Obtenga un cambio de imagen de seguridad para su sitio de WordPress con WebsiteDefender Con la popularidad cada vez mayor de Wordpress, los problemas de seguridad nunca han sido más relevantes - pero aparte de mantenerse actualizado, ¿cómo puede un usuario principiante o de nivel medio mantenerse al tanto de las cosas? ¿Incluso ... en su lugar? Los humanos no solo son susceptibles a errores humanos básicos, sino que también atacan ataques de individuos que esperan convencerlos de que entreguen información confidencial. Hoy exploraremos algunas de las técnicas sociales utilizadas para engañar y defraudar.

Los fundamentos de la ingeniería social

La ingeniería social es el acto de manipular a una persona para obtener acceso o datos confidenciales aprovechando la psicología humana básica. La diferencia entre los ataques de ingeniería social y, por ejemplo, un pirata informático que intenta obtener acceso a un sitio web es la elección de las herramientas utilizadas. Un pirata informático podría buscar una debilidad en el software de seguridad o una vulnerabilidad en el servidor, mientras que un ingeniero social utilizará técnicas sociales, obligando a la víctima a entregar libremente información o acceso.

Estas tácticas no son nada nuevo, y han existido desde que las personas decidieron que engañarse mutuamente era una forma aceptable de ganarse la vida. Ahora que la sociedad ha evolucionado para confiar en la naturaleza inmediata de Internet y la información a pedido, más personas que nunca están expuestas a ataques de ingeniería social a gran escala..

La mayoría de las veces el atacante no se encontrará cara a cara con su víctima, sino que dependerá del correo electrónico, mensajería instantánea y llamadas telefónicas para llevar a cabo el ataque. Hay una variedad de técnicas que se consideran ampliamente como ataques de ingeniería social, así que echemos un vistazo con más detalle..

Técnicas de ingeniería social explicadas

Suplantación de identidad

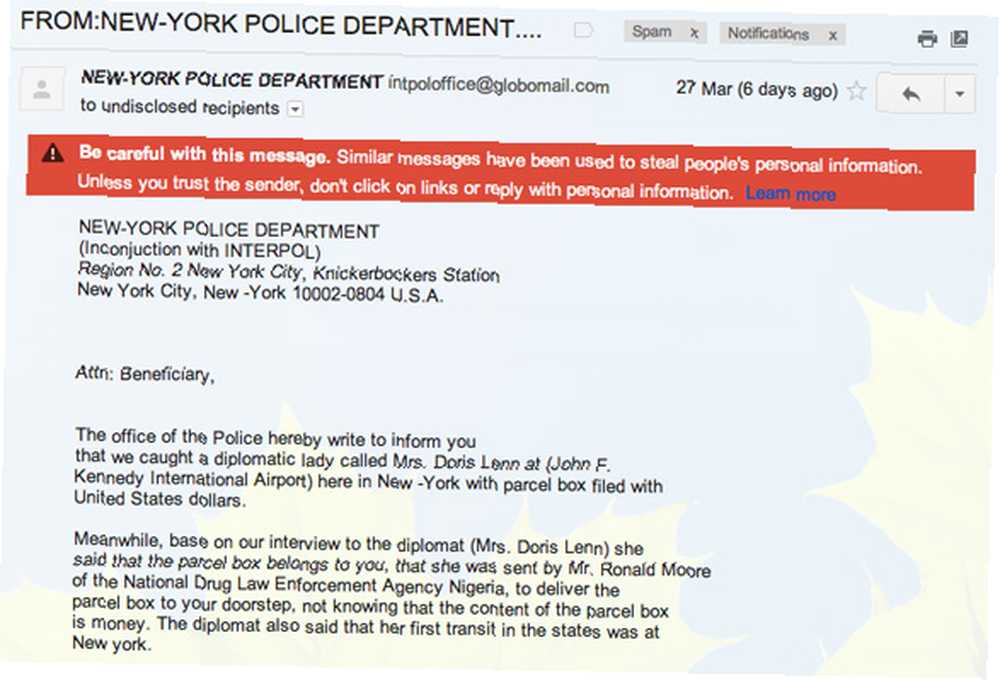

Con mucho, una de las técnicas más conocidas gracias a la conciencia generada por los proveedores de correo electrónico como Google y Yahoo, el phishing es un ejemplo bastante básico y muy utilizado de ingeniería social..

Esta técnica, que se realiza más comúnmente por correo electrónico, es un tipo de fraude que implica convencer a la víctima de que legítimamente está solicitando información confidencial. Uno de los tipos más comunes de ataques de phishing consiste en solicitar víctimas “verificar” su cuenta bancaria o información de PayPal Cómo mantener su cuenta de Paypal segura de los hackers Cómo mantener su cuenta de Paypal segura de los hackers para evitar que sus cuentas sean suspendidas. El atacante, o phisher, a menudo comprará un dominio diseñado para imitar un recurso oficial, y las discrepancias en la URL a menudo revelan el juego..

El phishing en línea es cada vez más fácil de detectar e informar gracias a las técnicas de filtración utilizadas por los proveedores de correo electrónico. También es una buena práctica no divulgar información confidencial o financiera por correo electrónico (ninguna organización legítima lo solicitará nunca) y verificar dos veces la legitimidad de las URL antes de ingresar credenciales importantes.

Técnicas telefónicas o “Vishing”

La respuesta de voz interactiva (IVR) o vishing (phishing de voz) implica el uso de técnicas similares a las descritas anteriormente a través de un teléfono o una interfaz VoIP. Existen varias técnicas diferentes de vishing, que son:

- Llamar directamente a la víctima usando un automatizado “su tarjeta de crédito ha sido robada” o “se requiere acción urgente” estafa, luego solicitando “Verificación de seguridad” para restaurar el acceso normal a la cuenta.

- Enviar un correo electrónico a la víctima, indicándole que luego llame a un número de teléfono y verifique la información de la cuenta antes de otorgar acceso.

- Uso de técnicas telefónicas interactivas falsas o interacción humana directa para extraer información, p. Ej.. “presione 1 para ... ” o “ingrese su número de tarjeta de crédito después del pitido”.

- Llamar a la víctima, convencerla de una amenaza de seguridad en su computadora e indicarle que compre o instale software (a menudo malware o software de escritorio remoto) para solucionar el problema.

Personalmente, he estado en el lado receptor de la estafa de software del teléfono y, aunque no me enamoré de nada, no me sorprendería si alguien lo hiciera gracias a las tácticas de miedo empleadas. Mi encuentro implicó un “Empleado de Microsoft” y algunos virus que no existían. Puede leer todo sobre esto aquí. Técnicos informáticos que llaman en frío: ¡No caiga en una estafa como esta [Alerta de estafa!] Técnicos informáticos que llaman en frío: ¡No se enamore de una estafa como esta [Alerta de estafa!] Probablemente haya escuchado el término "no engañes a un estafador" pero siempre me ha gustado "no engañes a un escritor técnico". No estoy diciendo que somos infalibles, pero si tu estafa involucra Internet, un Windows ... .

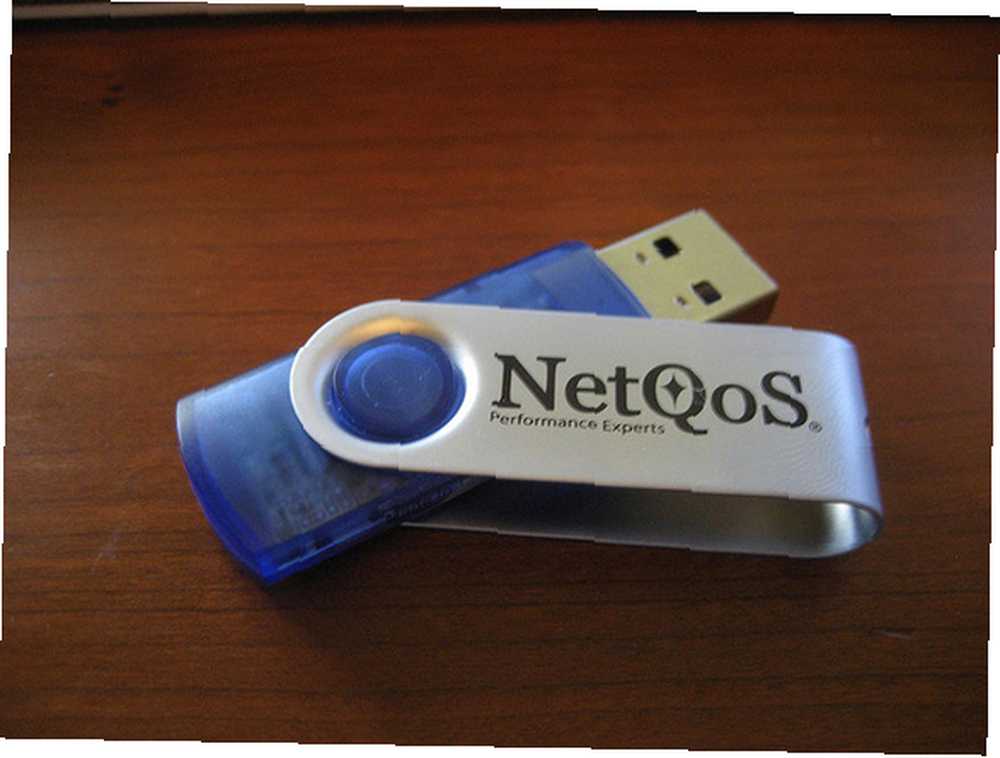

Cebo

Esta técnica particular se aprovecha de una de las mayores debilidades de la humanidad: la curiosidad. Al abandonar deliberadamente los medios físicos, ya sea un disquete (poco probable en estos días), medios ópticos o (más comúnmente) una memoria USB en algún lugar donde es probable que se descubra, el estafador simplemente se sienta y espera hasta que alguien haga uso del dispositivo.

Muchas PC “ejecución automática” Dispositivos USB, por lo que cuando el malware, como troyanos o keyloggers, está incluido en el USB, es posible que una máquina se infecte sin que la víctima se dé cuenta. Los estafadores a menudo visten dichos dispositivos con logotipos o etiquetas oficiales que pueden despertar el interés en posibles víctimas.

Pretexting

Esta técnica implica convencer a la víctima para que entregue información utilizando un escenario inventado. El escenario generalmente se deriva de la información recopilada sobre la víctima para convencerla de que el estafador es, de hecho, una figura autorizada u oficial..

Dependiendo de la información que busque el estafador, el pretexto puede incluir información personal básica, como la dirección de su hogar o fecha de nacimiento, a información más específica, como cantidades de transacciones en una cuenta bancaria o cargos en una factura..

Chupar rueda

Una de las pocas técnicas enumeradas aquí que implica que el estafador está físicamente involucrado en el ataque, describe la práctica de obtener acceso a un área restringida sin autorización siguiendo a otro empleado (legítimo) al área. Para muchos estafadores, esto elimina la necesidad de adquirir tarjetas de acceso o claves y presenta una posible violación grave de seguridad para la empresa involucrada.

Esta táctica en particular se aprovecha de la cortesía común, como el acto de cerrarle la puerta a alguien y se ha convertido en un problema que muchos lugares de trabajo han tomado para abordar el problema de frente con avisos en las entradas, como el aviso utilizado por Apple en la imagen de arriba..

Otras tecnicas

Hay algunas otras técnicas asociadas con la ingeniería social, como algo por algo. “quid pro quo” técnica de uso frecuente contra trabajadores de oficina. Quid pro quo involucra a un atacante haciéndose pasar por, por ejemplo, un empleado de soporte técnico que devuelve una llamada. El atacante mantiene “devolver llamada” hasta que él o ella encuentre a alguien que necesite asistencia genuina, la ofrezca pero al mismo tiempo extraiga otra información o señale a la víctima descargas de software dañinas.

Otra técnica de ingeniería social se conoce como la “robo de diversión” y no está realmente asociado con computadoras, Internet o phishing telefónico. En cambio, es una técnica común que se utiliza para convencer a los correos legítimos de que creen que una entrega debe recibirse en otro lugar.

Conclusión

Si sospecha que una persona está tratando de engañarlo con una estafa de ingeniería social, debe notificar a las autoridades y (si corresponde) a su empleador. Las técnicas no se limitan a lo que se ha mencionado en este artículo: siempre se diseñan nuevas estafas y trucos, así que manténgase alerta, cuestione todo y no sea víctima de un estafador.

La mejor defensa contra estos ataques es el conocimiento, así que informe a sus amigos y familiares de que las personas pueden y usarán estas tácticas contra usted..

¿Has tenido problemas con los ingenieros sociales? ¿Su empresa ha educado a la fuerza laboral sobre los peligros de la ingeniería social? Agregue sus pensamientos y preguntas en los comentarios, a continuación.

Créditos de imagen: Wolf in Sheep's Clothing (Shutterstock), NetQoS Symposium USB Stick (Michael Coté), Paper Shredder (Sh4rp_i)