Mark Lucas

0

4183

87

La autenticación de dos factores (2FA) es uno de los avances más promocionados en seguridad en línea. A principios de esta semana, se supo que había sido pirateado..

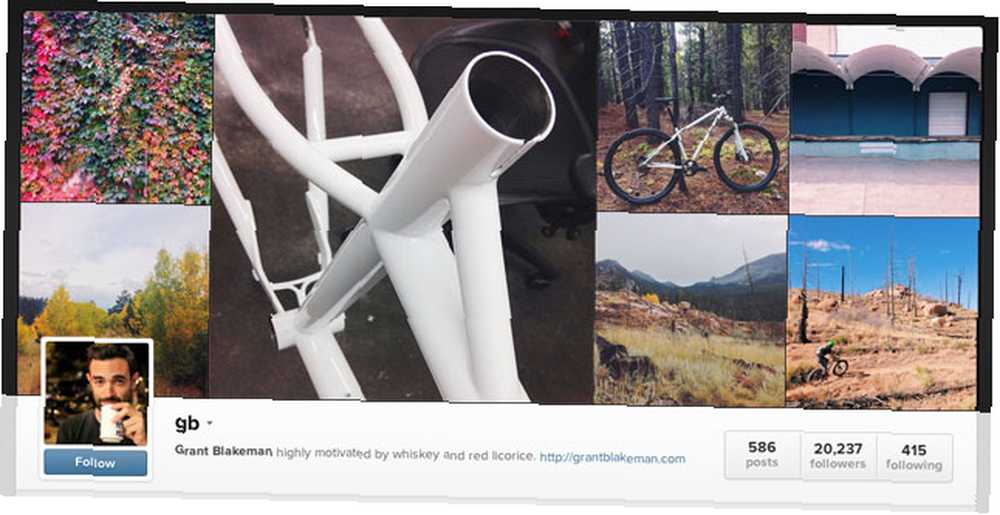

Grant Blakeman, diseñador y propietario de la cuenta de Instagram @gb, se despertó y descubrió que su cuenta de Gmail se había comprometido y que los piratas informáticos le habían robado su identificador de Instagram. Esto fue a pesar de tener 2FA habilitado.

2FA: la versión corta

2FA es una estrategia para hacer que las cuentas en línea sean más difíciles de hackear. Mi colega Tina ha escrito un gran artículo sobre qué es 2FA y por qué debe usarlo. Qué es la autenticación de dos factores, y por qué debe usarlo. ¿Qué es la autenticación de dos factores y por qué debe usarlo? Autenticación de dos factores (2FA ) es un método de seguridad que requiere dos formas diferentes de demostrar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con tarjeta de crédito no solo requiere la tarjeta, ...; si quieres una introducción más detallada, deberías echarle un vistazo.

En una configuración típica de autenticación de un factor (1FA) solo se usa una contraseña. Esto lo hace increíblemente vulnerable; Si alguien tiene su contraseña, puede iniciar sesión como usted. Desafortunadamente, esta es la configuración que utilizan la mayoría de los sitios web.

2FA agrega un factor adicional: generalmente, se envía un código único a su teléfono cuando inicia sesión en su cuenta desde un nuevo dispositivo o ubicación. Alguien que intenta ingresar a su cuenta no solo debe robar su contraseña, sino que, en teoría, también tiene acceso a su teléfono cuando intenta iniciar sesión. Más servicios, como Apple y Google, están implementando 2FA Bloquee estos servicios ahora con dos -La autenticación de factores bloquee estos servicios ahora con autenticación de dos factores La autenticación de dos factores es la forma inteligente de proteger sus cuentas en línea. Echemos un vistazo a algunos de los servicios que puede bloquear con mayor seguridad. .

La historia de Grant

La historia de Grant es muy similar a la del escritor Wired Mat Honan. Mat tuvo toda su vida digital destruida por piratas informáticos que querían obtener acceso a su cuenta de Twitter: tiene el nombre de usuario @mat. Grant, de manera similar, tiene la cuenta de Instagram @gb de dos letras que lo convirtió en un objetivo.

En su cuenta de Ello, Grant describe cómo, mientras ha tenido su cuenta de Instagram, ha estado tratando con correos electrónicos no solicitados para restablecer la contraseña varias veces a la semana. Esa es una gran bandera roja que alguien está intentando piratear en su cuenta. Ocasionalmente obtendría un código 2FA para la cuenta de Gmail que estaba adjunta a su cuenta de Instagram.

Una mañana las cosas fueron diferentes. Se despertó con un mensaje de texto que le decía que la contraseña de su cuenta de Google había cambiado. Afortunadamente, pudo recuperar el acceso a su cuenta de Gmail, pero los piratas informáticos actuaron rápidamente y eliminaron su cuenta de Instagram, robándose el identificador @gb..

Lo que le sucedió a Grant es particularmente preocupante porque ocurrió a pesar de que él usó 2FA.

Hubs y puntos débiles

Tanto los piratas informáticos de Mat como los de Grant se basaron en hackers que usaban puntos débiles en otros servicios para acceder a una cuenta central clave: su cuenta de Gmail. A partir de esto, los piratas informáticos pudieron restablecer la contraseña estándar en cualquier cuenta asociada con esa dirección de correo electrónico. Si un hacker obtuviera acceso a mi Gmail, podría obtener acceso a mi cuenta aquí en MakeUseOf, mi cuenta de Steam y todo lo demás.

Mat ha escrito una excelente y detallada descripción de cómo fue pirateado. Explica cómo los piratas informáticos obtuvieron acceso utilizando puntos débiles en la seguridad de Amazon para hacerse cargo de su cuenta, usaron la información que obtuvieron de allí para acceder a su cuenta de Apple y luego la usaron para ingresar a su cuenta de Gmail, y toda su vida digital.

La situación de Grant era diferente. El truco de Mat no habría funcionado si hubiera habilitado 2FA en su cuenta de Gmail. En el caso de Grant, lo evitaron. Los detalles de lo que le sucedió a Grant no son tan claros, pero se pueden inferir algunos detalles. Escribiendo en su cuenta de Ello, Grant dice:

Entonces, hasta donde puedo decir, el ataque en realidad comenzó con mi proveedor de teléfono celular, que de alguna manera permitió cierto nivel de acceso o ingeniería social en mi cuenta de Google, lo que luego permitió a los piratas informáticos recibir un correo electrónico de restablecimiento de contraseña de Instagram, dándoles el control de la cuenta.

Los hackers habilitaron el desvío de llamadas en su cuenta de teléfono celular. No está claro si esto permitió que se les enviara el código 2FA o si utilizaron otro método para evitarlo. De cualquier manera, al comprometer la cuenta del teléfono celular de Grant obtuvieron acceso a su Gmail y luego a su Instagram.

Evitar esta situación usted mismo

En primer lugar, la conclusión clave de esto no es que 2FA está roto y no vale la pena configurarlo. Es una excelente configuración de seguridad que debe usar; simplemente no es a prueba de balas. En lugar de usar su número de teléfono para la autenticación, puede hacerlo más seguro usando Authy o Google Authenticator. ¿Puede la verificación en dos pasos ser menos irritante? Cuatro trucos secretos garantizados para mejorar la seguridad ¿Puede la verificación en dos pasos ser menos irritante? Cuatro trucos secretos garantizados para mejorar la seguridad ¿Desea seguridad de la cuenta a prueba de balas? Le recomiendo habilitar lo que se llama autenticación de "dos factores". . Si los hackers de Grant lograron redirigir el texto de verificación, esto lo habría detenido.

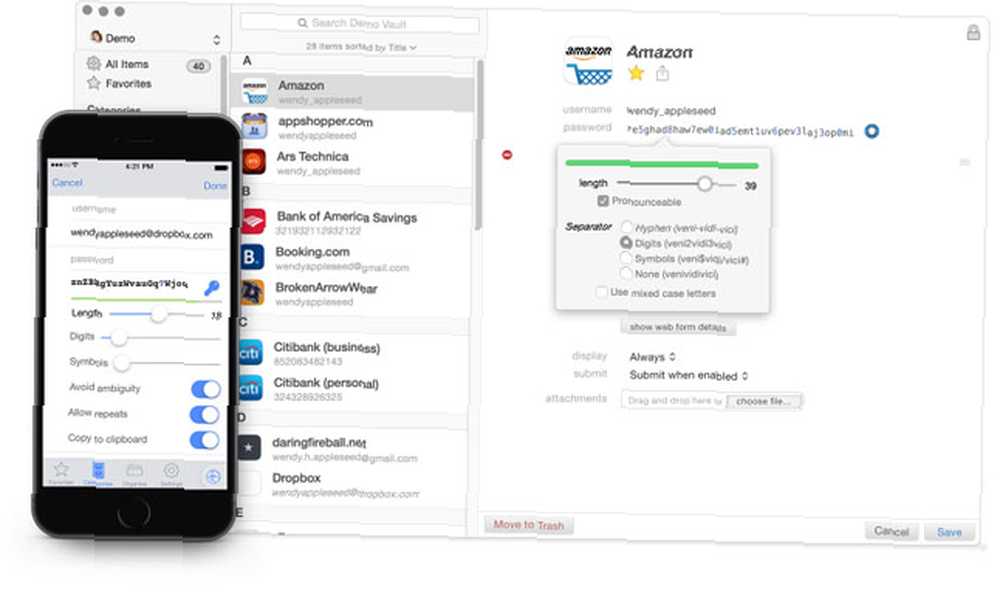

Segundo, considera por qué la gente querría hackearte. Si tiene nombres de usuario o nombres de dominio valiosos, corre un riesgo mayor. Del mismo modo, si eres una celebridad, es más probable que seas pirateado 4 formas de evitar ser hackeado como una celebridad 4 formas de evitar ser pirateado como una celebridad Los desnudos de celebridades filtradas en 2014 fueron titulares en todo el mundo. Asegúrate de que no te suceda con estos consejos. . Si no se encuentra en ninguna de estas situaciones, es más probable que sea hackeado por alguien conocido o en un hack oportunista después de que su contraseña se filtre en línea. En ambos casos, la mejor defensa es contraseñas seguras y únicas para cada servicio individual. Personalmente, uso 1Password, que es una forma útil de proteger sus contraseñas. Permita que 1Password para Mac administre sus contraseñas y datos seguros. Permita que 1Password para Mac administre sus contraseñas y datos seguros. A pesar de la nueva característica iCloud Keychain en OS X Mavericks, todavía prefiero el poder de administrando mis contraseñas en el clásico y popular 1Password de AgileBits, ahora en su cuarta versión. y está disponible en todas las plataformas principales.

Tercero, minimice el impacto de las cuentas centrales. Las cuentas de Hub te hacen la vida más fácil, pero también a los hackers. Configure una cuenta de correo electrónico secreta y úsela como la cuenta de restablecimiento de contraseña para sus importantes servicios en línea. Mat había hecho esto, pero los atacantes pudieron ver la primera y la última letra; ellos vieron m••••[email protected]. Sé un poco más imaginativo. También debe usar este correo electrónico para cuentas importantes. Especialmente aquellos que tienen información financiera adjunta como Amazon. De esa manera, incluso si los hackers obtienen acceso a sus cuentas de concentrador, no obtendrán acceso a servicios importantes.

Finalmente, evite publicar información confidencial en línea. Los piratas informáticos de Mat encontraron su dirección utilizando una búsqueda de WhoIs, que le brinda información sobre quién es el propietario de un sitio, que los ayudó a ingresar a su cuenta de Amazon. El número de celular de Grant probablemente también estaba disponible en algún lugar en línea. Ambas direcciones de correo electrónico de hub estaban disponibles públicamente, lo que dio a los piratas informáticos un punto de partida.

Me encanta 2FA pero puedo entender cómo esto cambiaría la opinión de algunas personas al respecto. ¿Qué pasos estás tomando para protegerte después de los ataques de Mat Honan y Grant Blakeman??

Créditos de imagen: 1Password.