Owen Little

0

2039

135

Hemos logrado pasar otro año en seguridad ... y qué año ha sido. Desde ataques globales de ransomware hasta fugas que contienen miles de millones de registros, lo ha tenido todo. La ciberseguridad es una característica de noticias constante. No pasa un mes sin una fuga importante, ataque o similar.

¿Notaste todo lo que sucedió? Es difícil mantener el ritmo, incluso para mí, y miro y leo noticias de seguridad todos los días. Con eso en mente, he recopilado y revisado el año en ciberseguridad para que pueda sentarse y maravillarse de todo lo que salió espectacularmente mal.

Los grandes eventos

La seguridad en 2017 estuvo marcada por una serie de eventos salvajes y extremadamente memorables. Muchos de los eventos fueron tan grandes que afectaron a casi todos en el planeta. Algunos derribaron instituciones importantes, mientras que otros se referían a filtraciones de datos realmente sorprendentes de instituciones confiables anteriormente. Veamos los principales eventos que dieron forma al año..

Los corredores de las sombras

En abril de 2016, un grupo en la sombra (¿entiendes?) Conocido como Shadow Brokers anunció que habían violado un servidor que pertenecía a una operación de élite vinculada a la NSA conocida como Equation Group. En ese momento, The Shadow Brokers ofreció una pequeña muestra de supuestas herramientas y datos de piratería de la NSA. Halloween y Black Friday 2016 vieron a The Shadow Brokers intentar subastar sus ganancias obtenidas ilegalmente, sin mucho éxito.

Aparentemente, Shadow Brokers ganó algo de dinero en su subasta (si pueden cobrar).

Tal vez finalmente están dominando todo el capitalismo?

- emptywheel (@emptywheel) 2 de julio de 2017

Buscaban 750 BTC, con un valor de alrededor de $ 750,000 en enero de 2017, pero más de $ 9,000,000 en un máximo histórico en diciembre de 2017. En cambio, recibieron alrededor de $ 18,000 en Bitcoin y lanzaron el volcado completo de herramientas de piratería de la NSA, en línea de forma gratuita. La identidad de The Shadow Brokers sigue siendo desconocida. Sin embargo, existe una gran especulación de que se trataba de un grupo de piratas de élite del gobierno ruso que busca unificar a sus contrapartes e ilustrar que atribuir los piratas informáticos de los estados nacionales es un negocio peligroso.

¿Qué pasó después? El ataque global de ransomware y cómo proteger sus datos El ataque global de ransomware y cómo proteger sus datos Un ataque cibernético masivo ha golpeado computadoras en todo el mundo. ¿Te ha afectado el altamente virulento ransomware autorreplicante? Si no, ¿cómo puede proteger sus datos sin pagar el rescate? Sigue leyendo, amigo.

Quiero llorar

Entre los tesoros de la herramienta de pirateo de Shadow Brokers había un exploit conocido como ETERNALBLUE (también estilizado EternalBlue). EternalBlue explota una vulnerabilidad conocida (ahora parcheada) en el protocolo del Bloque de mensajes del servidor de Microsoft (SMB), lo que permite a los atacantes insertar paquetes especialmente diseñados para ejecutar código malicioso en una máquina de destino.

La NSA advirtió a Microsoft que los piratas informáticos habían comprometido el exploit EternalBlue. Microsoft respondió cancelando las actualizaciones de seguridad de febrero de 2017, parcheando el exploit y lanzándolo todo en marzo de 2017. Avance hasta mayo de 2017 y el ataque del ransomware WannaCry explota, lo adivinó, EternalBlue y la vulnerabilidad del protocolo SMB.

La policía está en Southport Hospital y las ambulancias están 'respaldadas' en A&E mientras el personal hace frente a la crisis de piratería en curso #NHS pic.twitter.com/Oz25Gt09ft

- Ollie Cowan (@Ollie_Cowan) 12 de mayo de 2017

WannaCry revisó 250,000 computadoras en las primeras 24 horas, encriptando máquina tras máquina, exigiendo el pago en Bitcoin por la clave de encriptación privada requerida para desbloquear cada dispositivo Cómo desbloquear WannaCry Ransomware sin pagar un centavo Cómo desbloquear WannaCry Ransomware sin pagar un Cent Si ha sido golpeado por WannaCry, todos sus archivos están bloqueados detrás de un alto precio. No pague a esos ladrones: pruebe esta herramienta gratuita para desbloquear sus datos. . El NHS del Reino Unido se vio gravemente afectado, lo que obligó a algunas áreas a funcionar solo con servicios de emergencia. WannaCry afectó directamente a Telefónica, FedEx, Deutsche Bank, Nissan, Renault, el servicio ferroviario ruso, las universidades chinas y más..

Marcus Hutchins, también conocido como MalwareTech, redujo la epidemia mundial de ransomware al registrar un nombre de dominio que se encuentra en el código fuente del ransomware. El nombre de dominio actuado vincula un sumidero para nuevas infecciones. En lugar de cifrar el dispositivo, el ransomware permaneció inactivo. Más adelante en el mismo mes, la enorme botnet de Mirai intentó DDoS ¿Cómo puede protegerse contra un ataque DDoS? ¿Cómo puede protegerse contra un ataque DDoS? Los ataques DDoS, un método utilizado para sobrecargar el ancho de banda de Internet, parecen estar en aumento. Le mostramos cómo puede protegerse de un ataque de denegación de servicio distribuido. el sitio de dominio WannaCry kill-switch para revivir el ransomware (pero finalmente falló). Otros lanzaron variantes de WannaCry diseñadas para explotar la misma vulnerabilidad. Prevenga las variantes de malware de WannaCry al deshabilitar esta configuración de Windows 10. Evite las variantes de malware de WannaCry al deshabilitar esta configuración de Windows 10. Aquí le mostramos cómo hacerlo en su propia computadora en un momento. .

WannaCry / WanaCrypt0r 2.0 está activando la regla ET: 2024218 "EXPLOTACIÓN ET Posible ETERNALBLUE MS17-010 Respuesta de eco" pic.twitter.com/ynahjWxTIA

- Kafeine (@kafeine) 12 de mayo de 2017

Microsoft acusó directamente a la NSA de causar el incidente almacenando exploits críticos para varios sistemas operativos y otro software crítico.

Registros de votantes

Las violaciones de datos se han convertido en una moneda de diez centavos. Están en todas partes, lo afectan todo y significan que tiene que cambiar sus contraseñas. Pero en junio de 2017, el investigador de seguridad Chris Vickery descubrió una base de datos de acceso público que contiene detalles de registro de votantes para 198 millones de votantes estadounidenses. Esto equivale a que casi todos los votantes retroceden unos diez años o más..

Los datos, recopilados y agregados por la firma conservadora de datos Deep Root Analytics, se alojaron en un servidor Amazon S3 mal configurado. Afortunadamente para Deep Root Analytics, la mayoría de los datos eran de acceso público, lo que significa que contienen nombres, direcciones, afiliaciones de partidos, etc. Pero un hacker ciertamente podría encontrar un uso para esa cantidad de información personal previamente agregada.

Vickery dijo, “Definitivamente es el hallazgo más grande que he tenido. Estamos comenzando a ir en la dirección correcta para asegurar estas cosas, pero empeorará antes de mejorar. Esto no es fondo.” Tiempos preocupantes, de hecho.

Equifax

Rollup, rollup, la próxima brecha enorme está aquí. La asombrosa violación de datos de Equifax Equihax: una de las violaciones más calamitosas de todos los tiempos Equihax: una de las violaciones más calamitosas de todos los tiempos La violación de Equifax es la violación de seguridad más peligrosa y embarazosa de todos los tiempos. ¿Pero conoces todos los hechos? ¿Has sido afectado? ¿Qué puedes hacer al respecto? Descúbrelo aquí. llamó la atención de casi todos los ciudadanos estadounidenses. ¿Por qué? Debido a que la agencia de informes crediticios sufrió una violación importante, no reveló la información, dejó que los miembros de la junta vendieran acciones antes de anunciar la violación y expuso el historial crediticio detallado de casi todos los ciudadanos estadounidenses a quien tenga acceso a los datos.

Suena mal, verdad? Fue y es malo. No contento con exponer el historial crediticio de cientos de millones de ciudadanos, Equifax repetidamente perdió la operación de limpieza. Entonces qué pasó?

En diciembre de 2016, un investigador de seguridad le dijo a Motherboard, bajo anonimato, que se habían topado con un portal en línea destinado solo a los empleados de Equifax. El investigador explotó un “navegación forzada” error e inmediatamente obtuvo acceso a los registros de millones de ciudadanos estadounidenses. El investigador informó a Equifax de la vulnerabilidad como una divulgación responsable. Tenga en cuenta esta violación.

En septiembre de 2017, surgieron informes de que Equifax fue víctima de una violación de seguridad cibernética importante, pero la violación había tenido lugar en marzo de 2017. La violación parecía provenir de la misma vulnerabilidad que se detalla previamente a la agencia de crédito. Al mismo tiempo (aún en septiembre), Equifax anunció el robo de datos que afecta a 145 millones de consumidores estadounidenses, así como entre 400,000 y 44 millones de residentes en el Reino Unido y 8,000 canadienses..

Los piratas informáticos recuperaron información personal, incluidos nombres completos, fechas de nacimiento, direcciones, números de Seguro Social y varios otros tipos de información vital, como licencias de conducir. En pocas palabras, es una de las peores filtraciones de datos jamás vistas.

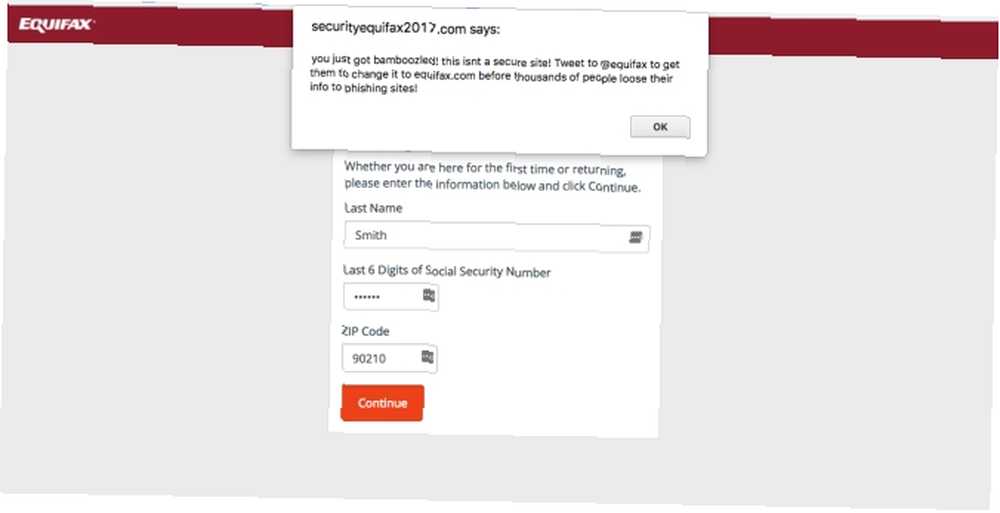

Empeoró

Pero se pone peor. En los días posteriores al anuncio, el sitio de asistencia y recuperación de cuentas de Equifax Cómo verificar si sus datos fueron robados en Equifax Breach Cómo verificar si sus datos fueron robados en Equifax Breach News surgió de una violación de datos de Equifax que afecta hasta 80 por ciento de todos los usuarios de tarjetas de crédito de EE. UU. ¿Es usted uno de ellos? Aquí le mostramos cómo verificarlo. fue marcado como spam por OpenDNS y desconectado, presumiblemente como un sitio de phishing. Ah, y para verificar el estado de su cuenta, los usuarios debían ingresar los últimos seis dígitos de sus números de Seguro Social; la ironía no se perdió. Entonces el sitio comenzó a devolver información falsa. Numerosos informes de usuarios que ingresaron información completamente falsa arrojaron resultados positivos, informando al usuario que sus datos se perdieron. Y luego apareció un sitio de phishing, nublando aún más las aguas ya turbias.

Agregando insulto a la lesión, el congresista Barry Loudermilk presentó un proyecto de ley a la Cámara de Representantes de los EE. UU. Que esencialmente despojó a las protecciones del consumidor directamente en relación con los negocios realizados por las agencias de crédito de los EE. UU. El proyecto de ley también intentó anular todos los daños punitivos. Loudermilk recibió previamente $ 2,000 durante el ciclo electoral de 2016 de Equifax.

Ningún grupo de piratería ha presentado datos todavía. Cuando lo hacen, sin embargo, puede estar seguro de que los datos tendrán un alto precio..

Bóveda 7

No sería un año en ciberseguridad sin una entrada de WikiLeaks. En marzo de 2017, WikiLeaks lanzó un tesoro de documentos de la CIA CIA Hacking & Vault 7: su guía para la última versión de WikiLeaks CIA Hacking & Vault 7: su guía para la última versión de WikiLeaks ¡Todos están hablando de WikiLeaks, nuevamente! Pero la CIA no te está mirando realmente a través de tu televisor inteligente, ¿verdad? ¿Seguramente los documentos filtrados son falsos? O tal vez es más complicado que eso. que consta de 7.818 páginas web, con otros 943 archivos adjuntos. Cuando se presionó sobre su autenticidad, el ex director de la CIA Michael Hayden declaró que la CIA sí “no comente sobre la autenticidad o el contenido o los supuestos documentos de inteligencia.”

Otros funcionarios, tanto actuales como anteriores, confirmaron la autenticidad de los documentos. Otros compararon la fuga de la CIA Vault 7 con las herramientas de piratería filtradas de la NSA a través de The Shadow Brokers. ¿Qué contenía Vault 7? Los cibercriminales poseen herramientas de piratería de la CIA: lo que esto significa para usted Los ciberdelincuentes poseen herramientas de piratería de la CIA: lo que esto significa para usted terroristas Entonces, Qué significa eso para ti?

# Vault7 fue interesante para la gente infosec, y de interés periodístico porque mostraba incompetencia de la CIA. Pero 8 meses de silencio después de burlarse de #MediaOps fue incompleto y decepcionante. Me pregunto si demasiados goteadores se pusieron fríos después de la histeria ininterrumpida de Russiagate.

- Caro Kann (@kann_caro) 7 de diciembre de 2017

Los documentos son esencialmente un catálogo altamente detallado de potentes herramientas de hackeo y exploits. Entre el tesoro se encuentran instrucciones para comprometer Skype, redes Wi-Fi, documentos PDF, programas antivirus comerciales, robo de contraseñas y mucho más..

La empresa de seguridad cibernética Symantec analizó las herramientas y encontró varias descripciones que coinciden con las herramientas “utilizado en ciberataques contra al menos 40 objetivos diferentes en 16 países diferentes” por un grupo conocido como Longhorn. El análisis de Symantec de los plazos de desarrollo para ciertas herramientas y su uso contra objetivos específicos corroboró aún más la autenticidad de los contenidos de Vault 7 y su enlace directo a la CIA.

Violaciones de datos

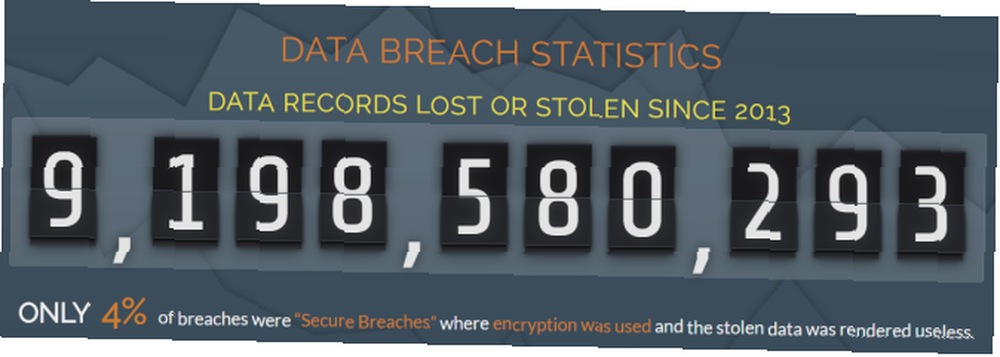

Esos cinco eventos fueron probablemente las mayores y más impactantes revelaciones del año. Pero no fueron los únicos eventos importantes. Hubo varias violaciones de datos que involucraron números alucinantes; El volcado de River City Media solo contenía 1.400 millones de cuentas de correo electrónico, direcciones IP, nombres completos y más 711 millones de direcciones de correo electrónico comprometidas por Onliner Spambot 711 millones de direcciones de correo electrónico comprometidas por Onliner Spambot (y eso sin tener en cuenta que RCM en sí es un grupo oscuro de proveedores de spam).

La siguiente figura es simplemente asombrosa, pero representa un 56 por ciento en grabado registros perdidos o robados desde que escribí el último informe de fin de año.

¿O qué tal el NHS del Reino Unido? El crujiente Servicio Nacional de Salud sufrió su peor evento de violación de datos en marzo de 2017. Una divulgación accidental expuso los datos médicos privados de 26 millones de registros, lo que representa 2.600 prácticas de salud en todo el país. ¿O el llamado Big Asian Leak, una base de datos de hackers que contiene más de mil millones de registros robados de varias de las principales compañías tecnológicas chinas? Ese apenas llegó a las noticias fuera de Asia y los círculos de seguridad cibernética.

Si desea comprender más sobre los números de heft detrás de cada infracción, le sugiero que navegue por el Índice de nivel de incumplimiento. Alternativamente, esta lista de Identity Force también es completa.

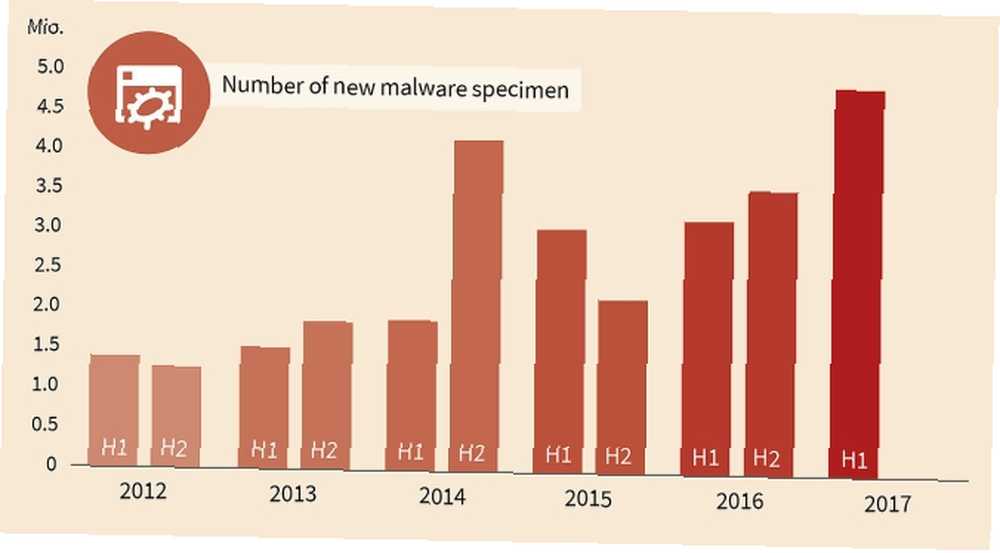

Malware y Ransomware

Los fríos datos numéricos son los siguientes: los ataques de malware y ransomware aumentan constantemente. A nivel mundial, también hay más variantes de malware y ransomware. El blog de seguridad de G-DATA estima que hay más de 27,000 nuevas muestras de malware todos los días - eso es cada 3.2 segundos. Su estudio de medio año descubrió que una de cada cinco muestras de malware se creó en 2017. (Lea nuestra guía sobre cómo eliminar la mayoría de ellas La Guía completa de eliminación de malware La Guía completa de eliminación de malware El malware está en todas partes en estos días, y erradicando el malware de su sistema es un proceso largo que requiere orientación. Si cree que su computadora está infectada, ¡esta es la guía que necesita!)

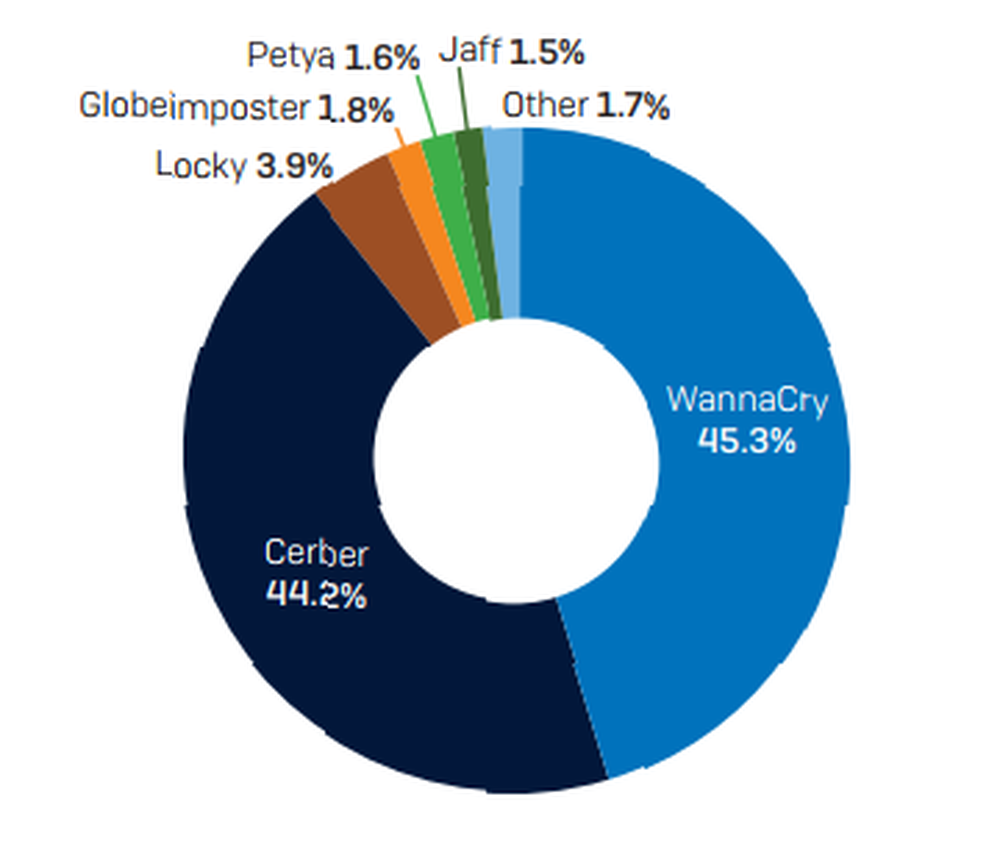

Este año, el gusano de rescate WannaCry detallado anteriormente ha sesgado por completo el panorama de las infecciones. Un reciente informe de Sophos [PDF] elaboró que mientras “Cerber ha sido la familia de ransomware más prolífica ... su poder fue eclipsado durante unos meses ... cuando WannaCry asaltó el planeta en la parte posterior de un gusano.” Otros vectores de ataque, como publicidad maliciosa, phishing y spam con archivos adjuntos maliciosos, también han experimentado aumentos considerables.

Otras cepas extremadamente virulentas, como Petya / NotPetya / GoldenEye Todo lo que necesita saber sobre NotPetya Ransomware Todo lo que necesita saber sobre NotPetya Ransomware Una forma desagradable de ransomware denominada NotPetya se está extendiendo actualmente por todo el mundo. Probablemente tenga algunas preguntas, y definitivamente tenemos algunas respuestas. aumentó el nivel de ataque del ransomware encriptando el Registro de arranque maestro, forzando un reinicio para habilitar el proceso de encriptación, ejecutando un símbolo del sistema CHKDSK falso para disfrazar el proceso y exigiendo un rescate sustancial para descifrar el sistema.

Criptojacking

Por ejemplo, una publicidad maliciosa común ¿Qué es la publicidad maliciosa y cómo puede prevenirla? ¿Qué es la publicidad maliciosa y cómo se puede prevenir? ¡La publicidad maliciosa está en aumento! Obtenga más información sobre qué es, por qué es peligroso y cómo puede mantenerse a salvo de esta amenaza en línea. táctica ¿Qué es la publicidad maliciosa y cómo se puede prevenir? ¿Qué es la publicidad maliciosa y cómo se puede prevenir? ¡La publicidad maliciosa está en aumento! Obtenga más información sobre qué es, por qué es peligroso y cómo puede mantenerse a salvo de esta amenaza en línea. (conocido como cryptojacking) está redirigiendo al usuario a un sitio que ejecuta un minero de criptomonedas en segundo plano ¿Los sitios web usan su CPU para la minería de criptomonedas? ¿Los sitios web usan su CPU para la minería de criptomonedas? Los anuncios en línea son impopulares, por lo que el infame sitio de piratería en línea The Pirate Bay ha encontrado una solución: usar cada PC visitante para extraer criptomonedas. ¿Serías feliz si tu PC fuera secuestrada de esta manera? . En algunos casos, incluso después de cerrar la pestaña ofensiva, el script de minería de criptomonedas continúa ejecutándose. Otras instancias simplemente bloquean una página web ¿Qué es la publicidad maliciosa y cómo puede prevenirla? ¿Qué es la publicidad maliciosa y cómo se puede prevenir? ¡La publicidad maliciosa está en aumento! Obtenga más información sobre qué es, por qué es peligroso y cómo puede mantenerse a salvo de esta amenaza en línea. y emitir un rescate a usuarios desprevenidos, o forzar la descarga de kits de exploits maliciosos en el dispositivo.

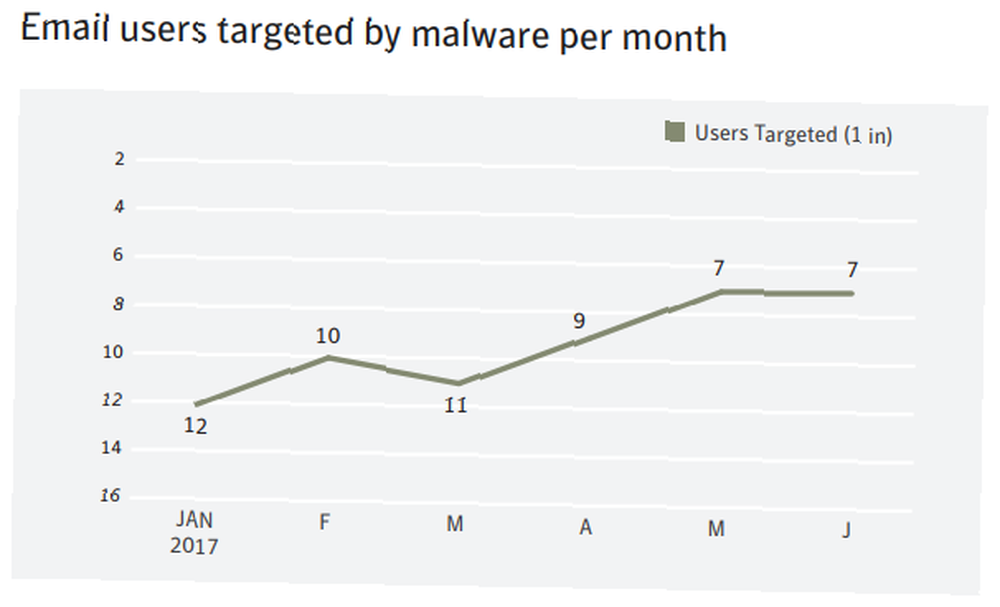

En el tercer trimestre de 2017, Kaspersky Lab descubrió que el 59.56 por ciento del tráfico global de correo electrónico era spam, un 1.05 por ciento más que el trimestre anterior. De ese spam, Symantec estimó que uno de cada 359 lleva un archivo adjunto malicioso, mientras que el correo electrónico, en general, sigue siendo el mecanismo de entrega n. ° 1 para el malware.

“No se acerca ningún otro canal de distribución: sitios web no comprometidos que contengan kits de explotación, no tecnologías de intercambio de archivos de red como SMB, ni campañas publicitarias maliciosas que inciten a los usuarios a hacer clic en anuncios publicitarios. De hecho, un usuario tiene casi el doble de probabilidades de encontrar malware a través del correo electrónico que encontrarse con un sitio web malicioso.”

Privacidad y vigilancia

No solo ha aumentado la cantidad de malware, ransomware, spam y similares, sino que nuestra privacidad general está disminuyendo en un momento de mayor vigilancia. A finales de año, todavía estábamos llegando a un acuerdo con el colosal Yahoo! Violacíon de datos. No lo he incluido en esta revisión anual porque la mayoría de la información llegó en diciembre de 2016, después de escribir la revisión del año pasado, pero lo más importante, antes de 2017.

Lo largo y corto de esto es esto: Yahoo! sufrió múltiples violaciones de datos a lo largo de 2016, lo que resultó en la filtración de miles de millones de registros individuales. Fue tan malo que casi destruyó la enorme fusión de Yahoo / Verizon. Sin embargo, las siguientes estadísticas son posteriores a Yahoo, pero antes de Equifax y la fuga de registro de votantes, así que tenga esto en cuenta.

En enero de 2017, Pew Research informó que “La mayoría de los estadounidenses (64 por ciento) ha experimentado personalmente una importante violación de datos y una parte relativamente grande del público carece de confianza en las instituciones clave, especialmente el gobierno federal y los sitios de redes sociales, para proteger su información personal..” Dado que la fuga de Equifax expuso a 145 millones de ciudadanos, y la fuga de registro de votantes expuso 198 millones de registros, estoy dispuesto a apostar que ese porcentaje ha aumentado significativamente.

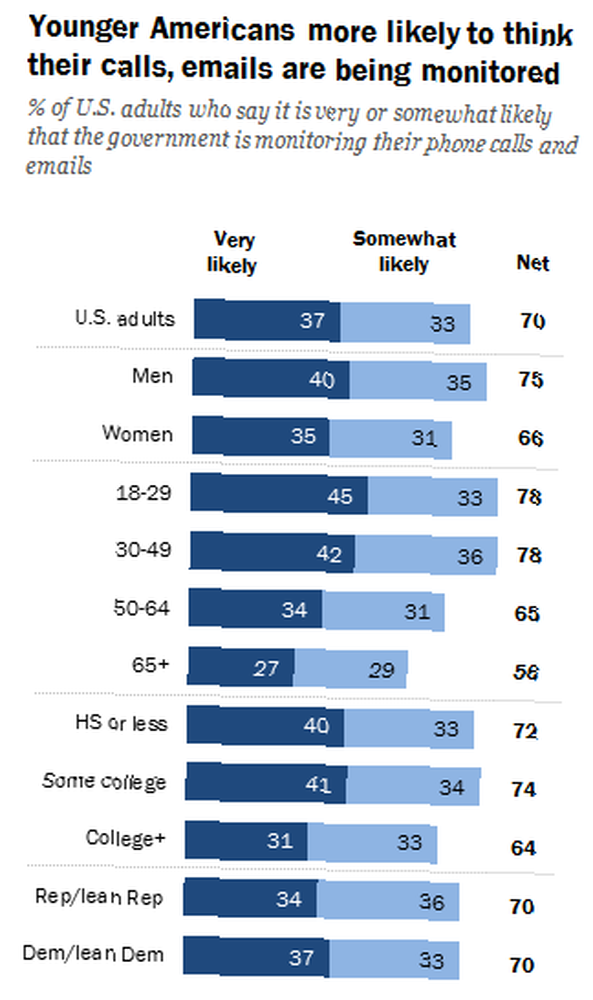

Con respecto a la vigilancia, solo el 13 por ciento del público de EE. UU. Dice que es “no es probable” que el gobierno está monitoreando sus comunicaciones. Esto, después de la reducción significativa en el alcance de captura de metadatos de la NSA ¿Qué pueden decir las agencias de seguridad del gobierno de los metadatos de su teléfono? ¿Qué pueden decir las agencias de seguridad del gobierno de los metadatos de su teléfono? , es revelador. Casi el 80 por ciento de los adultos estadounidenses menores de 50 años creen que se realiza un seguimiento de sus comunicaciones. Sin embargo, en el grupo de mayores de 50 años, esta cifra se reduce a alrededor del 60 por ciento..

Suplantación de identidad

Aquí está, las buenas noticias que espera. El número total de sitios de phishing se ha reducido de más de 450,000 en el segundo trimestre de 2016 a alrededor de 145,000 en el segundo trimestre de 2017. Tiempo de celebración!

¡No tan rapido! El número total de phishing sitios ha disminuido significativamente, pero la variedad de métodos de phishing ha aumentado. En lugar de simplemente usar correos electrónicos con cebo, los malhechores están extendiendo sus brazos maliciosos a través de mensajería instantánea y otras plataformas de comunicación..

Boletos de avión falsos, estafas de cupones de supermercado, cafés gratis, muebles, boletos de cine y más han aparecido en WhatsApp, SnapChat y otros mensajeros instantáneos.

Mirando hacia el 2018

En este punto, probablemente estés pensando “Por favor, solo déjalo terminar.” Bueno, estas de suerte! Has llegado al final de esta exhaustiva pero completamente sombría revisión de ciberseguridad de 2017. Para resumir: a medida que aumentan las amenazas, su daño es peor, cuesta más y tiene implicaciones más amplias.

Mantenerse seguro en línea no es del todo fácil. Pero tampoco tiene que ser una tarea. Hay un solo factor de interconexión entre cada ataque. Adivinado? Así es: es el factor humano. La educación hacia habilidades básicas de ciberseguridad mitiga una cantidad fenomenal de problemas potenciales.

La privacidad y la seguridad es una noción que se aleja lentamente a medida que avanzamos en 2018. La tecnología está creando una comodidad insondable, pero el costo es difícil de recuperar una vez perdido. Los ciudadanos buscan cada vez más nuevas soluciones para proteger su privacidad. O, al menos, gestionar los datos que ceden. Las soluciones de aprovechamiento de datos están ganando terreno, con el objetivo de devolver el poder a los usuarios como creadores de datos. Varias startups de blockchain harán intentos audaces a lo largo de 2018 y en adelante para lograr este objetivo. (Además de los que están destinados a alterar nuestra relación con las agencias de crédito 3 agencias de crédito Blockchain que cambian nuestra relación con el dinero 3 agencias de crédito Blockchain que cambian nuestra relación con el dinero Las agencias de crédito son reliquias del pasado, dinosaurios propensos al abuso, el fraude y el robo de identidad. Es hora de hablar sobre la tecnología que detendrá otra pérdida de datos al estilo de Equifax: blockchain también.)

Educación, educación, educación

Pero en realidad, tenemos que aceptar esa privacidad como una vez supimos que había desaparecido hace mucho. Evitar la vigilancia de Internet: la guía completa Evitar la vigilancia de Internet: la guía completa La vigilancia de Internet sigue siendo un tema candente, por lo que hemos producido este recurso integral sobre por qué es un gran problema, quién está detrás de esto, si puedes evitarlo por completo y más. . Cada usuario de Internet se sienta sobre una montaña de datos agregados. Internet (y con él, big data) se desarrolló más rápido que otras tecnologías que cambian el mundo. Desafortunadamente, los usuarios quedan atrapados en el lodo.

Como dice el gurú de la encriptación Bruce Schneier, “Las personas no prueban sus alimentos en busca de patógenos o sus aerolíneas por seguridad. El gobierno lo hace. Pero el gobierno no ha logrado proteger a los consumidores de las compañías de internet y los gigantes de las redes sociales. Pero esto vendrá. La única forma efectiva de controlar a las grandes corporaciones es a través del gran gobierno..”

No es demasiado tarde para educarte a ti mismo y a los que te rodean. Es casi seguro que hará la diferencia. Y no tiene que gastar miles de dólares para estar seguro, pero podría ahorrarle más adelante. Un buen lugar para comenzar es con nuestra guía para mejorar su seguridad en línea.

¿Fue golpeado por una violación de seguridad en 2017? Dinos en los comentarios.