Michael Cain

0

5145

887

Tanto está sucediendo cada mes en el mundo de la ciberseguridad, la privacidad en línea y la protección de datos. Es difícil mantenerse al día!

Nuestro resumen de seguridad mensual lo ayudará a controlar las noticias más importantes sobre seguridad y privacidad cada mes. Esto es lo que sucedió en noviembre..

1. Marriott International sufre violación de datos récord de 500m

Como siempre, uno de los mayores éxitos de noticias de seguridad a finales de mes.

Noviembre terminó con el grupo hotelero Marriott International que reveló una enorme violación de datos. Se cree que hasta 500 millones de registros de clientes se ven afectados ya que el atacante tuvo acceso a la red de la división Marriott International Starwood desde 2014.

Marriott International adquirió Starwood en 2016 para crear la cadena de hoteles más grande del mundo, con más de 5,800 propiedades.

La fuga significa cosas diferentes para diferentes usuarios. Sin embargo, la información para cada usuario contiene una combinación de:

- Nombre

- Dirección

- Número de teléfono

- Dirección de correo electrónico

- Número de pasaporte

- Información de la cuenta

- Fecha de nacimiento

- Género

- Información de llegada y salida

Quizás lo más importante es la revelación de Marriott de que algunos los registros incluían información de la tarjeta encriptada, pero tampoco podían descartar que también se hubieran robado las claves privadas.

En resumen, si esto es así: si se hospedó en cualquier hotel Marriott Starwood, incluidas las propiedades de tiempo compartido, antes del 10 de septiembre de 2018, su información podría haber sido comprometida.

Marriott está tomando medidas para proteger a los usuarios potencialmente afectados al ofrecer un año de suscripción gratuita a WebWatcher. Los ciudadanos estadounidenses también recibirán una consulta gratuita de fraude y cobertura de reembolso de forma gratuita. En este momento, hay tres sitios de inscripción:

- Estados Unidos

- Canadá

- Reino Unido

De lo contrario, consulte estas tres formas simples de proteger sus datos Cómo contrarrestar las infracciones de datos: 3 formas simples de proteger sus datos Cómo contrarrestar las infracciones de datos: 3 formas simples de proteger sus datos Las infracciones de datos no solo afectan los precios de las acciones y el departamento gubernamental Presupuestos ¿Qué debe hacer cuando llega la noticia de una violación? después de una violación importante.

2. Biblioteca JavaScript de Event-Stream inyectada con malware de cripto-robo

Una biblioteca de JavaScript que recibe más de 2 millones de descargas por semana recibió un código malicioso diseñado para robar criptomonedas.

Se encontró que el repositorio Event-Stream, un paquete de JavaScript que simplifica el trabajo con los módulos de transmisión Node.js, contiene código ofuscado. Cuando los investigadores desofuscaron el código, quedó claro que su objetivo era el robo de bitcoins.

El análisis sugiere que el código se dirige a las bibliotecas asociadas con la billetera Bitcoin Copay para dispositivos móviles y de escritorio. Si la billetera Copay está presente en un sistema, el código malicioso intenta robar el contenido de la billetera. Luego intenta conectarse a una dirección IP de Malasia.

El código malicioso se cargó en el repositorio de Event-Stream después de que el desarrollador original, Dominic Tarr, entregara el control de la biblioteca a otro desarrollador, right9ctrl.

Right9ctrl subió una nueva versión de la biblioteca casi tan pronto como se entregó el control, la nueva versión que contiene el código malicioso dirigido a las billeteras de Copay.

Sin embargo, desde entonces, right9ctrl ha subido otra nueva versión de la biblioteca, sin ningún código malicioso. La nueva carga también coincide con Copay actualizando sus paquetes de billetera móvil y de escritorio para eliminar el uso de las bibliotecas de JavaScript a las que se dirige el código malicioso.

3. Amazon sufre días de violación de datos antes del Black Friday

Apenas unos días antes del mayor día de compras del año (excepto el Día del Soltero de China, por supuesto), Amazon sufrió una violación de datos.

“Nos estamos comunicando con usted para informarle que nuestro sitio web divulgó su nombre y dirección de correo electrónico sin darse cuenta debido a un error técnico. El problema ha sido solucionado. Esto no es el resultado de nada de lo que haya hecho, y no es necesario que cambie su contraseña ni tome ninguna otra medida..”

Es difícil medir los detalles exactos de la violación porque, bueno, Amazon no lo dice. Sin embargo, los usuarios de Amazon en el Reino Unido, EE. UU., Corea del Sur y los Países Bajos informaron que recibieron un correo electrónico de Amazon sobre la violación, por lo que fue un problema bastante global..

Los usuarios pueden consolarse porque fue un problema técnico de Amazon que condujo a la violación de datos, en lugar de un ataque a Amazon. La divulgación de información no contiene ninguna información bancaria, tampoco.

Sin embargo, el mensaje de Amazon de que no hay necesidad de que los usuarios afectados cambien su contraseña es simplemente erróneo. Si ha sido afectado por la violación de datos de Amazon, cambie la contraseña de su cuenta.

4. Vulnerabilidades de autocifrado de Samsung y SSD Crucial

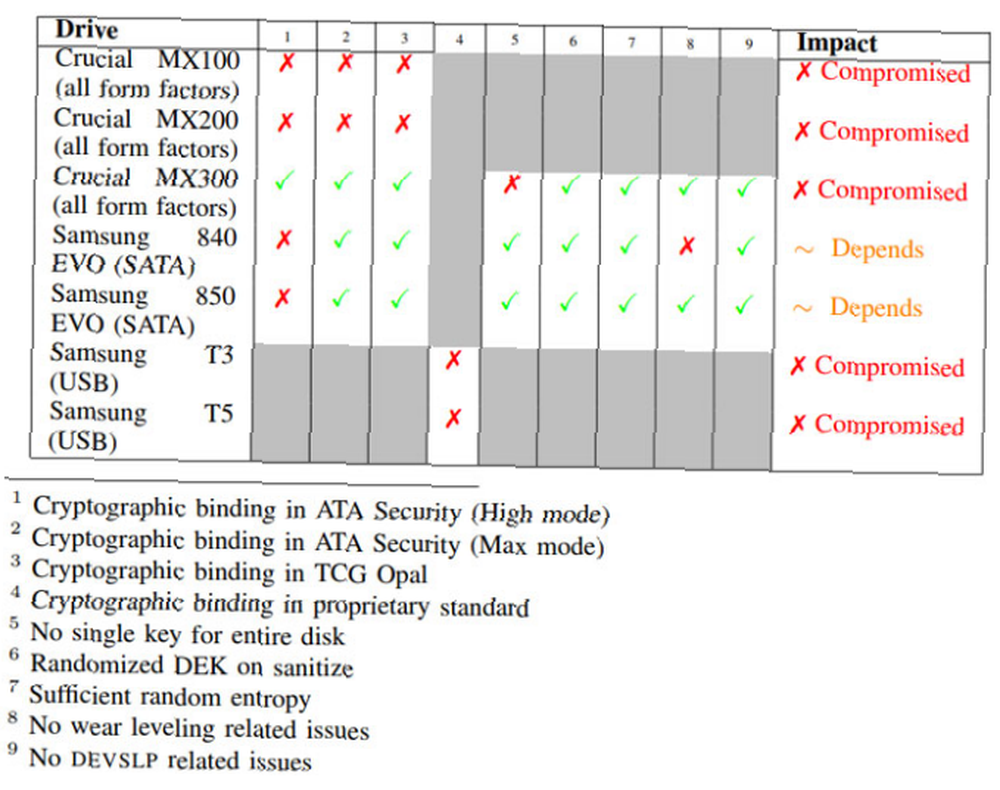

Los investigadores de seguridad descubrieron múltiples vulnerabilidades críticas en los SSD de autocifrado de Samsung y Crucial. El equipo de investigación probó tres SSD Crucial y cuatro SSD Samsung, encontrando problemas críticos con cada modelo probado.

Carlo Meijer y Bernard van Gastel, investigadores de seguridad de la Universidad de Radboud en los Países Bajos, identificaron vulnerabilidades [PDF] en la implementación de las unidades de seguridad ATA y TCG Opal, que son dos especificaciones para implementar el cifrado en SSD que utilizan cifrado basado en hardware.

Hay una variedad de problemas:

- La falta de enlace criptográfico entre la contraseña y la clave de cifrado de datos significa que un atacante puede desbloquear unidades modificando el proceso de validación de contraseña.

- El Crucial MX300 tiene una contraseña maestra establecida por el fabricante; esta contraseña es una cadena vacía, por ejemplo, no hay una.

- Recuperación de claves de cifrado de datos de Samsung a través de la explotación de la nivelación de desgaste SSD.

De manera desconcertante, los investigadores declararon que estas vulnerabilidades podrían aplicarse a otros modelos, así como a diferentes fabricantes de SSD..

¿Te preguntas cómo proteger tus discos? Así es como protege sus datos con la herramienta de cifrado de código abierto, VeraCrypt Cómo cifrar y proteger sus datos y archivos con VeraCrypt Cómo cifrar y proteger sus datos y archivos con VeraCrypt VeraCrypt es una herramienta de cifrado gratuita y de código abierto que puede usar para cifrar y proteger sus valiosos datos personales en Windows. .

5. Campaña de publicidad de Apple Pay dirigida a usuarios de iPhone

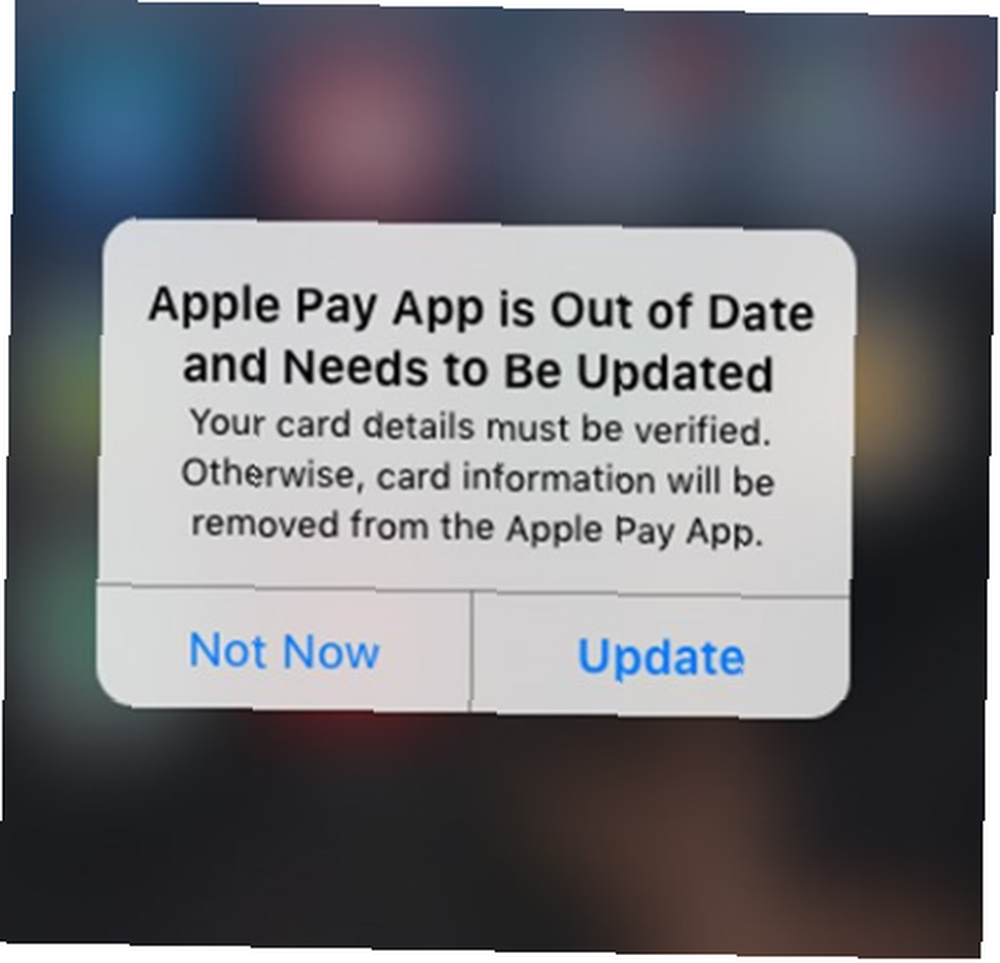

Los usuarios de iPhone son el objetivo de una campaña de publicidad maliciosa en curso que involucra a Apple Pay.

La campaña intenta redirigir y estafar a los usuarios de sus credenciales de Apple Pay usando dos ventanas emergentes de phishing, con el ataque originado a través de una serie de periódicos y revistas premium cuando se accede a través de iOS.

El malware, conocido como PayLeak, ofrece a los usuarios desprevenidos de iPhone que hacen clic en el anuncio malicioso a un dominio registrado en China.

Cuando el usuario llega al dominio, el malware verifica una serie de credenciales, incluido el movimiento del dispositivo, el tipo de dispositivo (Android o iPhone) y si el navegador del dispositivo es Linux x86_64, Win32 o MacIntel.

Además, el malware comprueba el dispositivo en busca de aplicaciones antivirus o antimalware..

Si se cumplen las condiciones correctas, los usuarios de Android son redirigidos a un sitio de phishing que afirma que el usuario ha ganado una tarjeta de regalo de Amazon.

Sin embargo, los usuarios de iPhone reciben dos ventanas emergentes. El primero es una alerta de que el iPhone necesita actualización, mientras que el segundo informa al usuario que su aplicación Apple Pay también necesita actualizarse. La segunda alerta comparte la información de la tarjeta de crédito Apple Pay con un servidor de control y comando remoto.

6. Un millón de relojes de seguimiento para niños son vulnerables

Al menos un millón de relojes de seguimiento para niños con GPS se venden a padres con vulnerabilidades.

La investigación de Pen Test Partners detalló una letanía de problemas de seguridad con el extremadamente popular reloj de seguridad para niños MiSafe. Los relojes con GPS están diseñados para permitir que un padre rastree la ubicación de su hijo en todo momento.

Sin embargo, los investigadores de seguridad descubrieron que se podía acceder a los números de identificación del dispositivo y, por lo tanto, a la cuenta de usuario..

El acceso a la cuenta permitió al equipo de seguridad ubicar al niño, ver una foto del niño, escuchar conversaciones entre el niño y sus padres, o llamar o enviar un mensaje remoto al niño..

“Nuestra investigación se realizó en relojes con la marca 'Misafes kids watcher' y parece afectar hasta 30,000 relojes. Sin embargo, descubrimos al menos otras 53 marcas de relojes de seguimiento para niños que se ven afectadas por problemas de seguridad idénticos o casi idénticos.”

Las vulnerabilidades en los dispositivos inteligentes dirigidos a los niños no son un problema nuevo Los nuevos casos de piratas informáticos dirigidos a los juguetes conectados demuestran que siguen siendo inseguros Los nuevos casos de piratas informáticos dirigidos a los juguetes conectados demuestran que siguen siendo inseguros. Sin embargo, sigue siendo preocupante..

“Entonces, ¿cómo compra juguetes inteligentes seguros para sus hijos? Usted no,” dice Aaron Zander, ingeniero de TI en Hacker One. “Pero si debe hacerlo, no elija las opciones más baratas e intente minimizar las capacidades como video, Wi-Fi y Bluetooth. Además, si tiene un dispositivo y tiene una falla de seguridad, comuníquese con los representantes de su gobierno, escriba a sus organismos reguladores, haga un mal comentario, es la única forma en que mejora.”

Resumen de noticias de seguridad de noviembre

Esas son seis de las principales historias de seguridad de noviembre de 2018. Pero sucedieron muchas más; simplemente no tenemos espacio para enumerarlo todo en detalle. Aquí hay cinco historias de seguridad más interesantes que aparecieron el mes pasado:

- El subdirector japonés de estrategia de ciberseguridad reveló que nunca ha usado una computadora.

- El malware de estado nacional Stuxnet ataca instalaciones y organizaciones en Irán (nuevamente).

- Los hackers encuentran exploits de día cero en dispositivos iPhone X, Samsung Galaxy S9 y Xiaomi Mi6.

- Microsoft parchea una vulnerabilidad de día cero de Windows utilizada en múltiples ataques por varios grupos de piratería.

- El software espía avanzado Pegasus se utiliza para atacar a periodistas de investigación en México.

Otro torbellino de noticias de seguridad cibernética. El mundo de la ciberseguridad está en constante cambio, y mantenerse al tanto de las últimas infracciones, malware y problemas de privacidad es una lucha.

Es por eso que reunimos las noticias más importantes e interesantes para usted cada mes..

Vuelva a consultar a principios del próximo mes, el comienzo de un nuevo año, no menos, para su resumen de seguridad de diciembre de 2018. El próximo mes también verá el año MakeUseOf 2018 en resumen de seguridad. Mientras tanto, consulte estos cinco consejos y trucos para asegurar sus dispositivos inteligentes 5 consejos para asegurar sus dispositivos inteligentes y dispositivos IoT 5 consejos para asegurar sus dispositivos inteligentes y dispositivos IoT El hardware doméstico inteligente es parte del Internet de las cosas, pero cuán seguro ¿Está su red con estos dispositivos conectados?? .