Michael Cain

0

1496

156

Un ataque de phishing exitoso utiliza trucos para engañar a sospechosos inconscientes para que revelen detalles personales o hagan clic en un enlace malicioso. La complejidad de los ataques de phishing también se ha ido fortaleciendo a lo largo de los años. Y aunque el simple correo electrónico con el logotipo de una empresa falsa sigue funcionando, los estafadores harán todo lo posible para implementar sus estafas.

La última jugada del libro de los estafadores de phishing es la URL spoof, una URL parecida que se presenta como una en la que generalmente confías. Pero, ¿cómo hace un estafador para que su URL se vea igual? ¿Y cómo puedes evitar que te atrapen? Vamos a ver.

Nombres de dominio internacionales: una historia muy breve

Para comprender cómo un estafador falsifica una URL, debe comprender un poco más sobre cómo funcionan los nombres de dominio.

Hasta 2009, las URL solo podían formar parte de las letras latinas de la a a la z, sin acentos, glifos ni ningún otro símbolo. La Corporación de Internet para Nombres y Números Asignados (ICANN), una organización sin fines de lucro que mantiene bases de datos vitales. Qué significan las extensiones de dominio de URL y por qué son necesarias. que solo sitios .com, .org y .net. El mundo de los dominios de nivel superior explotó hace unos años. Pero, ¿qué es un TLD? Vamos a averiguar. intrínseco al funcionamiento de internet, cambió este sistema. Los usuarios de Internet ahora podían registrar URL utilizando una amplia gama de scripts alternativos, incluidos griego, cirílico y chino, así como caracteres latinos que contienen acentos y más..

Hay una buena razón para este cambio. A medida que Internet se expande, también cambian los datos demográficos de sus usuarios. Por ejemplo, de 2009 a 2017, el número de usuarios de Internet en América del Norte aumentó de 259 millones a 320 millones, un aumento del 23 por ciento. Al mismo tiempo, el número de usuarios de Internet en Asia creció de 790 millones a 1.938 millones, un aumento del 145 por ciento..

A medida que América del Norte y una gran parte del mercado europeo se dirigen hacia la saturación, el resto del mundo solo se está conectando, y son esos idiomas y alfabetos los que están dando forma a la dirección de Internet..

Las secuencias de comandos permiten la suplantación de URL

La introducción de una amplia gama de nuevos scripts para el registro del dominio URL fue una nueva vía de ataque para los estafadores. También conocidos como ataques de nombres de dominio homográficos, los estafadores registran URL utilizando caracteres no latinos que se ven exactamente igual que sus homólogos regulares.

Usemos la URL de makeuseof.com como ejemplo. La URL normal utiliza caracteres latinos estándar. Pero podemos hacer algunos cambios increíblemente sutiles en la URL utilizando caracteres no estándar. De hecho, esta vez, makeuseof.com está escrito de manera completamente diferente. Cómo?

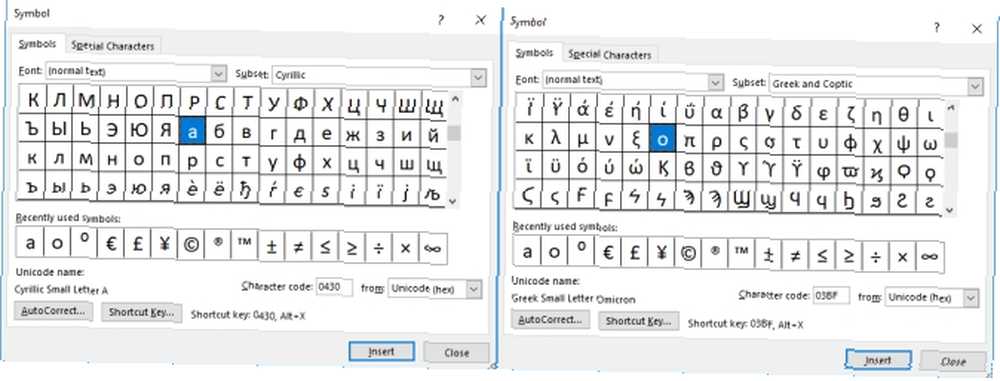

Sustituyo el latín “una” (U + 0041, el identificador Unicode del personaje) con un “una” (U + 0430) del alfabeto cirílico y el latín “o” (U + 006F) con el pequeño Omicron (U + 03BF) del alfabeto griego. ¿Nota la diferencia? Por supuesto no. Y es precisamente por eso que funciona la suplantación de URL. La introducción de letras homográficas (visualmente similares) a la URL original permite que un estafador potencial registre la URL de makeuseof.com.

Combine la URL falsa con un certificado HTTPS robado y un estafador puede hacerse pasar por el mismo sitio en el que está leyendo este artículo (espere ... ¿es este el sitio real?).

Otras variantes

La URL de makeuseof.com es un excelente ejemplo porque tiene dos caracteres homográficos. En otras ocasiones, los estafadores sustituyen letras similares que también incluyen acentos, glifos, signos diacríticos y más. Usemos nuevamente la URL de makeuseof.com, pero esta vez usando un rango más amplio de caracteres sustitutos.

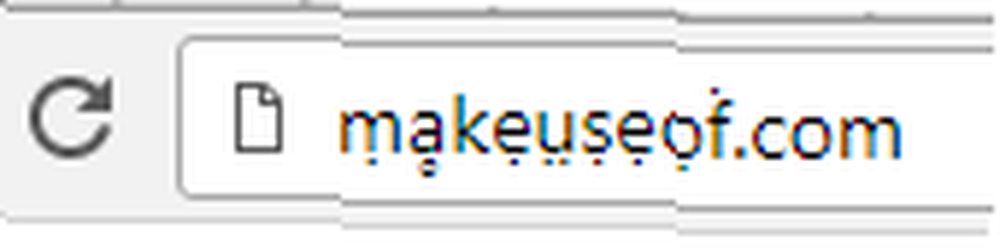

Para ilustrar el punto, he incluido algunas modificaciones de carácter bastante obvias en el ejemplo anterior. Así es como se ve nuestra URL falsa en el Google Chrome Omnibox, también.

Se destaca, ¿verdad? Si la URL aparece como un enlace en un correo electrónico, algunos usuarios no notarán la diferencia. Lo mismo puede decirse de la barra de estado del navegador que previsualiza la URL en la que está a punto de hacer clic. Es pequeño y algo fuera de la vista, por lo que es posible que no note una URL con diferencias más sutiles que nuestro ejemplo.

Punycode

No tienes que convertirte en una víctima. Algunos navegadores modernos ya están tomando medidas para evitar que los usuarios visiten sitios parecidos a URL. Chrome, Safari, Opera y Microsoft Edge tienen mitigaciones en su lugar.

El sitio de Brian Krebs tiene un gran ejemplo de esta táctica de mitigación, donde una versión discreta pero falsa de ca.com en realidad resuelve a xn--80a7a.com.

Esta traducción se conoce como “Punycode,” y muchos navegadores usan este formato de codificación especial para proporcionar protección directa contra ataques de phishing homográficos. Punycode esencialmente bloquea el conjunto de caracteres del navegador en un conjunto ASCII básico que contiene a-z, A-Z y 0-9 (también conocido como la regla LDH, para Léteres, reigits, Hyphens).

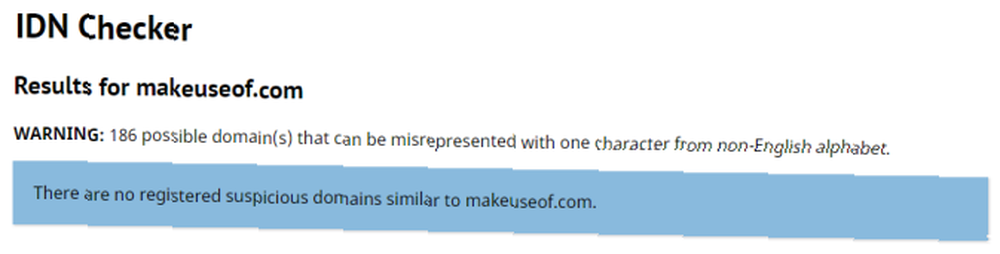

¿Quieres ver cómo se adapta tu sitio web? Echa un vistazo a este verificador de dominio que desarrolló Hold Security. Ingrese su dominio y el correspondiente dominio de nivel superior (como .com o .org) en la búsqueda, y listo. Afortunadamente para nosotros, no hay imitadores de makeuseof.com en Internet, pero hay 186 variaciones posibles si alguien quisiera imitar el sitio..

Typosquatting

Los ataques de phishing homologados por nombres de dominio internacionalizados no son tan nuevos. Están aumentando en notoriedad porque los estafadores están haciendo un mejor uso de su conjunto de herramientas disponibles. El ataque homógrafo es en realidad muy similar a otra estafa de phishing de dominio: typosquatting Cómo protegerse de estos 8 ataques de ingeniería social Cómo protegerse de estos 8 ataques de ingeniería social Qué técnicas de ingeniería social usaría un pirata informático y cómo se protegería de ellas ? Echemos un vistazo a algunos de los métodos de ataque más comunes.. .

Typosquatting es la práctica de registrar una gran cantidad de nombres de dominio comúnmente mal escritos y alojar contenido malicioso o un portal de inicio de sesión falso para usuarios desprevenidos. Por ejemplo, ¿cuántas veces has escrito rápidamente? “Amozon” o “Facebok?” En realidad, los sitios más grandes como este a veces representan errores ortográficos, y terminarás en el lugar correcto ... la mayoría de las veces. Sin embargo, debes permanecer vigilante.

Mantenerse seguro y evitar URL falsificadas

Detectar una URL manipulada o manipulada viene con su propio conjunto de dificultades. Además, si la URL maliciosa tiene un “legítimo” Certificado HTTPS ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? , hace que la detección sea un poco más difícil. Pero no tienes que luchar solo.

Como se mencionó anteriormente, su navegador ya intenta mitigar este problema al obligar a todas las URL a adherirse a Punycode. Sin embargo, fuera del navegador, estás más o menos volando solo, pero aquí hay algunos consejos, no obstante.

- Correos electrónicos: No haga clic en los enlaces de los correos electrónicos. Siempre debe verificar dos veces hacia dónde lo lleva el enlace sobre el que hace clic, incluso si es de alguien en quien confía.

- Cliente de correo electronico: Dependiendo de su cliente de correo electrónico, es posible que tenga la opción de deshabilitar completamente los enlaces dentro de los correos electrónicos entrantes; alternativamente, aumentar el nivel de filtro basura Cómo evitar el correo basura de Outlook y el desorden de correo electrónico Cómo evitar el correo basura de Outlook y el desorden de correo electrónico Si le cuesta leer sus correos electrónicos, le encantarán estas características de Outlook. Pueden ayudarlo a filtrar y priorizar todos los correos electrónicos entrantes. eliminará una cantidad significativa de correo malicioso entrante.

- Comprobación de enlace: Use un comprobador de enlaces si no está seguro. Por ejemplo, recibe un enlace sospechoso por correo electrónico. En lugar de hacer clic en él, cópielo y péguelo en uno de estos verificadores de cinco enlaces para validarlo. 7 Sitios rápidos que le permiten verificar si un enlace es seguro 7 Sitios rápidos que le permiten verificar si un enlace es seguro Antes de hacer clic en un enlace, use estos verificadores de enlaces para verificar que no conducen a malware u otras amenazas de seguridad. . Lo mismo ocurre con sus cuentas de redes sociales..

- Medios de comunicación social: Similar a su correo electrónico, no haga clic en ningún enlace que aparezca en su feed.

- Navegador: Mantenga su navegador actualizado. Una actualización de Chrome y Firefox en 2017 alteró de repente el proceso de codificación de Punycode e hizo que ambos navegadores fueran temporalmente vulnerables a un ataque de homógrafos..

Y, como siempre, educación sobre las innumerables amenazas a la seguridad que enfrentamos en línea. 6 Cursos gratuitos de seguridad cibernética que lo mantendrán seguro en línea 6 Cursos gratuitos de seguridad cibernética que lo mantendrán seguro en línea ¿Desconcertado sobre la seguridad en línea? ¿Confundido sobre el robo de identidad, el cifrado y lo seguro que es comprar en línea? Hemos compilado una lista de 6 cursos gratuitos de seguridad cibernética que explicarán todo, ¡listos para tomar hoy! es la La mejor táctica de mitigación de todas. Una vez que comience a notar algunas de las actividades en línea maliciosas más obvias que tienen lugar a su alrededor, inmediatamente trabajas mucho más seguro.