Joseph Goodman

0

4477

716

Descubierto a finales de 2016, el Dirty COW es una vulnerabilidad de seguridad informática que afecta a todos los sistemas basados en Linux. Lo sorprendente es que esta falla a nivel del kernel ha existido en el kernel de Linux desde 2007, pero solo se descubrió y explotó en 2016.

Hoy veremos qué es exactamente esta vulnerabilidad, los sistemas que afecta y cómo puede protegerse.

¿Qué es la vulnerabilidad de las vacas sucias??

La vulnerabilidad de COW sucia es un tipo de explotación de escalada de privilegios, lo que esencialmente significa que se puede usar para obtener acceso de usuario root. ¿Qué es SU y por qué es importante usar Linux de manera efectiva? ¿Qué es SU y por qué es importante usar Linux de manera efectiva? La cuenta de usuario de Linux SU o root es una herramienta poderosa que puede ser útil cuando se usa correctamente o devastadora si se usa imprudentemente. Veamos por qué deberías ser responsable al usar SU. en cualquier sistema basado en Linux. Si bien los expertos en seguridad afirman que este tipo de exploits no son infrecuentes, su naturaleza fácil de explotar y el hecho de que haya existido durante más de 11 años es bastante preocupante.

De hecho, Linus Torvalds reconoció que lo había descubierto en 2007, pero lo ignoró por considerarlo “hazaña teórica.”

Dirty COW recibe su nombre del mecanismo de copia en escritura (COW) en el sistema de gestión de memoria del núcleo. Los programas maliciosos pueden configurar potencialmente una condición de carrera para convertir una asignación de solo lectura de un archivo en una asignación de escritura. Por lo tanto, un usuario desfavorecido podría utilizar esta falla para elevar sus privilegios en el sistema.

Al obtener privilegios de root, los programas maliciosos obtienen acceso sin restricciones al sistema. A partir de ahí, puede modificar archivos del sistema, implementar keyloggers, acceder a datos personales almacenados en su dispositivo, etc..

¿Qué sistemas están afectados??

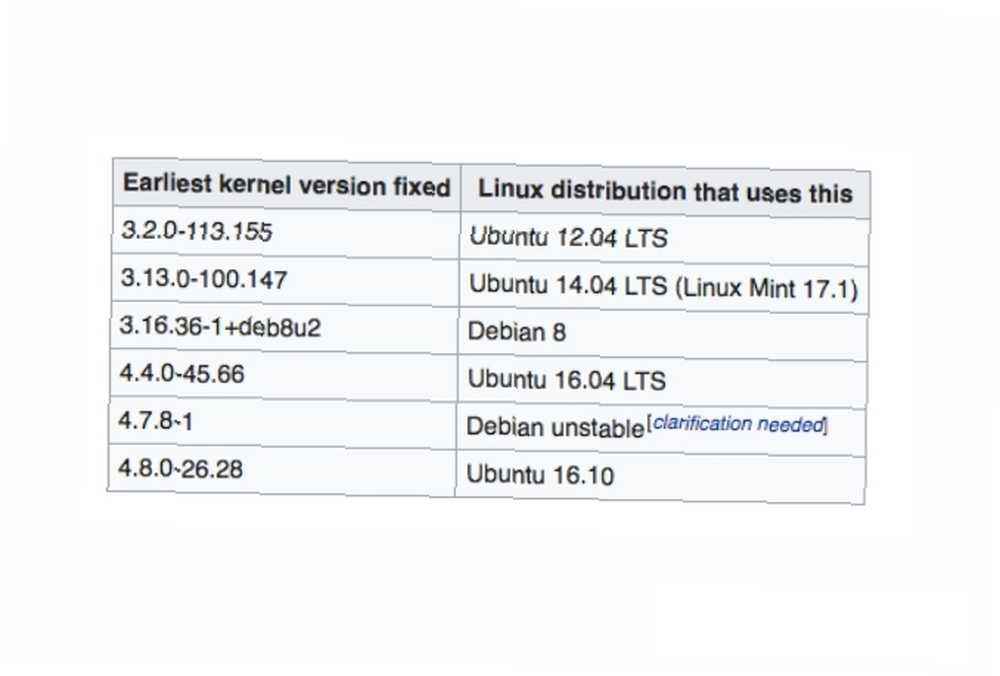

La vulnerabilidad de COW sucia afecta a todas las versiones del kernel de Linux desde la versión 2.6.22, que se lanzó en 2007. Según Wikipedia, la vulnerabilidad se ha parcheado en las versiones del kernel 4.8.3, 4.7.9, 4.4.26 y posteriores. Inicialmente, se lanzó un parche en 2016, pero no solucionó el problema por completo, por lo que se lanzó un parche posterior en noviembre de 2017.

Para verificar el número de versión actual de su núcleo, puede usar el siguiente comando en su sistema basado en Linux:

uname - rLas principales distribuciones de Linux como Ubuntu, Debian, ArchLinux han lanzado las correcciones apropiadas. Entonces, si aún no lo ha hecho, asegúrese de actualizar su kernel de Linux 5 razones por las que debe actualizar su kernel a menudo [Linux] 5 razones por las que debe actualizar su kernel a menudo [Linux] Si está utilizando una distribución de Linux como Ubuntu o Fedora, también estás usando el kernel de Linux, el núcleo que realmente hace que tu distribución sea una distribución de Linux. Su distribución constantemente le pide que actualice su kernel ... .

Crédito de imagen: Wikipedia

Crédito de imagen: Wikipedia

Dado que la mayoría de los sistemas ahora están parcheados, el riesgo se mitiga, ¿verdad? Bueno no exactamente.

Si bien la mayoría de los sistemas principales han sido parcheados, hay varios otros dispositivos integrados basados en Linux Linux está en todas partes: 10 cosas que no sabías que estaban alimentadas por pingüinos Linux está en todas partes: 10 cosas que no sabías que estaban alimentadas por pingüinos si Si crees que el mundo descansa en Windows, piénsalo de nuevo. Linux juega un papel crucial para mantener nuestro mundo en marcha. que aún son vulnerables La mayoría de estos dispositivos integrados, especialmente los baratos, nunca reciben una actualización de los fabricantes. Desafortunadamente, no hay mucho que puedas hacer al respecto.

Por lo tanto, es bastante importante comprar dispositivos de Internet de las cosas (IoT) Los 10 mejores gadgets de Internet de las cosas que debes probar Los 10 mejores gadgets de Internet de las cosas que debes probar Hace solo una década, dispositivos como estos eran cosa de la imaginación. Pero ahora, los juguetes, auriculares, equipaje y más conectados a Internet están ampliamente disponibles. ¡Aquí hay algunos productos increíbles que definitivamente deberías ver! de fuentes acreditadas que brindan soporte postventa confiable.

Dado que Android se basa en el kernel de Linux, la mayoría de los dispositivos Android también se ven afectados.

Cómo Dirty COW afecta los dispositivos Android

ZNIU es el primer malware para Android basado en la vulnerabilidad Dirty COW. Se puede utilizar para rootear cualquier dispositivo Android hasta Android 7.0 Nougat. Si bien la vulnerabilidad en sí afecta a todas las versiones de Android, ZNIU afecta específicamente a los dispositivos Android con la arquitectura ARM / X86 de 64 bits.

Según un informe de Trend Micro, a partir de septiembre de 2017, se detectaron más de 300,000 aplicaciones maliciosas con ZNIU en la naturaleza. Los usuarios de 50 países, incluidos China, India, Japón, etc., se ven afectados. La mayoría de estas aplicaciones se disfrazan de aplicaciones y juegos para adultos..

Cómo funciona el ZNIU Android Malware

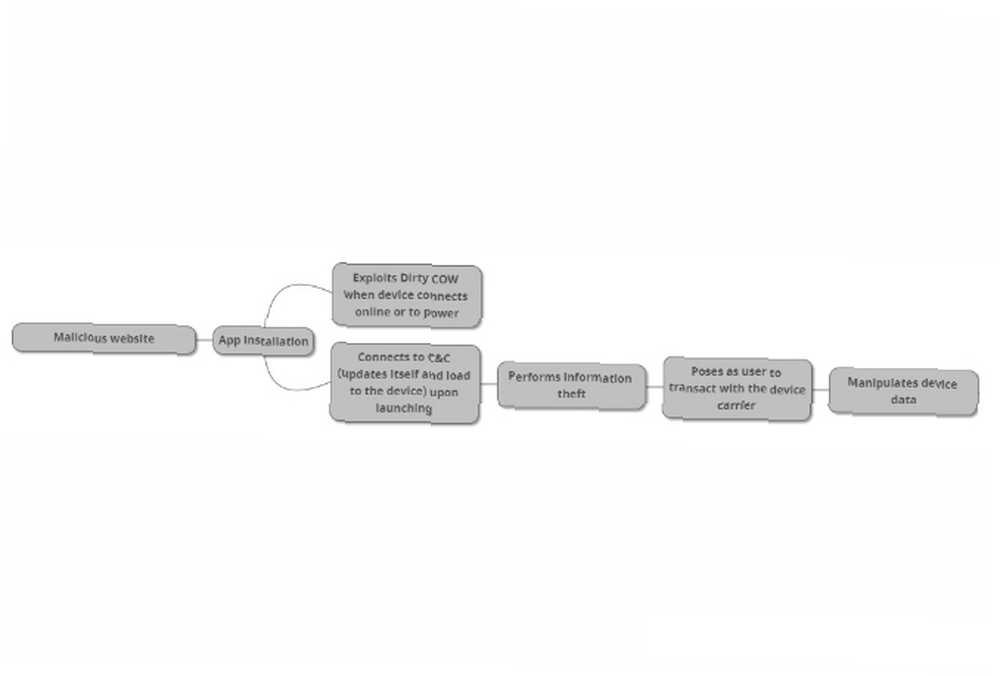

La aplicación afectada por ZNIU a menudo aparece como una aplicación de porno suave en sitios web maliciosos, donde se engaña a los usuarios para que la descarguen 5 maneras de visitar sitios web para adultos es malo para su seguridad y privacidad 5 formas de visitar sitios web para adultos es malo para su seguridad y privacidad Mientras que la pornografía a menudo se discute en el contexto de la moralidad, hay un gran ángulo de seguridad y privacidad que a menudo se pasa por alto. Si sabe qué buscar, más seguro estará. . Dado que Android facilita la descarga de aplicaciones, muchos usuarios novatos caen en esta trampa y la descargan.

Crédito de imagen: Trend Micro

Crédito de imagen: Trend Micro

Una vez que se inicia la aplicación infectada, se comunica con su servidor de comando y control (C&C). Luego, explota la vulnerabilidad Dirty COW para otorgarse permisos de superusuario. Si bien la vulnerabilidad no se puede explotar de forma remota, la aplicación maliciosa aún puede plantar una puerta trasera y ejecutar ataques de control remoto en el futuro.

Una vez que la aplicación obtiene acceso a la raíz, recopila y envía la información del operador a sus servidores. Luego realiza transacciones con el operador a través de un servicio de pago basado en SMS. Luego, recoge el dinero a través del servicio de pago del transportista. Los investigadores de Trend Micro afirman que los pagos se dirigen a una empresa ficticia con sede en China.

Si el objetivo se encuentra fuera de China, no podrá realizar estas micro transacciones con el operador, pero seguirá plantando una puerta trasera para instalar otras aplicaciones maliciosas..

Una cosa interesante sobre el malware es que realiza micro transacciones, alrededor de $ 3 / mes para pasar desapercibido. También es lo suficientemente inteligente como para eliminar todos los mensajes después de que se complete la transacción, por lo que es más difícil de detectar.

Cómo puede protegerse de ZNIU

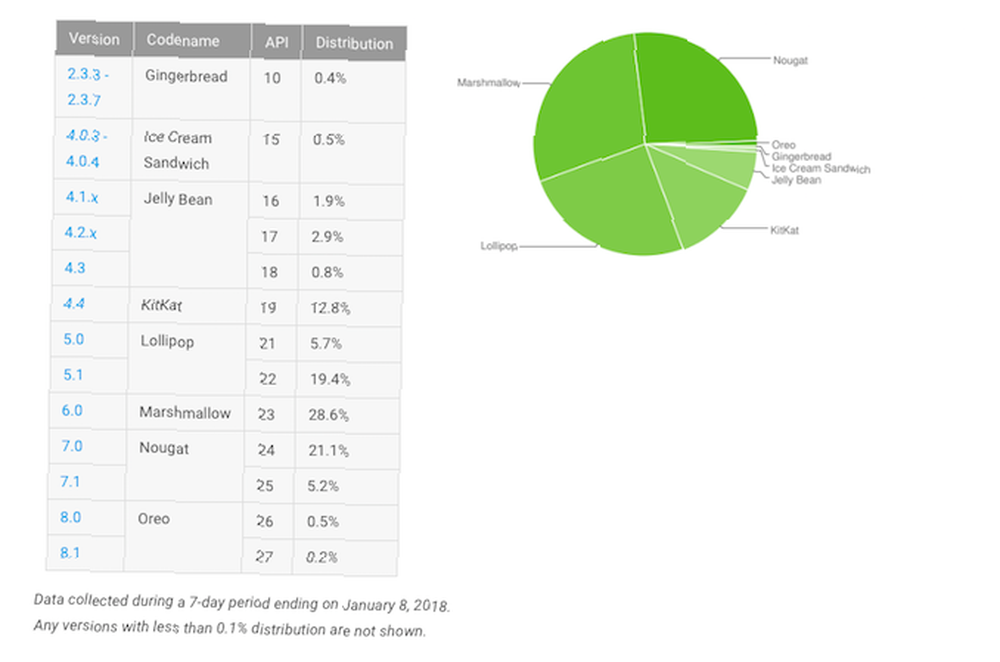

Google abordó rápidamente el problema y lanzó un parche en diciembre de 2016 para solucionarlo. Sin embargo, este parche funcionó en dispositivos con Android 4.4 KitKat o superior.

A partir de enero de 2018, alrededor del 6 por ciento de los dispositivos todavía ejecutan una versión de Android inferior a 4.4 KitKat.

Si bien esto puede no parecer mucho, todavía pone en riesgo a un buen número de personas.

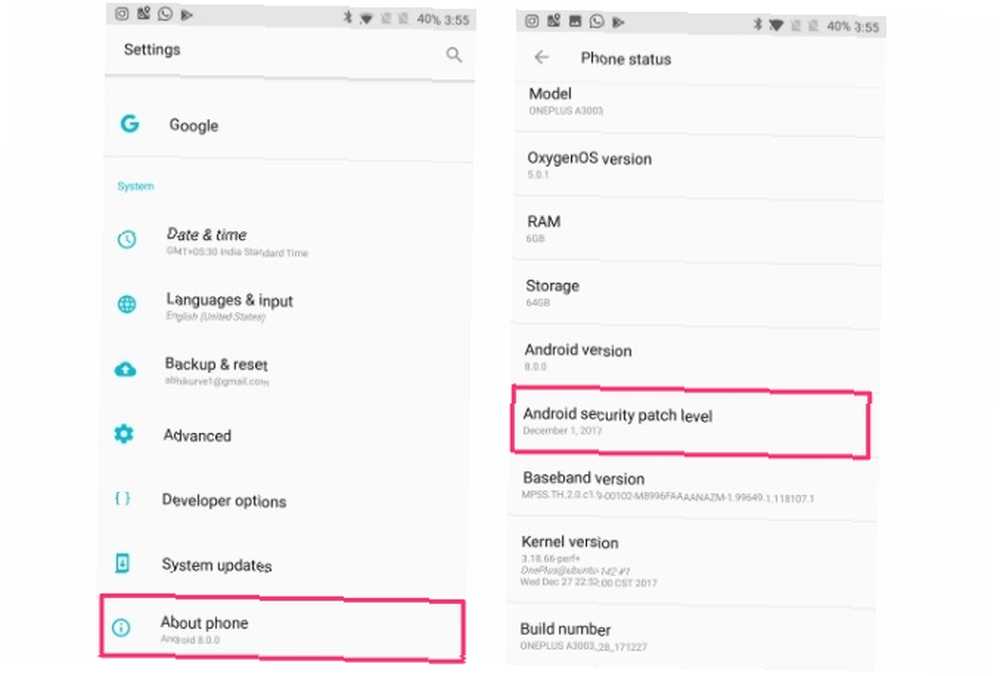

Si su dispositivo ejecuta Android 4.4 KitKat y superior, asegúrese de tener instalado el último parche de seguridad. Para verificar esto, abra Configuración> Acerca del teléfono. Desplácese hasta la parte inferior y verifique Nivel de parche de seguridad de Android.

Si el parche de seguridad instalado es más reciente que diciembre de 2016, debería estar protegido de esta vulnerabilidad.

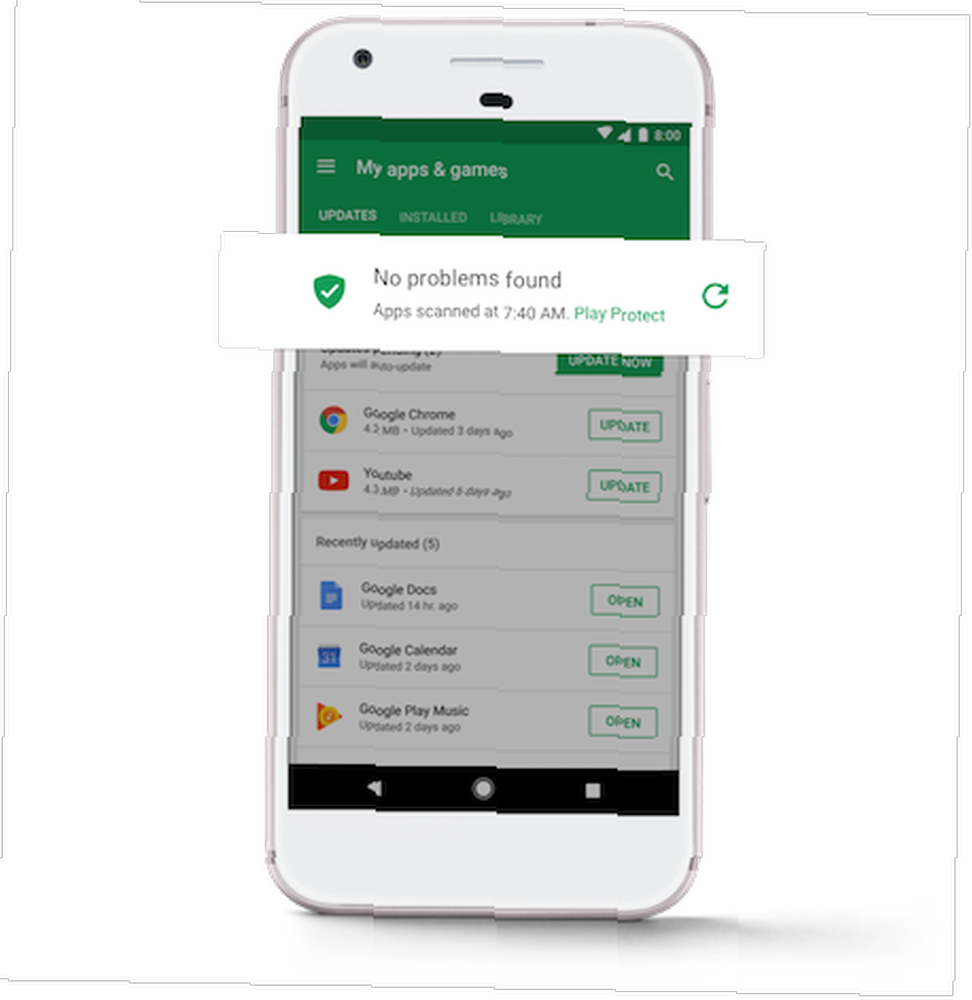

Google también confirmó que Google Play Protect Cómo Google Play Protect hace que su dispositivo Android sea más seguro Cómo Google Play Protect hace que su dispositivo Android sea más seguro Es posible que haya visto aparecer "Google Play Protect", pero ¿qué es exactamente? ¿Y cómo te ayuda? puede buscar aplicaciones afectadas y ayudarlo a mantenerse seguro. Pero recuerde que Google Play Protect requiere que su dispositivo esté certificado para funcionar correctamente con las aplicaciones de Google. Los fabricantes pueden incluir aplicaciones propietarias como Google Play Protect solo después de pasar las pruebas de compatibilidad. La buena noticia es que la mayoría de los principales fabricantes están certificados por Google. Entonces, a menos que tenga un dispositivo Android realmente barato, no hay mucho de qué preocuparse.

Si bien las aplicaciones antivirus de Android 6 aplicaciones de seguridad de Android que debe instalar hoy 6 aplicaciones de seguridad de Android que debe instalar hoy Las aplicaciones de seguridad de Android, capaces de bloquear el malware y los intentos de phishing, son necesarias si desea ejecutar un teléfono inteligente seguro y protegido. Echemos un vistazo a algunas de las mejores aplicaciones de seguridad de Android actualmente ... pueden detectar tales ataques de permisos elevados, no pueden evitarlo. Las aplicaciones antivirus pueden ser útiles para otras funciones como antirrobo. Las 7 mejores aplicaciones antirrobo de Android para proteger su dispositivo Las 7 mejores aplicaciones antirrobo de Android para proteger su dispositivo Si su teléfono Android es robado, necesitará Una forma de recuperarlo. Aquí están las mejores aplicaciones antirrobo de Android. , pero ciertamente no son de mucha utilidad en este caso.

Como precaución final, debe tener en cuenta la instalación de aplicaciones de fuentes desconocidas. Razones de seguridad de Android 8.0 Oreo 9 que debe actualizar a Android 8.0 Oreo 9 Razones de seguridad que debe actualizar a Android 8.0 Oreo Android 8.0 Oreo mejoró la seguridad del sistema operativo a pasos agigantados, y eso significa que necesita actualizar. hace que la instalación de aplicaciones de fuentes desconocidas sea un poco más segura, pero aún así debe proceder con precaución.

Mantenerse a salvo: la clave para llevar

No es ningún secreto que la vulnerabilidad de Dirty COW afecta a una gran cantidad de sistemas. Afortunadamente, las empresas se pusieron en acción rápidamente para controlar la situación. La mayoría de los sistemas basados en Linux como Ubuntu, Debian y Arch-Linux han sido parcheados. Google ha implementado Play Protect para buscar aplicaciones afectadas en Android.

Desafortunadamente, un buen número de usuarios que ejecutan sistemas embebidos con el núcleo Linux afectado probablemente nunca recibirán actualizaciones de seguridad, lo que los pone en riesgo. Los fabricantes que venden dispositivos Android de baja calidad baratos Su teléfono inteligente chino podría tener un grave problema de seguridad Su teléfono inteligente chino podría tener un grave problema de seguridad Una vulnerabilidad recientemente descubierta en muchos teléfonos chinos de bajo presupuesto, que podría permitir que un atacante obtenga acceso a la raíz, es actualmente un problema amenaza para los propietarios de dispositivos Android 4.4 KitKat no están certificados por Google, lo que pone en riesgo a sus compradores. Dichos compradores no reciben actualizaciones de seguridad, y mucho menos actualizaciones de la versión de Android.

Por lo tanto, es extremadamente importante omitir la compra de dispositivos de dichos fabricantes. Si tiene uno, es hora de ignorarlo de inmediato. Estos son algunos de los mejores teléfonos Android Los 5 mejores teléfonos Android baratos en 2017 Los 5 mejores teléfonos Android baratos en 2017 ¿Busca un teléfono Android económico? Has venido al lugar correcto. que no te quemen un agujero en el bolsillo. El resto de nosotros debería asegurarnos de instalar las actualizaciones de inmediato y usar nuestro sentido común para mantenernos seguros en Internet Comprender cómo mantenerse seguros en línea en 2016 Comprender cómo mantenerse seguros en línea en 2016 ¿Por qué algunos usuarios deambulan ciegamente por Internet con el mínimo? del software de seguridad en línea instalado? Veamos algunas declaraciones de seguridad comúnmente mal interpretadas y tomemos las decisiones de seguridad correctas. .

¿Su sistema Linux alguna vez se vio afectado por la vulnerabilidad Dirty COW o el malware ZNIU? ¿Instalan actualizaciones de seguridad de inmediato? Comparte tus pensamientos con nosotros en los comentarios a continuación.