Edmund Richardson

0

2616

315

Cuando las nuevas instancias del ampliamente distribuido Locky ransomware comenzaron a agotarse a fines de mayo de 2016, los investigadores de seguridad estaban seguros de que no habíamos visto lo último de la variante de malware de cifrado de archivos.

He aquí que tenían razón.

Desde el 19 de junioth Los expertos en seguridad han observado millones de mensajes de correo electrónico maliciosos enviados con un archivo adjunto que contiene una nueva variante del ransomware Locky. La evolución parece haber hecho que el malware sea mucho más peligroso Más allá de su computadora: 5 formas en que el ransomware lo llevará cautivo en el futuro Más allá de su computadora: 5 formas en que el ransomware lo llevará cautivo en el futuro Ransomware es probablemente el malware más desagradable que existe, y el los delincuentes que lo usan son cada vez más avanzados. Aquí hay cinco cosas preocupantes que podrían ser tomadas como rehenes pronto, incluidas las casas inteligentes y los automóviles inteligentes. , y están acompañados por una táctica de distribución alterada, que propaga la infección más allá de lo visto anteriormente.

No es solo el ransomware Locky que preocupa a los investigadores de seguridad. Ya ha habido otras variantes de Locky, y parece que las redes de distribución están aumentando. “producción” en todo el mundo, sin objetivos particulares en mente.

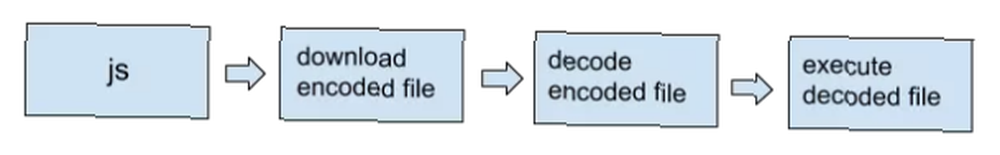

JavaScript Ransomware

2016 ha visto un ligero cambio en la distribución de malware No caiga mal de los estafadores: una guía para ransomware y otras amenazas No caiga mal de los estafadores: una guía de ransomware y otras amenazas. Es posible que los usuarios de Internet solo estén comenzando a comprender las poses de amenaza extrema del ransomware, pero ya ha comenzado a evolucionar, para permanecer bajo el radar el mayor tiempo posible.

Y aunque el malware que utiliza marcos JavaScript conocidos no es infrecuente, los profesionales de seguridad se vieron abrumados por una avalancha de malware en el primer trimestre de 2016, lo que llevó a Eldon Sprickerhoff a afirmar:

“La evolución del malware parece ser tan rápida y feroz como cualquier entorno de la jungla, donde la supervivencia y la propagación van de la mano. Los autores han elegido con frecuencia la funcionalidad de diferentes cepas de malware en la próxima generación de código, muestreando regularmente la eficacia y la rentabilidad de cada generación.”

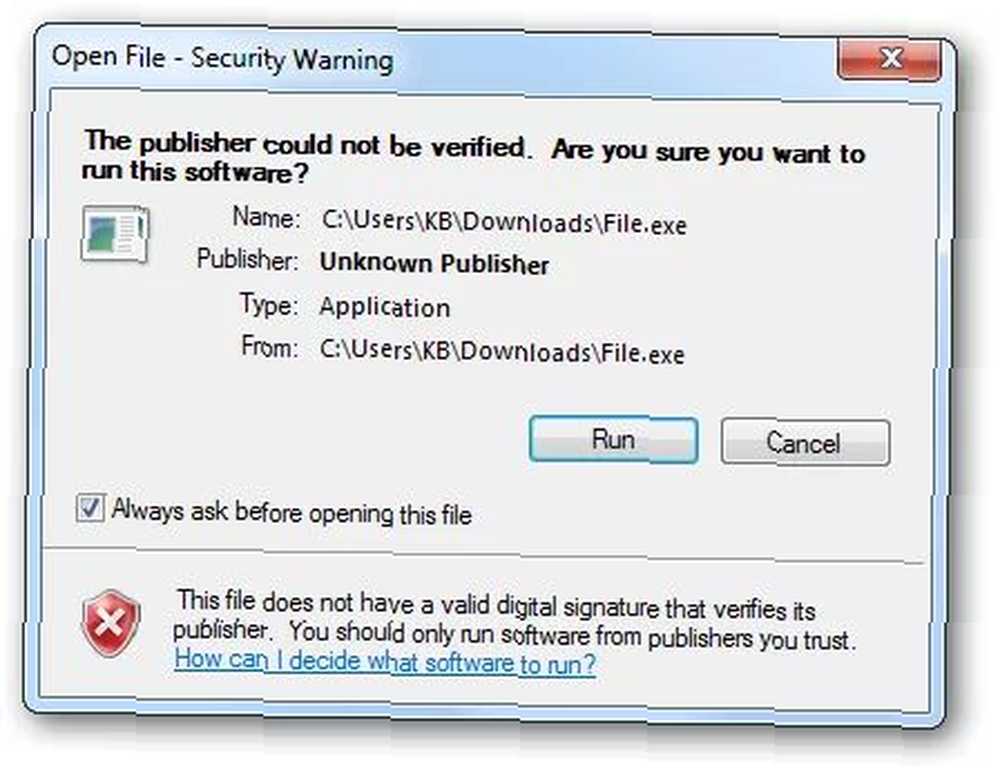

La llegada del ransomware codificado en JavaScript presenta un nuevo desafío para los usuarios que intentan evitar. Anteriormente, si descargaba accidentalmente o se le enviaba un archivo malicioso, Windows escanearía la extensión del archivo y decidiría si este tipo particular de archivo representa un peligro para su sistema.

Por ejemplo, cuando intentas ejecutar un desconocido .exe archivo, encontrará esta advertencia:

No existe dicha advertencia predeterminada con JavaScript: el .js Extensión de archivo: archivos, lo que ha llevado a una gran cantidad de usuarios a hacer clic sin pensar, y luego se los retiene por rescate.

Botnets y correo electrónico no deseado

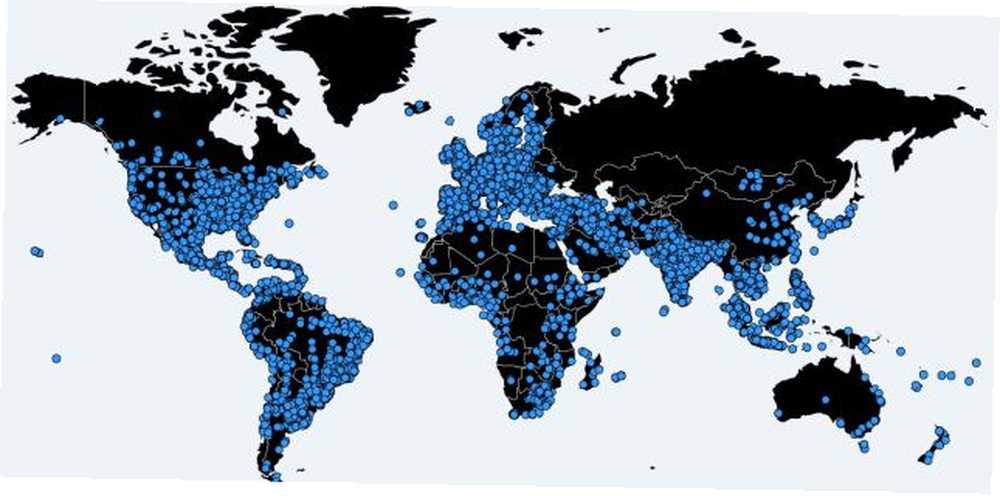

La gran mayoría del ransomware se envía a través de correos electrónicos maliciosos, que a su vez se envían en grandes volúmenes a través de redes masivas de computadoras infectadas, comúnmente conocidas como “botnet.”

El gran aumento del ransomware Locky se ha relacionado directamente con la botnet Necrus, que registró un promedio de 50,000 Direcciones IP infectadas cada 24 horas durante varios meses. Durante la observación (por Anubis Networks), las tasas de infección se mantuvieron estables, hasta el 28 de marzoth cuando hubo una gran oleada, llegando 650,000 infecciones durante un período de 24 horas. Luego, de vuelta al negocio como siempre, aunque con una tasa de infección que disminuye lentamente.

El 1 de junioS t, Necrus se calló. Las especulaciones sobre por qué la botnet se calmó son escasas, aunque se centran en torno al arresto de unos 50 piratas informáticos rusos. Sin embargo, la botnet reanudó sus negocios a finales de mes (alrededor del 19th Junio), enviando la nueva variante Locky a millones de víctimas potenciales. Puede ver la propagación actual de la botnet Necrus en la imagen de arriba; observe cómo evita a Rusia?

Los correos electrónicos no deseados siempre contienen un archivo adjunto, que pretende ser un documento o archivo importante enviado desde una cuenta confiable (pero falsificada). Una vez que se descarga y se accede al documento, ejecutará automáticamente una macro infectada u otro script malicioso, y comenzará el proceso de cifrado.

Ya sea Locky, Dridex, CryptoLocker, o una de las innumerables variantes de ransomware Virus, Spyware, Malware, etc. Explicación: Comprensión de amenazas en línea Virus, Spyware, Malware, etc. Explicación: Comprensión de las amenazas en línea Cuando comienza a pensar en todas las cosas que podría salir mal cuando navega por Internet, la web comienza a parecer un lugar bastante aterrador. , el correo electrónico no deseado sigue siendo la red de entrega preferida para el ransomware, lo que ilustra claramente cuán exitoso es este método de entrega.

Aparecen nuevos retadores: Bart y RAA

El malware JavaScript no es la única amenaza El ransomware sigue creciendo: ¿cómo puede protegerse? El ransomware sigue creciendo: ¿cómo puede protegerse? los usuarios tendrán que lidiar en los próximos meses, aunque tengo otra herramienta de JavaScript para contarles!

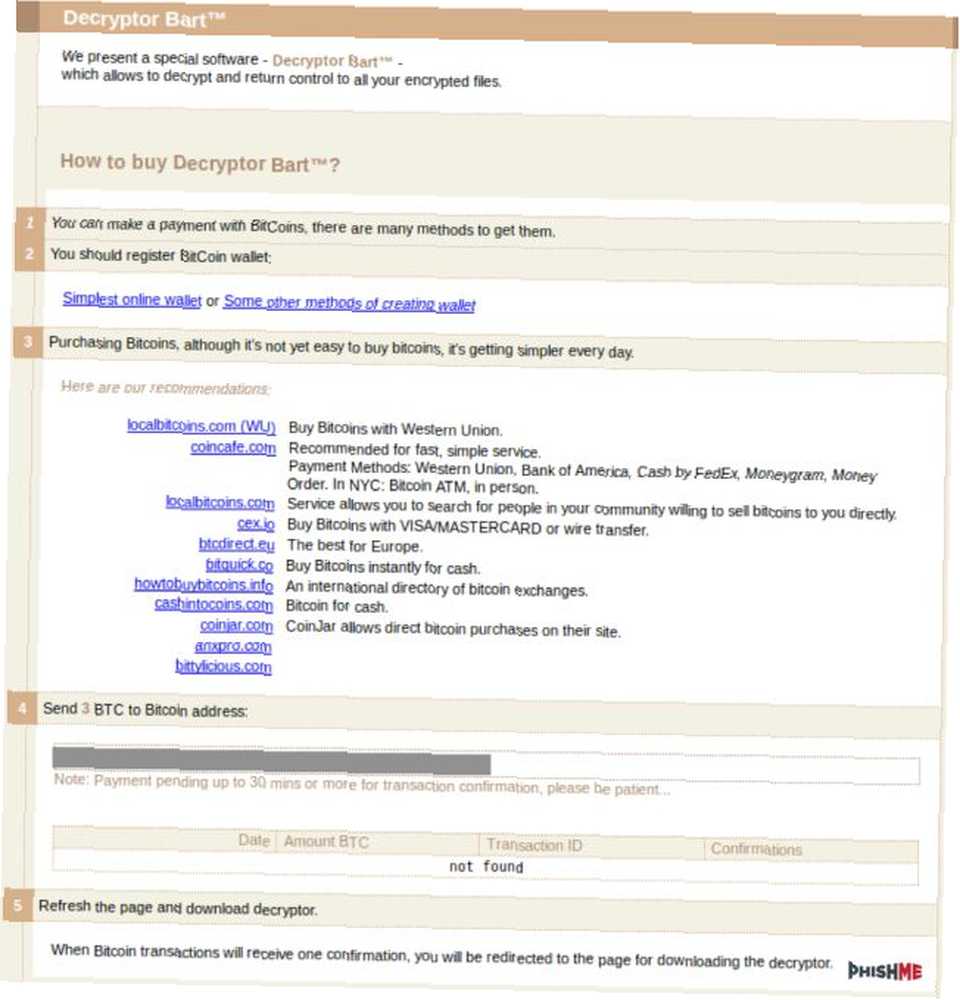

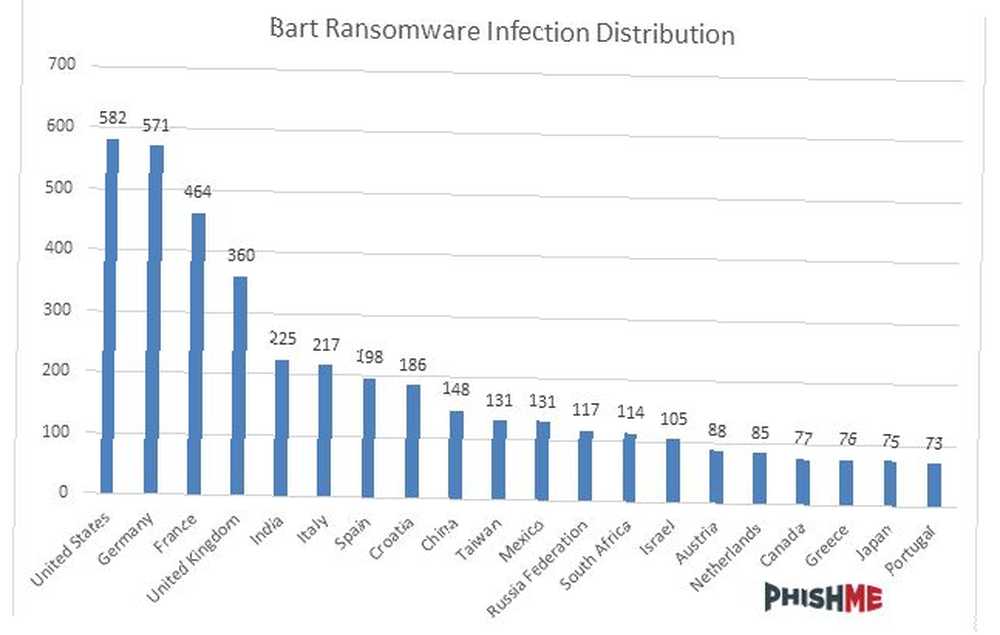

Primero, el Bart la infección aprovecha algunas técnicas de ransomware bastante estándar, usando una interfaz de pago similar a Locky y apuntando a una lista principal de extensiones de archivos para el cifrado. Sin embargo, hay un par de diferencias operativas clave. Si bien la mayoría del ransomware necesita llamar a casa a un servidor de comando y control para la luz verde de cifrado, Bart no tiene ese mecanismo.

En cambio, Brendan Griffin y Ronnie Tokazowski de Phishme creen que Bart confía en un “Identificador de víctima distinto para indicar al actor de la amenaza qué clave de descifrado se debe utilizar para crear la aplicación de descifrado que supuestamente está disponible para aquellas víctimas que pagan el rescate,” lo que significa que incluso si el infectado se desconecta rápidamente de Internet (antes de recibir el comando y el control tradicionales), el ransomware seguirá cifrando los archivos.

Hay dos cosas más que dejan a un lado a Bart: su precio de descifrado y su elección específica de objetivos. Actualmente se encuentra en 3BTC (bitcoin), que en el momento de la escritura equivale a poco menos de $ 2000. En cuanto a la elección de objetivos, en realidad es más quién Bart no lo hace objetivo. Si Bart determina un idioma de usuario instalado de ruso, ucraniano o bielorruso, no se desplegará.

En segundo lugar, tenemos RAA, Otra variante de ransomware desarrollada completamente en JavaScript. Lo que hace que RAA sea interesante es su uso de bibliotecas comunes de JavaScript. RAA se distribuye a través de una red de correo electrónico malicioso, como vemos con la mayoría del ransomware, y generalmente viene disfrazado como un documento de Word. Cuando se ejecuta el archivo, genera un documento falso de Word que parece estar completamente dañado. En cambio, RAA escanea las unidades disponibles para verificar el acceso de lectura y escritura y, si tiene éxito, la biblioteca Crypto-JS para comenzar a cifrar los archivos del usuario.

Para agregar insulto a la lesión, RAA también incluye el conocido programa de robo de contraseñas Pony, solo para asegurarse de que realmente, realmente estás jodido.

Control de malware de JavaScript

Afortunadamente, a pesar de la evidente amenaza que representa el malware basado en JavaScript, podemos mitigar el peligro potencial con algunos controles de seguridad básicos tanto en nuestras cuentas de correo electrónico como en nuestras suites de Office. Yo uso Microsoft Office, por lo que estos consejos se centrarán en esos programas, pero debe aplicar los mismos principios de seguridad a las aplicaciones que use.

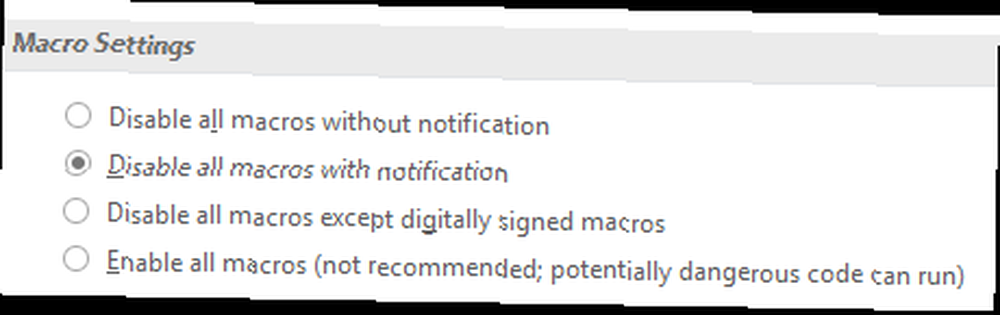

Deshabilitar macros

Primero, puede deshabilitar la ejecución automática de macros. Una macro puede contener código diseñado para descargar y ejecutar malware automáticamente, sin que te des cuenta. Le mostraré cómo hacer esto en Microsoft Word 2016, pero el proceso es relativamente similar para todos los demás programas de Office Cómo protegerse del malware de Microsoft Word Cómo protegerse del malware de Microsoft Word ¿Sabía que su computadora puede estar infectada? por documentos maliciosos de Microsoft Office, o que podría ser engañado para habilitar la configuración que necesitan para infectar su computadora? .

Dirigirse a Archivo> Opciones> Centro de confianza> Configuración del Centro de confianza. Debajo Configuraciones de macro Tienes cuatro opciones. Elijo Deshabilitar todas las macros con notificación, así que puedo elegir ejecutarlo si estoy seguro de la fuente. Sin embargo, Microsoft aconseja seleccionar Deshabilite todas las macros excepto las macros firmadas digitalmente, en relación directa con la propagación del ransomware Locky.

Mostrar extensiones, usar un programa diferente

Esto no es completamente infalible, pero la combinación de los dos cambios tal vez le ahorrará hacer doble clic en el archivo incorrecto.

Primero, debe habilitar las extensiones de archivo dentro de Windows, que están ocultas de manera predeterminada.

En Windows 10, abra una ventana del Explorador y diríjase a Ver lengüeta. Comprobar Extensiones de nombre de archivo.

En Windows 7, 8 u 8.1, diríjase a Panel de control> Apariencia y personalización> Opciones de carpeta. Bajo la Ver pestaña, desplácese hacia abajo Ajustes avanzados hasta que veas Ocultar las extensiones para tipos de archivo conocidos.

Si accidentalmente descarga un archivo malicioso disfrazado de otra cosa, debería poder detectar la extensión del archivo antes de la ejecución.

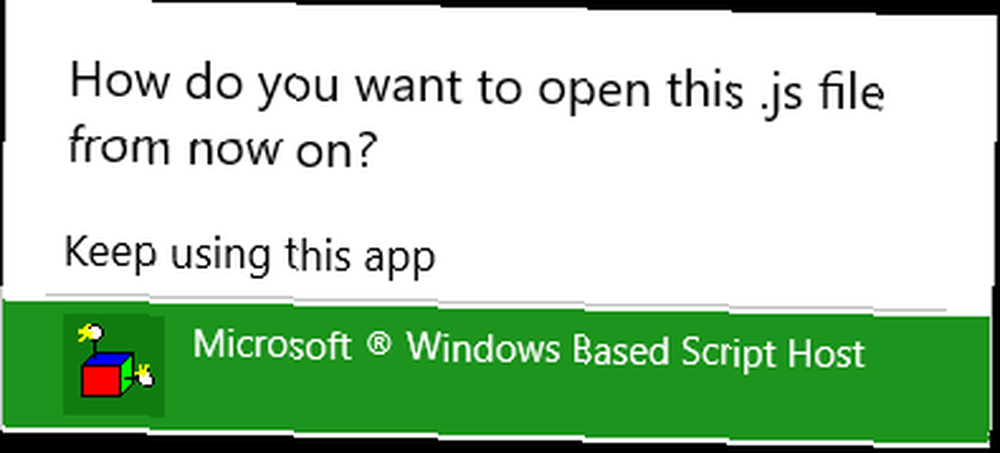

La segunda parte de esto implica cambiar el programa predeterminado utilizado para abrir archivos JavaScript. Verá, cuando se involucra con JavaScript dentro de su navegador, hay una serie de barreras y marcos establecidos para intentar evitar que cualquier evento malicioso asole su sistema. Una vez que está fuera de la santidad del navegador y entra en el shell de Windows, pueden ocurrir cosas malas cuando se ejecuta ese archivo.

Dirígete a un .js expediente. Si no sabe dónde ni cómo, ingrese * .js en la barra de búsqueda del Explorador de Windows. Su ventana debería llenarse con archivos similares a este:

Haga clic derecho en un archivo y seleccione Propiedades. Por el momento, nuestro archivo JavaScript se abre con Microsoft Windows Based Script Host. Desplácese hacia abajo hasta que encuentre Bloc y presione Okay.

Doble verificación

Microsoft Outlook no le permite recibir archivos de cierto tipo. Esto incluye tanto .exe como .js, y es para evitar que inadvertidamente introduzca malware en su computadora. Sin embargo, eso no significa que no puedan y no pasarán por otros dos medios. Hay tres formas extremadamente fáciles de reempaquetar el ransomware:

- Usar compresión de archivos: el código malicioso se puede archivar y se envía con una extensión de archivo diferente que no activa el bloqueo de archivos adjuntos integrado de Outlook.

- Cambiar el nombre del archivo: con frecuencia encontramos código malicioso disfrazado de otro tipo de archivo. Como la mayoría del mundo usa algún tipo de suite ofimática, los formatos de documentos son extremadamente populares.

- Usando un servidor compartido: esta opción es un poco menos probable, pero se puede enviar correo malicioso desde un servidor privado de FTP o SharePoint seguro si se ve comprometido. Como el servidor se incluiría en la lista blanca de Outlook, el archivo adjunto no se consideraría malicioso.

Consulte aquí para obtener una lista completa de las extensiones que Outlook bloquea por defecto.

Vigilancia constante

No voy a mentir. Hay una amenaza omnipresente de malware cuando estás en línea, pero no tienes que sucumbir a la presión. Considere los sitios que está visitando, las cuentas a las que se está registrando y los correos electrónicos que recibe. Y a pesar de que sabemos que es difícil para el software antivirus mantener el ritmo con la deslumbrante variedad de variantes de malware producidas, la descarga y actualización de un paquete antivirus debería formar parte de la defensa de su sistema.

¿Has sido golpeado por ransomware? ¿Recuperaste tus archivos? ¿Qué ransomware era? Cuéntanos qué te pasó!

Créditos de imagen: mapa de infección de botnet Necrus a través de malwaretech.com, interfaz de descifrado de Bart e infecciones actuales por país, tanto a través de phishme.com