Michael Fisher

0

1483

70

La guerra cibernética se lleva a cabo todos los días, a nuestro alrededor. No lo vemos y no siempre nos afecta directamente, pero compartimos el costo de cada ataque. Ya sea a través de la pérdida monetaria, los servicios que no podemos usar, o incluso con el omnipresente telón de fondo de que algo podría fallar en algún lugar, las actividades cibernéticas maliciosas perpetradas por los actores de amenazas de los estados nacionales están aumentando.

Tiene sentido, de verdad. Ves cuán estupendamente efectivo “regular” el malware es ¿Qué tan fácil es detectar una infección de un correo no deseado errático? ¿Está enviando spam a sus contactos de correo electrónico? Cómo averiguar y solucionar el problema ¿Está enviando spam a sus contactos de correo electrónico? Cómo averiguar y solucionar el problema El spam es molesto, pero ¿qué sucede cuando su cuenta de correo electrónico es la que lo envía? Descubra cómo reconocer los signos y desactivar el problema. , o para que alguien conecte una memoria USB infectada Por qué las memorias USB son peligrosas y cómo protegerse Por qué las memorias USB son peligrosas y cómo protegerse Las unidades USB son tan comunes en el mundo tecnológico actual, pero cuando se estrenaron por primera vez, revolucionaron los datos intercambiar. Las primeras unidades flash USB tenían una capacidad de 8 MB, que no es mucho para los estándares actuales, pero ... en una computadora?

Es lógico que los gobiernos con acceso a grandes cantidades de conocimiento, financiación colosal y un deseo insuperable de estar un paso por delante tanto de aliados como de enemigos se den cuenta del valor de desplegar increíbles variantes sofisticadas de spyware y malware..

Echemos un vistazo a algunas de las amenazas más famosas de estado nación somos conscientes de.

Amenazas de estado nación

El descubrimiento del poderoso spyware de Pegasus en 2016 La vulnerabilidad de Pegasus significa que es hora de parchear su dispositivo Apple La vulnerabilidad de Pegasus significa que es hora de parchear su dispositivo Apple ¿Acaba de recibir una actualización inesperada de iOS? Es una respuesta al spyware Pegasus: malware real para iPhone. Explicamos de qué se trata, si es un objetivo y por qué debería actualizar. Una vez más trajo luz al papel profético de la guerra cibernética en el siglo XXI. De vez en cuando, los investigadores de seguridad descubren una nueva variedad de malware tan avanzado que apunta a una sola cosa: la financiación y la experiencia de un actor de amenazas de un estado-nación. Estos indicadores varían, pero pueden incluir objetivos de infraestructura específicos dentro de un solo país objetivo La red eléctrica de Ucrania fue pirateada: ¿podría suceder aquí? La red eléctrica de Ucrania fue pirateada: ¿podría suceder aquí? Un reciente ataque cibernético en una red eléctrica de Ucrania ha demostrado que nuestros temores estaban bien fundados: los piratas informáticos pueden atacar la infraestructura crítica, como las redes eléctricas. Y hay poco que podamos hacer al respecto. , campañas contra grupos disidentes o terroristas específicos, el uso de hazañas previamente desconocidas, o simplemente las tarjetas de llamadas de huellas lingüísticas específicas.

Por lo general, están bien financiados, son potentes y están diseñados para un daño máximo. ¿Puede un ataque cibernético causar daño físico a su hardware? ¿Puede un ataque cibernético causar daños físicos a su hardware? Los piratas informáticos y el malware cerraron las centrifugadoras nucleares en Irán y dañaron severamente una acería alemana. ¿Podría el software causar daños físicos a su computadora? Probablemente no, pero cualquier cosa relacionada con él es una historia diferente. o último secreto. Aquí hay algunas variantes de malware y spyware de estado nacional que los investigadores de seguridad han descubierto a lo largo de los años..

Stuxnet

Tal vez el único malware de estado-nación que tiene un renombre mundial real (fuera de la seguridad cibernética y los aficionados a la tecnología), se cree que Stuxnet fue diseñado por EE. UU. E Israel con el propósito de sabotear el programa nuclear de Irán, destruyendo infamemente una serie de centrífugas utilizadas en el proceso de enriquecimiento de uranio.

Si bien ninguno de los países ha reclamado el malware o el ataque como propio (por razones obvias), los investigadores de seguridad notaron que el malware Stuxnet hizo uso de dos vulnerabilidades de día cero ¿Qué es una vulnerabilidad de día cero? [MakeUseOf explica] ¿Qué es una vulnerabilidad de día cero? [Explica MakeUseOf] (de unos 20 días cero incluidos en el malware 5 formas de protegerse de un exploit de día cero 5 formas de protegerse de un exploit de día cero exploits de día cero, vulnerabilidades de software que son explotadas por los piratas informáticos antes de que un parche esté disponible, representan una verdadera amenaza para sus datos y privacidad. Así es como puede mantener a raya a los piratas informáticos.) utilizado anteriormente por Equation Group, uno de los grupos internos de piratería de la NSA.

PlugX

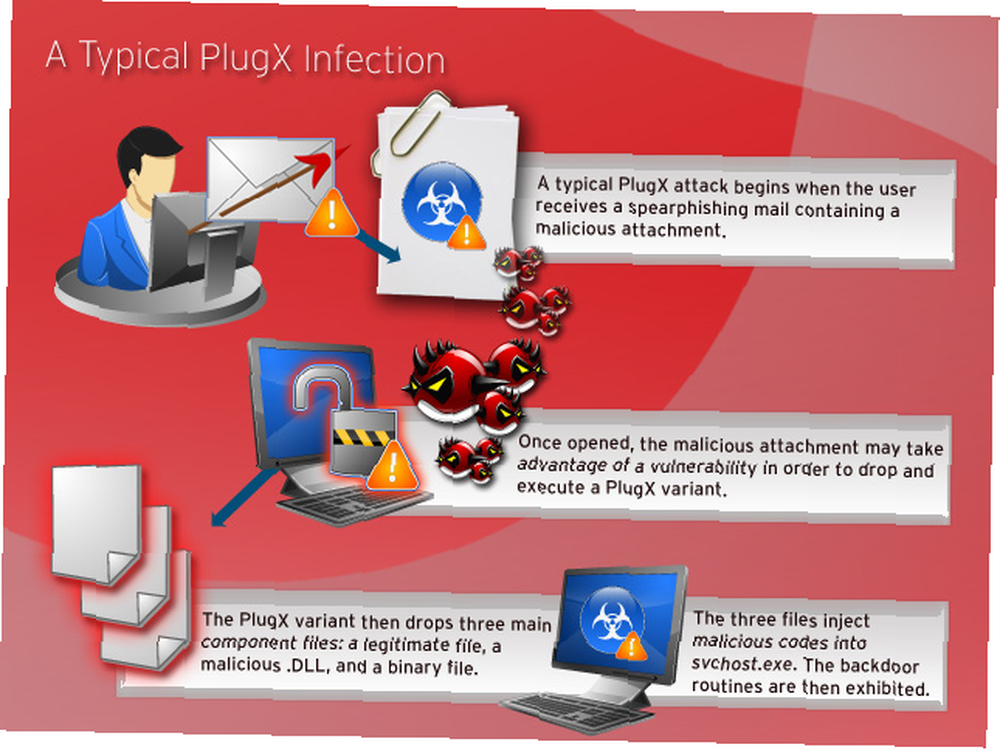

Esta es una herramienta de administración remota (RAT) Cómo tratar de manera simple y efectiva los troyanos de acceso remoto Cómo tratar de manera simple y efectiva los troyanos de acceso remoto ¿Huele una RAT? Si cree que ha sido infectado con un troyano de acceso remoto, puede deshacerse de él fácilmente siguiendo estos sencillos pasos. eso se ha visto en muchos ataques contra militares de alto perfil, el gobierno y otras entidades políticas en los Estados Unidos. Al surgir en 2012, TrapX todavía está activo, evolucionando para eludir la detección a medida que los investigadores capturan y registran diferentes variaciones en su código.

Crédito de imagen: infección típica de PlugX a través de TrendMicro

Crédito de imagen: infección típica de PlugX a través de TrendMicro

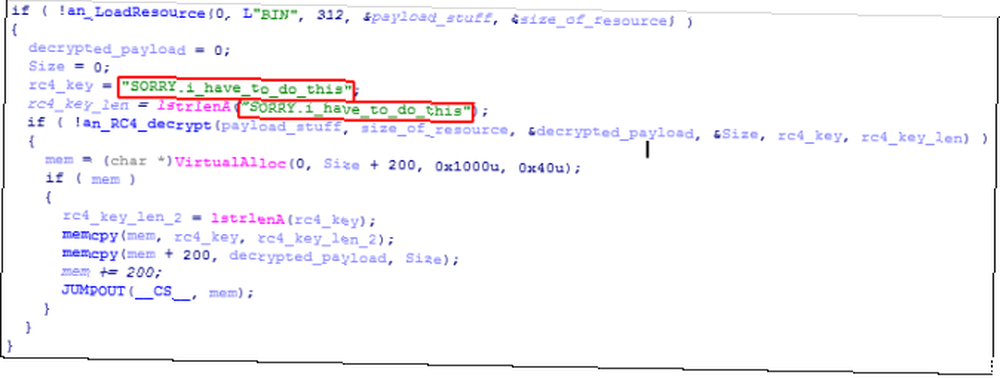

Se sospechaba ampliamente que este malware había sido creado por miembros del grupo de piratería chino NCPH, supuestamente al servicio del Ejército Popular de Liberación de China, las fuerzas armadas del gobierno chino. Una de las últimas variantes de TrapX incluso incluía un mensaje, oculto en su código, que indicaba “LO SIENTO, tengo que hacer esto.”.

Crédito de imagen: Lo siento, tengo que hacer esto a través de SecureList

Crédito de imagen: Lo siento, tengo que hacer esto a través de SecureList

Regin

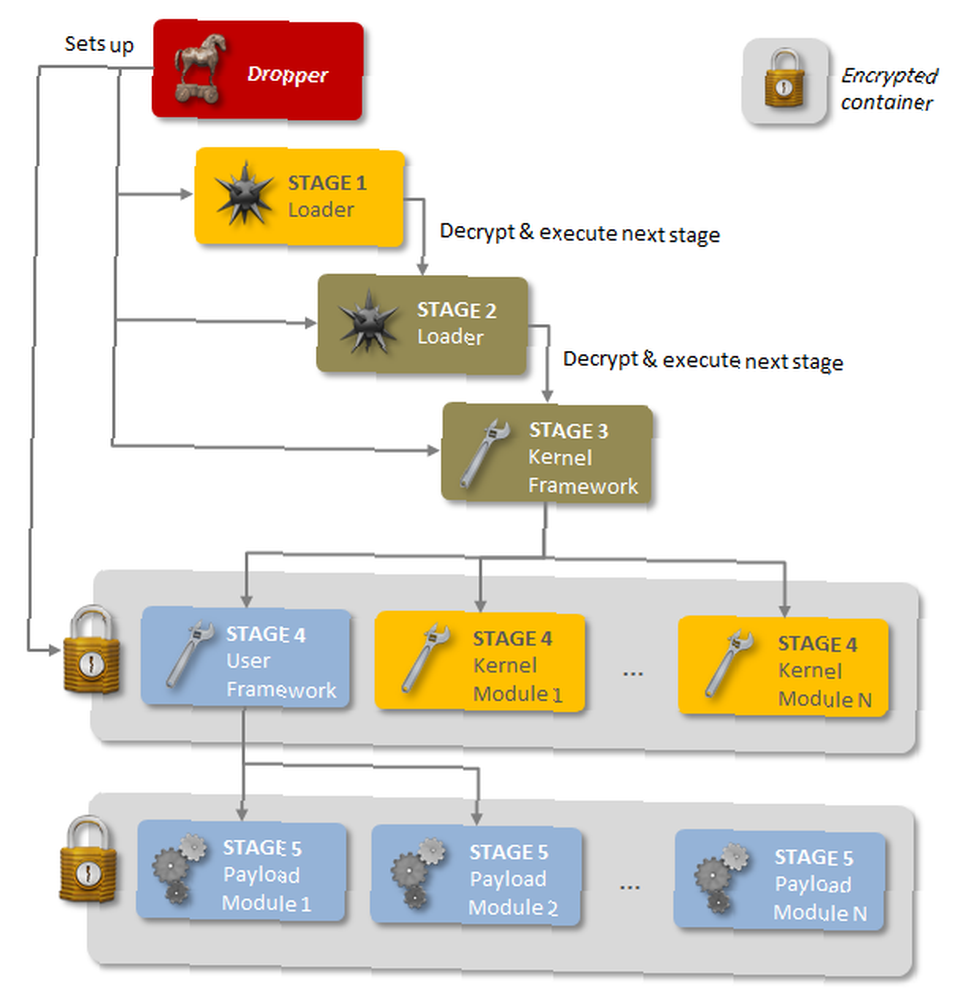

Una herramienta de espionaje sistemática Virus, Spyware, Malware, etc. Explicación: comprensión de las amenazas en línea Virus, spyware, malware, etc. Explicación: comprensión de las amenazas en línea Cuando comienza a pensar en todas las cosas que pueden salir mal cuando navega por Internet, la web comienza a parecer un lugar bastante aterrador. Se considera ampliamente que muestra un grado de competencia técnica y experiencia que solo podría haberse logrado con fondos de un patrocinador nacional-estatal. Cuando está instalado, el spyware proporcionaría un nivel de vigilancia casi sin precedentes sobre un objetivo, probablemente utilizado contra “organizaciones gubernamentales, operadores de infraestructura, empresas, investigadores y particulares..”

Crédito de imagen: cinco etapas de Regin a través de Symantec

Crédito de imagen: cinco etapas de Regin a través de Symantec

La tensión inicial se observó en una serie de infecciones entre 2008 y 2011, cuando de repente dejó de infectar nuevos sistemas. Sin embargo, reapareció en 2013, y luego de un aumento en las infecciones reportadas y la publicación de los archivos de Snowden, publicación de noticias alemana Der Spiegel nombró a la NSA como los desarrolladores de Regin, señalando “los objetivos hasta ahora conocidos son consistentes con los objetivos de vigilancia de Five Eyes como se describe en los documentos de Snowden.”

Flamer

Otra variante avanzada de malware vinculada al Equation Group, en el momento de su descubrimiento fue “sin duda el malware más sofisticado” encontrado Flamer comenzó sus operaciones a principios de 2007, nuevamente se centró en interrumpir los proyectos de infraestructura iraníes, pero también se encontraron infecciones en varios países de Medio Oriente, incluidos Israel, Palestina, Sudán, Siria, Líbano, Arabia Saudita y Egipto.

En una entrevista con RT, el experto en malware de Kaspersky, Vitaly Kamlyuk, indicó que Flamer era “en realidad en el mismo nivel que los conocidos [ataques] Stuxnet y Duqu ... sospechamos que hay un estado nación detrás del desarrollo de este ataque cibernético, y hay buenas razones para ello..” Luego continuó “Es bastante avanzado: uno de los [ejemplos de] malware más sofisticados que hemos visto.”

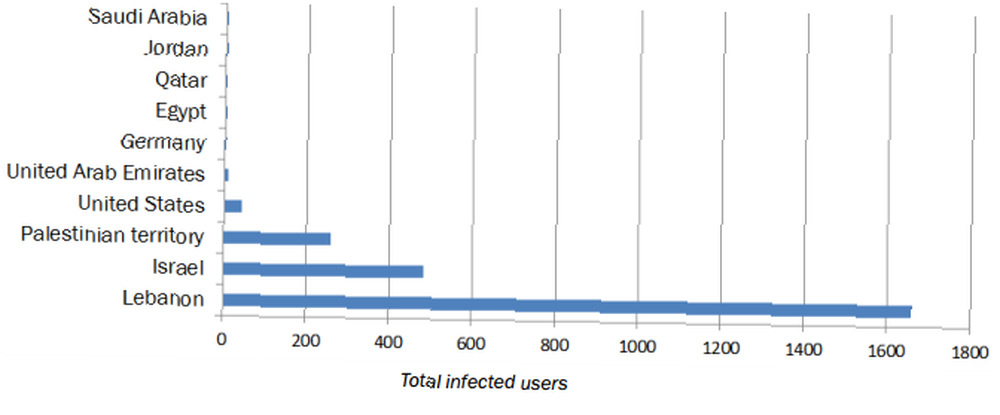

Gauss

Los expertos en seguridad de Kaspersky Lab descubrieron la amenaza Gauss en 2012 y decidieron rápidamente que se trataba de un malware de estado nacional. Gauss fue diseñado para apuntar a usuarios en todo el Medio Oriente, con un enfoque específico en el robo de “contraseñas de navegador, credenciales de banca en línea, cookies y configuraciones específicas de máquinas infectadas.” En el momento del informe, la propagación de infecciones cubría los siguientes países:

Además de estos diez países, otros 15 reportaron una o dos infecciones, la gran mayoría ubicada en el Medio Oriente.

Gauss soportó algunas de las mismas amenazas de ataque que Stuxnet y Flamer, aunque utilizó métodos especialmente avanzados para infectar memorias USB. También tiene la capacidad de desinfectar un disco bajo ciertas circunstancias.

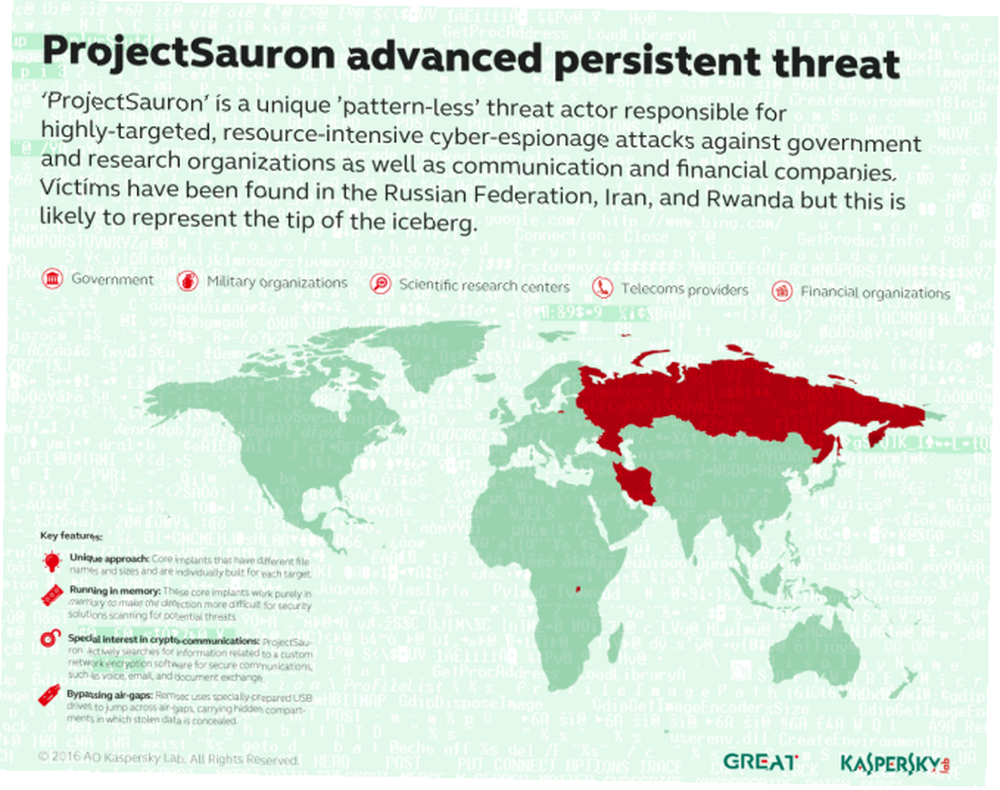

ProyectoSauron

También conocido como PS, esto no ha captado demasiadas líneas en las noticias, porque es muy raro. También posee un nivel de sofisticación que solo se lograría a través de varios años de desarrollo, con muchos equipos dedicados trabajando en el proyecto. Increíblemente, la primera instancia de PS se encontró en 2015, pero los investigadores de seguridad estiman que ha estado activa durante al menos cinco años. los “ProyectoSauron” nombre refleja una referencia en el código para “Sauron,” antagonista de El Señor de los Anillos.

Crédito de imagen: ProjectSauron APT a través de Kaspersky

Crédito de imagen: ProjectSauron APT a través de Kaspersky

PS es impresionante por varias razones, pero aquí hay dos: trata a cada objetivo individualmente, p. Los artefactos de software son únicos para cada infección, y se ha encontrado en computadoras tan sensibles que no tienen conexiones de red. La infección se ha encontrado en “agencias gubernamentales, centros de investigación científica, organizaciones militares, proveedores de telecomunicaciones e instituciones financieras en Rusia, Irán, Ruanda, China, Suecia, Bélgica y posiblemente en países de habla italiana..”

El actor de amenazas detrás de ProjectSauron tiene una plataforma modular de ciberespionaje modular de primer nivel en términos de sofisticación técnica, diseñada para permitir campañas a largo plazo a través de mecanismos de supervivencia sigilosos junto con múltiples métodos de exfiltración. Los detalles técnicos muestran cómo los atacantes aprendieron de otros actores extremadamente avanzados para evitar repetir sus errores. Como tal, todos los artefactos se personalizan por objetivo determinado, lo que reduce su valor como indicadores de compromiso para cualquier otra víctima..

PRISMO / Tempora

En 2013, Edward Snowden filtró datos altamente sensibles ¿Héroe o villano? NSA modera su postura sobre Snowden Hero o Villain? La NSA modera su postura sobre el denunciante de irregularidades de Snowden Edward Snowden y John DeLong de la NSA aparecieron en el calendario para un simposio. Si bien no hubo debate, parece que la NSA ya no pinta a Snowden como un traidor. Que ha cambiado a varios medios de comunicación sobre el funcionamiento de numerosos esquemas secretos de vigilancia de datos del gobierno. Operados por la NSA en los EE. UU. Y GCHQ en el Reino Unido, estos programas interceptan datos de los cables de fibra óptica que constituyen la columna vertebral de Internet, y se utilizan para acceder a grandes cantidades de información privada y personal sin ninguna sospecha previa ni objetivo.

La revelación de estas redes de espionaje colosales causó repercusiones internacionales, ya que surgió que no solo se estaba espiando al público, sino que los miembros de alto nivel de los gobiernos de todo el mundo eran objetivos iguales (y deseables).

La punta del iceberg

Como puede ver, estos actores de amenazas del estado-nación contienen algunas de las variantes de malware y spyware más potentes que los investigadores de seguridad conocen actualmente. ProjectSauron también deja en claro que es muy probable que tropecemos con variantes similares o peores en los próximos años, una lista en la que también podemos agregar Pegasus.

Guerra mundial c

El conflicto cibernético se volverá perpetuo. Exacerbada por el creciente consumo de recursos, una población mundial cada vez mayor y la desconfianza inquebrantable entre las potencias mundiales, la batalla solo puede ir en un sentido.

El conflicto cibernético a menudo refleja el conflicto tradicional. Por ejemplo, China utiliza ciberataques de gran volumen de forma similar a como utilizó la infantería durante la Guerra de Corea. Muchos soldados chinos fueron enviados a la batalla con solo un puñado de balas. Dada su fuerza en números, todavía pudieron lograr victorias en el campo de batalla. En el otro extremo del espectro se encuentran Rusia, los EE. UU. E Israel, cuyas tácticas cibernéticas son más quirúrgicas, dependen de tecnologías avanzadas y el trabajo de vanguardia de los contratistas impulsados por la competencia y los incentivos financieros..

Doblado “Guerra mundial c” por la eminente firma de investigación de seguridad FireEye, la escalada continua es probable que cause la muerte de civiles cuando un estado-nación sobrepasa la marca. Tome el ejemplo anterior y considere la situación actual en Siria. Tenemos grupos de rebeldes armados, sin una comprensión del legado que esto dejará. Otorgar a los grupos de piratería el reinado libre para atacar a otras naciones podría terminar fácilmente con resultados inesperados tanto para la víctima como para el autor.

Es poco probable que los ciberataques graves carezcan de motivación. Los países los llevan a cabo para alcanzar ciertos fines, que tienden a reflejar sus objetivos estratégicos más amplios. La relación entre los medios elegidos y sus objetivos les parecerá racional y razonable si no necesariamente a nosotros.

- Martin Libicki, científico principal de RAND Corp

La aparición de malware y spyware extremadamente potentes también plantea preguntas sobre cómo los desarrolladores de los estados nacionales mantienen su propia seguridad. La NSA está almacenando sus datos en la nube. ¿Pero es seguro? La NSA está almacenando sus datos en la nube. ¿Pero es seguro? A raíz de las filtraciones de Edward Snowden, la Agencia de Seguridad Nacional (NSA) está recurriendo al almacenamiento en la nube para sus datos. Después de que hayan recopilado información sobre usted, ¿qué tan segura será? y evitar que estas variantes caigan en manos cibercriminales. Por ejemplo, la firma de investigación de seguridad SentinelOne descubrió “Una sofisticada campaña de malware dirigida específicamente a al menos una compañía de energía.” Pero encontraron el malware en un foro subterráneo, lo cual es extremadamente raro para una herramienta tan avanzada.

Todos pierden

Como la mayoría de las guerras, hay muy pocos ganadores, frente a una colosal cantidad de perdedores. Vitaly Kamlyuk también dijo esto:

Creo que la humanidad está perdiendo para ser honesto, porque estamos luchando entre nosotros en lugar de luchar contra los problemas globales que todos enfrentan en sus vidas..

Siempre que hay guerra, física o cibernética, desvía la atención y los recursos de otros problemas que enfrenta la comunidad global. Tal vez esta sea solo otra batalla, fuera de nuestro control, que todos tendremos que aprender a vivir con 10 excelentes herramientas de seguridad que debería estar utilizando 10 excelentes herramientas de seguridad que debería estar utilizando. Nunca puede ser demasiado cuidadoso en la naturaleza oeste que nos gusta llamar a Internet, por lo que es una buena idea usar herramientas de seguridad gratuitas y de bajo costo. Se recomiendan los siguientes. .

Tu crees “la guerra es la guerra” ¿O tiene la guerra cibernética el potencial de descontrolarse? ¿Te preocupan las acciones de tu gobierno? Qué tal si “armado” malware que cae en “común” manos cibercriminales? Déjanos saber tus pensamientos abajo!