Peter Holmes

0

2582

350

En 2012, LinkedIn fue pirateado por una entidad rusa desconocida, y seis millones de credenciales de usuario se filtraron en línea. Cuatro años después, se supo que el hack fue lejos peor de lo que esperábamos. En un informe publicado por Vice's Motherboard, un hacker llamado Peace ha estado vendiendo 117 millones de credenciales de LinkedIn en la web oscura por alrededor de $ 2,200 en Bitcoin.

Si bien este episodio es un dolor de cabeza continuo para LinkedIn, inevitablemente será peor para los miles de usuarios cuyos datos se han salpicado en línea. Kevin Shabazi me está ayudando a entenderlo; un destacado experto en seguridad, y el CEO y fundador de LogMeOnce.

Entendiendo la fuga de LinkedIn: ¿Qué tan malo es realmente??

Sentado con Kevin, lo primero que hizo fue enfatizar la magnitud de esta filtración. “Si la cifra de 117 millones de credenciales filtradas parece gigantesca, debe reagruparse. En el primer trimestre de 2012, LinkedIn tenía un total de 161 millones de miembros. Esto significa que los piratas informáticos en ese momento no solo tomaron 117 millones de registros.”

“En esencia, se llevaron la friolera del 73% de toda la base de datos de membresía de LinkedIn.”

Estos números hablan por sí mismos. Si mide los datos únicamente en términos de registros filtrados, se compara con otros hacks de renombre, como la filtración de PlayStation Network de 2011, o la filtración de Ashley Madison del año pasado 3 Razones por las que el hack de Ashley Madison es un asunto serio 3 Razones ¿Por qué el hackeo de Ashley Madison es un asunto serio? Internet parece entusiasmado con el hack de Ashley Madison, con millones de detalles de adúlteros y posibles adúlteros pirateados y publicados en línea, con artículos que muestran a individuos encontrados en el vertedero de datos. Hilarante, ¿verdad? No tan rapido. . Sin embargo, Kevin estaba ansioso por enfatizar que este truco es una bestia fundamentalmente diferente. Porque mientras que el pirateo de PSN era solo para obtener información de la tarjeta de crédito, y el pirateo de Ashley Madison era simplemente para causar vergüenza a la empresa y a sus usuarios, el pirateo de LinkedIn “envuelve una red social centrada en los negocios en la desconfianza”. Podría hacer que las personas cuestionen la integridad de sus interacciones en el sitio. Esto, para LinkedIn, podría resultar fatal.

Especialmente cuando el contenido del volcado de datos plantea serias dudas sobre las políticas de seguridad de la empresa. El volcado inicial incluía credenciales de usuario, pero según Kevin, las credenciales de usuario no estaban cifradas correctamente.

“LinkedIn debería haber aplicado un hash y salt a cada contraseña, lo que implica agregar algunos caracteres aleatorios. Esta variación dinámica agrega un elemento de tiempo a la contraseña, que si es robada, los usuarios tendrán tiempo suficiente para cambiarla..”

Quería saber por qué los atacantes habían esperado hasta cuatro años antes de filtrarlo a la red oscura. Kevin reconoció que los atacantes habían demostrado mucha paciencia al venderlo, pero eso era probable porque estaban experimentando con él.. “Debe suponer que estaban codificando a su alrededor mientras desarrollaban probabilidades matemáticas para estudiar y comprender las tendencias del usuario, el comportamiento y, finalmente, los comportamientos de contraseña. Imagine el nivel de precisión si envía 117,000,000 entradas reales para crear una curva y estudiar un fenómeno!”

Kevin también dijo que es probable que las credenciales filtradas se usaran para comprometer otros servicios, como Facebook y cuentas de correo electrónico..

Es comprensible que Kevin sea extremadamente crítico con la respuesta de LinkedIn a la filtración. Lo describió como “simplemente inadecuado”. Su mayor queja es que la compañía no alertó a sus usuarios sobre la escala de la recámara cuando sucedió. La transparencia, dice, es importante..

También lamenta el hecho de que LinkedIn no tomó ninguna medida práctica para proteger a sus usuarios, cuando ocurrió la fuga. “Si LinkedIn hubiera tomado medidas correctivas en ese entonces, forzado un cambio de contraseña y luego trabajado con los usuarios para educarlos sobre las mejores prácticas de seguridad, entonces eso habría estado bien”. Kevin dice que si LinkedIn usó la filtración como una oportunidad para educar a sus usuarios sobre la necesidad de crear contraseñas seguras Cómo generar contraseñas seguras que coincidan con su personalidad Cómo generar contraseñas seguras que coincidan con su personalidad Sin una contraseña segura, podría encontrarse rápidamente en El extremo receptor de un cibercrimen. Una forma de crear una contraseña memorable podría ser hacerla coincidir con su personalidad. que no se reciclan y se renuevan cada noventa días, el volcado de datos tendría menos valor hoy.

¿Qué pueden hacer los usuarios para protegerse??

Kevin no recomienda que los usuarios se dirijan a la Web oscura. Viaje a la web oculta: una guía para nuevos investigadores. Viaje a la web oculta: una guía para nuevos investigadores. Este manual lo llevará a recorrer los muchos niveles de la Web profunda. : bases de datos e información disponibles en revistas académicas. Finalmente, llegaremos a las puertas de Tor. para ver si están en el basurero. De hecho, dice que no hay razón para que un usuario confirme si se ha visto afectado. De acuerdo con Kevin, todos los usuarios deberían tomar medidas decisivas para protegerse.

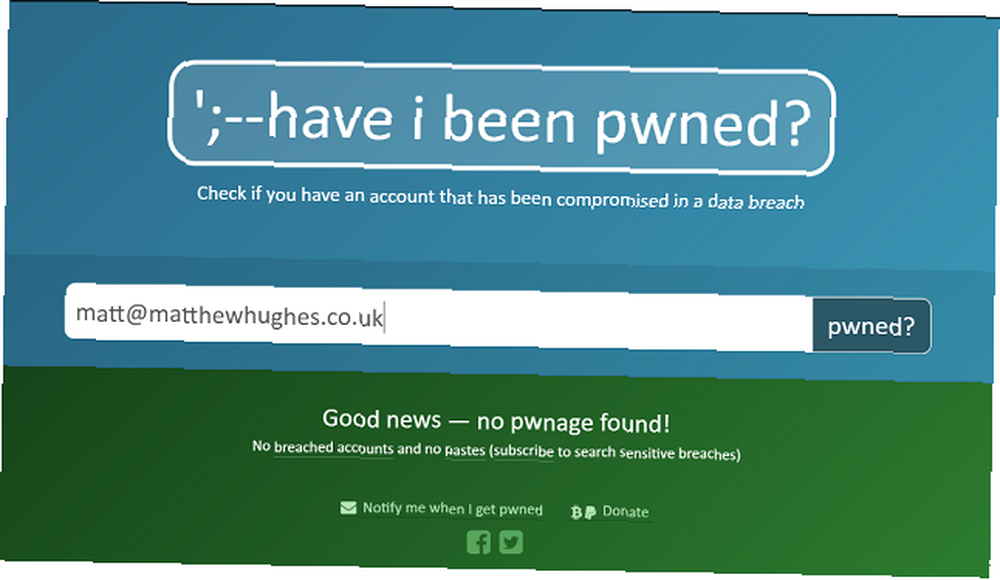

Vale la pena agregar que la filtración de LinkedIn seguramente llegará a Troy Hunt's Have I Been Pwned, donde los usuarios pueden verificar su estado de manera segura.

¿Entonces, qué debería hacer? En primer lugar, dice, los usuarios deben cerrar sesión en sus cuentas de LinkedIn en todos los dispositivos conectados y, en un dispositivo, cambiar su contraseña. Hazlo fuerte. Recomienda que las personas generen sus contraseñas utilizando un generador de contraseñas aleatorias. 5 formas de generar contraseñas seguras en Linux 5 formas de generar contraseñas seguras en Linux Es crucial utilizar contraseñas seguras para sus cuentas en línea. Sin una contraseña segura, es fácil para otros descifrar la suya. Sin embargo, puede hacer que su computadora elija una para usted. .

Es cierto que estas son contraseñas largas y difíciles de manejar, y son difíciles de memorizar para las personas. Esto, dice, no es un problema si usas un administrador de contraseñas. “Hay varios gratuitos y de buena reputación, incluido LogMeOnce.”

Él enfatiza que elegir el administrador de contraseñas correcto es importante. “Elija un administrador de contraseñas que use 'inyección' para insertar contraseñas en los campos correctos, en lugar de simplemente copiar y pegar desde el portapapeles. Esto te ayuda a evitar ataques de pirateo a través de keyloggers.”

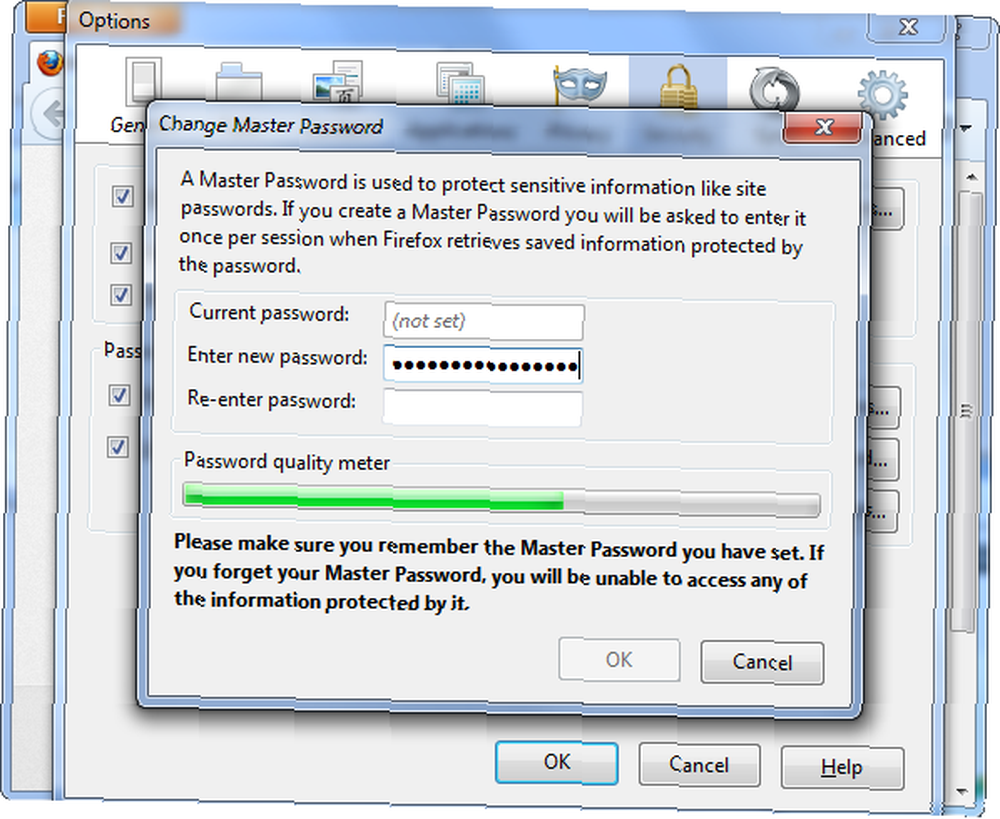

Kevin también enfatiza la importancia de usar una contraseña maestra segura en su administrador de contraseñas.

“Elija una contraseña maestra que tenga más de 12 caracteres. Esta es la clave de tu reino. Use una frase para recordar como “$ _I Love BaseBall $”. Esto toma alrededor de 5 Septillones de años para ser descifrado”

Las personas también deben adherirse a las mejores prácticas de seguridad. Esto incluye el uso de autenticación de dos factores Bloquee estos servicios ahora con autenticación de dos factores Bloquee estos servicios ahora con autenticación de dos factores La autenticación de dos factores es la forma inteligente de proteger sus cuentas en línea. Echemos un vistazo a algunos de los servicios que puede bloquear con mayor seguridad. . “La autenticación de dos factores (2FA) es un método de seguridad que requiere que el usuario proporcione dos capas o piezas de identificación. Esto significa que protegerá sus credenciales con dos capas de defensa: algo que 'sabe' (una contraseña) y algo que 'tiene' (un token de una sola vez)”.

Finalmente, Kevin recomienda que los usuarios de LinkedIn notifiquen a todos en su red sobre el hack, para que ellos también puedan tomar medidas de protección..

Un dolor de cabeza continuo

La filtración de más de cien millones de registros de la base de datos de LinkedIn representa un problema continuo para una compañía cuya reputación ha sido contaminada por otros escándalos de seguridad de alto perfil. Lo que sucede después es una incógnita.

Si usamos el PSN y los hacks de Ashley Madison como nuestros mapas de ruta, podemos esperar que los cibercriminales no relacionados con el hack original aprovechen los datos filtrados y los usen para extorsionar a los usuarios afectados. También podemos esperar que LinkedIn se disculpe con sus usuarios y les ofrezca algo, tal vez efectivo, o más probablemente un crédito de cuenta premium, como muestra de contrición. De cualquier manera, los usuarios deben estar preparados para lo peor y tomar medidas proactivas Protéjase con un control anual de seguridad y privacidad Protéjase con un control anual de seguridad y privacidad Estamos casi dos meses en el nuevo año, pero todavía hay tiempo para Hacer una resolución positiva. Olvídate de beber menos cafeína: estamos hablando de tomar medidas para salvaguardar la seguridad y la privacidad en línea. para protegerse.

Crédito de la imagen: Sarah Joy a través de Flickr