Lesley Fowler

0

3370

86

No se puede negar que 2016 es ampliamente considerado como un “mal año”, cultural y políticamente Pero, ¿qué pasa con el mundo de la seguridad? ¿Cómo se comparó 2016? ¿Y qué podemos aprender de las fugas, infracciones y aumentos de vigilancia??

Fuga, después de fuga, después de fuga

Si bien los hacks de sitios web y las filtraciones de datos han sido un pilar de nuestras vidas en línea durante varios años, 2016 fue el año en que todos se vieron obligados a prestar atención. Entre las numerosas víctimas se encontraban el proveedor de almacenamiento en la nube Dropbox y la red social profesional LinkedIn.

El hack de Dropbox expuso 68 millones de cuentas ¿Eres uno de los 69 millones de usuarios pirateados de Dropbox? ¿Eres uno de los 69 millones de usuarios pirateados de Dropbox? Se ha confirmado que 68 millones de cuentas de Dropbox fueron pirateadas en agosto de 2012. ¿Fue la suya una de ellas? Que deberias hacer al respecto? ¿Y por qué el truco tardó CUATRO AÑOS en llegar ..., con solo la mitad de todas las contraseñas cifradas de forma segura. LinkedIn logró superar esto al perder 117 millones de credenciales Lo que necesita saber sobre la fuga masiva de cuentas de LinkedIn Lo que necesita saber sobre la fuga masiva de cuentas de LinkedIn Un pirata informático está vendiendo 117 millones de credenciales de LinkedIn pirateadas en la web oscura por alrededor de $ 2,200 en Bitcoin . Kevin Shabazi, CEO y fundador de LogMeOnce, nos ayuda a comprender exactamente lo que está en riesgo. , o el 73 por ciento de su base de usuarios en ese momento. A pesar de que este ataque salió a la luz en mayo, Microsoft aún adquirió LinkedIn por $ 26,2 mil millones menos de un mes después. Continuando con el mal año de LinkedIn, parece que su sitio de aprendizaje en línea, Lynda, también podría haberse visto comprometido.

Spotify sufrió una fuga misteriosa y aún inexplicada. Cómo Spotify fue picado, y por qué debería importarle Cómo Spotify recibió una picadura, y por qué debería preocuparse. Cientos de cuentas se han salpicado en PasteBin. Entonces, ¿qué está pasando realmente? en abril, resultando en cientos de cuentas filtradas en Pastebin. El juego fenomenalmente popular Minecraft fue el siguiente en la fila, pero esta vez no fue de la propia empresa. En lugar, Minecraft El sitio de fans Lifeboat fue atacado exponiendo más de 7 millones de cuentas y las malas prácticas de seguridad del sitio SIETE MILLONES de cuentas de Minecraft pirateadas SIETE MILLONES de cuentas de Minecraft pirateadas Las cuentas de más de 7 millones de miembros de Lifeboat fueron comprometidas a principios de año, y los datos habrían sido vendidos a los mejores postores en Dark Net. .

Para ser justos con Dropbox y LinkedIn, la mayor parte de sus datos parece provenir de ataques que ocurrieron en 2012. En los años intermedios, las respectivas compañías han mejorado en gran medida sus esfuerzos de seguridad. Sin embargo, esto es de poca comodidad para los millones de usuarios cuya información personal terminó en línea..

No eran los únicos

El proveedor de Internet del Reino Unido TalkTalk fue pirateado por un sitio web para compartir videos de 17 años, Dailymotion, perdió 85.2 millones de nombres de usuario y direcciones de correo electrónico, y el sistema de transporte de San Francisco recibió un rescate por la suma de 100 Bitcoins ($ 80,000).

La fuga de Ashley Madison del año pasado Fuga de Ashley Madison ¿No es gran cosa? Piense de nuevo Ashley Madison Fuga ¿No es gran cosa? El sitio de citas en línea discreto Ashley Madison (dirigido principalmente a los cónyuges infieles) ha sido pirateado. Sin embargo, este es un problema mucho más grave de lo que se ha retratado en la prensa, con considerables implicaciones para la seguridad del usuario. fue ampliamente considerado como la peor filtración de sitios web para adultos en la historia. La liberación de las preferencias sexuales fue particularmente perjudicial, ya que se utilizó como herramienta para el chantaje y el daño a la reputación. Después de haber encontrado una forma útil de explotar a los usuarios, los piratas informáticos atacaron más sitios web para adultos, lo que resultó en la fuga del sitio porno Brazzers Brazzers: por qué todos deberían preocuparse. Se han filtrado sus detalles en Brazzers, pero ¿sabía usted que la vulnerabilidad utilizada también ocurre en otros sitios web que no son porno? y AdultFriendFinder ¿Atrapado en la violación masiva de datos de AdultFriendFinder? ¿Qué hacer en la violación masiva de datos de AdultFriendFinder? Esto es lo que debe hacer AdultFriendFinder, que se llama a sí misma "la comunidad sexual y swingers más grande del mundo", fue golpeada, y se han publicado en línea más de 410 millones de detalles de cuenta, incluidas direcciones de correo electrónico y contraseñas. Es una de las mayores violaciones de ... fugas.

Estas filtraciones en sí mismas son bastante perjudiciales si el atacante accede a los datos dentro de la cuenta. El problema se agrava porque quedó claro que muchas personas aún reutilizan la información de inicio de sesión en varios sitios. Esto culminó en hacks parecidos pero no pertenecientes a sitios de alto perfil como TeamViewer TeamViewer Hack: todo lo que necesita saber TeamViewer Hack: todo lo que necesita saber "La protección de sus datos personales está en el centro de todo lo que hacemos "dice el servicio de escritorio remoto pirateado TeamViewer, pero ¿se están protegiendo a sí mismos ante el cliente? Examinemos lo que sabemos. , y Gmail ¿Es su cuenta de Gmail entre 42 millones de credenciales filtradas? ¿Es su cuenta de Gmail entre 42 millones de credenciales filtradas?? .

Nos pasa a todos

En un giro de ironía, la cuenta de Twitter del CEO de Twitter Jack Dorsey fue pirateada por el grupo OurMine. El grupo también logró desfigurar las cuentas de Twitter y Pinterest del CEO de Facebook, Mark Zuckerberg. Sin contenido, se dirigieron a otros CEOs de tecnología, incluidos Sundar Pichai de Google, Travis Kalanick de Uber y Daniel Ek de Spotify. Después de que hayas terminado de sonreír, puedes estar satisfecho de que estos CEOs de alta tecnología sean víctimas de algunos de los mismos errores de seguridad que el resto de nosotros..

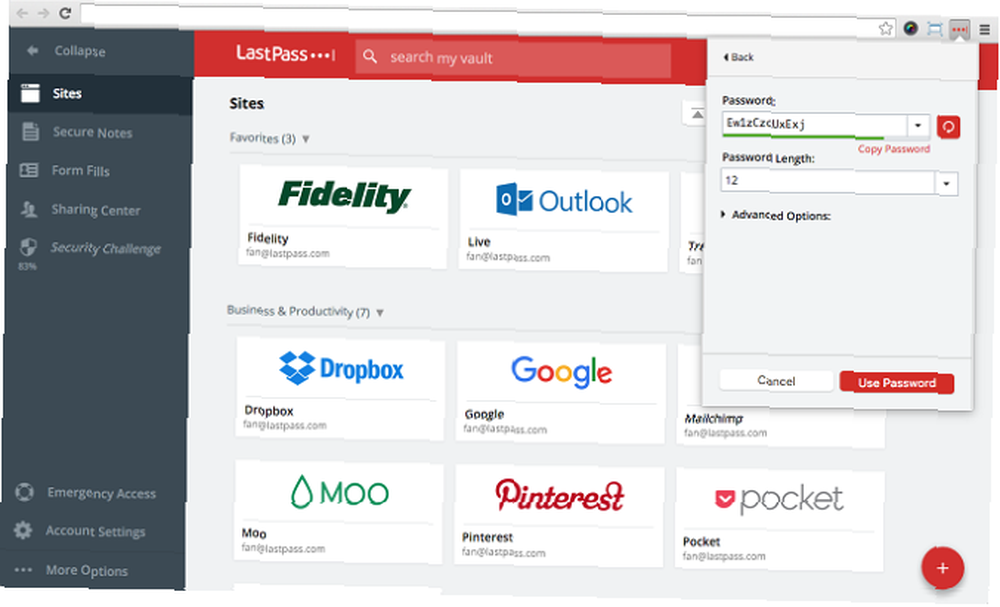

El mejor consejo es comenzar a usar un administrador de contraseñas Cómo los administradores de contraseñas mantienen sus contraseñas seguras Cómo los administradores de contraseñas mantienen sus contraseñas seguras Las contraseñas que son difíciles de descifrar también son difíciles de recordar. ¿Quieres estar a salvo? Necesitas un administrador de contraseñas. Así es como funcionan y cómo lo mantienen a salvo. . Si bien las ofertas de LastPass y Dashlane son las más populares, hay muchas alternativas de código abierto 4 Administradores de contraseñas de código abierto para mantener sus contraseñas seguras 4 Administradores de contraseñas de código abierto para mantener sus contraseñas seguras Incluso si está acostumbrado a su comercial amado y conveniente administrador de contraseñas, probablemente no sea una mala idea probar otras aplicaciones ultra seguras que ofrecen algunas de las mismas características y se arriesgan menos en ... Una vez que haya protegido sus contraseñas, puede habilitar la autenticación de dos factores Qué es la autenticación de dos factores y por qué debe usarla Qué es la autenticación de dos factores y por qué debe usarla La autenticación de dos factores (2FA) es una seguridad Método que requiere dos formas diferentes de demostrar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con una tarjeta de crédito no solo requiere la tarjeta, ... como una capa adicional de seguridad.

El año de Yahoo pasó de terrible a peor

Mientras estamos en el tema de las filtraciones de datos, Yahoo tuvo un año sorprendentemente malo. Después de no dar la vuelta a la compañía de internet, Marissa Mayer finalmente tomó la decisión de vender. Habiendo encontrado un posible comprador en Verizon, Verizon adquiere Yahoo, Pokemon Go rompe récords ... [Tech News Digest] Verizon adquiere Yahoo, Pokemon Go rompe récords ... [Tech News Digest] Yahoo se agotó, Pokemon Go es un récord, la Xbox One se está volviendo barato, Netflix atrapa el nuevo MST3K, y ¿qué sucede al final de Pac-Man? , Yahoo luego dañó sus propias posibilidades de venta al admitir que se filtraron 500 millones de cuentas Yahoo! Perdimos sus datos! Hace dos años ... Yahoo! Perdimos sus datos! Hace dos años ... El gigante de la web Yahoo ha sufrido una enorme violación de datos. La violación, que tuvo lugar en 2014, dio como resultado la información de 500 millones de usuarios de Yahoo que se ofrecieron a la venta en la web oscura. hace dos años. Ah, y habían estado permitiendo que la NSA tuviera acceso ilimitado a su cuenta. Yahoo ha estado espiando sus correos electrónicos para la NSA Yahoo ha estado espiando sus correos electrónicos para la NSA. Si tiene una cuenta de Yahoo Mail, Yahoo ha estado escaneando todos sus correos electrónicos para ayudar a las agencias de inteligencia de EE. UU. Lo cual es bueno de ellos. .

Debido a que 500 millones de cuentas y el espionaje del gobierno no fueron lo suficientemente impactantes, Yahoo cerró el año informando que se habían filtrado otros mil millones de cuentas. Yahoo revela otra violación de seguridad gigante Yahoo revela otra violación de seguridad gigante Otro día, otro ataque de Yahoo. Este se remonta a 2013. Esta violación de seguridad en particular resultó en el robo de datos de usuarios de mil millones de cuentas de Yahoo. . Hazlo en grande o vete a casa, correcto? Si está pensando que ahora es el momento de migrar lejos de Yahoo Mail, existen alternativas seguras como ProtonMail afectado por Yahoo! ¿Incumplimiento? ¿Por qué no probar ProtonMail? Afectado por Yahoo! ¿Incumplimiento? ¿Por qué no probar ProtonMail? ProtonMail es un servicio de correo electrónico gratuito y de código abierto que se centra en la seguridad y la privacidad al permitir a los usuarios enviar y recibir correos electrónicos cifrados fácilmente. Pero, ¿puede ProtonMail ser un reemplazo seguro para Yahoo! Correo? .

Held Hostage by Malware

Los virus y el malware han sido un gran dolor de cabeza para los usuarios de computadoras de todo el mundo desde que comenzamos a conectarnos a Internet. Afortunadamente, las empresas están mejorando en la detección y reparación de vulnerabilidades de seguridad. Usuarios de Windows: su impresora puede estar abierta a los hackers. Usuarios de Windows: su impresora puede estar abierta a los hackers. La mayoría de las personas no piensan en "impresoras" y "seguridad" en la misma oración. , pero hay una nueva vulnerabilidad que requiere su atención de inmediato. para que el impacto de cualquier ataque sea mucho menor. Nunca ha quedado fuera, los hackers han centrado su atención en los sistemas operativos móviles relativamente más débiles como Android.

Este año se han encontrado dos grandes exploits en dispositivos Android. Durante el verano, surgieron detalles de una vulnerabilidad en los chipsets Qualcomm ¿Es usted uno de los 900 millones de usuarios de Android expuestos por QuadRoot? ¿Eres uno de los 900 millones de usuarios de Android expuestos por QuadRoot? ¿Su dispositivo Android ha sido potencialmente comprometido por el gigante estadounidense de fabricación de hardware Qualcomm? El nuevo error de Android QuadRoot afecta a los dispositivos que ejecutan conjuntos de chips Qualcomm, ¡y eso es la mayoría del hardware de Android! que son ampliamente utilizados en dispositivos Android, conocidos como Quadroot. El exploit utiliza una de las cuatro vulnerabilidades para obtener acceso de root a su dispositivo. Si bien se han lanzado parches de seguridad, la distribución oportuna de las actualizaciones del sistema es deficiente en el mejor de los casos, lo que deja a muchos dispositivos aún susceptibles.

El segundo también tiene como objetivo privilegiar su dispositivo mediante la instalación de malware, denominado Gooligan Gooligan Malware Infects 1 Million de dispositivos Android Gooligan Malware Infects 1 Million de dispositivos Android Un nuevo tipo de malware ya ha infectado 1 millón de dispositivos Android. Apodado Gooligan, este malware arraiga Android, dando a los hackers el control total de los dispositivos de las personas. , en tu dispositivo. Esto se hace a través de un enlace malicioso o una aplicación maliciosa que se encuentra en mercados de terceros. Este exploit solo afecta a versiones anteriores de Android pre-Marshmallow 6.0. Aunque eso representa aproximadamente el 75 por ciento de todos los dispositivos que actualmente ejecutan el sistema operativo de Google.

El surgimiento del ransomware

El malware más problemático ha sido sin duda el ransomware. No caiga mal de los estafadores: una guía para ransomware y otras amenazas No caiga mal de los estafadores: una guía de ransomware y otras amenazas. A lo largo del año, la incidencia de este malware increíblemente vicioso aumentó a niveles nunca antes vistos. Ransomware es un software que bloqueará la funcionalidad de su dispositivo o incluso tomará como rehenes sus archivos y datos. Los mensajes se muestran en la pantalla para pedirle que pague para desbloquear su máquina y eliminar el software. Sin embargo, por lo general, incluso si paga, los piratas informáticos solo realizarán cargos fraudulentos en su tarjeta y no harán nada para eliminar el malware.

Crédito de la imagen: Bacho a través de Shutterstock

Crédito de la imagen: Bacho a través de Shutterstock

Los atacantes también se están volviendo más inteligentes con sus tácticas de distribución. Una nueva variación del infame ransomware Locky 3 Términos esenciales de seguridad que debe comprender 3 Términos esenciales de seguridad que debe comprender ¿Confundido por el cifrado? ¿Desconcertado por OAuth o petrificado por Ransomware? Repasemos algunos de los términos de seguridad más utilizados y exactamente lo que significan. no requiere que aceptes instalar ningún software. En cambio, utiliza JavaScript para descargar y ejecutar Your New Security Threat for 2016: JavaScript Ransomware Your New Security Threat for 2016: JavaScript Ransomware Locky ransomware ha estado preocupando a los investigadores de seguridad, pero desde su breve desaparición y regreso como una amenaza multiplataforma de JavaScript ransomware , Las cosas han cambiado. Pero, ¿qué puedes hacer para derrotar al ransomware Locky? un archivo incrustado, que lo infecta con el malware pernicioso. El truco de transporte de San Francisco que mencionamos anteriormente era una forma de ransomware, que permitía a los viajeros viajar gratis hasta que se pagara el rescate. Es probable que esta sea una tendencia que continuará en la nueva frontera de Ransomware 2017: esto es lo que se enfocará en 2017 La nueva frontera de Ransomware: esto es lo que se enfocará en 2017 Los ataques de Ransomware se están extendiendo, con sistemas de transporte centralizados que ahora probablemente sean el objetivo como su teléfono inteligente o PC. Todos los signos apuntan a que este tipo de ataques se volverán más comunes en el futuro. , con piratas informáticos que usan ransomware para mantener a las ciudades, el transporte y otras infraestructuras como rehenes para obtener ganancias financieras.

Su privacidad fue erosionada aún más

No ha sido ningún secreto que dejamos muchos de nuestros datos personales en el mundo digital. Parte de eso proviene de la información que elegimos publicar en las redes sociales, mientras que otra se recopila en segundo plano Averigüe qué revela su navegador sobre usted Descubra qué revela su navegador sobre usted Su navegador brinda más información sobre usted de la que usted podría darse cuenta de. Estos sitios le muestran cuánto. Una verdadera experiencia reveladora. sin nuestro aporte.

El minero de datos más conocido es Facebook. El gigante de las redes sociales tiene muchas formas diferentes de capturar información sobre usted. Luego se utiliza en sus propios productos. Las sugerencias de amigos inquietantes de Facebook pueden violar su privacidad Las sugerencias de amigos inquietantes de Facebook pueden violar su privacidad Últimamente, ha habido algunos informes bastante inquietantes de que Facebook utiliza información confidencial para generar "Personas que quizás conozca". "sugerencias. Echamos un vistazo a cómo podría estar sucediendo esto. o vendido a terceros 6 formas sorprendentes de recopilación de sus datos 6 formas sorprendentes de recopilación de sus datos Usted sabe que sus datos están siendo recopilados, principalmente por su ISP y el aparato de vigilancia de la NSA y GCHQ. ¿Pero quién más está extrayendo efectivo de su privacidad? . Sin embargo, están lejos de ser los únicos que exponen sus datos en toda la web, ya que incluso los rastreadores de actividad física se están utilizando por razones menos que virtuosas. ¿Está su rastreador de actividad física poniendo en riesgo su seguridad? ¿Su rastreador de actividad física está poniendo en riesgo su seguridad? ¿Es seguro su rastreador de ejercicios? Un informe técnico destacó una serie de graves fallas de seguridad en sus diseños, lo que teóricamente permite a los posibles atacantes interceptar sus datos personales. Cuales son los riesgos? .

Nuestros rastreadores de actividad física, tecnología portátil y aplicaciones de salud generan una gran cantidad de datos útiles que los anunciantes y las compañías de seguros adorarían tener en sus manos ¿Las compañías de seguros violan su privacidad? ¿Las compañías de seguros violan su privacidad? Las compañías de seguros utilizan tácticas cada vez más invasivas para investigar y verificar un posible reclamo, manteniendo bajos los reclamos fraudulentos y otros reclamos maliciosos. ¿Hasta dónde llegan? ¿Está muy lejos? Y lo más importante, ¿es legal? . En la mayoría de los países del mundo, la privacidad de la información médica y de salud está estrechamente protegida. Sin embargo, el mercado tecnológico está superando la regulación, por lo que sus datos supuestamente privados no necesariamente permanecerán de esa manera. Cómo se compran y venden los datos de salud de sus aplicaciones Cómo se compran y venden los datos de salud de sus aplicaciones La reciente explosión en el la cantidad de aplicaciones de salud y estado físico significa que nuestros dispositivos recopilan muchos datos de salud, datos que se venden. .

El Pokemon Go Debacle

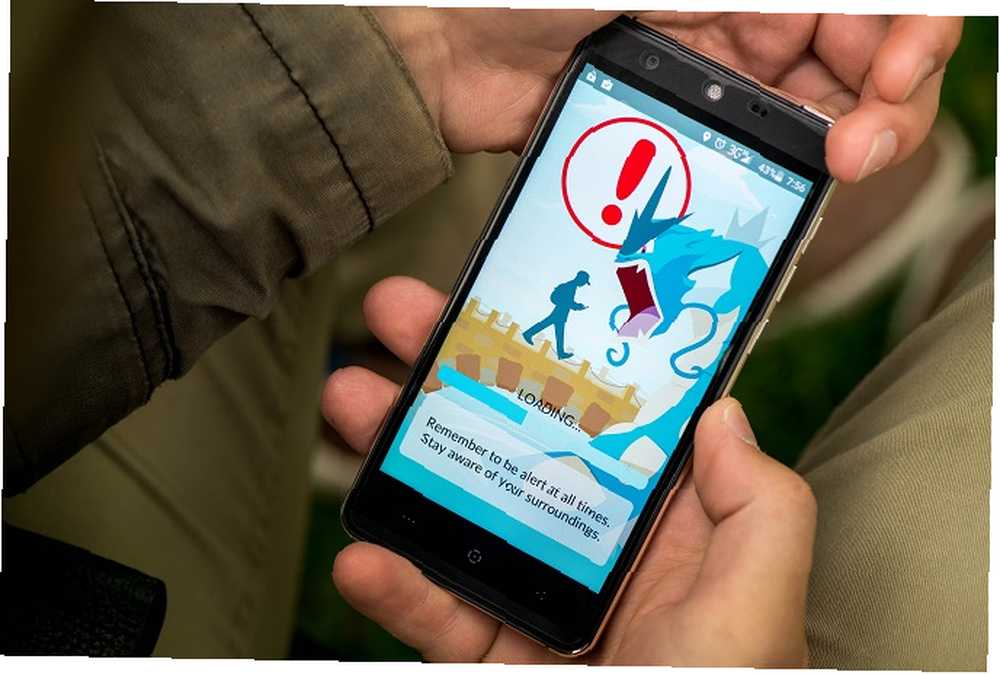

Durante el verano, el juego de realidad aumentada Pokemon Go se convirtió en un megahit sorpresa, siendo descargado más de 10 millones de veces en la semana siguiente a su lanzamiento. Sin embargo, se produjo un gran debate en los primeros días de lanzamiento sobre el nivel de permisos que requería el juego. Al iniciar sesión en el juego en iOS, se vio obligado a darles a los desarrolladores “Acceso completo” para su cuenta de Google, un privilegio que realmente solo se otorga a las propias aplicaciones de Google. Afortunadamente, fue causado por un error en la forma en que Niantic implementó el mecanismo de inicio de sesión.

Crédito de imagen: LaineN a través de Shutterstock

Crédito de imagen: LaineN a través de Shutterstock

El debate al menos mostró que los usuarios están comenzando a comprender las implicaciones de entregar sus datos personales. Nuestros teléfonos inteligentes tienden a ser una fuente importante de fuga de datos, pero afortunadamente, Android 9 Formas de proteger su privacidad en Android 9 Formas de proteger su privacidad en Android Android ofrece varias características amigables con la privacidad, pero Google no siempre deja en claro cómo Deberíamos usarlos. Permítanos mostrarle algunas de las mejores formas de proteger los datos en su Android. e iOS Aumenta tu privacidad de iOS con estas configuraciones y ajustes Aumenta tu privacidad de iOS con estas configuraciones y ajustes Todos sabemos que los gobiernos y las corporaciones recopilan información de tu teléfono. ¿Pero voluntariamente está dando muchos más datos de los que cree? Veamos cómo arreglar eso. tiene formas de modificar su configuración para proteger su privacidad. Windows 10 ha sufrido muchas críticas por su gran recopilación de datos. Afortunadamente, hay formas de minimizar lo que está enviando a Redmond. La guía completa de configuración de privacidad de Windows 10 La guía completa de configuración de privacidad de Windows 10 ¿Sabe cuántos datos personales está compartiendo realmente cuando usa Windows 10? Le mostramos cada configuración de privacidad de Windows 10 y lo que significan. .

El ascenso del gran hermano

La vigilancia digital no es un concepto nuevo: China lo ha estado haciendo durante más de una década Cómo verificar rápidamente si su sitio es visible detrás del Gran Firewall de China Cómo verificar rápidamente si su sitio es visible detrás del Gran Firewall de China The Great Firewall of China, oficialmente conocido como el proyecto Golden Shield, utiliza una variedad de métodos para bloquear sitios web extranjeros que no le gustan al gobierno chino. El gobierno chino no publica una lista de ... Con las filtraciones de Snowden en 2013 Vigilancia del mañana: cuatro tecnologías que la NSA usará para espiarlo - Pronto Vigilancia del mañana: Cuatro tecnologías que la NSA usará para espiarlo - Pronto la vigilancia siempre está a la vanguardia de la tecnología. Aquí hay cuatro tecnologías que se utilizarán para violar su privacidad en los próximos años. aprendimos sobre una red invisible de agencias de inteligencia en todo el mundo que seguían cada uno de nuestros movimientos. A medida que crecía la indignación pública, parecía que había una posibilidad de que los gobiernos retrocedieran y minimizaran sus tácticas de vigilancia..

Este año aprendimos que lo contrario era cierto. En todo el mundo, los gobiernos y las agencias de inteligencia están duplicando su vigilancia y, en muchos casos, intentan legitimar sus prácticas. Esto incluye la ahora infame Carta de Snoopers en el Reino Unido. Cómo la Carta de Snooper del Reino Unido podría afectar al mundo entero. Cómo la Carta de Snooper del Reino Unido podría afectar a todo el mundo. El Proyecto de Ley de Poderes Investigadores, mejor conocido como la "Carta de Snooper", está aquí. Puede pensar que solo afecta al Reino Unido, pero estaría equivocado. Esto afecta a todos, en todo el mundo. . El proyecto de ley se convirtió en ley en noviembre, obligando a los ISP a mantener registros de todas las actividades en su red por hasta un año. Esta información puede ser compartida entre una desconcertante variedad de agencias gubernamentales por ... razones.

Se espera que una legislación similar legitime la vigilancia alarmantemente amplia practicada por la NSA. Desafortunadamente, la oposición pública a estas tácticas que destruyen la privacidad está comenzando a colapsar en nombre de “seguridad nacional” ¿Por qué los estadounidenses han renunciado a la privacidad? ¿Por qué los estadounidenses han renunciado a la privacidad? Un estudio reciente de la Escuela de Comunicación Annenberg de la Universidad de Pensilvania concluyó que los estadounidenses están resignados a renunciar a los datos. ¿Por qué es esto y afecta más que solo a los estadounidenses? . Lamentablemente, las redes sociales han apoyado esta narrativa La guerra contra ISIS en línea: ¿está su seguridad en riesgo? La guerra contra ISIS en línea: ¿está en riesgo su seguridad? Afirmación anónima de apuntar a sitios web de ISIS, alertando a muchos sobre el hecho de que los terroristas tienen presencia en línea. ¿Pero cómo se están luchando? ¿Y qué debe hacer si descubre ISIS en línea? al permitir a los extremistas y terroristas una plataforma para difundir su mensaje mientras las compañías juegan whack-a-mole Cómo las plataformas de medios sociales luchan contra los extremistas Cómo las plataformas de medios sociales luchan contra los extremistas Las redes de medios sociales presentan una poderosa herramienta para los grupos terroristas, principalmente para propaganda y reclutamiento. Entonces, ¿qué están haciendo Facebook y Twitter al respecto? ¿Cómo pueden las redes sociales combatir el terrorismo? en defensa.

Bases de datos en abundancia

Para su crédito, Facebook, Twitter, Microsoft y YouTube trabajarán juntos para crear una base de datos de contenido relacionado con el terrorismo para facilitar su eliminación. Sin embargo, la base de datos puede convertirse en otra herramienta de vigilancia ¿Violará su privacidad la base de datos de contenido terrorista? ¿La base de datos de contenido terrorista violará su privacidad? Facebook, Twitter, Microsoft y YouTube han anunciado que trabajarán juntos para construir una base de datos masiva para abordar el uso de videos de redes sociales terroristas. Parece una buena idea, pero ¿afectará su privacidad? . Esto iría bien con el grupo de censura potencial de Twitter, el Consejo de Confianza y Seguridad ¿Es el Consejo de Confianza y Seguridad de Twitter un Frente para la Censura? ¿Es el Consejo de Confianza y Seguridad de Twitter un frente para la censura? Twitter formó su nuevo Consejo de Confianza y Seguridad para crear un entorno en línea amigable. Pero, ¿la abrumadora membresía del Consejo de izquierda indica que los días de discusión en línea y consenso de la reunión han terminado?? .

Crédito de imagen: enzozo a través de Shutterstock

Crédito de imagen: enzozo a través de Shutterstock

El FBI también está desarrollando una base de datos amigable para la vigilancia. Por qué la base de datos de biometría NGI del FBI debería preocuparte. Por qué la base de datos de biometría NGI del FBI debería preocuparte. Acto privado. Pero, ¿qué hay exactamente en la base de datos? conocido como Identificación de próxima generación (NGI). Este sistema sería “el repositorio electrónico más grande y eficiente del mundo de información biométrica y de antecedentes penales.” Esto agrega más fuerza al argumento de que la biometría puede no ser el futuro 6 razones por las que la biometría NO es el camino del futuro 6 razones por las que la biometría NO es el camino del futuro La biometría a menudo se ha visto como el "futuro" de la identificación personal, pero hay muchas razones por las cuales eso nunca puede suceder. de identificación después de todo. Sin embargo, no solo los gobiernos tienen la intención de espiarlo. Investigadores privados y detectives aficionados Cómo los investigadores privados usan Internet para rastrearlo Cómo los investigadores privados usan Internet para rastrearlo Los investigadores privados digitales saben todo sobre usted: el color de su automóvil, por quién votó, sus películas favoritas ... todo. Pero, ¿dónde encuentran esta información y quién se beneficia de ella? están desarrollando métodos para rastrear individuos en la web.

Es posible que se haya perdido, pero Estados Unidos tuvo una elección este año 6 Recursos para ayudarlo a rastrear las elecciones presidenciales de los EE. UU. De 2016 6 Recursos para ayudarlo a rastrear las elecciones presidenciales de los EE. UU. De 2016 El derecho del pueblo a votar determina el resultado de una elección. Sea un votante informado y tome en serio esta importante tarea con la ayuda de estas herramientas. . Los partidos políticos estaban encontrando formas novedosas de recopilar información. Las campañas políticas lo están rastreando en Facebook, aquí es por qué las campañas políticas lo están rastreando en Facebook, aquí está el por qué ya sabe que las empresas y el gobierno usan las redes sociales para rastrearlo. Pero hay otro grupo que está mirando, analizando y capitalizando cada movimiento que haces en Facebook: los activistas políticos. en votantes potenciales también. Preocupantemente, los departamentos de policía han comenzado a utilizar un software controvertido llamado Cuidado con el Pre-crimen ya está aquí: cómo la policía asigna un "puntaje de amenaza" en Facebook El pre-crimen está aquí: cómo la policía asigna un "puntaje de amenaza" en Facebook Las capacidades de monitoreo de las redes sociales de la policía de Fresno El departamento, que probó un software controvertido llamado Beware, causó revuelo. ¿La policía está calificando activamente una calificación de amenaza basada en SUS publicaciones de Facebook? . El objetivo es asignarle un “puntaje de amenaza” basado en sus cuentas de redes sociales. Todo esto suena bastante Informe Minoritario-esque, que debería hacerte desconfiar de lo que compartes en las redes sociales ¿Qué tan peligroso es compartir tu información en Facebook? Qué peligroso es compartir su información en Facebook? .

Razones para ser alegre

Mirar hacia atrás en un año tan tumultuoso puede dejarle la impresión de que el mundo se está derrumbando a nuestro alrededor, con nuestros datos privados exhibidos al aire libre por gobiernos y piratas informáticos..

Sin embargo, hay algunas compañías que intentan mejorar la situación para todos nosotros. Esto incluye Mozilla, el desarrollador del navegador web Firefox. El Manifiesto de Mozilla enumera diez principios que tratan sobre la protección de la seguridad y la accesibilidad de Internet. Con ese fin, recientemente lanzaron Firefox Focus Firefox Focus bloquea los anuncios y los rastreadores de forma predeterminada Firefox Focus bloquea los anuncios y los rastreadores de manera predeterminada Firefox Focus bloquea los anuncios y los rastreadores de manera predeterminada, asegurando que pueda navegar por la web sin temor a que se analicen todas sus acciones. Lo cual es desafortunado para nosotros. - un navegador web centrado en la privacidad para iOS.

Las tecnologías que proporcionan la columna vertebral de Internet también están cambiando para mejor. Transport Layer Security (TLS) está reemplazando gradualmente Secure Socket Layer (SSL) Cómo la navegación web se está volviendo aún más segura Cómo la navegación web se está volviendo aún más segura Tenemos certificados SSL para agradecer nuestra seguridad y privacidad. Pero las brechas y fallas recientes pueden haber afectado su confianza en el protocolo criptográfico. Afortunadamente, SSL se está adaptando, actualizando, así es como. para crear una conexión más segura entre usted y el sitio web. También hay un impulso hacia la adopción de HTTPS al 100 por ciento. La empresa de seguridad Symantec ofrece certificados de sitios web de forma gratuita junto con servicios complementarios de pago. Luego está Let's Encrypt, que también ofrece certificados gratuitos, operados por la corporación de beneficio público ISRG.

Todavía no está claro qué papel tendrá Bitcoin en el futuro, pero la cadena de bloques hará que nuestro mundo sea más seguro. Cómo la cadena de bloques de Bitcoin está haciendo el mundo más seguro. Cómo la cadena de bloques de Bitcoin está haciendo el mundo más seguro. El mayor legado de Bitcoin siempre será su cadena de bloques, y Esta magnífica pieza de tecnología está preparada para revolucionar el mundo en formas que siempre pensamos improbables ... hasta ahora. . Existe la posibilidad de que pueda hacer realidad la votación electrónica. El movimiento para usar blockchain para mantener a los creadores de contenido en control de su trabajo se está acercando a la corriente principal. Incluso puede hacer que la banca tradicional sea más segura.

Manteniendo el control de su privacidad

Los temas orwellianos que aparecen en los esquemas de vigilancia en todo el mundo pueden ser escalofriantes. Afortunadamente, hay muchas organizaciones que luchan en su nombre. ¿Quién está luchando en su nombre contra la NSA y por la privacidad? ¿Quién está luchando en su nombre contra la NSA y por la privacidad? Hay varios grupos de activismo en Internet que luchan en su nombre por la privacidad. También están haciendo todo lo posible para educar a los internautas. Aquí hay algunos de ellos que son increíblemente activos. para evitar que internet se convierta en un agujero negro de privacidad.

Al contrario de lo que dicen algunos comentaristas, ¡no crea estos 5 mitos sobre el cifrado! ¡No crea en estos 5 mitos sobre el cifrado! El cifrado suena complejo, pero es mucho más sencillo de lo que la mayoría piensa. Sin embargo, es posible que te sientas demasiado a oscuras para usar el cifrado, ¡así que vamos a reventar algunos mitos sobre el cifrado! , el cifrado es la clave para garantizar su seguridad. Incluso puede habilitar el cifrado de extremo a extremo en WhatsApp de Facebook Cómo habilitar el cifrado de seguridad de WhatsApp Cómo habilitar el cifrado de seguridad de WhatsApp El llamado protocolo de cifrado de extremo a extremo promete que "solo usted y la persona con la que se está comunicando pueden lee lo que se envía ". Nadie, ni siquiera WhatsApp, tiene acceso a su contenido. servicio de mensajería Si desea protegerse de los ojos entusiastas de su ISP, incluso podría cambiar a una VPN sin registro 6 VPN sin registro que toman en serio su privacidad 6 VPN sin registro que toman en serio su privacidad En una era donde se rastrea cada movimiento en línea y registrado, una VPN parece una opción lógica. Echamos un vistazo a seis VPN que toman en serio tu anonimato. .

Ajusta tu seguridad para 2017

Puede sentir que ha tenido suficiente de escuchar eso otra de tus cuentas ha sido hackeado. Sin embargo, es importante que supere su fatiga de seguridad 3 formas de vencer la fatiga de seguridad y mantenerse seguro en línea 3 formas de vencer la fatiga de seguridad y mantenerse seguro La fatiga de seguridad en línea, un cansancio para lidiar con la seguridad en línea, es real, y está haciendo muchos personas menos seguras. Aquí hay tres cosas que puede hacer para vencer la fatiga de seguridad y mantenerse a salvo. si quieres estar a salvo Una de las mejores cosas que puede hacer para proteger su privacidad es cambiar lo que publica intencionalmente en Internet Mejorar la privacidad y la seguridad con 5 resoluciones fáciles de Año Nuevo Mejorar la privacidad y la seguridad con 5 resoluciones fáciles de Año Nuevo Un año nuevo significa una excusa para obtener para enfrentarse a su seguridad y privacidad en línea. Aquí hay algunas cosas simples que debe cumplir para mantenerse a salvo. . También hay muchas maneras de proteger a sus hijos 7 Herramientas de seguridad familiar para mantener a sus hijos seguros en línea 7 Herramientas de seguridad familiar para mantener a sus hijos seguros en línea Al igual que el mundo real, Internet a veces puede ser un lugar aterrador para sus hijos. Hay algunas aplicaciones y herramientas excelentes para mantenerlas a salvo; Aquí hay algunos que creemos que son los mejores. , para que puedan aprovechar al máximo el mundo en línea.

A medida que avanzamos en el nuevo año, es una buena idea hacer un chequeo de seguridad anual Comience el año correctamente con una auditoría de seguridad personal Comience el año correctamente con una auditoría de seguridad personal Es hora de hacer planes para el nuevo año, como Garantizar su seguridad personal está a la altura. Aquí hay 10 pasos que debe seguir para actualizar todo usando su PC, teléfono o tableta. , para estar lo más seguro posible. Luego, tome medidas preventivas, como registrarse en el sitio web que se ha activado para recibir alertas si alguna vez sus cuentas se ven comprometidas.

¿Cómo encontraste el 2016? ¿Te afectaron las montañas de hacks? ¿O te golpeó Ransomware? Háganos saber en los comentarios a continuación y tenga un 2017 seguro!