William Charles

0

2875

605

Si ha configurado una red inalámbrica antes, probablemente haya leído o le hayan dicho que use WPA2 en lugar de WEP, porque WEP es malo. ¿Porqué es eso? ¿Y qué es WEP de todos modos??

Si ha configurado una red inalámbrica antes, probablemente haya leído o le hayan dicho que use WPA2 en lugar de WEP, porque WEP es malo. ¿Porqué es eso? ¿Y qué es WEP de todos modos??

Buena pregunta. WEP fue la primera forma estandarizada de proteger las redes inalámbricas. Cifra sus datos, lo cual es bueno, pero no lo hace lo suficientemente bien como para evitar que las personas escuchen a escondidas, lo cual es malo. El principal problema con WEP es que se ha resuelto, lo que significa que cualquiera puede entrar en una red WEP utilizando herramientas disponibles gratuitamente..

Imagínese si un tipo particular de cerradura para una puerta se pudiera abrir usando solo una tarjeta de crédito, simplemente deslice la tarjeta debajo del pestillo, tire hacia arriba y entrará. Eso es un problema, ¿verdad? Cualquiera que conozca esta debilidad podría abrir cualquier puerta usando esta cerradura.

Ahora imagine si la mayoría de la gente supiera que este tipo particular de puerta podría abrirse fácilmente. No usaría esa puerta para proteger su casa: es un poco mejor que no cerrar la puerta en absoluto, pero no mucho porque esa cerradura tiene una debilidad, y todos saben cuál es esa debilidad, esa cerradura ya no es útil.

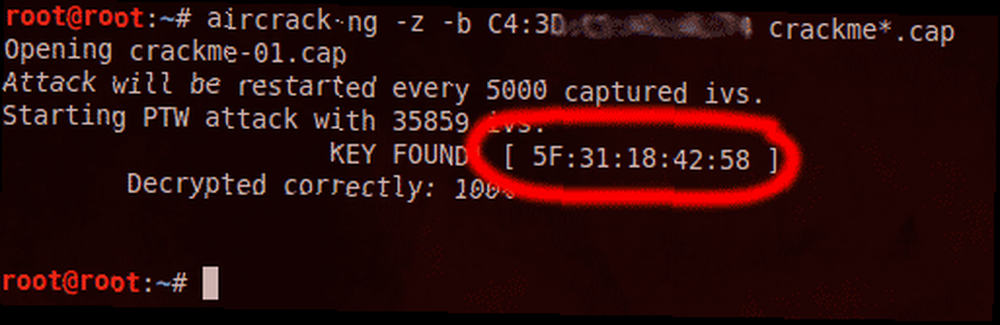

WEP tiene una debilidad, y todos saben cuál es esa debilidad. WEP es un poco mejor que no asegurar su red inalámbrica, pero no mucho. Si usa WEP, cualquiera puede descifrar su código en minutos y comenzar a usar su WiFi, y monitorear todo lo que hace en línea. Esto podría significar que los niños usen su conexión inalámbrica para descargar episodios de TV, o podría significar que los delincuentes roben su identidad. De cualquier manera, no vale la pena..

Romper las claves WEP no es tan simple como deslizar una tarjeta de crédito para abrir una puerta, pero está bastante cerca. No me creas Vea el tutorial de James para descifrar una red WEP Cómo descifrar su propia red WEP para descubrir cuán insegura es realmente Cómo descifrar su propia red WEP para descubrir cuán insegura es realmente Le estamos diciendo constantemente que usar WEP para "asegurar" su red inalámbrica es realmente un juego tonto, pero la gente todavía lo hace. Hoy me gustaría mostrarle cuán inseguro es realmente WEP, al ... usar Backtrack Linux. Te sorprenderá lo simple que es el proceso. Hay una razón por la cual la industria de las tarjetas de crédito prohibió el procesamiento de pagos a través de una red WEP: es fundamentalmente insegura.

¿Qué es WEP??

WEP significa Privacidad equivalente por cable. Es difícil pensar en algo más seguro que una transferencia directa de información por cable; a menos que alguien tenga acceso al cable, no puede hacer nada para interceptar la señal. Entonces, el nombre de WEP describe la razón por la que existe: para llevar la seguridad de una conexión por cable al mundo de la comunicación inalámbrica.

Si no hay seguridad en su enrutador inalámbrico, eso es un problema. A menos que los sitios individuales ofrezcan seguridad, todo lo que haces en línea puede ser visto por cualquier persona cercana a tu red que tenga la curiosidad de espiarlo. Ni siquiera necesitan conectarse a su red: literalmente la está transmitiendo. Cada contraseña, cada búsqueda, cada imagen traviesa descargada, a menos que todos los sitios que naveguen usen SSL para cifrar el tráfico (es decir, verá “https: //” en la barra de direcciones) eres vulnerable.

WEP fue diseñado para detener tales intrusiones encriptando su tráfico. Y funcionó, por un tiempo. WEP se convirtió en un estándar en 1999, pero en 2001 se resolvió por completo: cualquiera podría descifrar una red WEP y ver lo que sucede rápidamente. Esto también permite que personas no autorizadas se conecten a su red, dándoles acceso a cualquier archivo compartido y más, dependiendo de su habilidad..

¿Por qué apesta WEP??

Este artículo de 2001, de Nikita Borisov, Ian Goldberg y David Wagner de UC Berkeley, describe muy bien las fallas de WEP. Léalo si desea una explicación completa de las deficiencias de WEP.

Es una falla difícil de reducir sin jerga, pero voy a intentarlo. Una red estándar encriptada por WEP usa dos claves para encriptar cada bit de información enviada. La primera es su contraseña, que está configurada en el enrutador y escrita por usuarios como usted que desean conectarse a la red. La segunda clave utilizada para cifrar toda la información es una generada aleatoriamente, llamada IV.

De nuevo, estoy simplificando aquí. Si puede explicar mejor, hágalo en los comentarios a continuación.

Asumiendo que cada tecla IV es completamente diferente de cualquier otra tecla IV, no hay problema. Pero no puede suponer eso, ya que WEP usa claves IV tan cortas, solo hay alrededor de 16 millones de posibles. Las teclas IV son tan cortas que no hay suficientes para ellas. Debido al gran volumen de información transferida, es inevitable que eventualmente se repita. Y una vez que ocurre una repetición, es fácil averiguar cuál es el mensaje que se transfiere, y a partir de ahí, averiguar cuál es cada bit de información que se transfiere, independientemente de la clave IV. Tienes la contraseña, que te da acceso completo.

Hay muchas maneras diferentes de piratear una red WEP en este momento, pero la mayoría de ellas se reducen a esto de alguna manera. Nuevamente, lea este documento si desea más detalles.

Qué usar en su lugar?

Cuando se hizo evidente que WEP tenía fallas fundamentales, se creó otro protocolo para reemplazarlo: WPA. Pero incluso eso estaba destinado a ser temporal, y también es vulnerable de alguna manera. Es por eso que se recomienda que asegure su red utilizando WPA2 hoy. No es infalible, pero con una contraseña segura, su tráfico de Internet a través de WPA2 es lo más seguro posible.

¿Curioso de lo seguro que estás? Lea el artículo de James sobre lo fácil que es descifrar una red WiFi ¿Qué tan fácil es descifrar una red Wi-Fi? ¿Qué tan fácil es descifrar una red Wi-Fi? La seguridad de Wi-Fi es importante. No querrás que intrusos aprovechen tu precioso ancho de banda, o algo peor. Hay algunos conceptos erróneos sobre la seguridad de Wi-Fi, y estamos aquí para disiparlos. , que describe fallas en WPA2 y proporciona consejos para mayor seguridad.

Si su enrutador no es compatible con WPA2, es hora de reemplazarlo. Si esa no es una opción en este momento, Christian describió cómo proteger su red inalámbrica a corto plazo asignándole un nombre agresivo Asegure su enrutador inalámbrico a corto plazo asignándole un nombre agresivo Asegure su enrutador inalámbrico a corto plazo asignándole Es un nombre agresivo A medida que se envían más dispositivos con capacidades de red inalámbrica, se vuelve cada vez más importante contar con enrutadores que sean capaces de manejar conexiones desde hardware como tabletas, computadoras portátiles y teléfonos móviles. El problema es que muchos ... No es una solución a largo plazo, pero es mejor que nada..

¿Tienes algún otro consejo de seguridad? Compártelos en los comentarios a continuación, porque siempre valoro una conversación.

Crédito de imagen: a través de Shutterstock