Joseph Goodman

0

3701

571

Cuando piensas en hackear contraseñas, probablemente imaginas a un hacker probando varios cientos de contraseñas en una sola cuenta. Si bien esto sigue sucediendo, no siempre es lo que sucede; a veces, un pirata informático realizará el rociado de contraseñas.

Analicemos qué es el rociado de contraseñas y qué puede hacer para defenderse.

¿Qué es la pulverización de contraseña??

Si un “normal” El ataque de piratería implica probar muchas contraseñas diferentes en unas pocas cuentas, la pulverización de contraseñas es lo contrario de eso. Es cuando un pirata informático tiene acceso a muchos nombres de cuenta diferentes e intenta ingresar a ellos utilizando solo unas pocas contraseñas.

Los hackers no realizarán el “normal” método de piratería si la seguridad de la cuenta es estricta. Un sistema seguro notará que alguien intenta acceder repetidamente a una cuenta y la bloqueará para proteger la privacidad del objetivo. Es posible que haya experimentado esto usted mismo cuando ingresa su contraseña en un servicio incorrectamente demasiadas veces: lo bloquea.

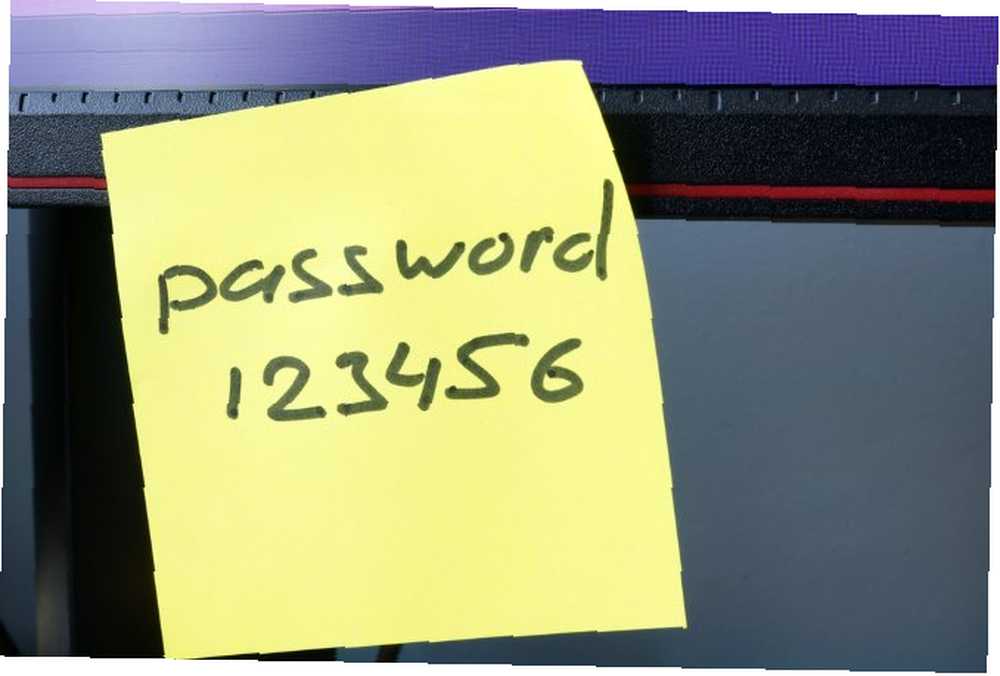

Si los piratas informáticos solo usan una pequeña cantidad de contraseñas por ataque, ¿qué contraseñas están usando? La mejor apuesta del hacker es utilizar algunas de las contraseñas más utilizadas en Internet. De esa manera, maximizan la posibilidad de que puedan entrar a través de esa pequeña ventana de oportunidad.

Son las contraseñas que usamos débiles?

Haber de imagen: designer491 / DepositPhotos

Haber de imagen: designer491 / DepositPhotos

Por supuesto, este ataque depende totalmente de que alguien use una contraseña de uso común en su cuenta. Sin embargo, en la actualidad, ¿qué tan probable es que alguien use una de estas contraseñas??

Desafortunadamente, nuestros hábitos de contraseña no han mejorado mucho a lo largo de los años. El NCSC realizó un estudio sobre organizaciones dispuestas a evaluar cuán susceptibles son a un ataque de rociado. Descubrieron que el 75% de las organizaciones tenían al menos una cuenta que usaba una contraseña entre las 1000 contraseñas principales, y el 87% tenía al menos una cuenta con una contraseña entre las 10,000 principales.

Este es el defecto de seguridad que los rociadores de contraseñas pretenden explotar. Todo lo que se necesita es que un usuario de una organización use una contraseña débil para que funcione un ataque de rociado. Una vez que el hacker ingresa a esa cuenta, puede usar este apalancamiento para profundizar en el sistema.

¿Quién está en riesgo de un ataque de rociado de contraseña??

Haber de imagen: ArturVerkhovetskiy / DepositPhotos

Haber de imagen: ArturVerkhovetskiy / DepositPhotos

Por lo general, los piratas informáticos utilizan estos ataques contra grandes empresas y organizaciones. También usan el rociado de contraseñas contra los usuarios en una fuga de base de datos, donde el hacker tiene una gran cantidad de nombres de cuenta a su disposición pero no contraseñas.

Cualquier situación en la que un pirata informático tiene una gran cantidad de cuentas que atravesar, pero solo tiene una ventana limitada para atacar a cada una, es cuando la pulverización de contraseñas se convierte en el método preferido de ataque.

Los piratas informáticos eligen rociar contraseñas cuando las cuentas tienen una penalización severa por entradas incorrectas. Si un hacker obtiene información sobre las cuentas de un sitio web, pero el sitio web solo permite cinco intentos de contraseña antes de bloquear la cuenta, un hacker usará las cinco contraseñas más usadas con la esperanza de que las personas las usen.

¿Existen casos reales de rociado de contraseña??

En un mundo ideal, todos los miembros de una organización utilizarán una contraseña segura para mantener los pulverizadores fuera. Desafortunadamente, los piratas informáticos han tenido éxito en el pasado con la táctica, tanto es así que Redmond Mag informó sobre cómo la pulverización de contraseñas vio un aumento de casos en 2018.

Muchos de los ataques se centran en las empresas, presumiblemente para robar valiosos documentos comerciales con fines de lucro. Las organizaciones también pueden tener una estructura de nombre de usuario que facilita a los piratas informáticos recopilar una lista de nombres para atacar.

Threatpost ha informado sobre cómo el negocio de virtualización de software Citrix fue golpeado por un ataque de rociado después de que una de sus cuentas se vio comprometida. Los hackers lograron valiosos documentos comerciales a través de los permisos descubiertos en la cuenta a la que accedieron.

La parte aterradora de este ataque es lo silencioso que fue; debido a la “Bajo abajo” naturaleza del rociado de contraseña, no activó ninguna alarma ni causó ninguna preocupación. Citrix no tenía idea de que el ataque había sucedido incluso hasta que el FBI les informó mucho después de que el ataque había ido y venido.

Cómo defenderse contra la pulverización de contraseñas

Haber de imagen: Jirsak / DepositPhotos

Haber de imagen: Jirsak / DepositPhotos

La solución a este ataque es directa; usa mejores contraseñas! La aplicación de contraseñas depende totalmente de que usted use una contraseña que se encuentre dentro de la lista de las 100 contraseñas más utilizadas.

Al hacer que su contraseña sea más complicada, se saca del conjunto de contraseñas que un rociador usará en su contra. Para empezar, si su contraseña es una de las peores contraseñas Las peores contraseñas de 2018, Reveladas Las peores contraseñas de 2018, Reveladas Ahora sabemos las peores contraseñas de 2018. Estas son las contraseñas que nunca debe usar, incluso si Kanye West le dice que lo hagas , asegúrese de cambiarlo de inmediato!

Si desea profundizar un poco más, Password Random tiene una lista de las 10,000 contraseñas más utilizadas. Hay un lenguaje para adultos dentro de estas contraseñas, así que tenga cuidado donde lo lea!

Lo que hace una buena contraseña?

Ahora que sabemos lo que hace que una contraseña sea débil, lo que entra en una buena contraseña?

El problema con las contraseñas es que cuanto más complejas son, más fuertes son; sin embargo, cuanto más difíciles sean de recordar.

La razón por la cual las personas recurren a contraseñas como “contraseña” o “12345” es que son fáciles de recordar y escribir. No hay letras mayúsculas o símbolos extraños en ellos, pero eso es lo que se necesita para ayudar a vencer un ataque de rociador de contraseñas.

Afortunadamente, hay formas de diseñar una contraseña que sea segura y memorable. Si la seguridad de su contraseña no está a la altura, asegúrese de leer sobre cómo crear una contraseña segura que no olvidará Cómo crear una contraseña segura que no olvidará Cómo crear una contraseña segura que no olvidará ¿Sabes cómo crear y recordar una buena contraseña? Aquí hay algunos consejos y trucos para mantener contraseñas seguras y separadas para todas sus cuentas en línea. .

Protéjase con contraseñas más fuertes

La aplicación de contraseñas es un problema importante para los usuarios y las empresas que no usan contraseñas seguras. A veces, todo lo que se necesita es que una cuenta tenga una contraseña débil, y los piratas informáticos pueden usar el apalancamiento para hacer más daño dentro del sistema. Afortunadamente, al fortalecer sus contraseñas y usar 2FA, puede defenderse.

Desafortunadamente, el robo de contraseñas no es la única táctica que usan los hackers. Asegúrese de leer sobre las tácticas más comunes utilizadas para hackear contraseñas. Las 7 tácticas más comunes utilizadas para hackear contraseñas. Las 7 tácticas más comunes utilizadas para hackear contraseñas. Cuando escuche "violación de seguridad", ¿qué se le ocurre? ¿Un hacker malévolo? ¿Algún chico que vive en el sótano? La realidad es que todo lo que se necesita es una contraseña, y los hackers tienen 7 formas de obtener la suya. para reforzar aún más su seguridad.

Haber de imagen: yekophotostudio / Depositphotos