William Charles

0

1350

82

Privacidad en internet. El anonimato fue una de las mejores características de Internet en su juventud (o una de sus peores características, dependiendo de a quién le pregunte). Dejando de lado el tipo de problemas que surgen de la interacción anónima, como la falta de consecuencias, la privacidad en Internet y el anonimato es importante para prevenir algunos delitos graves, como el robo de identidad.

Privacidad en internet. El anonimato fue una de las mejores características de Internet en su juventud (o una de sus peores características, dependiendo de a quién le pregunte). Dejando de lado el tipo de problemas que surgen de la interacción anónima, como la falta de consecuencias, la privacidad en Internet y el anonimato es importante para prevenir algunos delitos graves, como el robo de identidad.

Y así, cuando surgen temas relacionados con la privacidad en Internet, a menudo oirá hablar de “navegación privada” y “servidores proxy” y tal. Pero sinceramente, Internet nunca es verdaderamente anónimo. En su mayor parte, sus actividades se remontan a usted; la única diferencia es cómo difícil es rastrear tus acciones hasta ti. Ahí es donde “enrutamiento de cebolla” viene en.

Los fundamentos del enrutamiento de cebolla

Una forma de comprender el enrutamiento de cebolla es comenzar con el concepto de servidores proxy Acceder a sitios web bloqueados mediante servidores proxy Acceder a sitios web bloqueados mediante servidores proxy. Un servidor proxy es un servidor que transmite su conexión a través de ese servidor, que básicamente agrega un paso en la ruta de sus paquetes de datos. Si alguien rastrea su dirección IP, la vería como la dirección IP del servidor proxy en lugar de su dirección particular.

Pero los servidores proxy no son exactamente anónimos. Mantienen registros de todo el tráfico que pasa, lo que significa que en realidad pueden señalarlo si es necesario. Para la mayoría de las actividades, el servidor proxy está bien, aunque agregará un poco de latencia a su conexión. Sin embargo, su anonimato no estaría completamente protegido si su servicio de proxy recibiera una citación para su información de IP.

El enrutamiento de cebolla es como una forma avanzada de enrutamiento proxy. En lugar de enrutar a través de un único servidor desprotegido, utiliza una red de nodos que encripta constantemente sus paquetes de datos. Manténgase seguro y privado con estos 5 complementos de cifrado [Firefox] Manténgase seguro y privado con estos 5 complementos de cifrado [Firefox] Ciphers se han utilizado a lo largo de la historia para mantener el secreto y la seguridad de los datos confidenciales. En lugar de dejar a la vista información importante abierta y disponible para que cualquiera pueda leerla, estos cifrados mantuvieron el conocimiento ... a cada paso. Solo al final de esto “cadena” de los nodos de cebolla tus datos se descifran y se envían al destino final. De hecho, solo esto “nodo de salida” tiene el poder de descifrar su mensaje, por lo que ningún otro nodo puede ver lo que está enviando.

Debido a las múltiples capas de cifrado, que no se parecen a las capas dentro de una cebolla, es extremadamente difícil rastrear su información como fuente cuando utiliza el enrutamiento de cebolla.

Un simple ejemplo

¿Alguna vez has oído hablar de Tor? Es una red segura que utiliza enrutamiento de cebolla para mantener toda su actividad tan encriptada y oculta como sea posible. ¿Sabías que Tor realmente representa “el enrutador de cebolla”? Si ese nombre le sonó extraño antes, ahora sabe por qué se llama así..

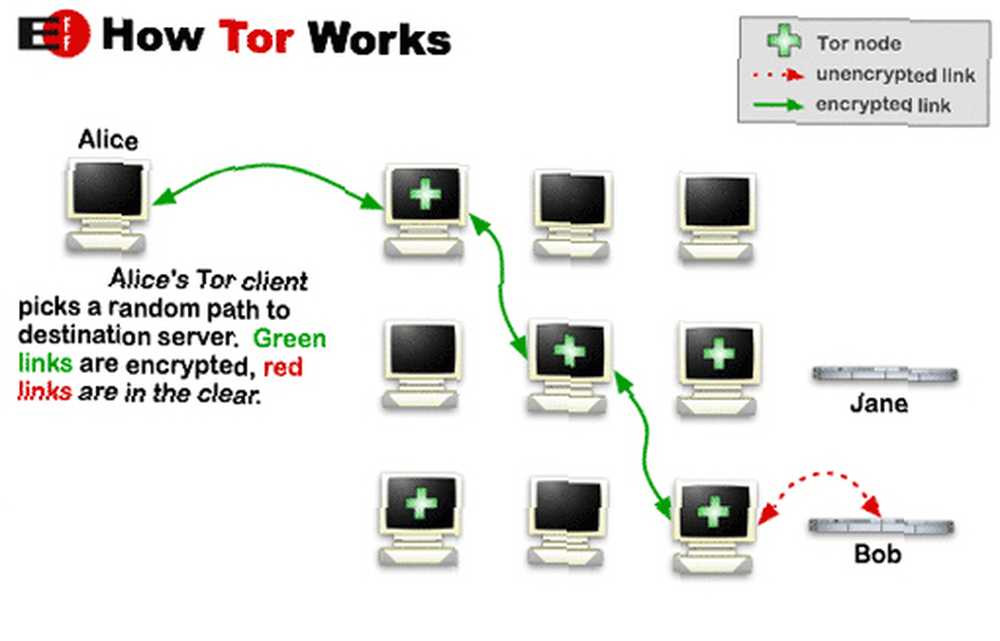

De todos modos, aquí hay un ejemplo usando Tor para ayudarlo a visualizar el proceso de enrutamiento de cebolla un poco mejor. Este ejemplo abstracto que lo lleva en el viaje de un paquete de datos a través del enrutamiento de cebolla de Tor.

- Su computadora tiene instalado un cliente de enrutamiento de cebolla, que en este caso es Tor. Este cliente encripta todos los paquetes de datos enviados desde su computadora (Alice).

- Su computadora envía un paquete de datos al Nodo A.

- El Nodo A cifra su paquete de datos ya cifrado y lo envía al Nodo B.

- El Nodo B cifra su paquete de datos ya cifrado y lo envía al Nodo C.

- Este ciclo continúa hasta que el paquete de datos alcanza el Nodo Z, que es el “nodo de salida.”

- El nodo Z descifra todas las capas de cifrado en su paquete de datos y finalmente lo envía al destino (Bob). Destination cree que su paquete de datos se originó en el Nodo Z, no usted.

- Cuando se le envían datos, la cadena se invierte con el Nodo Z convirtiéndose en el primer nodo y su computadora es el nodo de salida.

Como puede ver, las múltiples capas de cifrado hacen que sea realmente difícil ingresar a sus paquetes de datos. Es como una bóveda dentro de una bóveda dentro de una bóveda: incluso si se rompe en una, todavía tiene que romper en el resto.

Cómo puede beneficiarse del enrutamiento de cebolla

Una forma de utilizar una red de enrutamiento de cebolla es configurar su sitio web dentro la red para mantenerlo en secreto de miradas indiscretas. Por ejemplo, puede hacer esto en Tor para que solo los usuarios de la red Tor puedan ver y acceder a su sitio. Algunas personas pueden usar esta oportunidad para propósitos oscuros y nefastos, pero también hay razones legítimas para ocultar su sitio en una red encriptada.

Si está interesado, consulte el tutorial de Chris sobre la configuración de un sitio Tor anónimo Cómo crear un sitio Tor oculto para configurar un sitio web o servidor anónimo Cómo crear un sitio Tor oculto para configurar un sitio Tor o servidor anónimo es una red anónima y segura que permite a cualquier persona acceder a sitios web con anonimato. Las personas normalmente usan Tor para acceder a sitios web normales, pero no tienen que hacerlo. Si quieres configurar tu propio ... .

Pero en su mayor parte, Tor se utiliza para mantener su anonimato en Internet que todos los demás usan. ¿No quiere que grandes corporaciones como Amazon, Google y Microsoft sepan todo acerca de sus hábitos de navegación? Luego, configure un cliente Tor Cómo el Proyecto Tor puede ayudarlo a proteger su propia privacidad en línea Cómo el Proyecto Tor puede ayudarlo a proteger su propia privacidad en línea La privacidad ha sido un problema constante con prácticamente todos los sitios importantes que visita hoy, especialmente aquellos que manejan información personal de forma regular. Sin embargo, aunque la mayoría de los esfuerzos de seguridad se dirigen actualmente hacia ... y comienzan a ocultar su actividad ahora. Hasta donde yo sé, es la forma más segura y efectiva de mantenerse conectado a Internet y eliminar muchos problemas de privacidad..

Conclusión

La comida para llevar? Solo ten en cuenta que Internet no es el juego anónimo gratuito que alguna vez tuvo la reputación de ser. Gracias a los avances en tecnología y métodos de registro, la mayoría de las acciones se pueden rastrear hasta el agente adecuado. No quiere decir que el enrutamiento de cebolla sea infalible, porque se pueden descifrar todas las formas de seguridad, pero la cantidad de esfuerzo necesaria para romper el enrutamiento de cebolla es suficiente para decir que es un anonimizador efectivo.

Si eres un gran fanático de la privacidad, deberías buscar en la red Tor.

Créditos de imagen: Cebolla real a través de Shutterstock, Red de personas a través de Shutterstock, Sitio web seguro a través de Shutterstock