Joseph Goodman

0

3264

100

Uno de mis términos favoritos de ciberseguridad es “botnet.” Evoca todo tipo de imágenes: robots interconectados, legiones de trabajadores en red que simultáneamente impulsan hacia un solo objetivo. Curiosamente, la imagen que evoca la palabra es similar a lo que es una botnet, al menos en términos indirectos.

Las botnets representan una gran cantidad de potencia informática en todo el mundo. Y ese poder es regularmente (quizás incluso consistentemente) la fuente de malware, ransomware, spam y más. Pero, ¿cómo nacen las botnets? ¿Quién los controla? ¿Y cómo podemos detenerlos??

¿Qué es una botnet??

La definición de botnet SearchSecurity establece que “Una botnet es una colección de dispositivos conectados a Internet, que pueden incluir PC, servidores, dispositivos móviles e Internet de dispositivos infectados y controlados por un tipo común de malware. Los usuarios a menudo desconocen que una botnet infecta su sistema.”

La oración final de la definición es clave. Los dispositivos dentro de una botnet generalmente no están allí de buena gana. Los dispositivos infectados con ciertas variantes de malware están controlados por actores de amenazas remotas, también conocidos como cibercriminales. El malware oculta las actividades maliciosas de la botnet en el dispositivo, lo que hace que el propietario desconozca su rol en la red. Podrías estar enviando correo no deseado que ofrece tabletas de ampliación de apéndices por miles, sin una idea.

Como tal, a menudo nos referimos a dispositivos botnet infectados. ¿Su PC es un zombi? ¿Y qué es una computadora zombie? [MakeUseOf explica] ¿Su PC es un zombi? ¿Y qué es una computadora zombie? [MakeUseOf explica] ¿Alguna vez te has preguntado de dónde proviene todo el spam de Internet? Probablemente reciba cientos de correos electrónicos no deseados con filtro de spam todos los días. ¿Eso significa que hay cientos y miles de personas ahí afuera, sentadas ... “zombies.”

¿Qué hace una botnet??

Una botnet tiene varias funciones comunes dependiendo del deseo del operador de la botnet:

- Correo no deseado: Envío de grandes volúmenes de spam a todo el mundo. Por ejemplo, el porcentaje promedio de spam en el tráfico global de correo electrónico entre enero y septiembre fue del 56,69 por ciento. Cuando la firma de investigación de seguridad FireEye detuvo temporalmente la transición de la notoria botnet Srizbi después de que el infame hosting McColo se desconectara, el spam global cayó en un gran número (y de hecho, cuando finalmente se desconectó, el spam global disminuyó temporalmente en un 50 por ciento).

- Malware Entrega de malware y spyware a máquinas vulnerables. Los malhechores compran y venden recursos botnet para promover sus empresas criminales.

- Datos: Captura de contraseñas y otra información privada. Esto se vincula con lo anterior.

- Fraude de clics: Un dispositivo infectado visita sitios web para generar tráfico web falso e impresiones publicitarias.

- Bitcoin: Los controladores de botnet dirigen los dispositivos infectados a minar Bitcoin y otras criptomonedas para generar ganancias silenciosamente.

- DDoS: Los operadores de botnets dirigen el poder de los dispositivos infectados a objetivos específicos y los desconectan en ataques de denegación de servicio distribuido.

Los operadores de botnets suelen convertir sus redes en varias de estas funciones para generar ganancias. Por ejemplo, los operadores de botnets que envían spam médico a ciudadanos estadounidenses también son dueños de las farmacias de imitación que entregan los productos. (Ah, sí, hay productos reales al final del correo electrónico. Spam Nation de Brian Krebs es una excelente visión de esto).

Las principales redes de bots han cambiado ligeramente de dirección en los últimos años. Mientras que el spam médico y otros tipos similares de spam fueron extremadamente rentables durante mucho tiempo, las medidas represivas del gobierno en varios países erosionaron las ganancias. Como tal, el número de correos electrónicos con un archivo adjunto malicioso aumentó a uno de cada 359 correos electrónicos, según el Informe de inteligencia de julio de 2017 de Symantec.

¿Qué aspecto tiene una botnet??

Sabemos que una botnet es una red de computadoras infectadas. Sin embargo, los componentes principales y la arquitectura real de la botnet son interesantes de considerar..

Arquitectura

Hay dos arquitecturas principales de botnet:

- Modelo cliente-servidor: Una botnet cliente-servidor generalmente usa un cliente de chat (anteriormente IRC, pero las botnets modernas han utilizado Telegram y otros servicios de mensajería encriptados), dominio o sitio web para comunicarse con la red. El operador envía un mensaje al servidor, transmitiéndolo a los clientes, que ejecutan el comando. Aunque la infraestructura de la botnet difiere de básica a muy compleja, un esfuerzo concentrado puede deshabilitar una botnet cliente-servidor.

- De igual a igual: Una botnet punto a punto (P2P) intenta detener los programas de seguridad y los investigadores que identifican servidores C2 específicos mediante la creación de una red descentralizada. Una red P2P es más avanzada 10 términos de redes que probablemente nunca conoció y lo que significan 10 términos de redes que probablemente nunca conoció y lo que significan Aquí exploraremos 10 términos comunes de redes, qué significan y dónde es probable que se encuentre ellos. , de alguna manera, que un modelo cliente-servidor. Además, su arquitectura difiere de cómo la mayoría imagina. En lugar de una única red de dispositivos infectados interconectados que se comunican a través de direcciones IP, los operadores prefieren usar dispositivos zombies conectados a nodos, a su vez, conectados entre sí y al servidor de comunicación principal. La idea es que simplemente hay demasiados nodos interconectados pero separados para eliminar simultáneamente.

Comando y control

Los protocolos de comando y control (a veces escritos C&C o C2) vienen en varias formas:

- Telnet: Las botnets de Telnet son relativamente simples, ya que utilizan un script para escanear rangos de IP en busca de inicios de sesión predeterminados de telnet y servidores SSH para agregar dispositivos vulnerables para agregar bots.

- IRC: Las redes IRC ofrecen un método de comunicación de ancho de banda extremadamente bajo para el protocolo C2. La capacidad de cambiar rápidamente los canales otorga cierta seguridad adicional a los operadores de botnets, pero también significa que los clientes infectados se cortan fácilmente de la red de bots si no reciben información actualizada del canal. El tráfico IRC es relativamente fácil de examinar y aislar, lo que significa que muchos operadores se han alejado de este método.

- Dominios: Algunas botnets grandes usan dominios en lugar de un cliente de mensajería para el control. Los dispositivos infectados acceden a un dominio específico que sirve una lista de comandos de control, lo que permite fácilmente cambios y actualizaciones sobre la marcha. La desventaja es el gran requisito de ancho de banda para grandes botnets, así como la relativa facilidad con la que se cierran los dominios de control sospechosos. Algunos operadores utilizan el llamado alojamiento a prueba de balas para operar fuera de la jurisdicción de países con estrictas leyes penales de Internet..

- P2P: Un protocolo P2P generalmente implementa la firma digital utilizando cifrado asimétrico (una clave pública y una privada). Es decir, mientras el operador tiene la clave privada, es extremadamente difícil (esencialmente imposible) para cualquier otra persona emitir diferentes comandos a la botnet. Del mismo modo, la falta de un único servidor C2 definido hace que atacar y destruir una botnet P2P sea más difícil que sus contrapartes..

- Otros: A lo largo de los años, hemos visto a operadores de botnets usar algunos canales interesantes de Comando y Control. Los que vienen a la mente al instante son los canales de redes sociales, como la botnet Android Twitoor, controlada a través de Twitter, o Mac.Backdoor.iWorm que explotó el subreddit de la lista de servidores de Minecraft para recuperar las direcciones IP de su red. Instagram tampoco es seguro. En 2017, Turla, un grupo de ciberespionaje con enlaces cercanos a la inteligencia rusa, estaba usando comentarios en las fotos de Britney Spears en Instagram para almacenar la ubicación de un servidor C2 de distribución de malware.

Zombis

La pieza final del rompecabezas de la botnet son los dispositivos infectados (es decir, los zombis).

Los operadores de botnets escanean e infectan a propósito dispositivos vulnerables para expandir su poder operativo. Enumeramos los principales usos de botnet arriba. Todas estas funciones requieren potencia informática. Además, los operadores de botnets no siempre son amigables entre sí, al activar la potencia de sus máquinas infectadas..

La gran mayoría de las veces los propietarios de dispositivos zombies desconocen su papel en la botnet. A veces, sin embargo, el malware de botnet actúa como un conducto para otras variantes de malware.

Este video de ESET ofrece una buena explicación sobre cómo se expanden las botnets:

Tipos de dispositivos

Los dispositivos en red se están conectando a un ritmo sorprendente. Y las botnets no solo buscan una PC o Mac. Como verá en la siguiente sección, los dispositivos de Internet de las cosas son tan susceptibles (si no más) a las variantes de malware de botnet. Especialmente si son buscados debido a su terrible seguridad.

Si les digo a mis padres que devuelvan su nuevo televisor inteligente que pusieron a la venta porque IOT es muy inseguro, ¿esto me convierte en una buena hija o una mala hija??

Le pregunté si podía escuchar comandos de voz, me dijeron que sí; Hice un crujido. Dijeron que hablaremos mañana.- Tanya Janca (@shehackspurple) 28 de diciembre de 2017

Los teléfonos inteligentes y las tabletas tampoco son seguros. Android ha visto varias botnets en los últimos años. Android es un objetivo fácil ¿Cómo ingresa el malware en su teléfono inteligente? ¿Cómo entra el malware en su teléfono inteligente? ¿Por qué los proveedores de malware quieren infectar su teléfono inteligente con una aplicación infectada, y cómo ingresa el malware en una aplicación móvil en primer lugar? : es de código abierto, tiene múltiples versiones del sistema operativo y numerosas vulnerabilidades en cualquier momento. No se regocijen tan rápido, usuarios de iOS. Ha habido un par de variantes de malware dirigidas a dispositivos móviles de Apple, aunque generalmente se limitan a iPhones con jailbreak con vulnerabilidades de seguridad.

Otro objetivo principal del dispositivo botnet es un enrutador vulnerable 10 maneras en que su enrutador no es tan seguro como cree 10 maneras en que su enrutador no es tan seguro como cree Aquí hay 10 formas en que su enrutador podría ser explotado por piratas informáticos y piratas . . Los enrutadores que ejecutan firmware antiguo e inseguro son objetivos fáciles para las botnets, y muchos propietarios no se darán cuenta de que su portal de Internet tiene una infección. Del mismo modo, una cantidad asombrosa de usuarios de Internet no puede cambiar la configuración predeterminada en sus enrutadores. 3 Contraseñas predeterminadas que debe cambiar y por qué 3 Contraseñas predeterminadas que debe cambiar y por qué Las contraseñas son inconvenientes, pero necesarias. Muchas personas tienden a evitar contraseñas siempre que sea posible y están felices de usar la configuración predeterminada o la misma contraseña para todas sus cuentas. Este comportamiento puede hacer que sus datos y ... después de la instalación. Al igual que los dispositivos IoT, esto permite que el malware se propague a una velocidad asombrosa, con poca resistencia encontrada en la infección de miles de dispositivos..

Derribar una botnet

Eliminar una botnet no es una tarea fácil, por varias razones. A veces, la arquitectura de botnet permite que un operador se reconstruya rápidamente. En otras ocasiones, la botnet es simplemente demasiado grande para derribar de una sola vez. La mayoría de las eliminaciones de botnets requieren coordinación entre investigadores de seguridad, agencias gubernamentales y otros piratas informáticos, a veces confiando en consejos o puertas traseras inesperadas.

Un problema importante que enfrentan los investigadores de seguridad es la relativa facilidad con la que los operadores de imitación inician operaciones utilizando el mismo malware.

GameOver Zeus

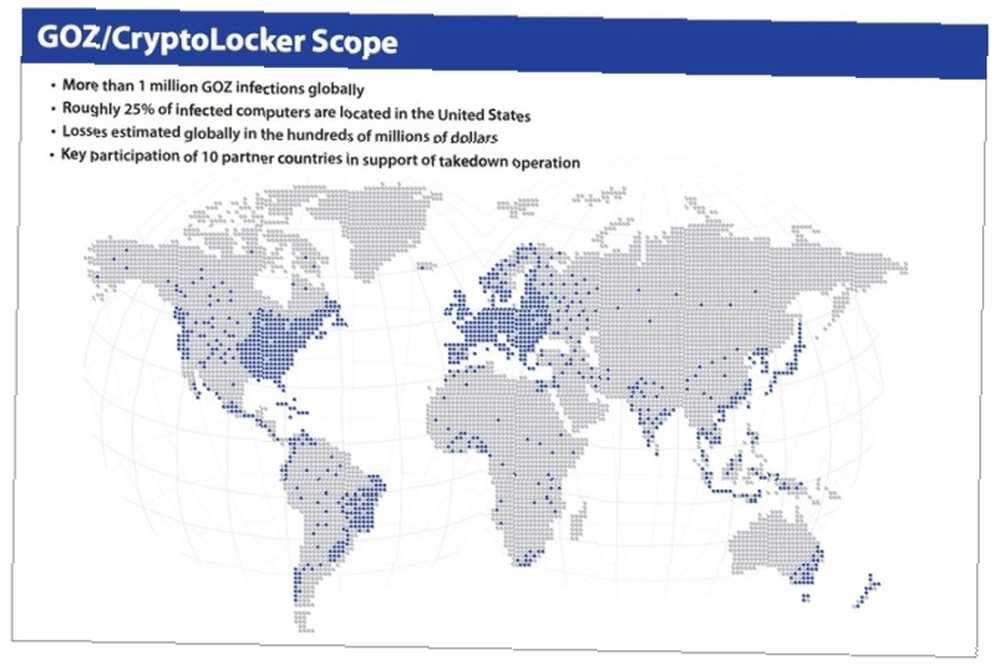

Voy a usar la botnet GameOver Zeus (GOZ) como ejemplo de eliminación. GOZ fue una de las botnets recientes más grandes, se cree que tiene más de un millón de dispositivos infectados en su apogeo. El uso principal de la botnet fue el robo monetario (distribución del ransomware CryptoLocker Una historia de ransomware: dónde comenzó y hacia dónde va) Una historia de ransomware: dónde comenzó y hacia dónde va El ransomware data de mediados de la década de 2000 y, como muchas amenazas de seguridad informática, se originó en Rusia y Europa del Este antes de evolucionar para convertirse en una amenaza cada vez más potente. Pero, ¿qué depara el futuro para el ransomware?) y el correo no deseado y, utilizando un sofisticado algoritmo de generación de dominios punto a punto, parecía imparable..

Un algoritmo de generación de dominio permite a la botnet generar previamente largas listas de dominios para usar como “puntos de encuentro” para el malware de botnet. Múltiples puntos de encuentro hacen que detener la propagación sea casi imposible, ya que solo los operadores conocen la lista de dominios..

En 2014, un equipo de investigadores de seguridad, trabajando en conjunto con el FBI y otras agencias internacionales, finalmente obligó a GameOver Zeus a desconectarse, en la Operación Tovar. No fue facil. Después de notar las secuencias de registro de dominio, el equipo registró unos 150,000 dominios en los seis meses previos al inicio de la operación. Esto era para bloquear cualquier registro de dominio futuro de los operadores de botnet.

Luego, varios ISP dieron el control de operación de los nodos proxy de GOZ, utilizados por los operadores de botnet para comunicarse entre los servidores de comando y control y la botnet real. Elliot Peterson, el investigador principal del FBI en la Operación Tovar, dijo: “Pudimos convencer a los bots de que éramos buenos para hablar, pero todos los compañeros y apoderados y supernodos controlados por los malos eran malos para hablar y deberían ser ignorados..”

El propietario de la botnet Evgeniy Bogachev (alias en línea Slavik) se dio cuenta de que el derribo estaba en su lugar después de una hora, e intentó defenderse por otras cuatro o cinco horas antes “concediendo” derrota.

Posteriormente, los investigadores pudieron descifrar el famoso cifrado de ransomware CryptoLocker, creando herramientas de descifrado gratuitas para las víctimas. CryptoLocker está muerto: ¡así es como puede recuperar sus archivos! CryptoLocker está muerto: así es como puede recuperar sus archivos! .

Las botnets de IoT son diferentes

Las medidas para combatir GameOver Zeus fueron amplias pero necesarias. Ilustra que el poder absoluto de una botnet hábilmente diseñada exige un enfoque global para la mitigación, que requiere “tácticas legales y técnicas innovadoras con herramientas tradicionales de aplicación de la ley” tanto como “sólidas relaciones de trabajo con expertos de la industria privada y contrapartes policiales en más de 10 países de todo el mundo.”

Pero no todas las botnets son iguales. Cuando una botnet llega a su fin, otro operador está aprendiendo de la destrucción..

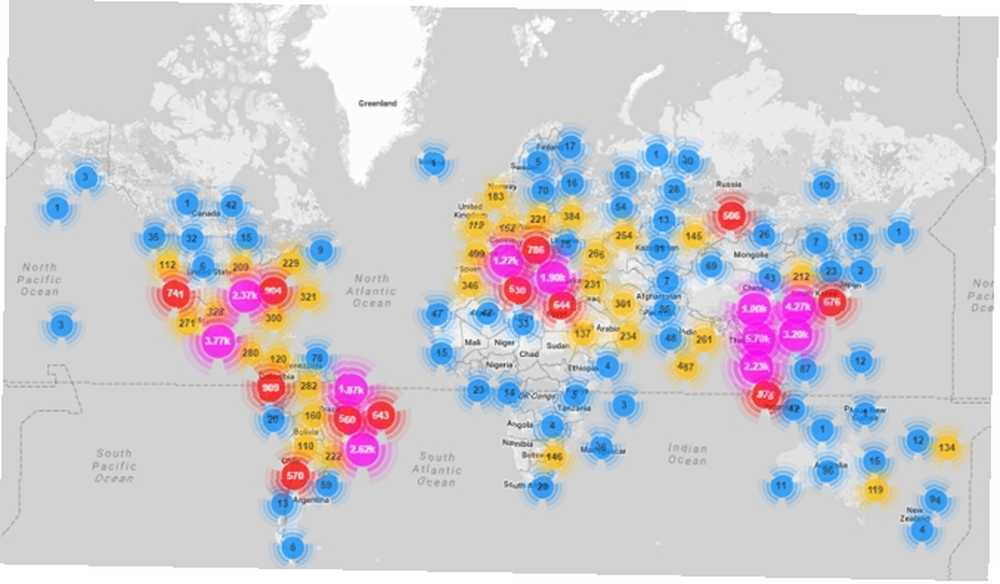

En 2016, la botnet más grande y más mala fue Mirai. Antes de su eliminación parcial, la botnet Mirai basada en Internet de las cosas alcanzó varios objetivos importantes Por qué su criptomoneda no es tan segura como cree Por qué su criptomoneda no es tan segura como cree que Bitcoin continúa alcanzando nuevos máximos. El recién llegado de Cryptocurrency Ethereum amenaza con explotar en su propia burbuja. El interés en blockchain, minería y criptomoneda está en su punto más alto. Entonces, ¿por qué los entusiastas de la criptomoneda están bajo amenaza? con asombrosos ataques DDoS. Uno de esos ataques golpeó el blog del investigador de seguridad Brian Krebs con 620Gbps, lo que finalmente obligó a la protección DDoS de Krebs a abandonarlo como cliente. Otro ataque en los días siguientes golpeó al proveedor francés de alojamiento en la nube OVH con 1.2Tbps en el ataque más grande jamás visto. La imagen a continuación ilustra cuántos países golpeó Mirai.

Aunque Mirai ni siquiera estuvo cerca de ser la botnet más grande jamás vista, produjo los ataques más grandes. Mirai hizo un uso devastador de las franjas de dispositivos de IoT ridículamente inseguros ¿Está su hogar inteligente en riesgo por las vulnerabilidades de Internet de las cosas? ¿Está su hogar inteligente en riesgo por las vulnerabilidades de Internet de las cosas? ¿Es seguro el Internet de las cosas? Es de esperar que sí, pero un estudio reciente ha puesto de manifiesto que las preocupaciones de seguridad planteadas hace varios años aún no se han abordado. Su hogar inteligente podría estar en riesgo. , usando una lista de 62 contraseñas predeterminadas inseguras para acumular dispositivos (admin / admin fue el primero de la lista, vaya a la figura).

El investigador de seguridad Marcus Hutchins (también conocido como MalwareTech) explica que parte de la razón del poder masivo de Mirai es que la mayoría de los dispositivos IoT se sientan allí, sin hacer nada hasta que se les solicite. Eso significa que casi siempre están en línea y casi siempre tienen recursos de red para compartir. Un operador de botnet tradicional analizaría sus períodos de potencia pico y ataques de tiempo en consecuencia. Botnets de IoT, no tanto.

Entonces, a medida que se conectan más dispositivos IoT mal configurados, aumenta la posibilidad de explotación.

Mantenerse a salvo

Hemos aprendido lo que hace una botnet, cómo crecen y más. Pero, ¿cómo evitas que tu dispositivo se convierta en parte de uno? Bueno, la primera respuesta es simple: actualice su sistema Cómo arreglar Windows 10: Preguntas frecuentes de un principiante Cómo arreglar Windows 10: Preguntas frecuentes de un principiante ¿Necesita ayuda con Windows 10? Respondemos las preguntas más frecuentes sobre el uso y la configuración de Windows 10.. Las actualizaciones periódicas corrigen agujeros vulnerables en su sistema operativo, a su vez reducen las vías de explotación.

El segundo es descargar y actualizar un programa antivirus y también un programa antimalware. Existen numerosas suites antivirus gratuitas que ofrecen una excelente protección de bajo impacto. Invierta en un programa antimalware, como Malwarebytes La guía completa de eliminación de malware La guía completa de eliminación de malware El malware está en todas partes en estos días, y la erradicación de malware de su sistema es un proceso largo que requiere orientación. Si cree que su computadora está infectada, esta es la guía que necesita. . Una suscripción a Malwarebytes Premium le costará $ 24.95 por año, lo que le brinda protección contra malware en tiempo real. Vale la pena la inversión, en mi opinión..

Finalmente, tome algo de seguridad adicional del navegador. Los kits de exploit drive-by son una molestia, pero son fácilmente evitables cuando usas una extensión de bloqueo de script como uBlock Origin.

¿Era su computadora parte de una botnet? ¿Cómo te diste cuenta? ¿Descubriste qué infección estaba usando tu dispositivo? Háganos saber sus experiencias a continuación!