William Charles

0

1890

72

La amenaza de contraer un virus es muy real. La omnipresencia de fuerzas invisibles que trabajan para atacar nuestras computadoras, para robar nuestras identidades y asaltar nuestras cuentas bancarias es una constante, pero esperamos que con la cantidad adecuada de nous técnico Los 5 mejores discos de rescate y recuperación para un sistema de Windows Restauran los 5 mejores Discos de rescate y recuperación para una restauración del sistema de Windows Aquí están los mejores discos de rescate de Windows para ayudarlo a acceder a su computadora para realizar reparaciones y copias de seguridad, incluso cuando no se inicia. y un poco de suerte, todo estará bien.

Sin embargo, a pesar de lo avanzado que es el antivirus y otro software de seguridad, los posibles atacantes continúan encontrando nuevos vectores diabólicos para interrumpir su sistema. El bootkit es uno de ellos. Si bien no es del todo nuevo en la escena del malware, ha habido un aumento general en su uso y una intensificación definitiva de sus capacidades.

Veamos qué es un bootkit, examinemos una variante del bootkit, Nemesis, y consideremos qué puede hacer para mantenerse alejado 10 pasos a seguir cuando descubra malware en su computadora 10 pasos a seguir cuando descubra malware en su computadora Me gusta pensar que Internet es un lugar seguro para pasar nuestro tiempo (tos), pero todos sabemos que hay riesgos en cada esquina. Correo electrónico, redes sociales, sitios web maliciosos que han funcionado ... .

¿Qué es un kit de arranque?

Para entender qué es un kit de arranque, primero explicaremos de dónde viene la terminología. Un bootkit es una variante de un rootkit, un tipo de malware con la capacidad de ocultarse de su sistema operativo y software antivirus. Los rootkits son notoriamente difíciles de detectar y eliminar. Cada vez que enciende su sistema, el rootkit le otorgará a un atacante acceso continuo de nivel raíz al sistema.

Se puede instalar un rootkit por varias razones. A veces, el rootkit se usará para instalar más malware, a veces se usará para crear un “zombi” computadora dentro de una botnet ¿Cómo puede un ataque DoS derribar Twitter? [Explicación de la tecnología] ¿Cómo puede un ataque DoS derribar Twitter? [Explicación de la tecnología], se puede usar para robar claves de cifrado y contraseñas, o una combinación de estos y otros vectores de ataque.

Los rootkits de nivel de cargador de arranque (bootkit) reemplazan o modifican el cargador de arranque legítimo con el diseño de uno de sus atacantes, lo que afecta el registro de arranque maestro, el registro de arranque de volumen u otros sectores de arranque. Esto significa que la infección se puede cargar antes que el sistema operativo y, por lo tanto, puede subvertir cualquier programa de detección y destrucción..

Su uso está en aumento, y los expertos en seguridad han notado una serie de ataques centrados en los servicios monetarios, de los cuales “Justicia” es uno de los ecosistemas de malware observados más recientemente.

Una némesis de seguridad?

No, no un Star Trek película, pero una variante particularmente desagradable del bootkit. El ecosistema de malware Nemesis viene con una amplia gama de capacidades de ataque, que incluyen transferencias de archivos, captura de pantalla, registro de pulsaciones de teclas, inyección de procesos, manipulación de procesos y programación de tareas. FireEye, la compañía de ciberseguridad que vio a Nemesis por primera vez, también indicó que el malware incluye un sistema integral de soporte de puerta trasera para una variedad de protocolos de red y canales de comunicación, lo que permite un mayor comando y control una vez instalado.

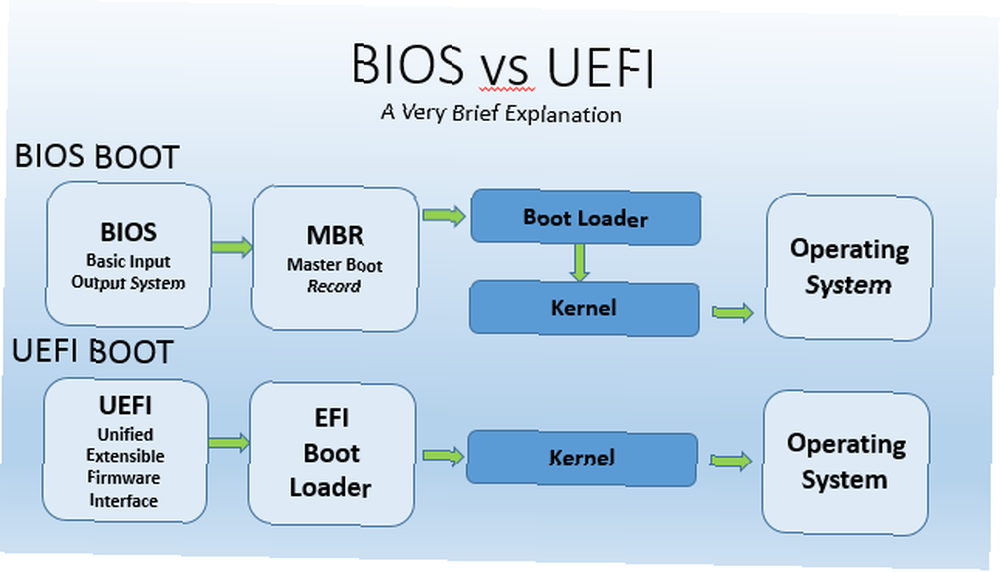

En un sistema Windows, el Master Boot Record (MBR) almacena información relacionada con el disco, como el número y el diseño de las particiones. El MBR es vital para el proceso de arranque, ya que contiene el código que localiza la partición primaria activa. Una vez que se encuentra esto, el control se pasa al Registro de inicio de volumen (VBR) que reside en el primer sector de la partición individual.

El kit de arranque Nemesis secuestra este proceso. El malware crea un sistema de archivos virtual personalizado para almacenar componentes de Nemesis en el espacio no asignado entre particiones, secuestrando el VBR original sobrescribiendo el código original con el suyo, en un sistema denominado “BOOTRASH.”

“Antes de la instalación, el instalador BOOTRASH recopila estadísticas sobre el sistema, incluida la versión y la arquitectura del sistema operativo. El instalador es capaz de implementar versiones de 32 bits o 64 bits de los componentes de Nemesis dependiendo de la arquitectura del procesador del sistema. El instalador instalará el bootkit en cualquier disco duro que tenga una partición de arranque MBR, independientemente del tipo específico de disco duro. Sin embargo, si la partición usa la arquitectura de disco de la tabla de particiones GUID, a diferencia del esquema de partición MBR, el malware no continuará con el proceso de instalación.”

Luego, cada vez que se llama a la partición, el código malicioso inyecta los componentes de Nemesis en espera en Windows. Como resultado, “la ubicación de instalación del malware también significa que persistirá incluso después de reinstalar el sistema operativo, ampliamente considerado como la forma más efectiva de erradicar el malware,” dejando una lucha cuesta arriba por un sistema limpio.

Curiosamente, el ecosistema de malware Nemesis incluye su propia función de desinstalación. Esto restauraría el sector de arranque original y eliminaría el malware de su sistema, pero solo está allí en caso de que los atacantes necesiten eliminar el malware por su propia cuenta..

Arranque seguro UEFI

El bootkit de Nemesis ha afectado en gran medida a las organizaciones financieras para recopilar datos y desviar fondos. Su uso no sorprende al ingeniero de marketing técnico de Intel, Brian Richardson, quien señala “Los bootkits y rootkits de MBR han sido un vector de ataque de virus desde los días de “Inserte el disco en A: y presione ENTRAR para continuar.” Continuó explicando que si bien Nemesis es indudablemente una pieza de malware enormemente peligrosa, puede que no afecte tan fácilmente a su sistema doméstico.

Es probable que los sistemas Windows creados en los últimos años hayan sido formateados usando una Tabla de Partición GUID, con el firmware subyacente basado en UEFI ¿Qué es UEFI y cómo lo mantiene más seguro? ¿Qué es UEFI y cómo lo mantiene más seguro? . La parte de creación del sistema de archivos virtual BOOTRASH del malware se basa en una interrupción de disco heredada que no existirá en los sistemas que arrancan con UEFI, mientras que la verificación de firma de arranque seguro UEFI bloquearía un kit de arranque durante el proceso de arranque.

Por lo tanto, los sistemas más nuevos preinstalados con Windows 8 o Windows 10 pueden ser absueltos de esta amenaza, al menos por ahora. Sin embargo, ilustra un problema importante con las grandes empresas que no pueden actualizar su hardware de TI. Esas compañías aún usan Windows 7, y en muchos lugares todavía usando Windows XP, se exponen a sí mismos y a sus clientes a una gran amenaza financiera y de datos. Por qué las compañías que guardan un secreto pueden ser algo bueno Por qué las compañías que guardan un secreto pueden ser algo bueno Con tanta información en línea, a todos nos preocupa el potencial brechas de seguridad. Pero estas infracciones podrían mantenerse en secreto en los EE. UU. Para protegerlo. Suena loco, entonces, ¿qué está pasando?? .

El veneno, el remedio

Los rootkits son operadores complicados. Maestros de la ofuscación, están diseñados para controlar un sistema durante el mayor tiempo posible, recolectando la mayor cantidad de información posible durante todo ese tiempo. Las compañías de antivirus y antimalware han tomado nota y una serie de aplicaciones de eliminación de rootkits ahora están disponibles para los usuarios. La guía completa de eliminación de malware La guía completa de eliminación de malware. Si cree que su computadora está infectada, esta es la guía que necesita. :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER: aplicación avanzada que requiere extracción manual

Incluso con la posibilidad de una eliminación exitosa en oferta, muchos expertos en seguridad coinciden en que la única forma de estar 99% seguros de un sistema limpio es un formato de unidad completo, así que asegúrese de mantener una copia de seguridad de su sistema!

¿Has experimentado un rootkit o incluso un bootkit? ¿Cómo limpiaste tu sistema? Háganos saber a continuación!