Peter Holmes

0

1864

310

Durante el verano Pokemon Go 10 Consejos y trucos de Pokemon Go que todos deberían saber 10 Consejos y trucos de Pokemon Go que todos deberían saber Pokemon Go sigue siendo divertido incluso años después de su lanzamiento. Estos son los mejores consejos y trucos de Pokemon Go para sacar más provecho del juego.. se convirtió en uno de los juegos móviles más exitosos de todos los tiempos. Es posible que hayas visto algunas de las historias alarmantes de que el juego requería acceso completo a la cuenta de Google, lo que potencialmente les permitía ver y modificar todo en tu cuenta.

Parece que el problema se exageró. ¿Pokémon Go es un campo de minas de privacidad o sus datos están seguros? ¿Pokémon Go es un campo de minas de privacidad o sus datos están seguros? Para los jugadores móviles que tienen en cuenta su privacidad en línea, las preguntas sobre los permisos de la aplicación Pokémon Go, cómo se almacenan los datos y los antecedentes del CEO del desarrollador siguen siendo motivo de preocupación ... y que Niantic estaba usando una versión anterior del servicio de inicio de sesión compartido de Google . Nunca habían accedido más que su nombre y dirección de correo electrónico.

Una vez que se implementó una solución, todos siguieron adelante. A pesar de asustar a todos, hizo que las personas prestaran atención a los datos que regalan cuando usan inicios de sesión sociales.

¿Qué son los inicios de sesión sociales??

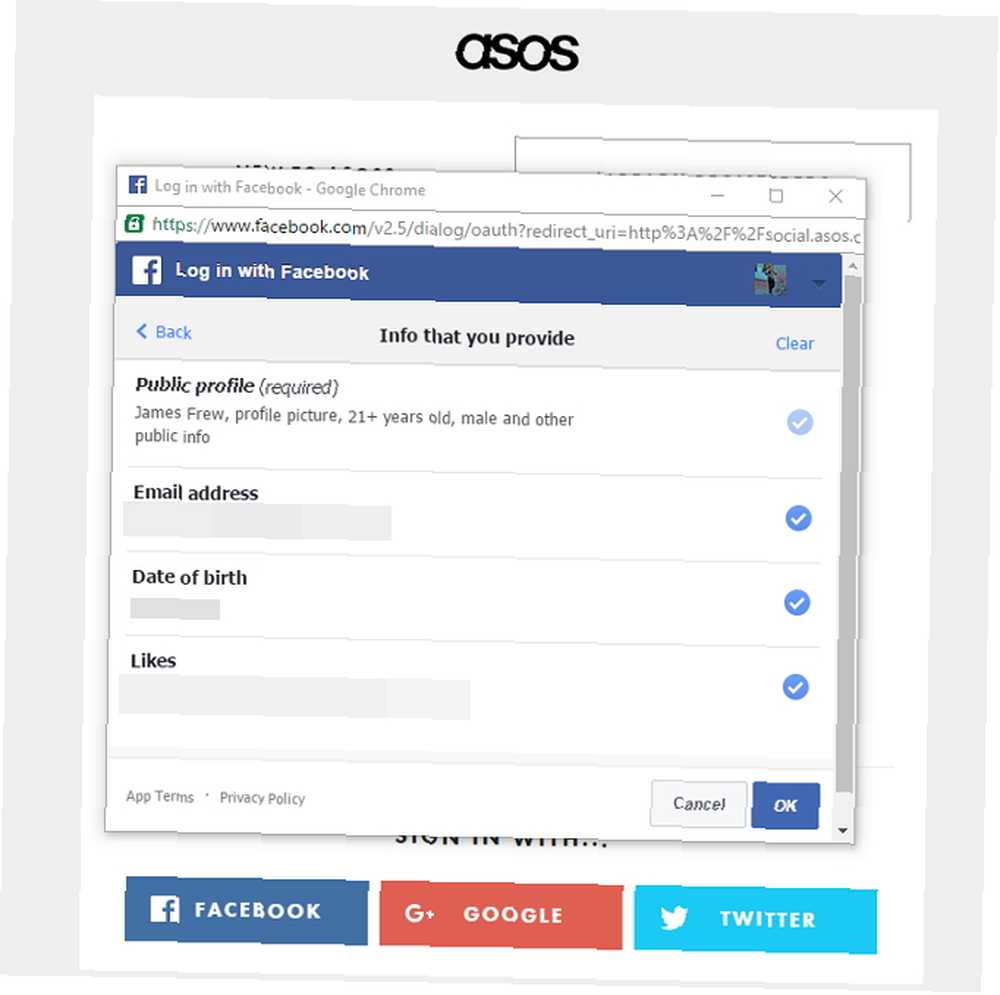

Probablemente hayas visto los botones antes. Intentaste iniciar sesión en un sitio web y se te presenta una colección de botones que dicen “Inicia con… ”

Cuando usa uno de esos botones mágicos, inicia sesión con una identidad que ha creado en otro sitio. Esto le ahorra tener que crear aún otra contraseña para el nuevo sitio.

Hay dos estándares que facilitan que sus sitios web favoritos agreguen inicio de sesión social: OAuth y OpenID. OAuth te permite autorizar aplicaciones y sitios web para acceder a sus datos desde otro sitio web, mientras que OpenID le permite identificar usted mismo a una aplicación o sitio web.

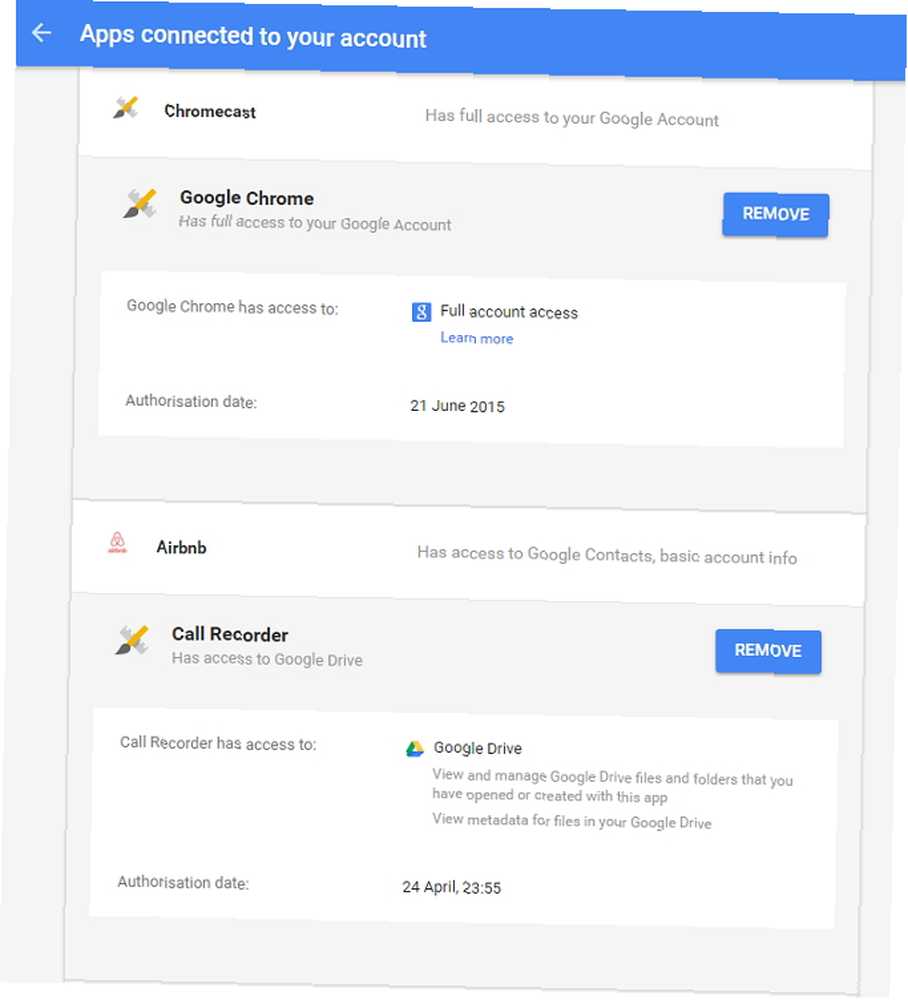

Google: lo que está conectado?

Google posee una cantidad increíblemente grande de datos personales, especialmente si utiliza sus servicios integrados en un teléfono Android. Las aplicaciones no autorizadas pueden ser un gran peligro aquí, por lo que es vital que proteja su cuenta principal.

Después de explorar la lista de aplicaciones conectadas en la configuración de seguridad de Google, revise qué permisos se le ha otorgado a una aplicación. A continuación, puede eliminar cualquier aplicación de aspecto sospechoso o no utilizada..

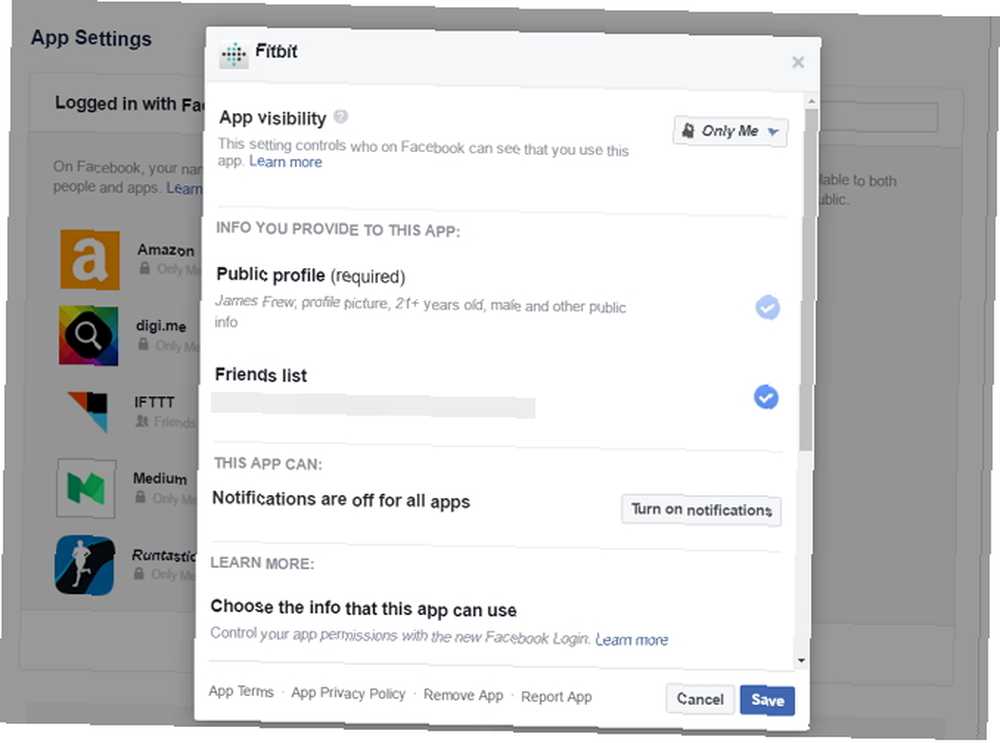

Facebook: lo que está conectado?

A pesar de la opinión generalizada de que Facebook no valora su privacidad, en realidad le ofrecen la mayoría de las opciones. Facebook enumera las aplicaciones conectadas a su cuenta, y puede editar qué permisos otorga, incluso después de la primera conexión.

Si has estado usando Iniciar sesión con Facebook por un tiempo, entonces es una buena idea verificar que esté satisfecho con las aplicaciones y los permisos que tienen.

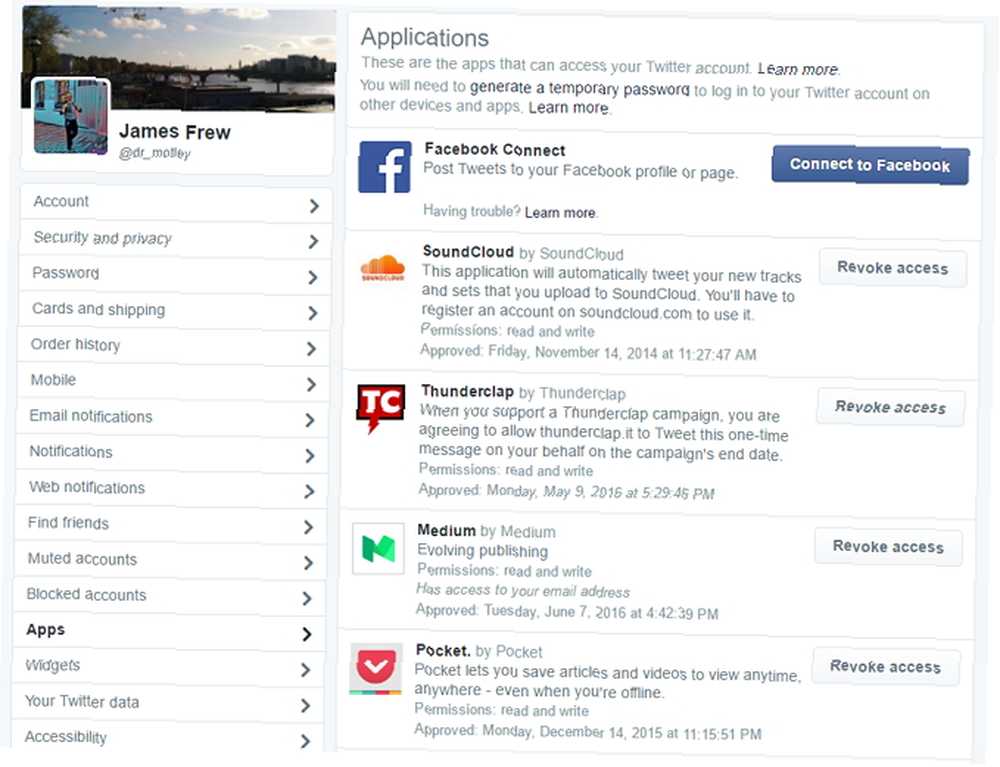

Twitter: lo que está conectado?

El inicio de sesión de Twitter se usa más ampliamente para publicar sitios como Medium, donde su identidad real no es esencial para el servicio. Eso no significa que no exponga mucha información en sus tweets. 7 Formas fascinantes que los investigadores usan las redes sociales 7 Formas fascinantes que los investigadores usan las redes sociales Los investigadores científicos están acudiendo a las redes sociales en sitios como Facebook, Twitter e Instagram. son una oportunidad para observar a las personas interactuando entre sí y los fenómenos sociales en un "entorno natural" en línea. . Dicho esto, a menos que tenga una cuenta privada Aproveche al máximo el uso privado de Twitter Aproveche al máximo el uso privado de Twitter Si utiliza Twitter, probablemente haya notado que, de forma predeterminada, su perfil está configurado como público. ¿Alguna vez te has preguntado cómo hacer que tu cuenta de Twitter sea privada o incluso por qué deberías hacerlo? Probablemente sea seguro ... todos tus tweets son públicos de todos modos. Aún así, es mejor verificar si hay aplicaciones no autorizadas para que no envíen tweets maliciosos. ¿Qué comportamiento te meterá en problemas en Twitter? ¿Qué comportamiento te meterá en problemas en Twitter? Hubo un momento en que un empleador se reía de ti si eras un ávido usuario de las redes sociales. Hoy en día, los empleadores pensarán que eres un bicho raro si no usas Facebook, Twitter, LinkedIn, ... en tu nombre

A diferencia de Facebook, no puede volver atrás y cambiar los permisos que tiene cada aplicación. Aunque eres capaz de Revocar el acceso a cualquier aplicación que no quieras conectar a tu cuenta.

¿Por qué querrías usar el inicio de sesión social??

Los inicios de sesión sociales son realmente convenientes e indoloros, y los creadores de OAuth y OpenID imaginaron. Hacer malabarismos con muchas contraseñas es el principal culpable de una higiene deficiente. Protéjase con un control anual de seguridad y privacidad Protéjase con un control anual de seguridad y privacidad Estamos a casi dos meses del nuevo año, pero todavía hay tiempo para hacer una prueba positiva. resolución. Olvídate de beber menos cafeína: estamos hablando de tomar medidas para salvaguardar la seguridad y la privacidad en línea. y reutilizando contraseñas en múltiples sitios. El uso de inicios de sesión sociales reduce la cantidad de contraseñas que debe recordar y puede mantenerlo más seguro en caso de una fuga de datos.

Iniciar sesión con un proveedor de OAuth otorga un “token de acceso” otorgando a la aplicación acceso a la información aprobada. Esto le permite editar permisos cuando inicia sesión y potencialmente cuando lo desee en la configuración de su cuenta.

¿Qué pasa con tu privacidad??

Como dice el dicho: si es gratis, entonces tú son el producto Para obtener la velocidad y la conveniencia del inicio de sesión mejorado, intercambia cierta cantidad de sus datos.

Crédito de la imagen: Fatmawati Achmad Zaenuri a través de Shutterstock

Crédito de la imagen: Fatmawati Achmad Zaenuri a través de Shutterstock

Debe tener en cuenta que su proveedor será rastrear cada sitio que utiliza con su inicio de sesión. Ellos no sabrán qué lo haces en ese sitio, pero sabrán que estabas allí.

Antes de permitir el acceso a su cuenta, puede ser conveniente consultar su Política de privacidad. Estos documentos son tediosos por diseño para convencerlo de que acepte los términos. Las cuentas que utilizamos como proveedores de inicio de sesión como Facebook y Google contienen grandes cantidades de datos muy personales que tal vez no desee exponer a una aplicación de terceros..

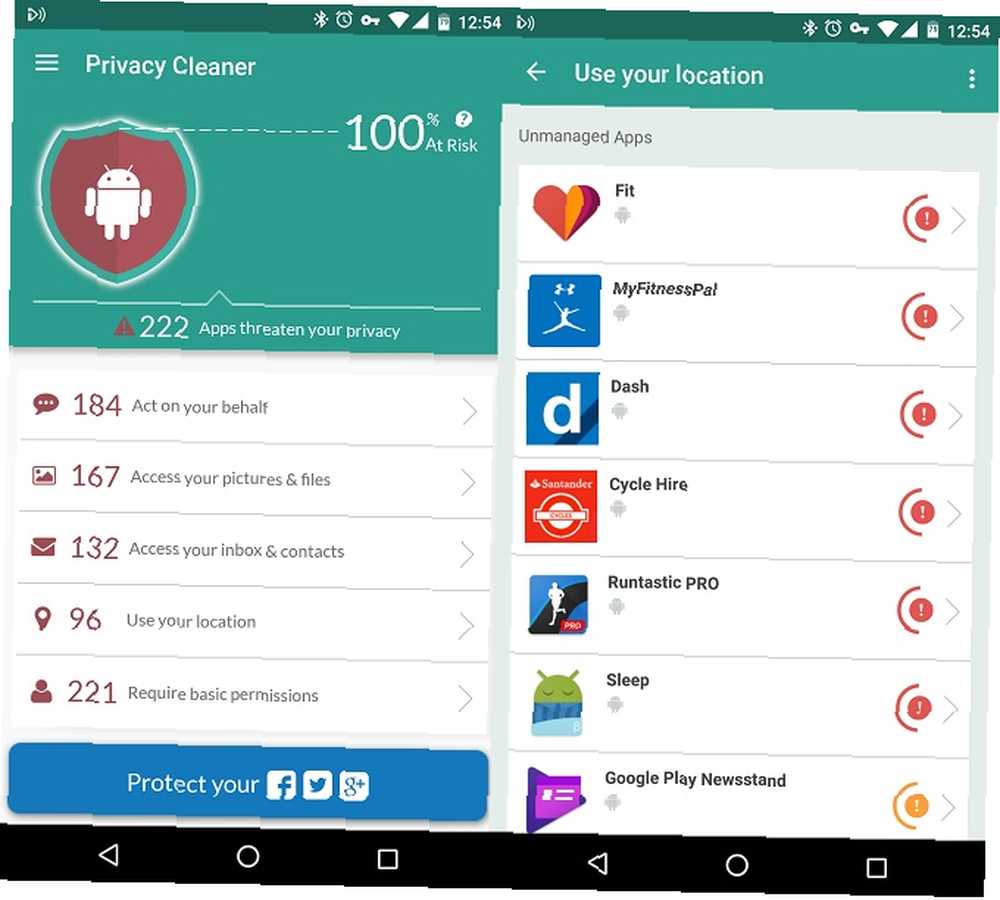

Verifique los permisos con MyPermissions

El sitio web MyPermissions es una de las formas más sencillas MyPermissions: limpie fácilmente sus permisos de redes sociales MyPermissions: limpie fácilmente sus permisos de redes sociales para ver las aplicaciones que ha conectado a sus cuentas sociales. También puede descargar su aplicación iOS o Android para monitorear los permisos que solicitan sus aplicaciones. A diferencia de los administradores de permisos de nivel de sistema en iOS y Android, MyPermissions facilita el proceso al calificar cada aplicación.

Descubrí que usar el sitio web MyPermissions era la mejor manera de analizar las cuentas sociales. Mientras tanto, la aplicación móvil fue excelente para analizar los permisos otorgados a las aplicaciones instaladas.

No se enganche con el phishing

Los atacantes suelen utilizar un sitio web falso creado para parecerse a la página de inicio de sesión. Nueva estafa de phishing utiliza una página de inicio de sesión de Google escasamente precisa. Nueva estafa de phishing utiliza una página de inicio de sesión de Google. Hace clic en él y luego inicia sesión en su cuenta de Google. Parece lo suficientemente seguro, ¿verdad? Mal, aparentemente. Una configuración sofisticada de phishing le está enseñando al mundo otra lección de seguridad en línea. de tu proveedor social. Se abre la ventana emergente y usted ingresa su nombre de usuario y contraseña.

Esto puede significar que su información de inicio de sesión está comprometida, lo que le permite al pirata informático acceso total a sus cuentas. Esto se convierte en un problema aún mayor si ha utilizado la misma contraseña en muchos sitios. El phishing se está volviendo cada vez más complejo, pero puede aprender a detectar un posible ataque. 4 Métodos generales que puede usar para detectar ataques de phishing 4 Métodos generales que puede usar para detectar ataques de phishing Un "phishing" es un término para un sitio web fraudulento que intenta parecer un sitio que conoces bien y que puedes visitar a menudo. El acto de todos estos sitios tratando de robar su cuenta ... .

Cuidado con el punto único de falla

Si ha utilizado uno o más proveedores para iniciar sesión en muchos sitios, entonces se arriesga al Punto único de falla (SPF). Con las filtraciones de contraseña sucediendo todo el tiempo Las filtraciones de contraseña están sucediendo ahora: a continuación se explica cómo protegerse Las filtraciones de contraseña están sucediendo ahora: a continuación se explica cómo protegerse a usted mismo Las filtraciones de contraseña ocurren todo el tiempo, y existe la posibilidad de que una de sus cuentas se vea involucrada No ha sucedido ya. Entonces, ¿qué puede hacer para mantener sus cuentas seguras? , no es imposible que su cuenta pueda quedar expuesta. Tener acceso a su cuenta de inicio de sesión principal también le daría acceso al hacker a todas sus cuentas conectadas.

Crédito de imagen: GN8 a través de Shutterstock

Crédito de imagen: GN8 a través de Shutterstock

Uso de la autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debe usarla? ¿Qué es la autenticación de dos factores y por qué debe usarla? La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de demostrar su identidad . Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con tarjeta de crédito no solo requiere la tarjeta, ... es una de las mejores maneras de proteger sus cuentas contra SPF. Muchos sitios también le permiten crear una contraseña de sitio web local además de su inicio de sesión social. Esto significa que puede desconectar la cuenta afectada después de iniciar sesión con su correo electrónico y contraseña..

Profundizar en los detalles

Sé que puede ser francamente tedioso leer cada pantalla de inicio de sesión, términos y condiciones y política de privacidad Cómo escribir una política de privacidad para su sitio web Cómo escribir una política de privacidad para su sitio web ¿Está ejecutando un sitio web? Esta guía explica lo que necesita saber sobre cómo crear una política de privacidad para su sitio web con texto de ejemplo que pueda usar. pero si tiene dudas acerca de otorgar sus datos personales a sitios de terceros, o incluso de permitir que Facebook, Google y otros usuarios vean todos sus hábitos de navegación, entonces vale la pena el esfuerzo.

Antes de usar un inicio de sesión social, tómese el tiempo para revisar la política de privacidad del sitio y sentirse cómodo con ella. Si usa un inicio de sesión de OpenID ¿Qué es OpenID? Cuatro proveedores increíbles ¿Qué es OpenID? Cuatro proveedores increíbles vale la pena tener en cuenta que el proveedor será estar monitoreando.

A veces es más fácil quedarse con el correo electrónico y crear contraseñas seguras Cómo crear una contraseña segura que no olvidará Cómo crear una contraseña segura que no olvidará ¿Sabe cómo crear y recordar una buena contraseña? Aquí hay algunos consejos y trucos para mantener contraseñas seguras y separadas para todas sus cuentas en línea. y almacénelos en un administrador de contraseñas 5 Herramientas de administración de contraseñas comparadas: encuentre la que sea perfecta para usted 5 Herramientas de administración de contraseñas comparadas: encuentre la que sea perfecta para usted Elegir un tipo de estrategia de administración de contraseñas para lidiar con la gran cantidad de contraseñas que necesitamos Es crucial. Si eres como la mayoría de las personas, probablemente guardes tus contraseñas en tu cerebro. Para recordarlos ... No necesita preocuparse por recordar cientos de contraseñas, y luego evitar algunos de los escollos de los inicios de sesión sociales.

!