William Charles

0

4338

313

Entras en el supermercado, y la cámara en el techo envía tu rostro al mainframe corporativo para reconocimiento facial 3 Motores de búsqueda fascinantes que buscan caras 3 Motores de búsqueda fascinantes que buscan caras Hay motores de búsqueda que pueden encontrar a alguien en su foto. Hoy observamos cinco de estos motores de búsqueda de reconocimiento facial. análisis. Inicia sesión en Facebook, y un registrador de teclas en su computadora envía su contraseña por correo electrónico a un edificio de seguridad encubierto dentro de Beijing. ¿Suenan como escenas de una película? Lo creas o no, te podrían estar sucediendo todos los días.

Muchas personas son ajenas a las formas en que son monitoreadas casi todos los días, en algún aspecto de sus vidas. Puede ser mientras realiza negocios en una tienda, saca dinero de un cajero automático o incluso habla por celular mientras camina por una calle de la ciudad..

El primer paso para protegerse es comprender las mayores amenazas de vigilancia que existen realmente. El siguiente paso es tomar precauciones para protegerse contra ellos. En este artículo, aprenderá sobre esas amenazas de vigilancia y algunas formas de protegerse contra ellas..

Reconocimiento facial

Los primeros indicios de que algo andaba mal en el mundo de la vigilancia del consumidor se produjeron en noviembre de 2013, cuando The Guardian informó que el minorista británico Tesco estaba instalando tecnología avanzada de escaneo facial llamada OptimEyes, con fines de marketing..

La intención del sistema fue mucho más allá de las típicas cámaras de seguridad AtHome Camera Free: Convierte cualquier computadora en una cámara de seguridad con tu iPhone AtHome Camera Free: Convierte cualquier computadora en una cámara de seguridad con tu iPhone que puedes encontrar en las tiendas. En cambio, se trataba de escanear los ojos de los clientes de gasolina para determinar la edad y el sexo con el fin de entregar anuncios dirigidos a las pantallas instaladas en las estaciones de servicio..

El uso de dicha tecnología solo se ha expandido. Empresas como Face First ofrecen tecnologías de vigilancia a los minoristas que utilizan tecnología avanzada de reconocimiento facial para identificar ladrones conocidos y alertar a los gerentes de las tiendas sobre su presencia. La tecnología también se utiliza para reconocer la repetición conocida “bueno” clientes, para que puedan recibir tratamiento VIP, asegurándose de que regresen a la tienda en el futuro.

Para los minoristas, esta tecnología es prometedora, pero es una inquietante preocupación de privacidad para los defensores de los derechos de los consumidores y la privacidad. Ya en 2012, cuando esto inicialmente estaba llegando a su madurez, la Unión de Consumidores emitió una carta abierta a la Comisión Federal de Comercio (FTC, por sus siglas en inglés), advirtiéndole a la agencia que la tecnología, aunque inmensamente útil para las industrias minorista y publicitaria, podría ser muy útil. graves problemas de privacidad para los consumidores.

“La instalación ubicua de dispositivos de reconocimiento facial en centros comerciales, supermercados, escuelas, consultorios médicos y aceras de la ciudad podría socavar seriamente el deseo y la expectativa del anonimato de las personas..”

La Unión de Consumidores señaló que dicha tecnología dirigida a los niños podría empeorar la actual epidemia de obesidad juvenil, y dirigirse a los adolescentes con productos para bajar de peso podría empeorar los problemas de autoestima de los adolescentes. El problema más grave es el hecho de que no existen pautas que impidan a las empresas recopilar y almacenar dicha información de vigilancia sobre usted y sus comportamientos de compra..

“El software de detección y reconocimiento facial podría ofrecer a los consumidores una serie de beneficios tangibles. Al mismo tiempo, no podemos ignorar el hecho de que estas tecnologías plantean riesgos de privacidad significativos y amenazan seriamente el derecho al anonimato de los consumidores..”

La próxima vez que vaya de compras, esté atento a las cámaras aéreas que siguen cada uno de sus movimientos.!

Hackeo de webcam

En mayo de 2014, los funcionarios estadounidenses arrestaron a 90 personas que formaban parte de una organización conocida como “Sombras negras”. Blackshades produjo y vendió software que permite a los hackers conectarse a cualquier computadora con Microsoft Windows y tomar el control de la cámara web. Incluso arrestaron a un estudiante universitario por usar el software para capturar fotos desnudas de Miss Teen USA.

Si se pregunta si debería preocuparse, considere el hecho de que la organización vendió miles de copias por un total de $ 350,000 en ventas, con un estimado de 700,000 víctimas en 100 países desde 2010. Sí, realmente es posible que alguien piratee su cámara web, como James explicó recientemente ¿Cuán fácil es que alguien piratee su cámara web? ¿Qué tan fácil es que alguien piratee su cámara web?? .

La parte aterradora del software es que no solo la cámara web es susceptible. Los hackers obtienen acceso a las pulsaciones de teclas y contraseñas, pueden tomar capturas de pantalla y pueden acceder a los archivos de su computadora. La única seguridad que puede tranquilizarlo es el hecho de que las víctimas deben ser engañadas para que hagan clic en un enlace malicioso que instala el software ofensivo. Si es lo suficientemente inteligente como para identificar correos electrónicos de phishing y evita hacer clic en enlaces web sospechosos, es posible que pueda mantenerse a salvo de esta amenaza particular.

Suena simple para mantenerse a salvo, ¿verdad? Bueno, piensa otra vez.

En diciembre de 2014, la escritora de telégrafos Sophie Curtis le preguntó “hacker ético” amigo John Yeo, un empleado de Trustwave, para intentar piratear su computadora. Los piratas informáticos trabajaron incansablemente para aprender todo lo que pudieron sobre Sophie en línea, y finalmente elaboraron correos electrónicos falsos que engañaron a Sophie para que hiciera clic, infectando inmediatamente su computadora portátil y dando acceso a los piratas informáticos a todo, incluida su cámara web. Incluso las personas que creen que son inmunes a tales tácticas pueden ser engañadas.

Fake Cell Towers

En septiembre de 2014, comenzaron a surgir rumores sobre los llamados “torres de celdas falsas” sospechoso de interceptar comunicaciones de teléfonos celulares en todo el país. Estas torres fueron confirmadas por el investigador Aaron Turner, también propietario de la firma de seguridad móvil Integricell.

Aaron Turner le dijo a The Blaze que las torres extrañas estaban configuradas para engañar literalmente a los teléfonos celulares para que pensaran que la torre falsa era la única torre disponible en el área local..

“Estas torres están engañando a su teléfono para que diga 'Necesito hablarle la información del 9-1-1', pero luego no.”

Según Turner, las torres, concentradas en gran medida en Pensilvania y el centro de Washington D.C., podrían literalmente “abre tus comunicaciones” y ver qué pasa con el teléfono.

Varios otros investigadores confirmaron “encuentros” con torres de celdas falsas, sin embargo, no aparecieron fotos reales de torres de celdas reales en una ubicación específica. Hubo preguntas sobre si el extraño “interceptador” Las torres fueron otro brazo de un amplio programa de vigilancia federal que ya estaba bajo críticas constantes del público. Otros sospecharon que las torres podrían ser parte de un programa internacional de espionaje..

No fue sino hasta dos meses después, en noviembre, que el Wall Street Journal dio la noticia de que el Departamento de Justicia, esencialmente las autoridades policiales de todo el país, estaban colocando teléfonos móviles falsos. “torres” en aviones mediante el uso de un dispositivo llamado DRTBOX, apodado “caja de suciedad”. Hecho por Digital Receiver Technology (una subsidiaria de Boeing), el dispositivo se parece a una torre celular para teléfonos móviles y realiza una “ataque de intermediario” para extraer información de registro de esos teléfonos.

Las autoridades volaban esos aviones alrededor de las áreas metropolitanas para obtener la mayor cantidad de información posible sobre teléfonos celulares..

“Los aviones están equipados con dispositivos, algunos conocidos como 'cajas de basura' para los funcionarios encargados de hacer cumplir la ley debido a las iniciales de la unidad de Boeing Co. que los produce, que imitan las torres celulares de las grandes empresas de telecomunicaciones y engañan a los teléfonos celulares para que informen su información de registro única..”

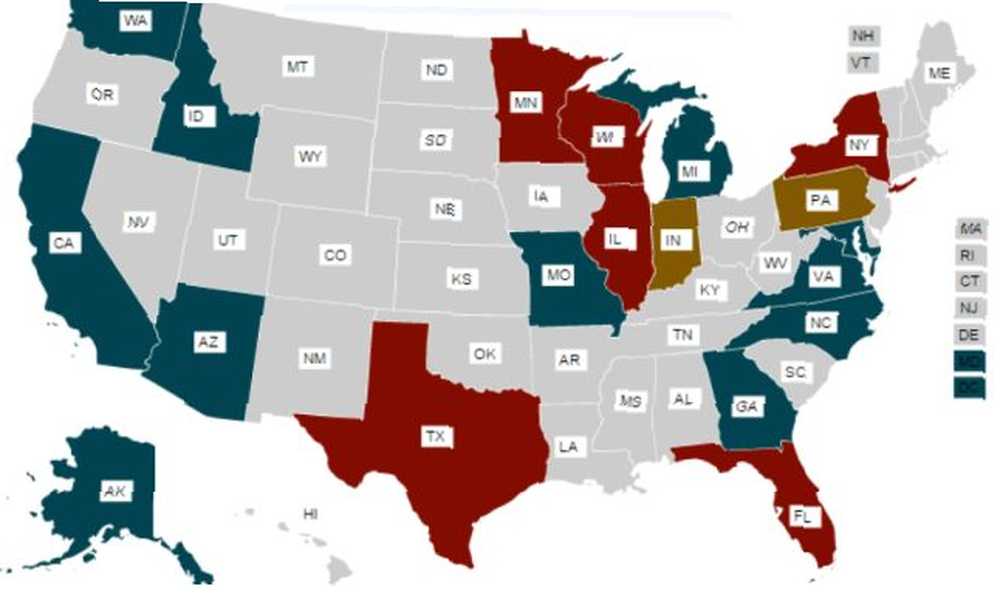

Identificar el teléfono celular de una persona “identidad” y la información de ubicación permitiría a la policía ubicar y rastrear a casi cualquier ciudadano con un teléfono celular. La Unión Americana de Libertades Civiles (ACLU) examinó los documentos disponibles públicamente sobre el uso de estos “mantarraya” dispositivos por la policía estatal y local, y publicó un mapa que muestra dónde están actualmente en uso los dispositivos.

A medida que la tecnología avanza más rápido de lo que las leyes pueden mantener, las autoridades aprovechan al máximo las lagunas para recopilar la mayor cantidad de datos posible. Puede obtener más información sobre estos esfuerzos y los esfuerzos para mantenerlos ocultos en la página de investigación de ACLU. Si vive en alguna de las áreas coloreadas en el mapa, es probable que los datos y la ubicación de su teléfono celular hayan sido recopilados por la policía local o estatal.

Piratería cibernética de China

Si crees que solo tu propio gobierno te está espiando, piénsalo de nuevo. A fines de octubre de 2014, el Washington Post anunció que un equipo de investigación de seguridad había identificado un sofisticado grupo chino de ciberespionaje llamado “Axioma” que apuntaba a las agencias del gobierno occidental en un intento por recopilar información sobre políticas domésticas e internacionales chinas.

A mediados de octubre, antes de la publicación del Washington Post, el FBI había emitido una advertencia a la industria de EE. UU. Para que se alertara de un grupo avanzado de piratas informáticos chinos que realizaba una campaña para recopilar información confidencial y privada de empresas y agencias gubernamentales de EE. UU..

Según el FBI, el nuevo grupo es una segunda unidad patrocinada por el estado, luego de la revelación anterior por parte de expertos en seguridad de otra unidad de piratería gubernamental llamada Unidad del Ejército de Liberación Popular 61398. El grupo Axiom ha estado operando durante al menos cuatro años, específicamente dirigido a industriales e intereses económicos en los países occidentales.

Lo importante que debe entender aquí es que si trabaja para una corporación importante que tiene secretos de propiedad bien protegidos, es muy posible que sea el objetivo del grupo Axiom. Despliega lo que se conoce como “exploits de día cero” del sistema operativo Windows de Microsoft, una de las técnicas de piratería más difíciles y avanzadas. Al infiltrarse en una empresa o agencia gubernamental a través de la computadora de un solo empleado, el grupo puede intentar obtener acceso a la red o al sistema, y potencialmente obtener acceso a secretos industriales sensibles y valiosos..

¿No crees que tu computadora es un objetivo valioso para estos hackers? Es. Así que trabaje con su grupo de seguridad corporativo y asegúrese de tomarse en serio las reglas y políticas de seguridad.

Espionaje industrial en conferencias de negocios

Su empresa decide enviarlo a la conferencia de la industria de este año. Tal vez sea CES o alguna otra conferencia tecnológica realmente genial. Empacando sus cosas para el viaje, recuerde traer su computadora portátil de trabajo, teléfono celular suministrado por la compañía y, por supuesto, una tarjeta de memoria que contenga algunos de sus archivos más importantes del trabajo. La mayoría de las personas, en su entusiasmo por hacer un viaje de negocios y ver tantas tecnologías geniales, nunca por un momento consideran que pueden poner en riesgo la ventaja competitiva de su propia empresa en el mercado..

¿Cómo es eso? Al no proteger adecuadamente las computadoras portátiles, los teléfonos móviles y los datos de la compañía mientras viaja. Los grupos de espionaje internacional saben que viajar es cuando los empleados de la empresa son más vulnerables, por lo que las conferencias son un objetivo importante para la recopilación de inteligencia industrial.

Hay tantos puntos débiles de seguridad cuando viaja y asiste a una conferencia, por lo que es importante tener todo esto en cuenta y tomar las medidas adecuadas para protegerse antes de convertirse en una víctima del espionaje industrial..

- La celebración de reuniones de videoconferencia a través de una red hotelera insegura abre la transmisión de información confidencial a hackers inteligentes.

- El robo de computadoras portátiles o teléfonos celulares en las habitaciones de los hoteles puede proporcionar a los agentes información propietaria de la compañía almacenada en esos dispositivos..

- Utilice nuestra lista de consejos para protegerse contra la vigilancia del gobierno Cómo protegerse de la vigilancia gubernamental de teléfonos celulares [Android] Cómo protegerse de la vigilancia gubernamental de teléfonos celulares [Android] Seamos realistas, en estos días la probabilidad de que alguien lo esté monitoreando aumenta el tiempo. No digo que todos, en todas partes, se enfrenten a la amenaza de la vigilancia del teléfono celular, pero hay muchos ... de su teléfono celular.

- El uso de la computadora portátil de su empresa en un área pública abierta permite a los espías observar sus actividades desde atrás.

- Tener conversaciones telefónicas sobre asuntos delicados de la compañía en un área pública permite a cualquiera escuchar la conversación con solo estar cerca.

- Hacer una presentación en una conferencia de la industria podría filtrar información confidencial de la compañía si no se hace correctamente “fregar” esas presentaciones de antemano.

En 2014, Carl Roper escribió un libro titulado “Robo de secretos comerciales, espionaje industrial y la amenaza de China”, donde explicó que algunos esfuerzos de espionaje industrial de China se centran realmente en recopilar información técnica de presentaciones disponibles abiertamente en conferencias.

“Las conferencias con áreas temáticas como materiales compuestos, misiles, ingenieros, láser, computadoras, tecnología marina, espacio, microelectrónica, ingeniería química, radares, armamentos y comunicaciones ópticas son solo algunas de las más interesantes a las que los chinos intentarán asistir. Los datos de este tipo de conferencias estarán entre las contribuciones más significativas a sus proyectos..”

Es discutible si la información proporcionada en una presentación de conferencia pública puede proporcionar a los agentes de espionaje secretos comerciales, sin embargo, es muy probable que las presentaciones mal depuradas (o sin censura) revelen accidentalmente pistas muy grandes sobre los secretos comerciales de una empresa..

Afortunadamente, hay formas de protegerse. Si está haciendo una presentación para su empresa, siempre pase la presentación al Departamento de Comunicaciones de su empresa o al Departamento Legal. Algunas compañías pueden incluso requerir que todas las comunicaciones externas sean aprobadas por uno o ambos departamentos. No olvide hacer esto, o bien podría costarle su trabajo..

- Haga uso de la alarma antirrobo de la computadora portátil LAlarm Laptop hace que su computadora portátil grite cuando es robada LAlarm Laptop hace que su computadora portátil grite cuando es robada Dispositivos o software que alertará a cualquier persona cercana si alguna vez retira su computadora portátil de donde la dejó.

- Asegúrese de bloquear su computadora portátil y de que su información esté encriptada correctamente. Cómo proteger y cifrar su información si su computadora portátil es robada [Mac] Cómo proteger y cifrar su información si su computadora portátil es robada [Mac]. Hacer esto reducirá drásticamente los peligros de espionaje del robo de computadoras portátiles.

- Si tiene que llevar una tarjeta de memoria, asegúrese de protegerla con contraseña. Cómo cifrar una unidad flash: 5 herramientas de protección con contraseña Cómo cifrar una unidad flash: 5 herramientas de protección con contraseña ¿Desea aprender a cifrar una unidad flash? Aquí están las mejores herramientas gratuitas para proteger con contraseña y asegurar una memoria USB. o cifrarlo Cifre su memoria USB con Truecrypt 6.0 Cifre su memoria USB con Truecrypt 6.0 con software como Truecrypt.

- Aumente la seguridad de su pantalla de bloqueo móvil. Christian ofreció algunos excelentes consejos para bloquear la pantalla Mejore la seguridad de la pantalla de bloqueo de Android con estos 5 consejos Mejore la seguridad de la pantalla de bloqueo de Android con estos 5 consejos Quizás esté leyendo este pensamiento "ja, no, gracias MakeUseOf, mi Android está protegido con un patrón de pantalla de bloqueo - ¡mi teléfono es inexpugnable! " por lograr esto.

- Use su computadora portátil en un área donde nadie pueda pararse o sentarse detrás de usted y ver su pantalla. Esto parece sentido común, pero demasiadas personas no prestan atención.

Kihara recientemente proporcionó una extensa lista de consejos y salvaguardas adicionales que puede usar para protegerse del espionaje ilegal. infidelidad), el espionaje es ilegal y una gran invasión de la privacidad en la mayoría de los países del mundo. . Vale la pena leer.

Ten cuidado, pero no te obsesiones

Estar al tanto de todas las formas en que te espían todos los días no significa que tengas que preocuparte constantemente de quién te está escuchando, leyendo tus correos electrónicos o rastreando tu ubicación. Lo que sí significa es que siempre debe estar atento a su entorno y a cómo está utilizando la tecnología cuando transmite información que realmente considera sensible o muy personal..

Hay muchas maneras de evadir los intentos de vigilancia, incluso los intentos de su propio gobierno, mediante el uso de recursos encriptados cuando se trata de información confidencial, o simplemente reforzando el entorno de seguridad de su computadora 5 mejores consejos para evitar que alguien lo vigile al descargar Torrents 5 mejores consejos para evitar que alguien te mire al descargar Torrents a lo grande.

Pero una vez que haya puesto todas sus salvaguardas en su lugar, deje de preocuparse. Vive tu vida, cómodo al saber que has tomado los pasos apropiados para protegerte.

Duc Dao a través de Shutterstock, Matej Kastelic a través de Shutterstock