Peter Holmes

0

4621

416

ISIS ES; ISIL Daesh: no importa cómo llames al grupo extremista: gracias a una campaña de terror, la prensa se ha visto obligada a dar una cobertura considerable a sus ataques. Podría ser por qué tantos de nosotros somos complacientes con nuestra propia privacidad ¿Por qué los estadounidenses han renunciado a la privacidad? ¿Por qué los estadounidenses han renunciado a la privacidad? Un estudio reciente de la Escuela de Comunicación Annenberg de la Universidad de Pensilvania concluyó que los estadounidenses están resignados a renunciar a los datos. ¿Por qué es esto y afecta más que solo a los estadounidenses?? .

Pero los hacktivistas, Anónimo, afirman haber comenzado a atacar sitios de ISIS ya, y por lo tanto alertaron a muchos de que los terroristas no son únicamente un grupo en el terreno; Tienen presencia en línea. ¿Por qué? ¿Cómo se están luchando? Y serás afectado?

¿Cómo está ISIS usando Internet??

Hay mucha confusión sobre cuáles son en realidad los objetivos de ISIS. A pesar de afirmar representar al “Estado Islámico,” Se han hecho repetidos esfuerzos para separar las acciones de estos yihadistas de la religión pacífica.. “ISIL no es 'islámico'. Ninguna religión aprueba el asesinato de inocentes, y la gran mayoría de las víctimas del EIIL han sido musulmanas.,” El presidente Barack Obama ha afirmado. “ISIL es una organización terrorista, pura y simple, y no tiene otra visión que la matanza de todos los que se interponen en su camino..”

Así es exactamente como se encuentran, pero como su propaganda está ansiosa por señalar, es toda su interpretación de “la metodología profética.” Todas las religiones principales tienen sus extremistas. Y esto es para lo que ISIS usa principalmente Internet: incitar al miedo y al odio, y para adoctrinar aún más. Después de todo, es el método ideal de difusión masiva..

Cuando, por ejemplo, el jeque Abu Muhammad al-Adnani, el portavoz del grupo, pidió seguidores para encontrar a los incrédulos y “aplastarle la cabeza con una piedra o matarlo con un cuchillo,” se informó de todos los principales medios de comunicación.

En particular, las redes sociales han jugado un papel en la distribución de la ideología, rodeando a los jóvenes impresionables en particular con una gran cantidad de propaganda, y atrayendo a aproximadamente 3,400 occidentales a Siria e Irak. La directora de comunicaciones de la Casa Blanca, Jen Psaki, admitió que el Departamento de Estado de los EE. UU. Tiene que combatir alrededor de 90,000 tweets asociados al día.

Ciertamente, Twitter es una gran preocupación cuando se trata de promover agendas terroristas; Mientras Facebook elimina activamente las publicaciones y páginas que simpatizan, el Instituto Brookings descubrió que entre septiembre y diciembre de 2014, “los partidarios de ISIS utilizaron al menos 46,000 cuentas de Twitter, aunque no todas estaban activas al mismo tiempo” - antes de aclarar que esa cifra es una estimación conservadora.

Twitter, sin embargo, está tomando más medidas, y sus políticas establecen que “Los usuarios no pueden hacer amenazas de violencia ni promover la violencia, incluida la amenaza o la promoción del terrorismo..” Sin embargo, parte del problema es definir lo que constituye propaganda simplemente expresando puntos de vista políticos / religiosos. El material ofensivo, por supuesto, desaparece, pero los extremistas se aprovechan de la creencia de la red en la libertad de expresión..

Cómo anónimo está luchando

No somos tu ejército personal. ¡Pero nos pararemos y lucharemos! pic.twitter.com/UAv9rE9QXk

- Anónimo (@GroupAnon) 27 de febrero de 2016

Más famoso, Anónimo ha declarado la guerra a ISIS. Si no está familiarizado con los piratas informáticos 4 Los mejores grupos de hackers y lo que quieren 4 Los mejores grupos de hackers y lo que quieren Es fácil pensar en los grupos de hackers como una especie de revolucionarios románticos de la trastienda. ¿Pero quiénes son realmente? ¿Qué representan y qué ataques han llevado a cabo en el pasado? , ex miembro anónimo, Héctor Monsegur explica, “Todos podríamos trabajar juntos como una multitud, unidos. Podríamos levantarnos y luchar contra la opresión. Fue increíble. Finalmente vi que podía hacer algo que contribuía a la sociedad..”

Su enfoque en ISIS se destacó después de los trágicos ataques de 2015 en París, tanto en enero cuando las oficinas de Charle Hebdo fueron atacadas, y más recientemente cuando los terroristas atacaron siete lugares, incluida la sala de conciertos Bataclan.

En la semana siguiente a los tiroteos de noviembre, Anonymous afirma haber eliminado 25,000 cuentas de Twitter de ISIS y más de 2,500 sitios web afiliados, incluidas las páginas de reclutamiento. El objetivo en este momento es identificar y cerrar cualquier cara en línea de los extremistas para restringir su publicidad y canales para adoctrinar.

“[Anónimo están] tratando de cerrar su capacidad de hablar con el público. Creo que ha tenido un efecto decente.,” Gregg Housh, un destacado miembro anónimo, dijo. “Creo que cerrar sus canales para hablar con jóvenes impresionables de todo el mundo es una decisión inteligente. Definitivamente crea más trabajo para ellos. Si solo unos pocos niños no quedan atrapados, sería feliz.”

Twitter mismo elimina las cuentas de alto perfil con agendas extremas, pero a menudo surgen de nuevo bajo un nuevo disfraz. Aún así, eso significa una pérdida masiva de seguidores.

La consecuencia es que ISIS ha comenzado a trasladar muchas de sus operaciones en línea a la Web oscura. Viaje a la web oculta: una guía para nuevos investigadores. Viaje a la web oculta: una guía para nuevos investigadores. Este manual lo llevará en un recorrido por muchos niveles de la web profunda: bases de datos e información disponibles en revistas académicas. Finalmente, llegaremos a las puertas de Tor. , parte de la Deep Web a la que se puede acceder a través de las redes Onion Cómo encontrar sitios web .Onion Dark activos (y por qué es posible que desee) Cómo encontrar sitios web .Onion Active (y por qué es posible que desee) The Dark Web, en parte, consiste en sitios .onion, alojados en la red Tor. ¿Cómo los encuentras y dónde ir? Sígueme ... como Tor, ocultando las identidades de quienes lo usan Cómo crear un sitio oculto de Tor para configurar un sitio web o servidor anónimo Cómo crear un sitio oculto de Tor para configurar un sitio web o servidor anónimo Tor es un anónimo, red segura que permite a cualquier persona acceder a sitios web con anonimato. Las personas normalmente usan Tor para acceder a sitios web normales, pero no tienen que hacerlo. Si quieres configurar tu propio ... Aquí, hay intercambios ilegales de drogas, armas y datos robados a través del fraude. Esto es lo que su identidad podría valer en la Dark Web. Esto es lo que su identidad podría valer en la Dark Web. Es incómodo pensar en usted como una mercancía, pero todos sus datos personales, desde el nombre y la dirección hasta los detalles de la cuenta bancaria, valen algo para los delincuentes en línea. Cuanto vales? .

Con la propaganda de ISIS disponible en gran medida a través de esta web oculta, solo aquellos que tengan conocimientos técnicos y que hayan invertido lo suficiente podrán encontrarla. Limita el número de personas capaces de encontrar información y convertirse a esa causa.

Eso no ha detenido a Ghost Sec, una colección de piratería relacionada con Anonymous, que eliminó un sitio de ISIS y lo reemplazó con un anuncio a una empresa farmacéutica, acompañado de este mensaje: “Mejora tu calma. Demasiada gente está metida en esto de ISIS. Observe este hermoso anuncio para que podamos actualizar nuestra infraestructura para brindarle contenido ISIS que todos anhelan desesperadamente..”

Cómo te afecta esto?

Para los medios que nos cubren esta semana: los canales de Telegram son transmisiones públicas. Son lo contrario de los chats privados. Por favor no mezcles los dos.

- Pavel Durov (@durov) 19 de noviembre de 2015

Nuestra política es simple: la privacidad es primordial. Los canales públicos, sin embargo, no tienen nada que ver con la privacidad. Los canales públicos de ISIS serán bloqueados.

- Pavel Durov (@durov) 19 de noviembre de 2015

Incluso si no está siendo adoctrinado, ni tampoco su familia o amigos, podría verse afectado no solo por las actividades en línea de ISIS sino también por la guerra contra ellos..

Telegram, un servicio de mensajería que cuenta con un cifrado fuerte Telegram proporciona una alternativa segura y de rápido crecimiento a WhatsApp Telegram proporciona una alternativa segura y de rápido crecimiento a WhatsApp, también está trabajando para detener la actividad de ISIS. “Los canales de Telegram son transmisiones públicas. Son lo opuesto a los chats privados.,” su CEO, Pavel Durov escribió en Twitter. “Nuestra política es simple: la privacidad es primordial. Los canales públicos, sin embargo, no tienen nada que ver con la privacidad. Los canales públicos de ISIS serán bloqueados.”

(Esencialmente, esto significa menos propaganda, pero el grupo aún puede organizarse a través de SMS).

A pesar de estas afirmaciones, el cifrado sigue siendo un campo de batalla político. Solo mire las batallas en curso entre los iMessages seguros de Apple y la difícil situación de la NSA para “puerta principal” acceder a la vigilancia del mañana: cuatro tecnologías que la NSA utilizará para espiarlo: pronto Vigilancia del mañana: cuatro tecnologías que la NSA utilizará para espiarlo: pronto la vigilancia siempre está a la vanguardia de la tecnología. Aquí hay cuatro tecnologías que se utilizarán para violar su privacidad en los próximos años. a los datos. El canciller británico George Osborne advirtió que nuestra infraestructura será el próximo objetivo de ISIS: “Si nuestro suministro de electricidad, o nuestro control de tráfico aéreo, o nuestros hospitales fueran atacados con éxito en línea, el impacto podría medirse no solo en términos de daños económicos sino de vidas perdidas.”

Es este tipo de retórica lo que resultó en la Carta de Snooper en el Reino Unido. Cómo la "Carta de Snoopers" de Gran Bretaña podría afectarle. Cómo la "Carta de Snoopers" de Gran Bretaña podría afectarlo. El Primer Ministro británico David Cameron tiene la intención de resucitar la "Carta de Snooper", una privacidad conjunto de nuevas medidas para permitir una mejor supervisión de las comunicaciones por parte de los servicios de seguridad. ¿Se puede detener? ; una reacción instintiva contra los extremistas o, podría argumentarse, usar el terrorismo como chivo expiatorio para una mayor vigilancia pública.

Y aunque Anonymous está actuando de manera altruista, ha habido acusaciones de que sitios y perfiles inocentes han sido vinculados erróneamente a ISIS. Anónimo sostiene que las acusaciones fueron resultado de información legítima. El problema es que, con un colectivo compuesto por hackers internacionales anónimos, sus procesos de verificación deben ser uniformes y estar totalmente adheridos a.

“En algunos casos, podrían ser simpatizantes o seguidores que republican una exhibición horrible,” un miembro anónimo, que aparentemente dirige la cuenta de Twitter Operation: Paris, dice. “Garantizamos que no estamos haciendo acusaciones falsas a aquellos que no están realmente involucrados.”

Sin embargo, es muy poco probable que Anonymous te ataque. Sin embargo, hay serias repercusiones: tome, como ejemplo, esta disculpa pública de un activista afiliado a Anonymous que hizo público el nombre y la dirección de un inocente. El hombre recibió amenazas de muerte..

Es un recordatorio de que los hacktivistas no son infalibles, y que esto no es algo para tomar a la ligera..

Hay algo que puedas hacer?

Los que están en #Anonymous tienen creencias políticas e ideológicas muy diferentes. Coños liberales, religiosos locos, ateos eufóricos, lo tenemos todo.

- Anónimo (@GroupAnon) 26 de febrero de 2016

Algunos miembros anónimos han aconsejado repasar sus habilidades de piratería, pero hay varias formas más simples de ayudar.

“Realmente no tienes que tener ninguna habilidad para hackear, y no tienes que violar la ley para hacer algo aquí,” Gregg Housh implora. “Simplemente encuentre a ISIS hablando en línea y luego cuéntele a alguien sobre esto. Y la mejor parte de esto es que ISIS está tratando de tener una buena presencia social y tratando de reclutar, así que no es como si se estuvieran escondiendo.”

¿Apoya a Anónimo? ¿O eres escéptico de los hackers? ¿Cuál crees que es la mejor manera de combatir el extremismo en línea? ?

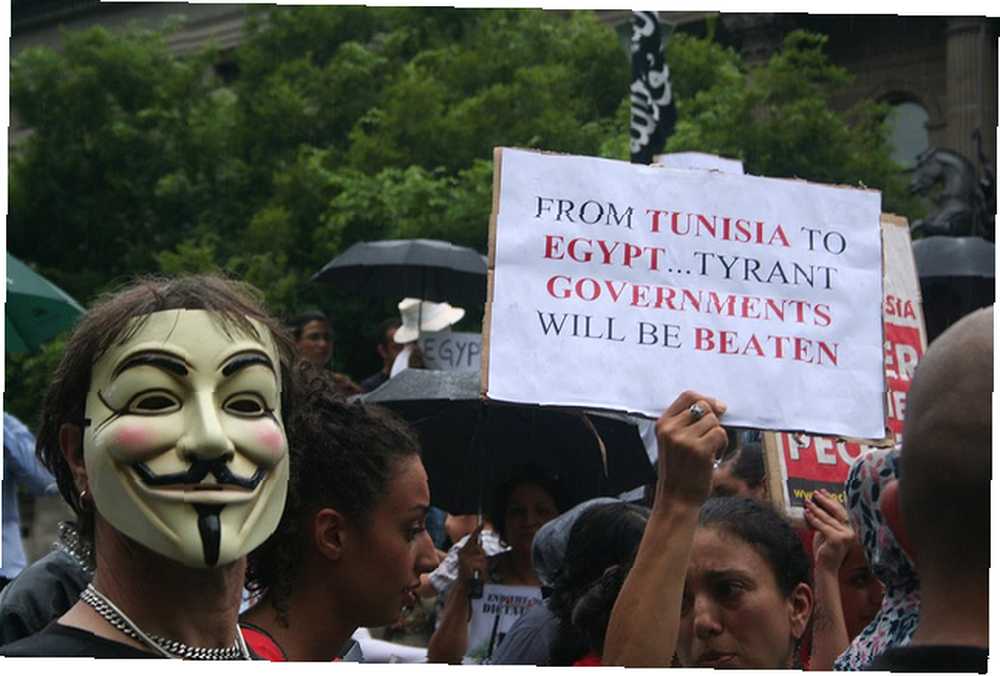

Créditos de imagen: apoyo anónimo levantamiento de Egipto por Takver.

Créditos de imagen: hombre ladrón hackeando por Peerayot a través de Shutterstock