William Charles

0

5059

1415

La última vez, le mostré cómo intentar liberarse del abrazo apretado Cómo borrar sus datos de Google e intentar recuperar parte de su privacidad Cómo borrar sus datos de Google e intentar recuperar algo de su privacidad Limpiar todo rastro de usted desde la web no es fácil, pero después de leer Dragnet Nation por Julia Angwin, es posible que desee probar. Es hora de dejar de tirar voluntariamente tu privacidad. Eso es Google. Esta vez, voy a cubrir una amplia gama de temas y ofreceré consejos que he recogido en mis viajes en línea y de hablar con colegas y amigos expertos. Esperemos que encuentre algo aquí que se conecte con usted y lo use para hacer que su tiempo en línea sea más seguro.

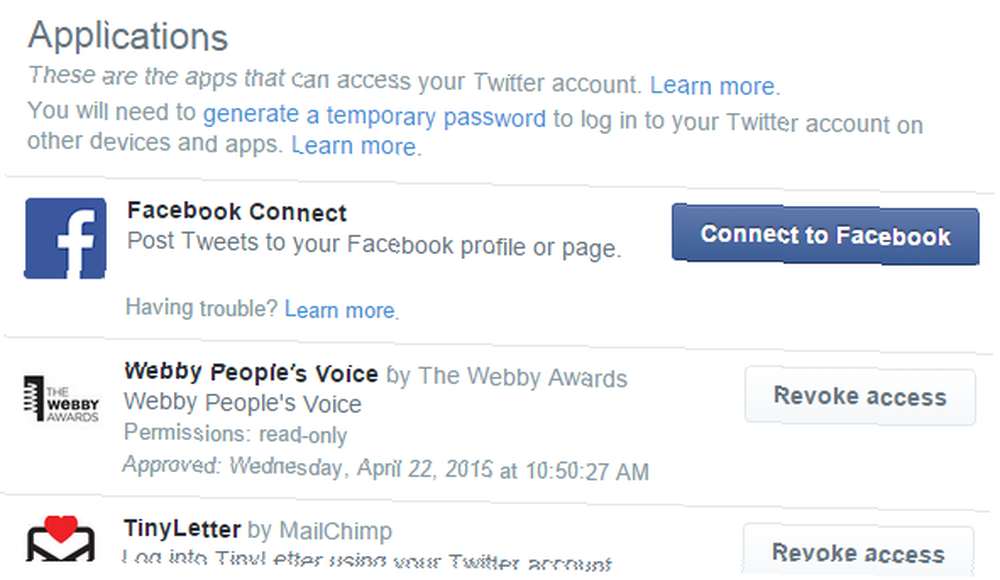

Revocar los privilegios del sitio web en Google, Twitter y Facebook

Cuando te registras en un sitio web, los botones de registro para Facebook Connect y Google siempre están ahí, acechando en tu lado perezoso (“Vos si De Verdad ¿Quieres completar este formulario de registro muy largo? Si usa el botón Facebook / Google, solo son un par declics!”) Pero al usar Facebook Connect o Google, estamos contando mucho a Facebook y Google sobre nosotros, en particular nuestro historial de navegación. Twitter también Los hábitos de navegación son de lo que están hechos los perfiles de marketing.

Así que comienza a revocar esos privilegios. Aquí está la página de Google, la página de Facebook y la página de Twitter para hacer precisamente eso. Luego comience a registrarse en sitios web con direcciones de correo electrónico desechables ¿Necesita una dirección de correo electrónico desechable? Pruebe estos excelentes servicios ¿Necesita una dirección de correo electrónico desechable? Pruebe estos excelentes servicios ¿Necesita enviar o recibir un correo electrónico sin usar su dirección real? Aquí hay algunos excelentes servicios que le permiten hacer exactamente eso. que redirige a tu dirección real. El estándar de oro aquí es Blur. Hay un plan gratuito y uno pagado, pero el gratuito es más que suficiente para la mayoría de las personas..

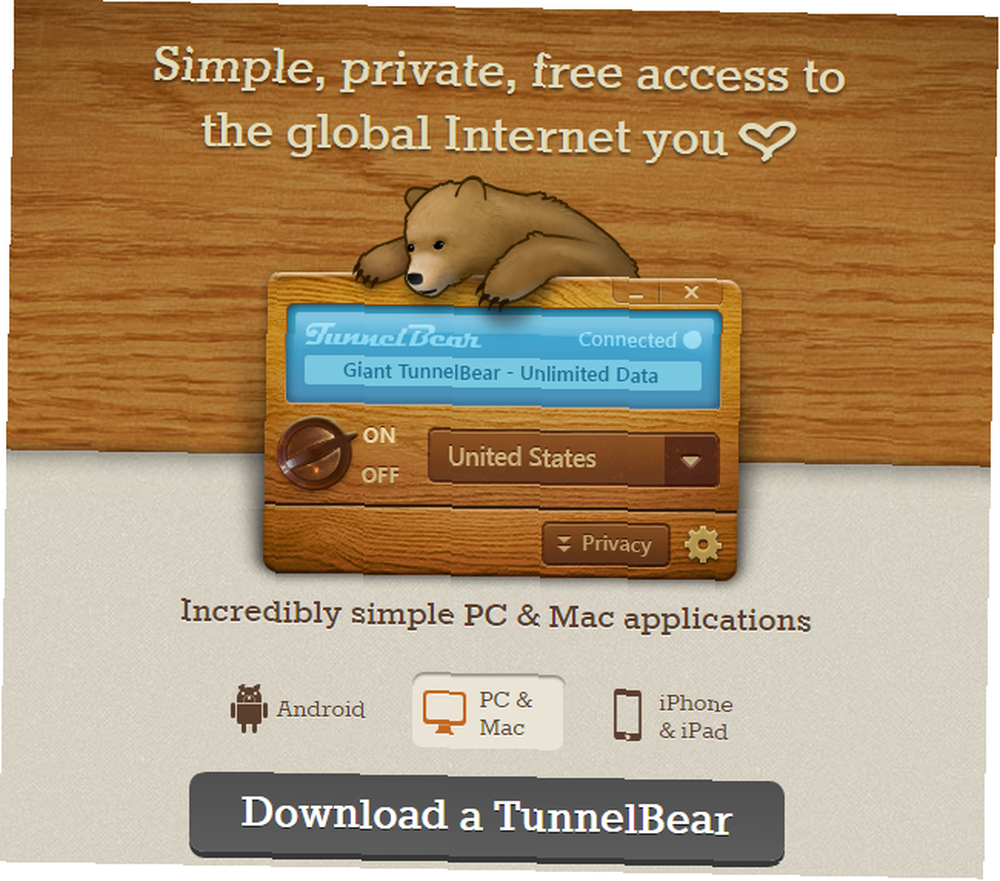

Use una red privada virtual (VPN)

Esto es algo que hemos cubierto ampliamente en el pasado, que incluye un resumen de los mejores servicios de VPN Los mejores servicios de VPN Los mejores servicios de VPN Hemos compilado una lista de lo que consideramos el mejor servicio de red privada virtual (VPN) proveedores, agrupados por premium, gratuitos y compatibles con torrent. . Personalmente, me encanta Tunnelbear Tunnelbear VPN agrega protección de privacidad y seguridad "siempre activa" Tunnelbear VPN agrega protección de privacidad y seguridad "siempre activa" Tunnelbear ha introducido dos cosas que los usuarios apreciarán mucho, dados los recientes eventos sobre agencias de inteligencia que espían nuestro uso de Internet - Privacidad Protección y seguridad "siempre activa". , pero hay muchos otros disponibles para que los eche un vistazo. Todos los que navegan por Internet deberían usar una VPN; de hecho, GHacks preguntó si las VPN eran la próxima gran característica del navegador.

Una VPN esencialmente cambia su dirección IP y redirige todo el tráfico de su sitio web a través de los servidores de esa VPN. Parece que estás navegando desde el país que elegiste en el software VPN. Esto es bueno para ocultar su verdadera ubicación y evitar que alguien vea su información de inicio de sesión en un cibercafé público, pero de todos modos no debería estar usando cibercafés públicos. Nunca se sabe lo que está instalado en esas computadoras para capturar sus contraseñas; por lo que sabes, podría haber keyloggers allí 5 formas de protegerte contra los keyloggers 5 formas de protegerte contra los keyloggers Los keyloggers son una de las amenazas más temidas para la seguridad informática. Preste atención a estos consejos para que no sea víctima de hackers. grabar cada pulsación de tecla.

Usa el navegador Tor

Se ha afirmado que el uso de Tor inmediatamente atraerá la atención de la NSA, o su contraparte británica, GCHQ. Pero mi sensación es que nos están mirando de todos modos, ¿cuál es la diferencia? También hubo preocupaciones no hace mucho tiempo de que el navegador Tor estuviera comprometido, pero aún así, un poco de protección es mejor que nada. Solo asegúrese de descargar la versión correcta. SIEMPRE descargue del sitio oficial. ¿No estás seguro de qué es TOR? Nuestra guía TOR explica esta Navegación realmente privada: una guía de usuario no oficial para Tor Navegación realmente privada: una guía de usuario no oficial para Tor Tor proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, así como acceso a los llamados “Red profunda”. Tor no puede ser roto por ninguna organización en el planeta. y más.

Utilice siempre los complementos de seguridad y privacidad del navegador

HTTPS Qué es HTTPS y cómo habilitar conexiones seguras por defecto Qué es HTTPS y cómo habilitar conexiones seguras por defecto Las preocupaciones de seguridad se están extendiendo por todas partes y han llegado a la vanguardia de la mayoría de las personas. Términos como antivirus o cortafuegos ya no son vocabulario extraño y no solo se entienden, sino que también se usan por ... indica que el sitio tiene un certificado de seguridad encriptado, lo que impide que las personas entren en él. Como navegante web normal, debe intentar visitar tantos sitios como sea posible que tengan “https” en su dirección web.

Una forma de garantizar que todo se haga sin ningún esfuerzo de su parte es instalar “HTTPS en todas partes“, un complemento de navegador creado por Electronic Frontier Foundation. Esto lo redireccionará a la versión https de un sitio web, y puede incluir en la lista blanca sitios que el complemento debe ignorar (algunos sitios no funcionarán en https).

Si usa Chrome, algunos otros complementos buenos incluyen Google Analytics Opt-Out, Password Alert y Chrome UTM stripper. El último elimina toda la basura de una URL, que se utiliza con fines de seguimiento. La próxima vez que haga clic en un enlace en las redes sociales o en un boletín de correo electrónico, mire la URL: es probable que haya un “UTM” código de seguimiento allí.

Abandone WhatsApp y use Telegram en su lugar

Mi esposa y yo usamos WhatsApp Todo lo que necesita saber sobre su configuración de privacidad de WhatsApp Todo lo que necesita saber sobre su configuración de privacidad de WhatsApp Como con todas las herramientas de comunicación, la privacidad es de suma importancia. Aquí le mostramos cómo proteger su privacidad cuando usa WhatsApp. exclusivamente para comunicarse a través del teléfono móvil, y no estamos solos. A partir del mes pasado, la compañía informó un aumento de usuarios activos mensuales de 700 millones en enero de 2015 a 800 millones en abril de 2015. Me encanta usar la aplicación, pero una cosa realmente me molesta: WhatsApp tiene más agujeros que un campo de golf. WhatsApp seguro? 5 amenazas de seguridad que los usuarios deben conocer ¿Es seguro WhatsApp? 5 amenazas de seguridad que los usuarios deben saber sobre la seguridad de WhatsApp es un desafío. Es un objetivo favorito de estafadores y hackers. ¿Es seguro WhatsApp? Esto es lo que necesitas saber. , sin encriptación SSL. Además, es propiedad de Facebook, lo que me hace desconfiar de sus perspectivas de privacidad a largo plazo. Facebook cambia su configuración de privacidad como si tuviera cenas calientes.

En cambio, he estado escuchando grandes cosas sobre Telegram, que ofrece aplicaciones gratuitas para iOS, Android y Windows Phone, así como versiones para PC, Mac OS X, Linux, y también se puede acceder a través de su navegador. Hasta donde puedo ver, es un clon de WhatsApp pero con un montón de configuraciones de privacidad agregadas. Esto incluye cifrar sus mensajes, destruirlos con un temporizador, y los servidores se extienden por todo el mundo, por lo que el servicio no puede cerrarse por completo. hacia abajo desde una ubicación (¡aquí te estamos mirando al FBI!). Aplicaciones similares incluyen Signal y Wickr.

Haga sus búsquedas en modo incógnito

Si tu hacer necesita utilizar Google por cualquier motivo (tal vez su trabajo utiliza Google Apps Guía de Google Apps: correo electrónico gratuito y más en su sitio web Guía de Google Apps: correo electrónico gratuito y más en su sitio web ¿Es propietario de un dominio? Debe leer esta guía de Google Apps. el manual explora el increíble poder gratuito de Google Apps.), luego encontrará que para permanecer conectado a su correo electrónico de Google, debe permanecer conectado en toda la red de Google. Salga de un servicio de Google, como YouTube, y lo desconecta de todo. No toma mucho tiempo para que esto se vuelva realmente irritante. Y si permanece conectado en toda la red de Google, entonces todo se registra: búsquedas, videos de YouTube vistos, noticias leídas, lugares visitados, cuando se sonó, todo.

Entonces, para mantenerse conectado al correo electrónico y mantener sus búsquedas privadas al mismo tiempo, use Incognito Cómo iniciar Google Chrome en modo de incógnito de manera predeterminada Cómo iniciar Google Chrome en modo de incógnito de manera predeterminada para todas las búsquedas (o la navegación privada no solo para Porno: otros usos para la navegación privada No solo para pornografía: otros usos para la navegación privada El modo de navegación privada tiene muchos otros nombres, incluidos "modo incógnito" en Chrome y "Navegación InPrivate" en Internet Explorer. Algunas personas se refieren al modo de navegación privada. como "modo porno", pero no es solo para adictos al porno, puede ... si usa Firefox). También use una aplicación VPN para cambiar su dirección IP a una tierra exótica lejana y lejana. Australia suena bien. Solo tienes que cambiar tu nombre a Bruce.

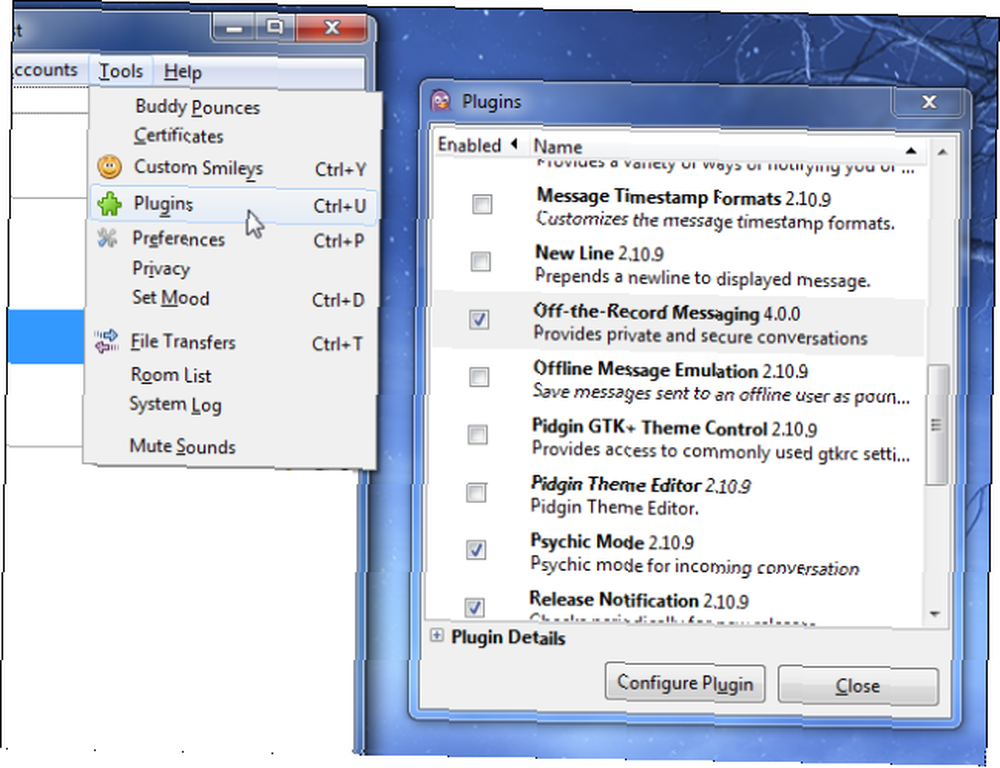

Cifre su mensajería instantánea con “En el registro” (OTR)

La mensajería instantánea (IM) es algo que no me gusta demasiado, ya que me puede distraer cuando estoy “en la zona”, mientras escribo Pero todavía lo necesito para comunicarme con clientes y colegas, así que recientemente he estado probando “Fuera del registro” (OTR) Este es un complemento para Pidgin y Adium, que cifra sus mensajes de chat y detiene “hombre en el medio” ataques, donde los mensajes son interceptados en el camino hacia el otro lado.

Al iniciar una conversación, puede hacer que OTR sea opcional o, alternativamente, puede insistir en que se active. Tenga en cuenta que muchas personas se ponen nerviosas con cosas como el cifrado, por lo que es probable que se niegue. Así que debes descubrir qué tan importante es tener esa conversación con la persona.

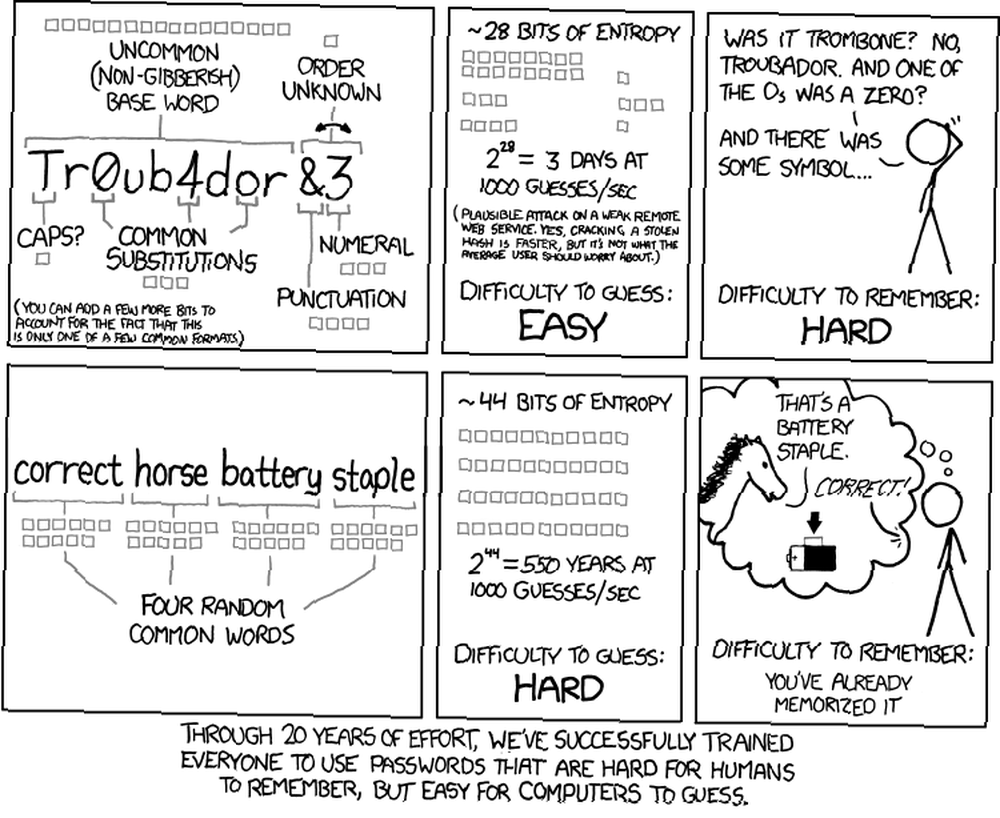

Use frases de contraseña, no contraseñas

Todos hemos sido condicionados para usar contraseñas Guía de administración de contraseñas Guía de administración de contraseñas No se sienta abrumado por las contraseñas, o simplemente use la misma en cada sitio para que las recuerde: diseñe su propia estrategia de administración de contraseñas. para proteger nuestras cuentas, pero parece que las frases de contraseña son mucho mejores. Edward Snowden explica el concepto en una entrevista con John Oliver.

Puedes pensar que @ _Fn56 @ 3Cxp0 # _Z @ es una contraseña bastante segura, pero esta caricatura de XKCD nos muestra por qué una frase de contraseña es mucho mejor.

Los generadores de frase de contraseña abundan en línea. Cuatro palabras son más que suficientes, pero, por supuesto, puede tener más si ha pensado en una frase asesina. También puedes usar dados para resolver tus frases de contraseña, pero eso parece demasiado exagerado (incluso yo tengo mis límites).

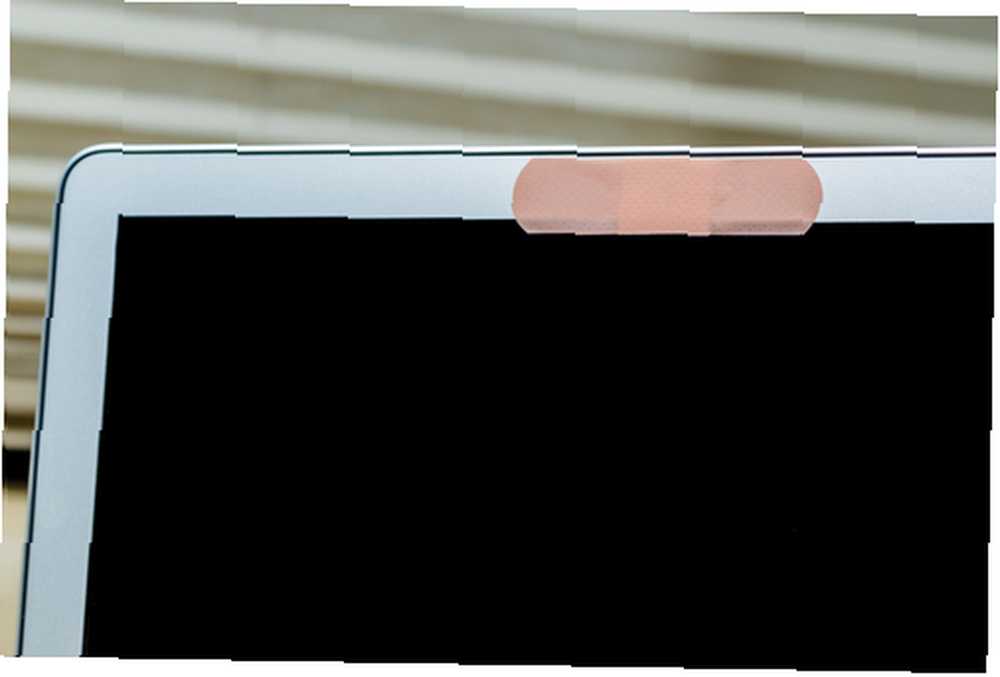

Coloque una pegatina sobre la cámara web de su computadora portátil (o cierre la cubierta protectora de la cámara web de su PC)

Las cámaras web son excelentes para hablar con la abuela y mostrarle el nuevo cachorro. Pero las cámaras web también tienen su lado oscuro, porque puedes espiar sin tu conocimiento, incluso si la luz de la cámara está apagada. ¿Crees que estoy loco? Lea esto sobre un hacker de webcam entonces dime que estoy loco Y éste.

Por lo tanto, a menos que desee que lo espíen las 24 horas, los 7 días de la semana, debe mantener la cámara web tapada cuando no la esté usando. Muchas cámaras web para PC tienen cubiertas incorporadas para atravesar la lente. Úsalo! Si no tiene uno, deséchelo y compre uno que sí lo tenga. Yo uso Logitech que nunca me ha decepcionado. Si usa una computadora portátil, obtenga algunas pegatinas, córtelas en cuadrados lo suficientemente grandes como para cubrir su cámara web, luego úselas para cubrir la cámara cuando no la esté usando. O si todo lo demás falla, usa una curita.

Elimine todas las fotos de usted mismo en línea, luego siga con los avatares y dibujos cómicos

El reconocimiento facial está en aumento y solo va a empeorar. El FBI espera tener más de 50 millones de imágenes faciales en su base de datos este año, y sin duda las agencias de aplicación de la ley y de inteligencia en otros países tienen lo mismo. De hecho, en Londres, no puedes caminar por ninguna calle sin ser filmado por varias cámaras. Además, como era de esperar, Facebook tiene su propia versión para “automatizar el etiquetado de fotos” (qué bien de ellos), y Microsoft cree que pueden adivinar su edad escaneando su foto (a los corredores de datos les encantará ESA).

Y si eso no fuera lo suficientemente espeluznante, una aplicación de teléfono inteligente llamada NameTag permitirá que alguien tome tu foto y luego la use para encontrar instantáneamente tus cuentas de redes sociales. Aparentemente es si quieres salir con la persona, pero los acosadores peligrosos no lo usarían también?

Todos estos desarrollos escalofriantes han llevado al surgimiento de un movimiento de reconocimiento antifacial. Combatir desarrollos como el reconocimiento facial es importante porque ¿qué pasa si una máquina decide que eres la viva imagen de un terrorista buscado? Intenta explicar que no eres el recién ascendido número 2 de Al-Qaeda mientras estás sentado en una celda de la cárcel por un período indefinido.

Para evitar ser indexado en bases de datos de reconocimiento facial en línea, haga tres cosas: vaya a la seguridad de Facebook y no permita el etiquetado automático de su rostro. En segundo lugar, busque en línea y elimine todas sus fotos conocidas. Por último, reemplaza esas fotos con un avatar tuyo o un dibujo a lápiz. Me gusta Face Your Manga, que es el servicio que utilicé para crear mi avatar. En cuanto a en la calle? Use una sudadera con capucha y un buen par de tonos. Y mira hacia abajo mientras caminas.

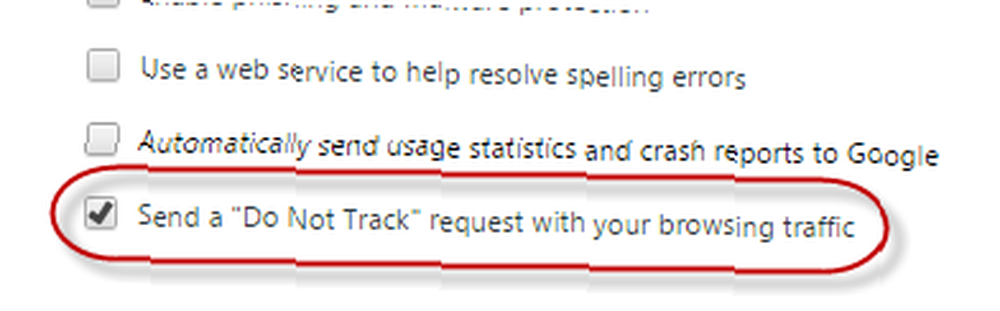

Encender “No rastrear” En su navegador

En todos los principales navegadores, hay una opción para encender “No rastrear” con tu tráfico de navegación. Pero con toda sinceridad, esto depende totalmente de los sitios que cumplan con su solicitud. Con frecuencia se ha comparado con el Registro de No Llamar DoNotCall: elimine su número de teléfono de las listas de telemercadeo DoNotCall: elimine su número de teléfono de las listas de telemercadeo, lo que se supone que impide que los telemarketers le llamen. Su deseo de no ser llamado está claramente allí, pero el telemarketer aún puede llamar si así lo desea. No rastrear es más o menos lo mismo. Agradable en principio, pero en realidad, es quizás un poco idealista. Pero por otro lado, ¿cómo va a doler tenerlo habilitado??

Este sitio tiene una buena descripción de lo que “No rastrear” es decir, además de decirle cómo activarlo para su navegador, y una lista de los sitios que realmente cumplen con la solicitud. Lamentablemente, es una lista extremadamente pequeña.

Cifre su correo electrónico con PGP y GNU Privacy Guard

He dejado el más difícil hasta el final, porque después de un par de semanas, TODAVÍA no he podido hacer que esto funcione. Pero si su vecino tiene un hijo de diez años, tal vez podría pedirle que lo haga por usted (desafortunadamente, tengo vecinos mayores que piensan que las máquinas de escribir son la última cosa genial).

PGP significa Pretty Good Privacy. PGP Me: Pretty Good Privacy Explicado. PGP Me: Pretty Good Privacy. Explicado Pretty Good Privacy es un método para encriptar mensajes entre dos personas. Así es como funciona y si resiste el escrutinio. y puede usarse para cifrar sus correos electrónicos en galimatías, para que la persona del otro extremo los descifre. Ambos necesitan claves privadas y públicas para que esto funcione.

Si usa Thunderbird, use Enigmail. Si usa Outlook, puede probar el complemento de privacidad de Outlook, pero si está usando Windows, debe instalar GPG4win, para Mac GPGTools y para Linux, consulte este buen artículo. Pero el cifrado también se puede lograr en el correo web. Cómo cifrar su Gmail, Outlook y otros correos web Cómo cifrar sus cuentas de correo electrónico de Gmail, Outlook y otros correos web. Aquí le mostramos cómo cifrar sus cuentas de Gmail, Outlook.com y otras cuentas de correo. .

Entonces, ¿qué más puede recomendar que fortalezca la seguridad y la privacidad en línea de una persona? Deje sus ideas y sugerencias en los comentarios a continuación..

Créditos de imagen: mirar la computadora portátil a través de Shutterstock, Bandaid en una cámara web - Shutterstock, Seguridad de contraseña - XKCD