Peter Holmes

0

1120

128

A raíz de las filtraciones de Edward Snowden, la Agencia de Seguridad Nacional (NSA) está recurriendo al almacenamiento en la nube para sus datos. ¿Por qué? ¿No es eso contraproducente? ¿Y qué tan seguras son las nubes que usas??

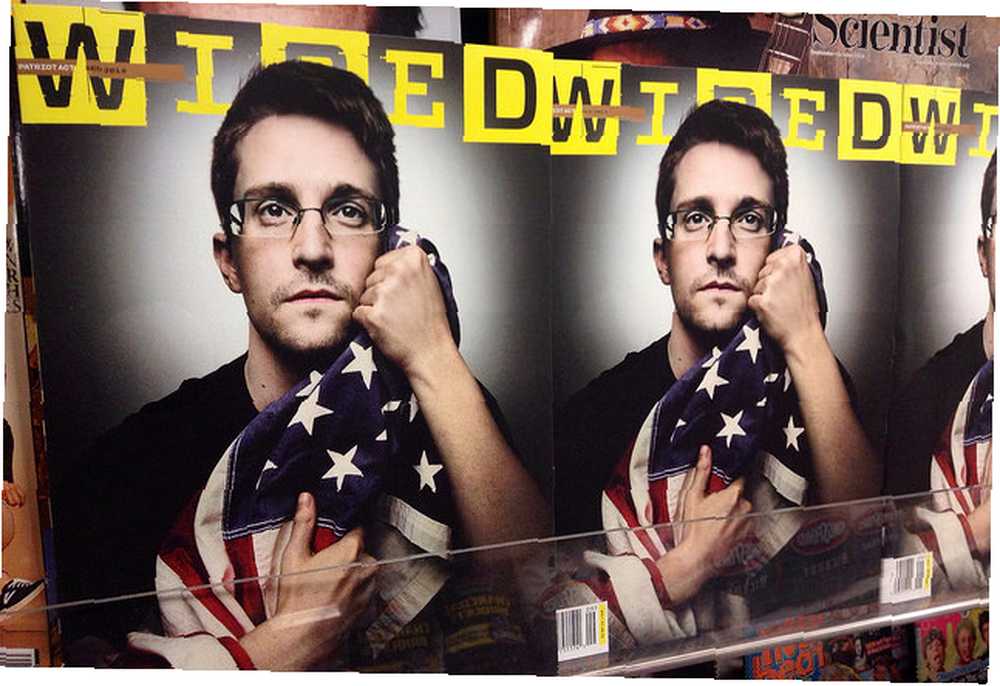

Edward Snowden, un ex contratista de la NSA, filtró archivos que revelan el alcance total de las operaciones de vigilancia en todo el mundo, forzando numerosas discusiones serias sobre nuestra privacidad y seguridad. Evitar la vigilancia de Internet: la guía completa Evitar la vigilancia de Internet: la guía completa La vigilancia de Internet sigue siendo tema candente por lo que hemos producido este recurso integral sobre por qué es tan importante, quién está detrás de él, si puede evitarlo por completo y más. .

Para la NSA, tuvo un gran impacto: las personas no solo se preguntan cómo y por qué están siendo espiadas ¿Quién está luchando en su nombre contra la NSA y por la privacidad? ¿Quién está luchando en su nombre contra la NSA y por la privacidad? Hay varios grupos de activismo en Internet que luchan en su nombre por la privacidad. También están haciendo todo lo posible para educar a los internautas. Aquí hay algunos de ellos que son increíblemente activos. , pero el director de la NSA, Michael Rogers, admite que las filtraciones obstaculizaron considerablemente la recopilación de inteligencia.

La agencia está tomando medidas inesperadas para detener otra fuga: están poniendo todos sus datos en un solo lugar.

¿Qué están haciendo realmente??

Después de las expansiones en sus autoridades, la cantidad de datos recopilados por los servicios de inteligencia se expandió, es decir, cubriendo metadatos de teléfonos inteligentes Metadatos - La información sobre su información Metadatos - La información sobre su información. En gran parte almacenados en servidores, ¿muchos de estos datos fueron revelados por Snowden Hero o Villain? NSA modera su postura sobre Snowden Hero o Villain? La NSA modera su postura sobre el denunciante de irregularidades de Snowden Edward Snowden y John DeLong de la NSA aparecieron en el calendario para un simposio. Si bien no hubo debate, parece que la NSA ya no pinta a Snowden como un traidor. Que ha cambiado en 2013 y 2014, especialmente PRISM ¿Qué es PRISM? Todo lo que necesitas saber ¿Qué es PRISM? Todo lo que necesita saber La Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a los datos que está almacenando con proveedores de servicios de EE. UU. Como Google Microsoft, Yahoo y Facebook. También es probable que estén monitoreando la mayor parte del tráfico que fluye a través de ... .

Pero el denunciante no es la única razón por la que la NSA está recurriendo a la nube.

La agencia comenzó a adoptar el almacenamiento centralizado en 2010 en un intento por compartir información a través de la Comunidad de Inteligencia de los Estados Unidos (IC). ¿Su sistema nuboso de elección? Amazon Web Services, que vincula los 17 elementos del IC, incluida la Agencia Central de Inteligencia (CIA), la Oficina Federal de Investigación (FBI) y la Oficina de Inteligencia Naval (ONI). Además de su mayor capacidad, el servicio cuenta con velocidad y rentabilidad. Jon Koomey, un futurista de la energía, le dijo a National Geographic:

“Cuando entras en la nube y reemplazas átomos con bytes, ya no tienes que fabricar chips, y eso significa grandes ahorros.”

Los datos tienen metaetiquetas para accesibilidad y responsabilidad: estos detallan al personal con acceso a dicha información, por lo que todas sus acciones se registran. Esto se combina con las normas de cumplimiento, por lo que solo aquellos legalmente autorizados para ver el material pueden hacerlo..

La nube actual de la NSA consta de dos sistemas: uno interno utilizado por los empleados de la agencia; y GovCloud, disponible en todo el IC a través del Sistema de comunicaciones de inteligencia mundial conjunto. Esencialmente, en este último, la NSA actúa como un proveedor de servicios para otros sectores de CI.

Ambas nubes se fusionarán para fines de este año, pero la transición completa tardará años en completarse.

¿Qué tan seguro es??

Gran parte de la gran cantidad de datos se está almacenando actualmente y se puede acceder a través del Centro de datos de Utah, un centro de $ 1.5 mil millones entre Great Salt Lake y Utah Lake. La instalación se completó el mes pasado después de que las sobrecargas de energía dañaron el equipo causando un retraso de un año, y alberga servidores en cuatro pasillos de 25,000 pies cuadrados.

La NSA admite recopilar búsquedas en Internet, llamadas telefónicas, datos financieros y registros de salud, y los analistas las utilizan para aplicaciones operativas..

El edificio en sí está fuertemente fortificado: obviamente, solo el personal autorizado obtiene acceso a través del centro de control, y los guardias de seguridad patrullan el centro. Cuentan con la asistencia de CCTV, detectores de intrusos y una protección adicional que cuesta más de $ 10 millones. Rory Carroll escribe:

“Una pequeña salida, que no está marcada en los mapas ordinarios, lo lleva por un camino curvo. Un letrero amarillo dice que esta es una propiedad militar cerrada al personal no autorizado.

Más arriba en la colina, invisible desde la carretera, te encuentras con paredes de concreto, un boom de seguridad y un puesto de control con guardias, perros rastreadores y cámaras. Dos placas con sellos oficiales anuncian la presencia de la oficina del director de inteligencia nacional y la Agencia de Seguridad Nacional.”

El complejo puede ser sólido, pero ¿qué tan segura es la nube real??

El ex director de la NSA, general Keith Alexander, dice que las estrictas estructuras legales para garantizar el cumplimiento también protegen las libertades civiles, por lo que los datos que deben eliminarse en un límite de tiempo establecido notifican automáticamente al personal cuando finaliza ese período..

Esta responsabilidad es total. El contenido y el personal se etiquetan a nivel celular, lo que significa registros completos de todas las personas que han accedido, copiado, impreso o alterado los archivos, o incluso palabras y nombres individuales. Esto se habilita en parte mediante la infraestructura de clave pública (PKI), mediante la cual los datos se cifran y descifran con pares de claves públicas y privadas. Cómo hacer cifrado, descifrado y firma fácilmente con Seahorse [Linux] Cómo hacer cifrado, descifrado y firma fácilmente con Seahorse [Linux] Obtenga más información sobre la seguridad y el cifrado con Seahorse en Linux. , y las identidades son verificadas por la Autoridad de certificación (CA). Estos registros se guardan en una base de datos de certificados, en una tienda y en un servidor de archivo de claves, y ofrecen más garantías contra la corrupción durante el tránsito..

Comprensiblemente, los métodos de seguridad adicionales deben mantenerse en secreto, pero Alexander explica:

“[W] e utilizamos una variedad de protocolos de seguridad en cada capa de la arquitectura, así como una estrategia de cifrado robusta. La nube NSA reúne múltiples conjuntos de datos y protege cada pieza de datos a través de la seguridad y la aplicación de las autoridades que especifican su uso ... Además de las marcas de datos, la seguridad se aplica en toda la arquitectura en múltiples capas para proteger los datos, los sistemas y el uso.”

¿Qué tan seguras son las nubes que usas??

Gracias iCloud??

- Kirsten Dunst (@kirstendunst) 1 de septiembre de 2014

Utilizamos sistemas de computación en la nube para el almacenamiento y el uso compartido (piense en DropBox, iCloud de Apple ¿Qué es iCloud Drive y cómo funciona? ¿Qué es iCloud Drive y cómo funciona? ¿Confundido sobre lo que hace que iCloud Drive sea diferente de los otros servicios en la nube de Apple? mostrarle lo que puede hacer y cómo puede aprovecharlo al máximo, o GoogleDrive ¿Qué tan seguros están sus documentos en Google Drive? ¿Qué tan seguros están sus documentos en Google Drive?), correo electrónico y para comercio electrónico. Pero es importante recordar esto: estas nubes son diferentes a las utilizadas por la NSA. Tienen que serlo. Los secretos de seguridad nacional generalmente se consideran más importantes para mantener el silencio que una amplia gama de selfies. 5 cosas que se deben evitar al tomar selfies 5 cosas que se deben evitar al tomar selfies Los selfies no deben tomarse a la ligera, y hay muchas cosas que debe evitar . cargado en el iCloud.

Sin embargo, su información no está expuesta para que todos la vean. Las principales medidas de seguridad son: preventivas (la primera línea de defensa: verificación de identificación en dos pasos. ¿Qué es la autenticación de dos factores y por qué debe usarla? ¿Qué es la autenticación de dos factores y por qué debe usarla? La autenticación de dos factores ( 2FA) es un método de seguridad que requiere dos formas diferentes de demostrar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con una tarjeta de crédito no solo requiere la tarjeta, ..., por ejemplo); y disuasivo (énfasis en las consecuencias para posibles piratas informáticos); mientras que el detective (monitoreo arquitectónico) trabaja de la mano con controles correctivos (o limitación de daños).

Sus datos pueden almacenarse en el servidor de una compañía diferente, pero no se trata solo de ubicación; en cambio, es cómo se accede. El cifrado de datos sólidos es esencial, pero está lejos de ser la única forma en que las empresas necesitan proteger su información. Los datos de cumplimiento, similares a los de la NSA pero ciertamente no tan exhaustivos, también podrían emplearse para que solo se pueda acceder a los detalles bajo ciertos contextos, o identificar una violación al auditar las aplicaciones para actividades inusuales.

Por supuesto, esto no es absoluto. Apple se enfrentó a un problema potencialmente masivo el año pasado cuando las cuentas de varias celebridades fueron pirateadas. Apple investiga desnudos de celebridades, YouTube presenta Tip Jar y más ... [Resumen de noticias de tecnología] Apple investiga desnudos de celebridades, YouTube presenta Tip Jar y más ... [Tech News Resumen] Además, esperando la desaceleración de Internet, Windows XP se acerca un 1% a la muerte, juega Star Citizen gratis, el nuevo navegador web Raspberry Pi y los wearables que evitamos por poco. y fotos comprometedoras filtradas Cómo una violación de datos "menor" hizo titulares de noticias y reputaciones arruinadas Cómo una violación de datos "menores" hizo titulares de noticias y reputaciones arruinadas. Apple, sin embargo, no ve esto como su culpa. Apple desvía la culpa en iCloud Hack, Yelp está libre de extorsión y más ... [Tech News Digest] Apple desvía la culpa en iCloud Hack, Yelp está libre de extorsión y más ... [Tech News Resumen] Además, la expansión de Xbox One entrante, Netflix le gusta Facebook, BlackBerry se burla de algo u otro, Destiny Planet View y el carnero que odia los drones. , pero independientemente de que hayan aumentado su seguridad, Apple mejora la seguridad de iCloud, Twitter mata a Twitpic sobre la marca comercial y más ... [Tech News Digest] Apple mejora la seguridad de iCloud, Twitter mata a Twitpic sobre la marca comercial, y más ... [Tech News Digest] Además, Rdio se convierte en freemium , Controles de privacidad de Facebook, oferta gratuita de juegos de Xbox One, cola iDiots para el iPhone 6 y por qué Google Glass apesta. .

Curiosamente, Lucas Mearian argumenta que las nubes no son seguras, al menos no de proveedores de servicios y departamentos gubernamentales como la NSA. Combine esto con la afirmación de la NSA de que quieren un “puerta principal” a sus datos Vigilancia del mañana: cuatro tecnologías que la NSA usará para espiarlo: pronto Vigilancia del mañana: cuatro tecnologías que la NSA usará para espiarlo: pronto la vigilancia siempre está a la vanguardia de la tecnología. Aquí hay cuatro tecnologías que se utilizarán para violar su privacidad en los próximos años. a través del cifrado de clave dividida y sus datos podrían estar a salvo de los piratas informáticos, pero no de las agencias de inteligencia.

¿Confías en la nube??

La computación en la nube no es perfecta, pero ciertamente tiene sus ventajas.

La NSA lo ha adoptado como una medida de reducción de costos, claro, pero la responsabilidad a gran escala es su esfuerzo para combatir otra fuga al estilo de Snowden, actuando como controles preventivos, disuasivos y de detección..

Y si todavía te preocupa la seguridad de las nubes que usas, no eres impotente. Puede asegurar su cuenta de DropBox Asegurando Dropbox: 6 pasos a seguir para un almacenamiento en la nube más seguro Asegurando Dropbox: 6 pasos a seguir para un almacenamiento en la nube más seguro Dropbox no es el servicio de almacenamiento en la nube más seguro que existe. Pero para aquellos de ustedes que desean permanecer con Dropbox, los consejos aquí los ayudarán a maximizar la seguridad de su cuenta. , cree su propia nube con Seafile de código abierto Cree su propio almacenamiento seguro en la nube con Seafile Cree su propio almacenamiento seguro en la nube con Seafile Con Seafile, puede ejecutar su propio servidor privado para compartir documentos con grupos de colegas o amigos. - o incluso explorar más métodos de cifrado 5 formas de cifrar de forma segura sus archivos en la nube 5 formas de cifrar de forma segura sus archivos en la nube Sus archivos pueden cifrarse en tránsito y en los servidores del proveedor de la nube, pero la empresa de almacenamiento en la nube puede descifrarlos. - y cualquiera que tenga acceso a su cuenta puede ver los archivos. Lado del cliente… .

La NSA cree que la nube es el futuro. Vos si?

Créditos de imagen: Computación segura en la nube por FutUndBeidl; Snowden en la cubierta con cable de Mike Mozart; y bloqueo del sistema por Yuri Samoilov.