Joseph Goodman

0

3804

384

Los fabricantes de CPU están soportando unos meses difíciles. Las vulnerabilidades masivas de Spectre y Meltdown sacudieron el mundo de la informática. Y luego, si las vulnerabilidades no eran lo suficientemente malas, los parches presentados para solucionar los problemas venían con su propio conjunto de problemas. Pasará algún tiempo hasta que los efectos de Spectre / Meltdown se desvanezcan.

Los chips AMD no estaban ilesos. Peor aún, en marzo de 2018, los investigadores afirman haber encontrado una serie de nuevas vulnerabilidades críticas específicas de AMD. Sin embargo, algunas personas en el mundo tecnológico no están seguras. ¿Hay algo de cierto en los informes de vulnerabilidades críticas en las CPU AMD Ryzen? ¿Qué tiene de bueno el nuevo AMD Ryzen? ¿Qué tiene de bueno el nuevo AMD Ryzen? El AMD Ryzen acaba de aterrizar, y el mundo de las CPU se ha vuelto interesante. ¿De qué se trata el bombo, y es adecuado para usted? ? Echemos un vistazo a la historia hasta ahora.

Vulnerabilidades críticas y puertas traseras explotables

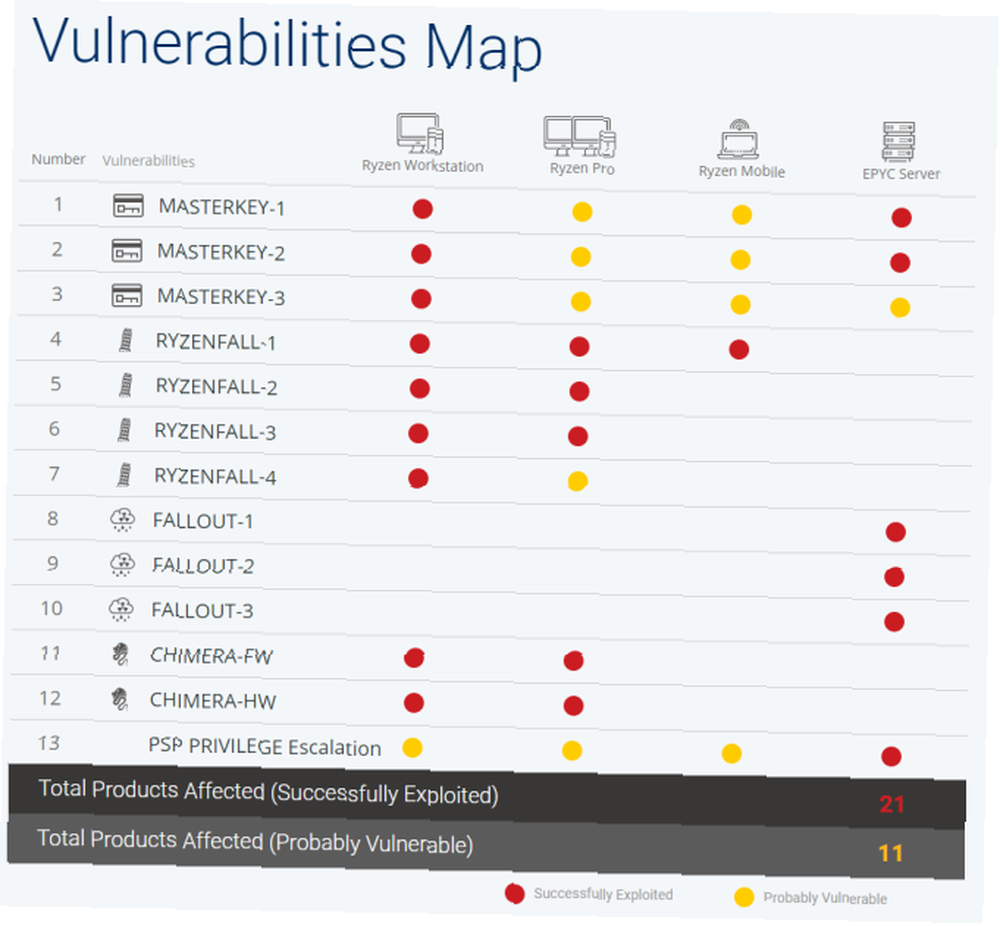

La firma de seguridad israelí CTS Labs reveló 13 vulnerabilidades críticas. Las vulnerabilidades afectan a la estación de trabajo Ryzen de AMD, la arquitectura móvil Ryzen Pro, Ryzen y los procesadores de servidor EPYC. Además, las vulnerabilidades muestran similitudes con Spectre / Meltdown y podrían permitir a un atacante acceder a datos privados, instalar malware u obtener acceso a un sistema comprometido.

Las vulnerabilidades del procesador provienen del diseño del procesador seguro de AMD, una característica de seguridad de la CPU que permite el almacenamiento seguro de claves de cifrado, contraseñas y otros datos extremadamente confidenciales. Esto, junto con una falla en el diseño del chipset Zen de AMD que vincula el procesador a otros dispositivos de hardware.

“Esta parte integral de la mayoría de los productos de AMD, incluidas las estaciones de trabajo y los servidores, actualmente se envía con múltiples vulnerabilidades de seguridad que podrían permitir a los actores maliciosos instalar permanentemente código malicioso dentro del procesador seguro..”

¿Son reales estas vulnerabilidades??

Sí, son muy reales y vienen en cuatro sabores:

- Ryzenfall: Permite que el código malicioso tome el control completo del procesador AMD Secure

- Caer: Permite a un atacante leer y escribir en áreas de memoria protegidas como SMRAM

- Quimera: UNA “doble” vulnerabilidad, con una falla de firmware y una falla de hardware que permite la inyección de código malicioso directamente en el chipset AMD Ryzen; El malware basado en chipset evade prácticamente todas las soluciones de seguridad de punto final

- Llave maestra: Explota múltiples vulnerabilidades en el firmware del procesador seguro AMD para permitir el acceso al procesador seguro; permite que el malware persistente extremadamente sigiloso basado en el conjunto de chips evada la seguridad; podría permitir daños al dispositivo físico

El blog de seguridad de CTS Labs dice, “Los atacantes podrían usar Ryzenfall para eludir Windows Credential Guard, robar credenciales de red y luego potencialmente propagarse a través de una red corporativa Windows altamente segura [...] Los atacantes podrían usar Ryzenfall junto con Masterkey para instalar malware persistente en el procesador seguro, exponiendo a los clientes al riesgo de espionaje industrial encubierto y a largo plazo.”

Otros investigadores de seguridad verificaron rápidamente los hallazgos.

Independientemente de la exageración en torno al lanzamiento, los errores son reales, se describen con precisión en su informe técnico (que no es público afaik), y su código de explotación funciona.

- Dan Guido (@dguido) 13 de marzo de 2018

Ninguna de las vulnerabilidades requiere acceso a dispositivos físicos o controladores adicionales para ejecutarse. Sin embargo, requieren privilegios de administrador de máquina local, por lo que hay un respiro. Y seamos sinceros, si alguien tiene acceso directo a la raíz de su sistema, ya está en un mundo de dolor.

¿Cuál es el problema entonces??

Bueno, nadie ha oído hablar realmente de CTS Labs. Lo que por sí solo no es un problema. Las pequeñas empresas completan una excelente investigación todo el tiempo. Es, más bien, cómo CTS Labs divulgó las vulnerabilidades al público. La divulgación de seguridad estándar pide a los investigadores que otorguen a la empresa vulnerable al menos 90 días para rectificar un problema antes de hacerlo público con hallazgos delicados.

CTS Labs le dio a AMD la friolera de 24 horas antes de poner en línea su sitio amdflaws. Y eso ha atraído mucha ira de la comunidad de seguridad. Sin embargo, no es solo el sitio. La forma en que se presentan las vulnerabilidades también es un problema importante. El sitio de información sobre vulnerabilidades presenta una entrevista con uno de los investigadores, está lleno de infografías y otros medios, tiene nombres interesantes y atractivos para los problemas y parece exagerado por el lanzamiento de una vulnerabilidad. (¡Una vulnerabilidad que le dieron a AMD en menos de 24 horas para arreglar, recuerda!)

CTS Labs también dio su razonamiento para esto. El CTO de CTS Labs, Ilia Luk-Zilberman, explica que “La estructura actual de 'divulgación responsable' tiene un problema muy grave.” Además, ellos “Creo que es difícil creer que somos el único grupo en el mundo que tiene estas vulnerabilidades, considerando quiénes son los actores en el mundo de hoy..” Puedes leer la carta completa aquí [PDF].

TL; DR: CTS Labs cree que el período de espera de 30/60/90 días prolonga el peligro para los consumidores ya vulnerables. Si los investigadores hacen la divulgación de inmediato, obliga a la mano de la empresa a actuar de inmediato. De hecho, su sugerencia de utilizar la validación de terceros, como lo hizo CTS Labs con Dan Guido (cuyo Tweet de confirmación está vinculado anteriormente), es sensata, pero algo que ya sucede.

Shorting AMD Stock

Otros investigadores minimizaron la gravedad de las fallas debido al nivel requerido de acceso al sistema. Hubo más preguntas sobre el momento del informe cuando surgió la empresa de venta en corto de acciones Viceroy Research emitía un informe declarando que las acciones de AMD podrían perder todo su valor. Las acciones de AMD realmente cayeron, coincidiendo con el lanzamiento del informe de vulnerabilidad de CTS Labs, pero cerraron el día más alto que antes.

El desarrollador principal de Linux-kernel, Linus Torvalds, también cree que el enfoque de CTS Labs es negligente, afirmando “Sí, se parece más a la manipulación de acciones que a un aviso de seguridad para mí..” Torvalds también lamenta la exageración innecesaria que rodea el lanzamiento, alegando que los investigadores de seguridad “Parecen payasos por eso.”

Despotricar Torvalds no tiene precedentes. Pero él tiene razón. También viene en la espalda de otro “alerta de seguridad” que requieren tanto una terrible SSH como una terrible contraseña de root para funcionar. El punto de Torvalds (y otros investigadores y desarrolladores de seguridad) es que a veces solo porque un defecto suena peligroso y exótico, no lo convierte en un gran problema para el público en general.

¿Puedes mantenerte seguro??

Bueno, es una bolsa de seguridad mixta. ¿Es vulnerable su CPU AMD Ryzen? Sí lo es. ¿Es probable que su CPU AMD Ryzen vea una hazaña de esta manera? Es algo improbable, al menos a corto plazo..

Dicho esto, aquellos con un sistema AMD Ryzen deberían aumentar su nivel de vigilancia de seguridad durante las próximas semanas hasta que AMD pueda lanzar un parche de seguridad. Con suerte, serán una vista mejor que los parches Spectre / Meltdown ¿Siguen siendo una amenaza Spectre y Meltdown? Los parches que necesita ¿Siguen siendo una amenaza el espectro y el deshielo? Los parches que necesita El espectro y Meltdown son vulnerabilidades de la CPU. ¿Estamos más cerca de corregir estas vulnerabilidades? Que los parches funcionen? !