Harry James

0

4921

1131

¿Alguna vez te has preguntado cuáles son las redes de intercambio de archivos más grandes que existen? ¿Cuáles son las diferencias entre BitTorrent, Gnutella, eDonkey, Usenet, etc..?

Esta guía está disponible para descargar como PDF gratuito. Descargue la guía MakeUseOf para redes de intercambio de archivos ahora. Siéntase libre de copiar y compartir esto con sus amigos y familiares.Quiere saber qué red de intercambio de archivos le brinda la mejor velocidad de descarga o el más alto nivel de privacidad?

La guía explica los pros y los contras de cada uno. También analizamos los problemas de privacidad y compartimos algunas herramientas excelentes que lo ayudan a proteger su privacidad mientras descarga archivos en estas redes.

Tabla de contenido

§1. Introducción

§2-File Sharing y Copyright

§3-Qué es P2P

§Torrente de 4 bits

§Rastreadores de 5 torrent

§6-eDonkey

§7-Gnutella

§8-Usenet

§9-Otras redes para compartir archivos

§10-privacidad

§11-Conclusión

1. Introducción

Comenzamos otro eBook, otro gran viaje que espero que disfruten. Esta vez vamos a echar un vistazo al intercambio de archivos, los diferentes programas, protocolos, problemas y prácticamente cualquier otra cosa que se te ocurra. ¿Por qué escribir un libro electrónico sobre el intercambio de archivos? Bueno, aunque las cosas se volvieron mucho más simples desde los días de Napster y 'sneakernet', y mucho más rápido, hay bastantes obstáculos especialmente para usuarios de computadoras no técnicos.

En este libro electrónico, vamos a echar un vistazo a las principales tecnologías disponibles para compartir archivos y debatir las características y advertencias de cada uno, junto con las mejores formas de hacer uso de ellas. Pero antes de entrar en la amplitud del tema, tomemos un momento para discutir un tema muy importante que inevitablemente surgirá debido a la naturaleza de esta guía..

2. Compartir archivos y derechos de autor

Los derechos de autor, especialmente los derechos de autor intelectuales, el tipo que cubre cualquier tipo de texto, foto, video, software u obra de arte es algo que debe tratarse con respeto. Aunque algunas partes, como el infame rastreador de torrents llamado 'The Pirate Bay', quisieran ignorar por completo los derechos de autor, no es legal ni moral hacerlo. Ha habido algunas campañas de base que promovieron el "hecho" de que descargar trabajo protegido por derechos de autor sin autorización es realmente correcto y no se puede comparar con el robo, debido a la naturaleza del medio en el que se almacena, electrónicamente. Su argumento fue bastante fácil de entender y obtuvo algo de tracción debido a esto. Al descargar música o libros en línea, el editor no tiene costo para imprimir el libro, fabricar el CD, pagar el transporte o los empleados y vendedores. El único costo es la factura de energía e Internet que usted paga. Por lo tanto, ¿por qué deberíamos pagar por el contenido??

Atribución de Creative Commons. Foto de Daveybot a través de Flickr. Música comprada organizada en una pared de carátulas.

Espero que eso tampoco te haya convencido, porque está completamente mal. Están ignorando la parte en que el músico, escritor o programador pasó horas y horas, entrenando y trabajando para crear ese material. Es un gran error si me preguntas. Ponte en los zapatos de ese hombre. ¿No te gustaría poder mantenerte a ti mismo, recibir una compensación por tu trabajo? Aunque ciertamente no puedo aprobar las acciones de RIAA, IFPI y organizaciones similares contra la piratería, que francamente parecen casi infantiles en su enfoque, no puedo promover el robo del trabajo de otras personas. Piensa en lo que el tío Ben le dijo a Peter en Spider-Man: “Con un gran poder viene una gran responsabilidad”.

Atribución de Creative Commons por everyskyline a través de Flickr.

Dicho esto, hay muchos usos legales del uso compartido de archivos, como la distribución de software de código abierto, dominio público, bienes comunes creativos y trabajos copyleft. También debe darse cuenta de que la tecnología detrás de muchas aplicaciones y servicios P2P no es inherentemente mala. Bit Torrent podría acelerar muchas descargas legítimas, incluidas sus compras de iTunes y Amazon si CDN (Content Delivery Network) lo implementara.

Renuncia

MakeUseOf o sus escritores no se hacen responsables de ninguna acción que pueda emprender como resultado de seguir las instrucciones aquí presentadas. La infracción de los derechos de autor es un delito grave en los Estados Unidos de América, así como en muchos otros países. Lea su legislación local sobre derechos de autor antes de intentar cualquiera de las acciones descritas en este libro electrónico. Esta información presentada aquí es únicamente para fines educativos..

3. ¿Qué es P2P??

P2P (Peer-to-Peer) es un acrónimo que significa un grupo de tecnologías, que utilizan el mismo principio para funcionar. En lugar de utilizar un sistema de servidor central que alimenta datos a las otras computadoras cliente, en la arquitectura P2P, cada computadora es tanto un cliente como un servidor. Cada computadora intentará descargar desde cualquiera de las computadoras que tienen el archivo o, a cambio, compartirá los datos que tiene con otras computadoras en el 'enjambre'. Un enjambre se define como la totalidad de las computadoras que están descargando o cargando el mismo contenido..

Atribución de Creative Commons por RocketRaccoon a través de Flickr.

Este enfoque para distribuir contenido es eficiente para dispensar grandes cantidades de datos a una gran cantidad de computadoras, casi simultáneamente. Mientras que al aumentar el número de usuarios conectados a un servidor de descarga centralizado reduciría inherentemente la velocidad general y finalmente la detendría, en una arquitectura P2P, la velocidad general aumenta a medida que más computadoras completan la descarga y a cambio la comparten con otros, multiplicándola el número de fuentes disponibles exponencialmente.

Se cree que Bit Torrent, solo, genera del 27 al 55% del tráfico total de Internet según la región.

Las organizaciones que actúan en nombre de la industria de la música y el cine, a saber, RIAA y MPAA, han logrado cerrar muchos servicios P2P durante los años e incluso han continuado con litigios contra individuos..

4. Bit Torrent

Bit Torrent, una tecnología desarrollada por Bram Cohen en 2001, es, con mucho, la tecnología P2P más utilizada. Ha demostrado ser superior en muchos aspectos; permitiendo un entorno semi descentralizado, redundancia y ganancias significativas en velocidad en comparación con

4.1 ¿Cómo funciona??

Para usar el protocolo Bit Torrent para descargar y cargar archivos, un usuario debe descargar e instalar una aplicación que implemente la tecnología. Hay muchas opciones disponibles, y discutiremos cuál es la mejor para cada plataforma, en breve. Por ahora, centrémonos en cómo funciona.

Atribución de Creative Commons por nrkbeta a través de Flickr.

Para compartir archivos con otros pares, una aplicación Bit Torrent primero debe recopilar información sobre los archivos respectivos y almacenarla en un archivo. A menudo denominado 'metadatos', el archivo '.torrent' que se crea contendrá información como el tamaño, el nombre y el tipo de los archivos que se compartirán. Dependiendo de cuántos archivos haya, el archivo de metadatos varía de 1 KB a 200 KB para contenedores de varios gigabytes.

Para iniciar una descarga, primero debe usar un sitio web que agregue estos archivos de metadatos, como The Pirate Bay o ISOHunt. (Se revisan con más detalle a continuación en 'Rastreadores de torrents'). En palabras simples, son motores de búsqueda donde puede buscar lo que desea descargar y encontrar el archivo torrent relevante. Luego puede descargar este archivo torrent a su computadora y abrirlo en el cliente torrent para iniciar el proceso de descarga.

Un par inicial, llamado 'cargador', inicialmente sembrará el rastreador de torrents con el archivo de metadatos y esperará a que otros pares se conecten a él y descarguen el archivo.

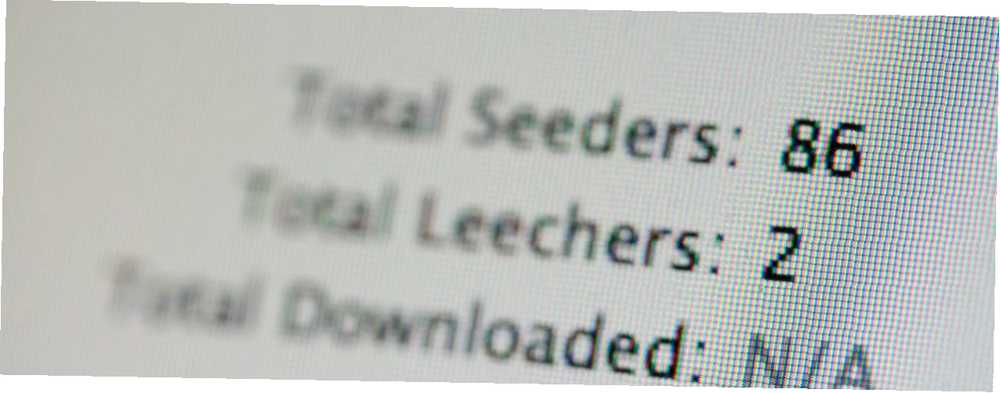

Una vez que la transferencia alcanza el 100%, su rol cambia de 'leecher', o descargador, a 'sembrador' o cargador. El número de "proporción" representa la cantidad de rendimiento de descarga que devolvió a la comunidad dividiendo el tamaño total descargado por el tamaño total cargado. Se considera una buena práctica en la comunidad de Bit Torrent mantener una relación superior a 0.7 en todo momento. La comunidad hace caso omiso de sus pares con índices más bajos como 'leechers' y muchos rastreadores privados de torrents imponen límites a sus cuentas.

4.2 Notas técnicas

Las descargas de Bit Torrent difieren en muchos aspectos de las solicitudes basadas en ftp o http tradicionales. Por un lado, las descargas no son secuenciales, el cliente generalmente solicita los bits más raros primero para garantizar la disponibilidad o, de lo contrario, descarga al azar según la disponibilidad y la velocidad de cada par.

Muchos clientes modernos de Bit Torrent incluyen una funcionalidad que reduce la dependencia de un rastreador centralizado. Aunque hay muchos rastreadores relativamente redundantes disponibles en la red y es muy poco probable que todos dejen de funcionar al mismo tiempo, PEX (Intercambio de pares) y DHT (Tablas de hash distribuidas) pueden servir como respaldo si el rastreador funciona lentamente o está temporalmente fuera de servicio. Mientras que un entorno sin rastreador funcionará bien (o más rápido) en un grupo pequeño o red local, la dependencia global de PEX adolece de tasas de propagación más lentas.

4.3 Aplicaciones de cliente Torrent

Estas son las aplicaciones que pueden leer los metadatos y continuar con la descarga de los archivos reales que solicitó..

Hay muchas aplicaciones Bit Torrent disponibles y elegir la mejor podría no ser obvio incluso para el público técnico. Juzgamos una aplicación por muchas características tales como tamaño, características, velocidad, confiabilidad, seguridad e interfaz de usuario..

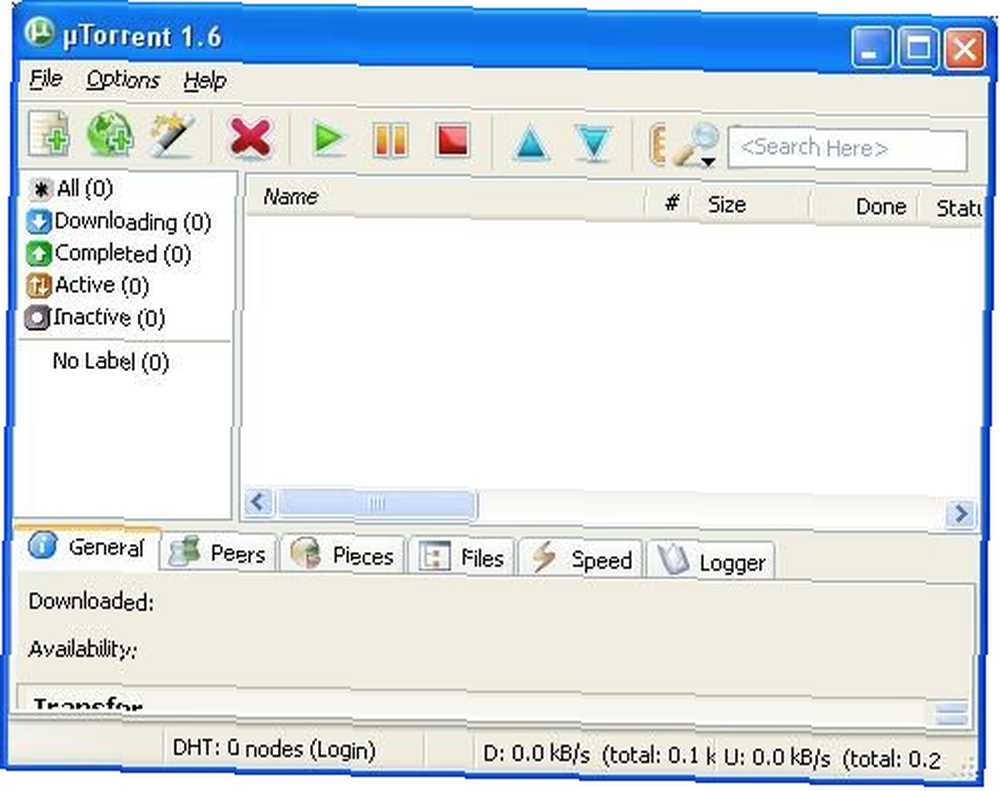

Ventanas Lo más probable es que los usuarios terminen usando uTorrent, un cliente de torrent gratuito de código cerrado creado por Bit Torrent, Inc. Es mejor conocido por su gran conjunto de características, interfaz de usuario simple pero rica, estabilidad y, sobre todo, por tener uno de los recursos más pequeños huella<300KB executable). It is considered to be the most popular Bit Torrent client and has consistently received good press from tech media.

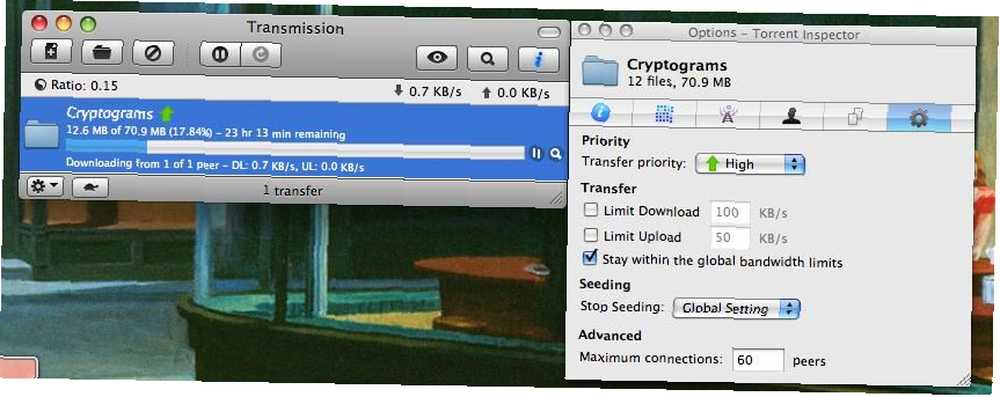

Linux y Mac los usuarios seguramente disfrutarán usando Transmission, un cliente de código abierto también reconocido por su usabilidad y su pequeña huella de recursos. Jackson escribió un artículo que compara la transmisión y la transmisión uTorrent vs uTorrent [solo Mac] Transmission vs uTorrent [solo Mac]. Wez Pyke, uno de los escritores de MakeUseOf, tiene un artículo detallado sobre el tema Transmisión, El cliente ligero de BitTorrent Transmisión, El cliente ligero de BitTorrent .

5. Rastreadores de torrents

Usar rastreadores de torrents populares y bien considerados siempre es algo bueno. Muchas personas van a descargar y cargar, creando un enjambre saludable, lo que equivale a una velocidad de descarga rápida y una amplia gama de archivos disponibles.

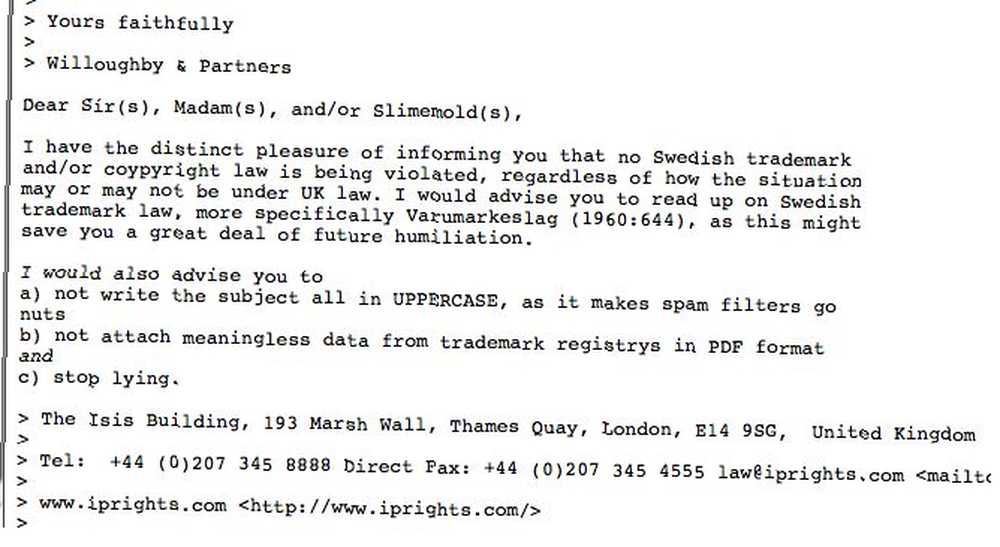

Una respuesta estándar de estilo 'The Pirate Bay' para los abogados de derechos de autor. Copyleft.

Mis favoritos de todos los tiempos son:

• The Pirate Bay, con una gran cantidad de pares y archivos, su humor extraño que aborda las amenazas de los titulares de derechos de autor y una interfaz bien diseñada, es realmente difícil no amarlos. Sin embargo, no estoy seguro de cuánto tiempo estará disponible, teniendo en cuenta que los creadores están en la cárcel y la propiedad se vende a alguna compañía de medios.

• ISOHunt ha existido durante bastante tiempo, pero aún no ha decepcionado a sus usuarios. El rastreador merece un segundo lugar sólido en mis marcadores.

• Coda.fm, con su increíble interfaz de usuario y revisiones integradas, es la mejor manera de obtener tu música de los torrentes.

• Si prefiere no estar en el borde de su asiento cada vez que alguien llama a su puerta, eche un vistazo a LegalTorrents, para, lo ha adivinado, cosas que no están protegidas por derechos de autor. También hay LegitTorrents y Vuze..

• TorrentScan hace un gran trabajo buscando contenido en todos los principales rastreadores públicos. Si no tiene una cierta preferencia por un rastreador o no le importa el salto adicional al sitio real, vale la pena marcarlo. Puede echar un vistazo a la lista en la barra lateral derecha para obtener otras buenas recomendaciones para rastreadores públicos.

El autor de MakeUseOf, Saikat Basu, ha escrito una guía completa para principiantes sobre Bit Torrent. Le recomiendo que lea su guía si es nuevo en este espacio. También hay una sección con excelentes consejos para usuarios avanzados..

También tenemos una página de actualización continua para artículos relacionados con torrents donde puede encontrar consejos, reseñas de clientes y rastreadores..

5.1 Cuadro de mando para Bit Torrent:

• Velocidad: 5/5

• Disponibilidad de archivos: excelente • Privacidad: 1/5

• Peligro de malware: justo

• Facilidad de uso: 4/5.

5.2 ¿Por qué Bit Torrent??

Hoy, Bit Torrent representa la forma de llevar contenido de Internet a muchas personas, incluyéndome a mí. Probé numerosos servicios para compartir archivos y ninguno tenía la velocidad, la gran cantidad de archivos y era tan confiable como Bit Torrent. Recuerdo que descargué imágenes de disco de 700 MB (.iso) solo para descubrir que tenían contraseñas o que eran falsas, los pares se desconectaban al 99% y otros problemas. Muchos de estos problemas se resolvieron con el advenimiento de Bit Torrent, y personalmente no volvería a cambiar a ninguno de los otros servicios..

Pero Bit Torrent no es la panacea. Veamos algunos de los otros protocolos disponibles..

6. eDonkey

No se deje engañar por el nombre, la red eDonkey tuvo la mayor parte de los usuarios de intercambio de archivos durante bastante tiempo. Si bien es una red descentralizada, aún depende de servidores para manejar las consultas de búsqueda, que contienen los índices de los archivos compartidos. El creador original tuvo que conformarse con la RIAA por aproximadamente $ 30 millones, pero la comunidad, millones de personas fuertes, continuó desarrollando el software del cliente y el servidor y mantuvo la red en funcionamiento..

eDonkey es diferente de Bit Torrent en muchos aspectos. Para tocar solo la superficie, no requiere sitios web de seguimiento y utiliza otro protocolo para encontrar y descargar archivos, que en la mayoría de los casos es más lento que Bit Torrent.

El mejor cliente de eDonkey para Windows parece ser el Shareaza de código abierto. Maneja con éxito los enlaces Gnutella, Gnutella2, eDonkey, BitTorrent, magnet, ed2k y Piolet. La interfaz está bien diseñada, la aplicación fue estable durante las pruebas y utilicé con éxito cada uno de los protocolos compatibles para descargar archivos.

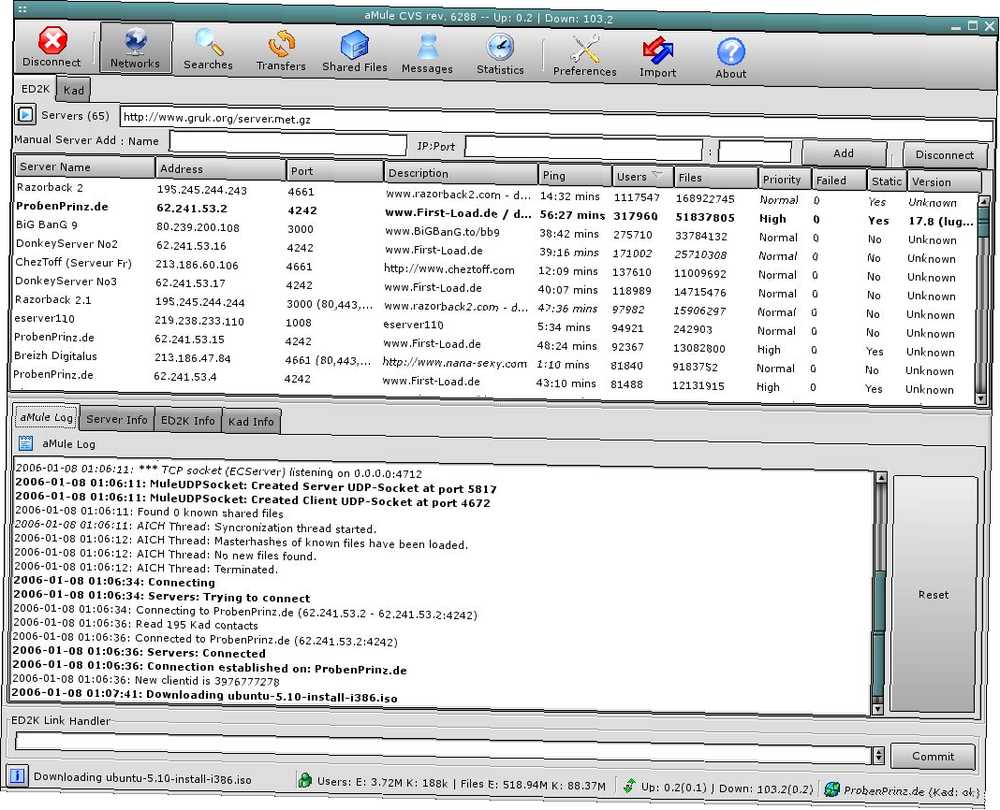

Mac y Linux los usuarios probablemente usarán aMule, un cliente sólido para las redes eDonkey y Kad.

La red eDonkey es lo suficientemente grande como para contener una masa crítica de archivos y pares, y puede ser particularmente rápida en una red metropolitana. Desafortunadamente, es propenso a archivos falsos, virus y seguimiento.

Cada cliente de descarga (es decir, Shareaza) tiene una interfaz ligeramente diferente, pero la idea general es encontrar el botón 'Red' o 'Hub' y actualizar la lista de servidores disponibles a los que puede conectarse. Lea la descripción, la ubicación y elija lo que cree que es más probable que proporcione una mejor velocidad y rango de archivos. Es posible tener más de una conexión activa a la vez, pero no debe tener más de 5 abiertas porque ralentizará la búsqueda.

La disponibilidad de archivos y la velocidad dependen de la hora del día, la ubicación y otros factores. La red eDonkey es casi siempre más lenta y tiene menos archivos que Bit Torrent y existe una alta probabilidad de que obtenga un virus, ya que no hay un sistema de clasificación o comentarios.

6.1 Cuadro de mando para eDonkey:

• Velocidad: 3/5

• Disponibilidad de archivos: justo

• Privacidad: 2/5

• Peligro de malware: grave

• Facilidad de uso: 3/5

7. Gnutella

La red de intercambio de archivos más popular de 2007 sigue viva y activa. Después del aumento de popularidad en 2001, principalmente debido a la desaparición de Napster, el protocolo y los clientes comenzaron a mejorar cada vez más, y aún obtienen un honorable segundo lugar para Bit Torrent. Si bien los desarrolladores imaginaron un sistema completamente descentralizado, Gnutella, al igual que eDonkey, necesita cachés, ultra-pares y 'hojas' para mantenerse estable..

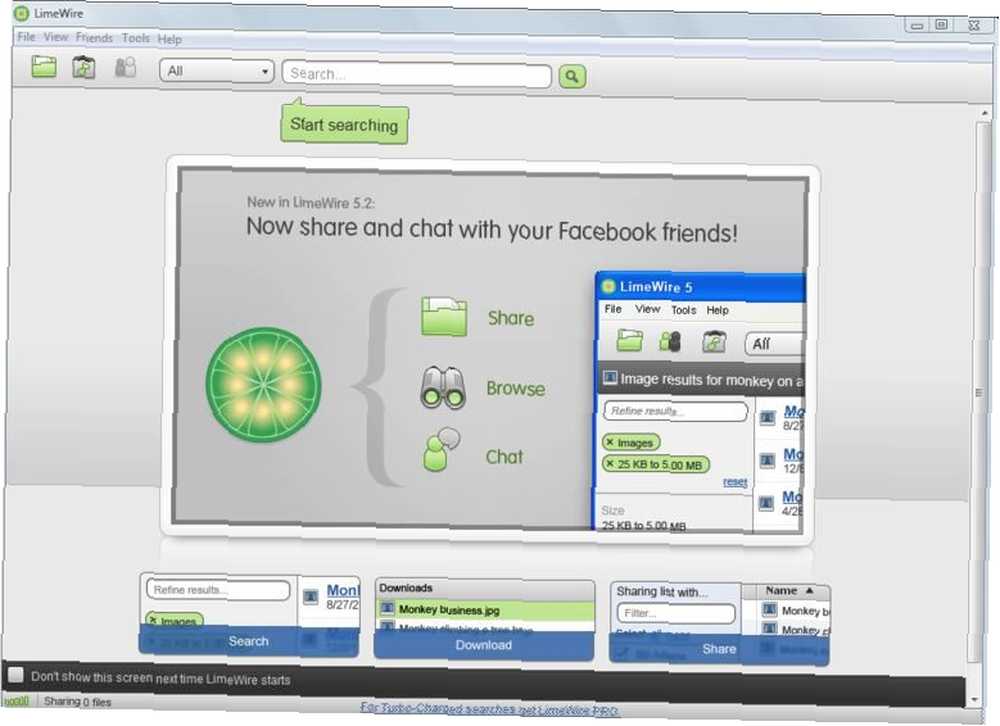

El cliente de descarga más popular para la red Gnutella es el notorio LimeWire, que está escrito en Java y, por lo tanto, multiplataforma. Se lo recomendaría a los usuarios de Windows y Linux. La gente de Mac debería al menos echar un vistazo a Adquisición, que está escrita en código nativo y conserva el estilo de UI de las aplicaciones de Mac.

Habiendo usado tanto Gnutella como eDonkey, me inclinaría por el primero. Los clientes de descarga están un poco más pulidos, la red parecía más receptiva y, por último, no tiene que elegir manualmente los servidores como en eDonkey.

Otra ventaja de LimeWire es la capacidad de filtrado para sus búsquedas; elimine ejecutables, documentos, fotos o contenido protegido por derechos de autor: su elección.

LimeWire es tan fácil de usar que podría decirle a su perro que descargue los archivos por usted. Abra la aplicación e ingrese sus términos de búsqueda, luego haga clic en el botón de descarga. Incluso hay un asistente de usuario por primera vez que lo ayudará si se pierde.

7.1 Cuadro de mando para Gnutella:

• Velocidad: 4/5

• Disponibilidad de archivos: buena

• Privacidad: 3/5

• Peligro de malware: grave

• Facilidad de uso: 5/5

8. Usenet

En muchos sentidos, hijo de los viejos sistemas de tablones de anuncios, USENET (utilizarr redtrabajo) los usuarios comparten artículos, fotos, música y binarios a través de una malla de servidores semi-centralizada. También llamados grupos de noticias, los artículos de USENET funcionan de manera muy similar al correo electrónico. Una vez conectado a un grupo de noticias, digamos sci.math, en su lector de noticias, puede publicar y responder mensajes enviados por otros usuarios. Los mensajes están enhebrados, al igual que su bandeja de entrada de Gmail. La mayoría de los servidores de USENET no requieren información personal o registro, ni mantienen registros..

La importancia de USENET ha disminuido a lo largo de los años como medio para publicar, difundir información y entablar conversaciones con otras personas principalmente debido a foros y blogs. Si bien no se discute que la base de usuarios es cada vez más pequeña cada año, hay grupos de noticias dedicados a publicar aplicaciones, videos y música, o binarios.

A diferencia de otras redes P2P, USENET proporciona a sus usuarios una buena privacidad por defecto. La naturaleza del protocolo, similar al SMTP (Protocolo simple de transferencia de correo), impone una cadena de confianza. La identidad del remitente (o del cargador) puede ofuscarse fácilmente simplemente alterando el encabezado del mensaje. El servidor es la única máquina que conoce la dirección del usuario y muchos grupos de noticias no mantienen registros; aquellos que lo hacen probablemente no divulgarán la información.

Otro argumento a favor de USENET es que los servidores operan bajo la regulación DMCA Safe Harbor como proveedor de telecomunicaciones; Si proporcionan una forma de eliminar la información con derechos de autor a los propietarios, no son responsables ante los tribunales. La arquitectura de la red de malla y las políticas de muchos administradores de servidores hacen que sea casi imposible eliminar completamente el contenido, ya que el contenido se propaga a muchos servidores en la malla y generalmente ignoran los mensajes de cancelación.

Un ejemplo de una red de malla. Creative Commons por Marc_Smith a través de Flickr.

Sin embargo, hay algunas limitaciones. La mayoría de los grupos de noticias gratuitos no guardan los datos durante largos períodos de tiempo debido a la capacidad de almacenamiento limitada del servidor. Los grupos de noticias de pago tendrán una retención de datos más larga, un año como máximo. La velocidad es otro problema; Los grupos de noticias pueden ser significativamente más lentos que otras tecnologías P2P durante las horas pico (tarde, noche) debido a su dependencia de los servidores. Cargar y descargar desde USENET es engorroso en comparación con otras tecnologías. Los archivos deben dividirse en piezas más pequeñas (<50MB), compressed (.RAR archives), encoded (with .PAR recovery files), attached with file information (.NFO) and uploaded. The data needs to be reconstructed after it is downloaded.

Desafortunadamente, no hay aplicaciones gratuitas de USENET diseñadas para compartir binarios. Todo lo que puedo hacer es recomendar lo mejor de los pagos. En Mac, Unison gana sin dudas, para Linux hay BinBot y en Windows, NewsLeecher es la mejor opción.

8.1 Cuadro de mando para Usenet:

• Velocidad: 2/5

• Disponibilidad de archivos: inconsistente

• Privacidad: 4/5

• Peligro de malware: insignificante

• Facilidad de uso: 1/5

9. Otras redes para compartir archivos

Hay otros servicios que son abusados por personas que cargan archivos con derechos de autor. Uno de esos servicios es Rapidshare. Han sido apagados y las personas que los usaron rastrearon: “En abril de 2009, Rapidshare entregó los datos personales de presuntos infractores de derechos de autor a varios sellos discográficos importantes..” Hazte un favor y no los uses.

Para Rapidshare no necesita ningún cliente de descarga, básicamente necesita conocer la ubicación del archivo antes de poder descargarlo. Existen varios motores de búsqueda que lo ayudan a encontrar la ubicación de los archivos que está buscando..

Las redes más pequeñas, las escisiones de redes más grandes y las cosas que se anuncian como 'las más rápidas' en sitios web de mala calidad son otro gran error.

10. Privacidad

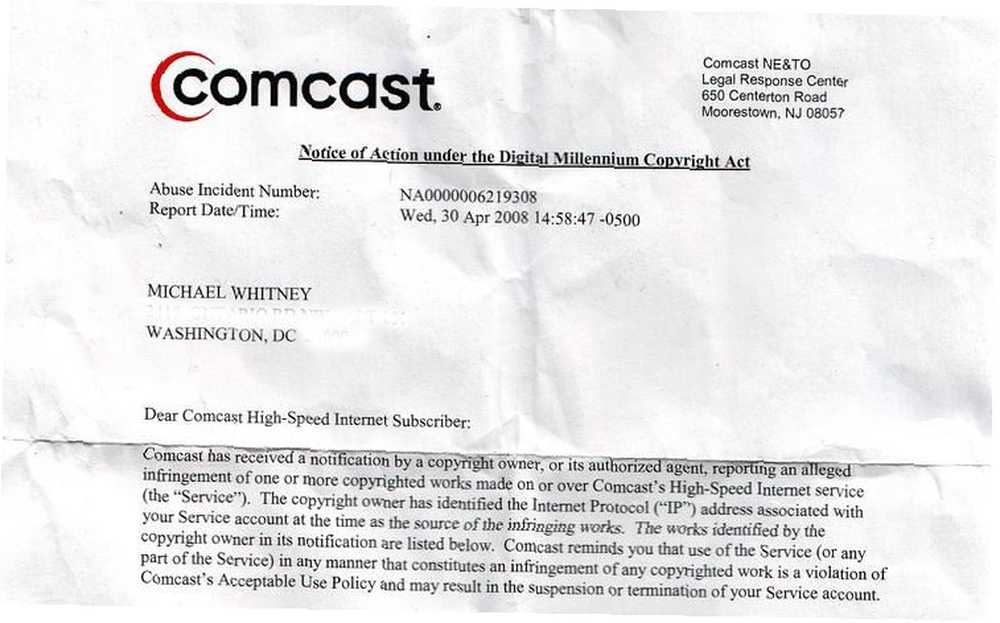

Su ISP, los pares desde los que está descargando, el rastreador e incluso un vecino que usa un sniffer de red saben lo que está haciendo. Solo para que quede claro, no hay privacidad al usar los servicios P2P anteriores. Estás jugando un juego de probabilidades: de los millones de usuarios que comparten archivos, ¿seré uno de los miles en ser demandado??

10.1 ¿Cómo puede proteger su privacidad??

• ItsHidden Beta, un servicio VPN gratuito que se creó para cumplir este propósito exacto, promete no mantener registros, proporciona una velocidad decente y actualmente es gratuito.

• IPREDATOR, un servicio similar a ItsHidden, es una iniciativa iniciada por los muchachos de Pirate Bay. La versión beta está actualmente cerrada, pero es posible que aún reciba una invitación si se registra.

• Otros servicios VPN de pago como Witopia.net, mantienen registros mínimos, principalmente para evitar abusos (piratería, spam, etc.). Por supuesto, la versión de TOS aprobada por un abogado establece claramente que la infracción de derechos de autor no está bien.

• OneSwarm, aunque sigue siendo un cliente de Bit Torrent compatible con versiones anteriores, implementa el concepto de ofuscación de direcciones de amigos y pares. Echa un vistazo a la reseña de Simon OneSwarm hace que el intercambio de archivos P2P sea privado y personal OneSwarm hace que el intercambio de archivos P2P sea privado y personal.

• BitBlinder, es el servicio más prometedor para la privacidad en línea que he visto hasta ahora. Desafortunadamente, está en beta privada en este momento, pero definitivamente debes leer las especificaciones y suscribirte a su blog..

• Los rastreadores privados, aunque tienen contenido estrictamente moderado y generalmente menos problemas de sanguijuela, no son la solución para las personas conscientes de la privacidad. Si puede obtener una invitación para el servicio, créame que la RIAA también puede hacerlo. Ni siquiera tienen que citar al rastreador, solo conéctate al mismo torrente que tú.

• El software de filtrado de IP, a saber, ProtoWall y PeerGuardian (descontinuado), intentará bloquear las conexiones de direcciones IP conocidas de Media Sentry, MPAA y similares. No son 100% infalibles, pero deberían ayudar. Los usuarios de Linux deberían buscar en MoBlock

11. Conclusión

Hemos analizado las redes de intercambio de archivos más populares. Hemos analizado las mejores aplicaciones para cada uno. ¿Cual deberías usar? Esa es una pregunta difícil, pero Bit Torrent parece ser el más versátil de todos..

Si está interesado en enviar archivos ocasionalmente a sus amigos o familiares, y especialmente si son grandes, entonces definitivamente debería leer el artículo de Tim Watson sobre 4 sitios web simples y muertos que resuelven ese problema. 4 Herramientas fáciles para compartir archivos grandes a través de Internet. Internet 4 Herramientas fáciles para compartir archivos grandes a través de Internet. O tal vez pise el lado técnico y configure su propia VPN encriptada y use las herramientas integradas en su sistema operativo; El artículo de Dave Dragger le muestra cómo usar Hamachi para hacer eso. Crear su propia red privada virtual personal con Hamachi Crear su propia red privada virtual personal con Hamachi .

“No hay placer en poseer algo que no se comparte.” -Séneca, filósofo romano

Otras lecturas:

- Cómo funciona el intercambio de archivos P2P (punto a punto) Cómo funciona el intercambio de archivos P2P (punto a punto) Cómo funciona el intercambio de archivos P2P (punto a punto) ¿Se pregunta qué es el intercambio de archivos punto a punto (P2P) y cómo comenzó? Te explicamos lo que debes saber.

- 5 sitios gratuitos para compartir archivos P2P basados en navegador sin límites de tamaño 5 sitios gratuitos para compartir archivos P2P basados en navegador sin límites de tamaño 5 sitios gratuitos para compartir archivos P2P basados en navegador sin límites de tamaño

- Cómo encontrar archivos en línea sin tener que usar el software P2P Cómo encontrar archivos en línea sin tener que usar el software P2P Cómo encontrar archivos en línea sin tener que usar el software P2P Encuentra música, películas y más sin el uso del software peer to peer (p2p) . Solo necesitas saber dónde mirar. Para la mayoría de las personas, Bittorrent es la forma definitiva de encontrar archivos poco legales en ...

- 5 mejores consejos para evitar que alguien te mire al descargar torrents 5 mejores consejos para evitar que alguien te mire al descargar torrents 5 mejores consejos para evitar que alguien te mire al descargar torrents

Guía publicada: mayo de 2010