Gabriel Brooks

0

3238

655

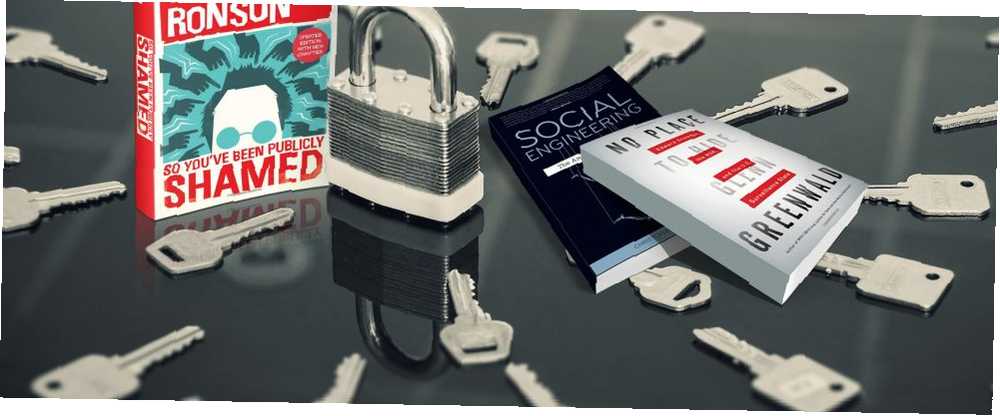

La seguridad toca todo lo que hacemos, en línea y fuera de línea. Ya no hay una distinción entre nuestras vidas e internet. Socializamos, hacemos planes, trabajamos y hacemos operaciones bancarias en línea. Con tanta información que fluye entre los servidores de todo el mundo, es esencial mantenerlo seguro y privado. Lamentablemente, hay un subconjunto vocal de empresas y gobiernos que no están de acuerdo. Creen que no deberíamos tener derecho a la privacidad y que nuestros datos ahora son de ellos..

Este empujar y tirar puede parecer complicado o, lo que es peor, sin importancia. Afortunadamente, no faltan expertos dispuestos a compartir su experiencia para que todos nos beneficiemos. Ya sea que ya haya invertido en la lucha por la seguridad, o que desee traer a alguien al redil, aquí hay 10 libros de seguridad cibernética que debe leer ahora mismo..

1. No hay lugar para esconderse: Edward Snowden, la NSA y el estado de vigilancia por Glenn Greenwald

No hay lugar para esconderse No hay lugar para esconderse Compre ahora en Amazon $ 6.00

Glenn Greenwald fue un destacado periodista por derecho propio, ya que anteriormente había escrito para The Guardian y The Intercept. Su primer paso en el periodismo fue en su propio blog. Territorio no reclamado que se centró en la vigilancia sin orden judicial de la NSA alrededor del cambio de milenio. Con este trasfondo, Edward Snowden se puso en contacto con Greenwald sobre los programas de vigilancia global del gobierno de EE. UU. Greenwald fue instrumental en la divulgación de los proyectos de vigilancia de la NSA en una serie de informes para The Guardian.

Los informes de Snowden fueron algunas de las revelaciones más influyentes de los últimos tiempos. El gobierno de EE. UU. Estaba usando internet como herramienta de vigilancia masiva. Lo que hizo que las revelaciones fueran aún más impactantes fue que también estaban espiando a sus propios ciudadanos. Greenwald cuenta cómo llegó a encontrarse con Snowden por primera vez y cómo crearon los ahora infames informes. La segunda mitad explora las implicaciones de las revelaciones y lo que podemos hacer para prevenir esquemas como este en el futuro.

2. Mil novecientos ochenta y cuatro por George Orwell

1984 (Signet Classics) 1984 (Signet Classics) Comprar ahora en Amazon $ 5.25

Antes de que Big Brother fuera un popular reality show de televisión, era el líder tiránico del partido de la novela de 1949 de George Orwell. Orwell escribió esta piedra angular de la ficción distópica posterior a la Segunda Guerra Mundial, durante los inicios de la Guerra Fría. A pesar de escribir en una época anterior a las computadoras, los teléfonos inteligentes o Internet, muchas de las técnicas exploradas a lo largo del libro son tan relevantes hoy como siempre. La vigilancia permanente de 1984La pantalla telescópica incluso se asemeja a muchos de nuestros dispositivos domésticos inteligentes. Su hogar inteligente funciona para la NSA y está siendo vigilado. Su hogar inteligente funciona para la NSA y está siendo vigilado. Parece que los peores temores sobre Internet de las cosas y la tecnología del hogar inteligente se están realizando. Ahora el director de inteligencia nacional, James Clapper, ha declarado que los dispositivos IoT se están utilizando para vigilancia. . Después de leer, puede preguntarse si los gobiernos y las empresas tecnológicas de hoy en día ven 1984 como un manual, en lugar de una advertencia.

3. Ingeniería social: el arte de la piratería humana por Christopher Hadnagy

Ingeniería social: el arte de la piratería humana Ingeniería social: el arte de la piratería humana Compre ahora en Amazon $ 55.93

La ingeniería social (SE) combina la psicología con una pizca de manipulación para extraer información confidencial de víctimas involuntarias. La cobertura de los eventos de seguridad se centra en lo técnico, pero la SE es a menudo uno de los elementos más críticos. Las máquinas son predecibles y siempre seguirán las reglas: las personas no lo son tanto.

Christopher Hadnagy es un experto en SE y presenta el brillante podcast de Ingeniero Social 9 Podcasts para aumentar su conocimiento de la seguridad en línea 9 Podcasts para aumentar su conocimiento de la seguridad en línea ¿Desea obtener más información sobre la seguridad en línea, pero no tiene tiempo para leer? La respuesta es simple: ¡podcasts! Aquí hay algunos excelentes podcasts centrados en la seguridad que solo esperan que escuches. . Dirige un equipo que gira entre las pruebas de penetración de la vida real, la capacitación técnica y la organización de eventos regulares en Def Con. Este libro ve a Hadnagy explorar el tema que mejor conoce e impartir muchos años de conocimiento aprendido. El libro explora qué es realmente la ingeniería social, cómo se usa y cómo protegerse contra los ingenieros sociales..

4. Privacidad: una introducción muy breve de Raymond Wacks

Privacidad: una introducción muy breve (introducciones muy breves) Privacidad: una introducción muy breve (introducciones muy breves) Compre ahora en Amazon $ 5.16

La serie Very Short Introduction de Oxford University Press ha sido fundamental para presentar nuevos temas a los lectores, con más de 510 títulos en la serie hasta la fecha. La edición de Privacidad se lanzó por primera vez en 2010, y posteriormente se actualizó en 2015. Existen en gran medida tres campos de creencias: aquellos que creen que estamos en un mundo posterior a la privacidad, defensores incondicionales de la privacidad y la mayoría que son ambivalentes a la erosión de la privacidad. en nombre de la seguridad.

Para aquellos de nosotros que creemos apasionadamente en la preservación de la privacidad, tanto en línea como fuera de línea, el grupo ambivalente es el más desafiante porque a menudo se hace eco de la “si no tienes nada que esconder ... ” mantra. Si ha tenido dificultades para convencer a su más cercano y querido de la importancia de la privacidad Por qué es importante la privacidad en línea y 5 formas de reclamarlo Por qué es importante la privacidad en línea y 5 formas de reclamarlo Las amenazas de privacidad nos rodean. Hoy, el impacto y los peligros de las infracciones de privacidad en línea son importantes. Estos pocos recursos explican las trampas de manera clara y concisa. , o si quieres aprender más por ti mismo, esta breve guía es el lugar perfecto para comenzar.

5. Datos y Goliat: las batallas ocultas para recopilar sus datos y controlar su mundo por Bruce Schneier

Datos y Goliat: las batallas ocultas para recopilar sus datos y controlar su mundo Datos y Goliat: las batallas ocultas para recopilar sus datos y controlar su mundo Compre ahora en Amazon $ 5.00

Bruce Schneier está muy bien situado para escribir un libro sobre cómo las empresas recopilan sus datos. Desde 1994, Schneier ha estado involucrado en criptografía digital, lanzando su primer libro Criptografía Aplicada ese mismo año. Desde entonces, ha escrito doce libros más que profundizan en criptografía y temas de seguridad más generales. Junto con su otra salida, ejecuta su propio weblog de seguridad., Schneier sobre seguridad, y se sienta en el consejo del grupo de derechos digitales, la Electronic Frontier Foundation (EFF).

Con ese cuerpo de trabajo detrás de él, está claro que Schneier sabe de lo que está hablando y le apasiona.. Datos y Goliat pone esa pasión a la vanguardia mientras Schneier describe todas las formas en que estamos siendo vigilados Evitar la vigilancia de Internet: la guía completa Evitar la vigilancia de Internet: la guía completa La vigilancia de Internet sigue siendo un tema candente, por lo que hemos producido este recurso integral sobre por qué es un gran problema, quién está detrás de esto, si puedes evitarlo por completo y más. - y cómo incluso participamos en la invasión de nuestra propia privacidad. Si bien eso sería interesante por derecho propio, Schneier se toma el tiempo para describir cómo podemos mejorar esta situación. En un mundo donde las empresas de las que nunca hemos oído hablar pueden exponer algunos de nuestros datos más confidenciales, la necesidad de cambio es más crítica que nunca.

6. Así que Jon Ronson te ha avergonzado públicamente

Así que has sido avergonzado públicamente Así que has sido avergonzado públicamente Compra ahora en Amazon $ 3.90

Doxxing es uno de los flagelos de Internet y a menudo se usa para intimidar o presionar a alguien a guardar silencio. La práctica de liberar la información personal de alguien en línea sin su consentimiento puede ser una experiencia aterradora y perjudicial. Las redes sociales permiten que las noticias viajen en un instante, y ha cambiado radicalmente la forma en que interactuamos con el mundo que nos rodea..

También le da una voz anónima a cualquiera que desee abusar de ella. Este es un problema que es muy común en Twitter Tuiteando mientras es mujer: acoso, y cómo Twitter puede solucionarlo Tuiteando mientras es mujer: acoso y cómo Twitter puede solucionarlo El problema de abuso de Twitter es real. Aquí hay algunos ejemplos, junto con la opinión de expertos sobre cómo Twitter puede resolver esto. . Entonces, ¿qué sucede cuando publicas algo arriesgado, ofensivo o que se malinterpreta? En caso de ser castigado para siempre, enfrentando la pérdida de su trabajo y todas las búsquedas en Google de su nombre que arrojen resultados negativos en los próximos años?

El autor y locutor Jon Ronson profundiza en las controvertidas historias de recientes vergüenzas en Internet. Al hacerlo, revela a las personas que arruinaron sus vidas por el abuso que recibieron en línea. Ronson crea empatía por los involucrados, independientemente de si está de acuerdo con sus errores percibidos o no. Las historias son interesantes y a menudo alarmantes, pero también sirven para resaltar exactamente por qué debe tener cuidado con lo que publica en línea 5 Ejemplos de información que nunca debe publicar en línea 5 Ejemplos de información que nunca debe publicar en línea ¿Qué publica en línea? ¿Comparte su ubicación, su casa, sus datos bancarios? ¿Quizás los compartes sin darse cuenta? Si no está seguro, consulte nuestros consejos y trucos para evitar publicar información personal en línea. .

7. Cuenta atrás para el Día Cero: Stuxnet y el lanzamiento del primer arma digital del mundo por Kim Zetter

Cuenta atrás para el día cero: Stuxnet y el lanzamiento del primer arma digital del mundo Cuenta regresiva para el día cero: Stuxnet y el lanzamiento del primer arma digital del mundo Comprar ahora en Amazon $ 11.28

La guerra cibernética ha sido una característica habitual de la ciencia ficción durante años, pero a menudo como un dispositivo de trama ficticio útil. Todo esto cambió cuando en 2010 los investigadores encontraron la primera arma digital. El gusano, conocido como Stuxnet, había sido diseñado específicamente para evitar la detección. Su objetivo final era interrumpir el programa nuclear de Irán.

Kim Zetter, un escritor senior en Wired, cubrió la historia a medida que se desarrollaba y, como era de esperar, tiene una calificación única para escribir el libro en Stuxnet. Ella nos guía a través del descubrimiento accidental de Stuxnet y las repercusiones de este acto de guerra digital Cuando los gobiernos atacan: se expone el malware de estado-nación Cuando los gobiernos atacan: el malware de estado-nación se expone Una guerra cibernética está ocurriendo en este momento, oculto por internet, sus resultados raramente observado. ¿Pero quiénes son los jugadores en este teatro de guerra y cuáles son sus armas? . Zetter explora ingeniosamente la interacción entre política y tecnología ¿Es la guerra cibernética la próxima amenaza para su seguridad? ¿Es la guerra cibernética la próxima amenaza para su seguridad? Los ataques cibernéticos se han convertido en algo común, con ataques DDoS y fugas de datos que ahora se producen semanalmente. ¿Pero cuál es tu papel en esto? ¿Hay precauciones que puede tomar para evitar la guerra cibernética? eso llevó al consenso de que Estados Unidos e Israel eran conjuntamente responsables del ahora infame gusano.

8. La sociedad transparente de David Brin

La sociedad transparente: ¿nos obligará la tecnología a elegir entre privacidad y libertad? La sociedad transparente: ¿nos obligará la tecnología a elegir entre privacidad y libertad? Comprar ahora en Amazon $ 15.10

Si piensas en 1999, el mundo era un lugar muy diferente. Internet solo estaba llegando a la corriente principal, todavía nos conectamos a AOL a través del acceso telefónico, y Amazon todavía era una librería. Entonces, puede preguntarse qué tan relevante podría ser un libro escrito sobre privacidad en ese año.. La sociedad transparente, escrito por el autor de ciencia ficción David Brin, resulta ser extremadamente relevante en el mundo posterior a Snowden. A pesar de ser un escritor de ciencia ficción, Brin predijo con precisión cómo la Ley de Moore ¿Qué es la Ley de Moore y qué tiene que ver contigo? [MakeUseOf explica] ¿Cuál es la ley de Moore y qué tiene que ver con usted? [MakeUseOf explica] La mala suerte no tiene nada que ver con la Ley de Moore. Si esa es la asociación que tenía, la está confundiendo con la Ley de Murphy. Sin embargo, no estaba lejos porque la Ley de Moore y la Ley de Murphy ... contribuirían a la proliferación de dispositivos de vigilancia de bajo costo. Use su cámara web para la vigilancia del hogar con estas herramientas Use su cámara web para la vigilancia del hogar con estas herramientas Tener su propio sistema de vigilancia en el hogar puede ser un poderoso elemento disuasorio para los posibles intrusos, husmear a compañeros de habitación o frustrar a los compañeros de trabajo. ¡Aquí hay 6 excelentes opciones para productos de vigilancia basados en cámara web que puede usar hoy! y la erosión de la privacidad.

Quizás de manera única, tiene una solución interesante al problema: la Sociedad Transparente. En esta sociedad, toda la información será pública y estará disponible gratuitamente para cualquiera que la desee. Esto a su vez compensaría a quienes perdieron su privacidad con el control sobre cómo se utilizan sus datos. La idea es controvertida, con el experto en seguridad Bruce Schneier calificándola de “mito.” Sin embargo, es una solución interesante a un problema que nos afecta tanto hoy como hace 20 años..

9. Ladrones Emporio de Max Hernández

Thieves Emporium (The New Badlands) Thieves Emporium (The New Badlands) Comprar ahora en Amazon $ 16.95

Similar a 1984, Max Hernández explora la privacidad y la seguridad a través de la ficción. A diferencia de Orwell, Hernández escribe en la era moderna donde los teléfonos inteligentes, el malware y la vigilancia del gobierno ya no son obras de ficción. La novela explora un Estados Unidos cercano al futuro, donde la vigilancia se normaliza y la tecnología se vilipendia..

Hernández escribió esta novela por pasión por los conceptos, y la profundidad del conocimiento lo confirma. Conceptos técnicos como el cifrado se exploran a través de la narrativa. Este es un enfoque refrescante que debería hacer que estos temas a menudo complicados sean un poco más fáciles de entender. Al mezclar lo real con lo ficticio, Hernández evoca un mundo que no existe pero que se siente demasiado familiar al mismo tiempo..

10. Alan Turing: El enigma de Andrew Hodges

Alan Turing: El Enigma: El libro que inspiró la película El juego de imitación - Edición actualizada Alan Turing: El Enigma: El libro que inspiró la película El juego de imitación - Edición actualizada Comprar ahora en Amazon $ 6.00

La criptografía es uno de los pilares de la seguridad digital. Subraya el cifrado en el que confiamos para mantener nuestra información segura mientras se comprime entre los servidores. Mucho antes de que pudiéramos prever la realización de nuestros asuntos financieros en línea, Alan Turing se convirtió en uno de los científicos informáticos más notables del mundo. Fue reclutado en el apogeo de la Segunda Guerra Mundial por el gobierno británico para ayudar a descifrar los mensajes militares alemanes Enigma. La máquina que desarrolló permitió a los Aliados interceptar efectivamente a los ejércitos alemanes, y contribuyó al final de la guerra..

Junto a su papel fundamental durante la guerra, se convirtió en un destacado informático por derecho propio. Desarrolló la prueba de Turing ¿Qué es la prueba de Turing y alguna vez será golpeada? ¿Qué es la prueba de Turing y alguna vez será superada? La prueba de Turing está destinada a determinar si las máquinas piensan. ¿El programa Eugene Goostman realmente pasó la prueba de Turing, o los creadores simplemente hicieron trampa? que todavía se usa hoy en día para distinguir la IA de los humanos. A pesar de ser uno de los científicos informáticos más influyentes, la vida de Turing llegó a su fin después de su enjuiciamiento penal. Fue indultado póstumamente en 2013, casi 60 años después de su muerte. Su historia fascinante y conmovedora fue traída a la vida por Benedict Cumberbatch en la película de 2014 El juego de imitación.

¿Qué libros de ciberseguridad me recomiendan??

La seguridad es uno de los campos más interesantes e importantes en la informática moderna. Si bien indudablemente hay muchos que se beneficiarían de la erosión de nuestra privacidad y seguridad, es uno de los elementos más críticos del mundo moderno. Con tanto en juego, estar bien informado es una de las mejores maneras de prevenir la erosión inminente de nuestros derechos..

¿Ha leído alguno de estos libros? ¿Que piensas de ellos? ¿Crees que nos perdimos algunos elementos esenciales? Háganos saber en los comentarios!