Harry James

0

1034

95

Si su ladrón está siendo secuestrado por algunos ladrones sucios y podridos: le mostré cómo verificar esto antes Cómo verificar si alguien está robando su WiFi y qué puede hacer al respecto Cómo verificar si alguien está robando su WiFi y qué puede hacer Acerca de esto: ¿qué puede hacer para recuperar la suya o averiguar un poco más sobre quién es el responsable? O más bien, si un hacker ha obtenido acceso a su red wifi, ¿qué tipo de cosas desagradables podrían hacerle??

Si su ladrón está siendo secuestrado por algunos ladrones sucios y podridos: le mostré cómo verificar esto antes Cómo verificar si alguien está robando su WiFi y qué puede hacer al respecto Cómo verificar si alguien está robando su WiFi y qué puede hacer Acerca de esto: ¿qué puede hacer para recuperar la suya o averiguar un poco más sobre quién es el responsable? O más bien, si un hacker ha obtenido acceso a su red wifi, ¿qué tipo de cosas desagradables podrían hacerle??

En este tutorial de hoy, demostraré algunas utilidades de bajo nivel pero aterradoras que puede ejecutar en su red comprometida. Si no era lo suficientemente paranoico Conviértase realmente paranoico al monitorear las idas y venidas de su red con WallWatcher y DD-WRT Conviértase realmente paranoico al monitorear las idas y venidas de su red con WallWatcher y DD-WRT Si tiene acceso a su enrutador, y es capaz para registrar la actividad, es relativamente fácil ver todo lo que está sucediendo para tratar de encontrar alguna actividad desfavorable. Hoy me gustaría mostrarte ... después de mostrarte cómo descifrar una red WEP en 5 minutos Cómo descifrar tu propia red WEP para descubrir cuán insegura es realmente Cómo descifrar tu propia red WEP para descubrir cómo Realmente es inseguro. Estamos constantemente diciéndole que usar WEP para 'asegurar' su red inalámbrica es realmente un juego tonto, pero la gente todavía lo hace. Hoy me gustaría mostrarte exactamente cuán inseguro es realmente WEP, para ... la semana pasada, serás después de hoy.

Prerrequisitos

- Estas aplicaciones solo funcionarán en una red wifi que esté abierta o que haya comprometido la seguridad WEP para la que tiene la frase de contraseña.

- Backtrack5 Security Linux Live-CD: si no está familiarizado con el proceso de arranque y cómo acceder a una GUI, lea el tutorial de la semana pasada Cómo descifrar su propia red WEP para descubrir cuán inseguro es realmente cómo descifrar su propia WEP La red para descubrir qué tan insegura es en realidad Estamos constantemente diciéndole que usar WEP para 'asegurar' su red inalámbrica es realmente un juego tonto, pero la gente todavía lo hace. Hoy me gustaría mostrarle cuán inseguro es realmente WEP, al ... sobre cómo hackear su red WEP.

- Una tarjeta inalámbrica que admita el modo de monitor (donde captura todos los paquetes en la red).

Nota: Esta no es la única forma de detectar paquetes en el wifi, pero en lo que a mí respecta, es la más fácil para los principiantes y consiste en solo unos pocos comandos de shell para ver resultados. Ciertamente no es la forma más completa o efectiva de hacer las cosas, y hay ciertos inconvenientes y limitaciones que discutiré al lado de cada utilidad.

Hoy cubriremos 3 utilidades de nivel básico diferentes para descubrir qué está pasando: urlsnarf, webspy y driftnet.

Configurando

Inicie en Backtrack5 como se describió la semana pasada. Antes de continuar, asegúrese de tener la siguiente información anotada en alguna parte:

- los BSSID (Dirección Mac) de su red de destino.

- los NOMBRE de su red de destino.

- los CANAL número en el que opera la red (1-12).

- los WEP clave (si es necesario).

Comience colocando su tarjeta wifi en modo monitor en el canal especificado, usando:

inicio airmon-ng wlan0 [canal]

Reemplazar wlan0 con el nombre de tu dispositivo inalámbrico - iwconfig le dirá esto si aún no lo sabe, y con la información relevante [canal] allí también (no incluya los corchetes). Ahora debería tener una interfaz mon0 para monitorear el tráfico de red.

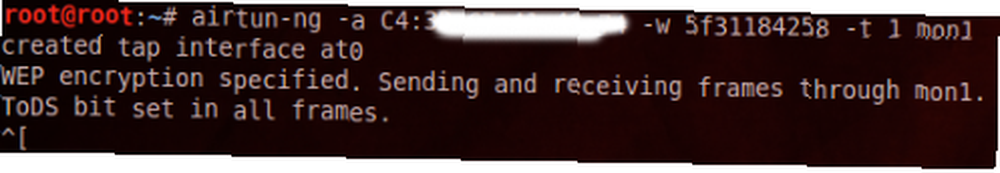

Dado que los paquetes deben ser descifrados sobre la marcha, debemos ejecutarlos a través de la utilidad airtun-ng, que nos dará una transmisión en vivo de paquetes descifrados tal como los ve en la red, en un formato adecuado para algunas de las otras aplicaciones que usaremos hoy. Escriba el siguiente comando, reemplazando sus datos:

airtun-ng -a [bssid] -w [contraseña] -t 1 mon0

Omita el -wbit si está haciendo esto en una red wifi abierta. Debería ver algo similar a esto si tiene éxito.

La utilidad creó una nueva secuencia de dispositivo de red llamada at0, que necesitamos activar usando otro comando (abra una nueva terminal para esto y no cierre la que ejecuta airtun-ng):

ifconfig at0 up

Bien, la configuración está completa, en la etapa 2.

URLSnarf

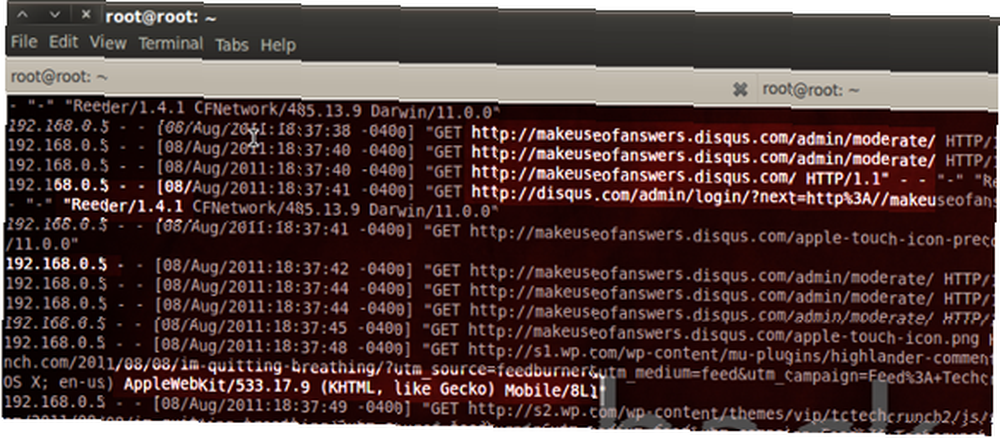

Esto enumerará todos los sitios web visitados por los usuarios en la red, para que pueda ver en tiempo real qué sitios están navegando también.

urlsnarf -i at0

Sin embargo, también generará mucho ruido, ya que cada sitio web visitado genera una serie de solicitudes en varios lugares. Aquí hay una foto mía navegando por la tienda de iTunes. Un vistazo rápido a la lista me dirá:

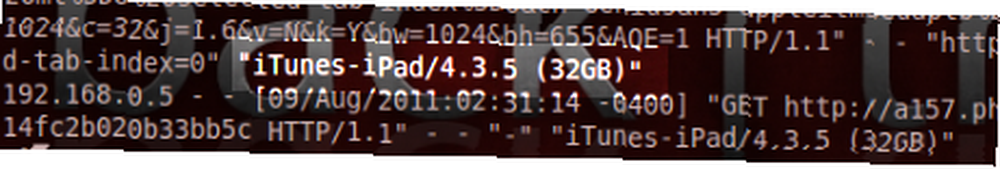

- El usuario tiene una dirección IP de 192.168.0.5 (útil para descubrir más tarde)

- La solicitud proviene de un modelo de iPad de 32 GB.

- Exactamente qué URL se están cargando.

- El usuario ha pasado por una serie de aplicaciones móviles, como Mobile Safari, Reeder (una aplicación Google Reader) y la tienda iTunes.

Con múltiples usuarios, podría ser difícil determinar qué solicitudes son hechas por quién, pero hay filtros adicionales en los que no entraré. Por ahora, esto es lo suficientemente aterrador.

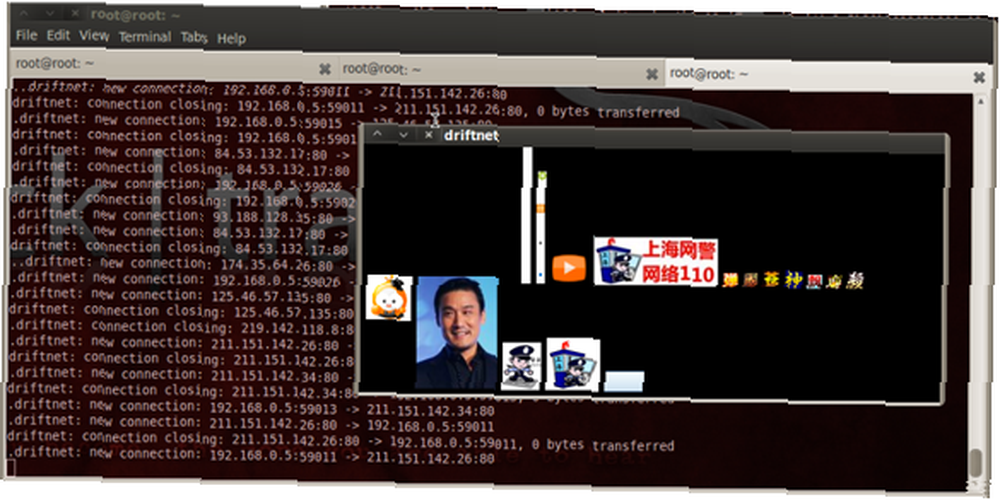

DriftNET

Este se usa para capturar imágenes que se descargan de sitios web y demás, y es casi tan voyeurista como puedes obtener.

red de deriva -v -i at0

Nota: -v no es necesario, pero muestra una salida de texto en la ventana de la consola que prefiero saber que está funcionando o que encontré algo. No es perfecto por mucho: durante las pruebas descubrí que solo tendía a recoger imágenes más pequeñas, presumiblemente porque no era capaz de capturar por completo los paquetes para JPG más grandes y cosas así, pero de todos modos es efectivo. Aquí he navegado a un famoso sitio web de transmisión de películas chinas.

Ciertamente no recoge todo, pero puedo asegurarle que si están navegando hacia un determinado pR0n el sitio que comienza con Red y termina con Tube, lo sabrás.

WebSpy

Si bien prefiero el formato de archivo de registro de URLSnarf, esta utilidad realmente intentará reflejar lo que el usuario está navegando en su computadora. En la práctica, no funciona tan bien como esperaba, pero no deja de ser intrigante. Sin embargo, debe apuntar a una IP de usuario específica en la red, que debe tener a través de URLSnarf, luego escriba lo siguiente:

webspy -i at0 [dirección IP de destino]

En otra terminal, inicie Firefox usando:

Firefox y

Ahora, en teoría, lo que visiten se reflejará en su navegador Firefox local. En realidad, descubrí que abriría una nueva ventana del navegador para cada solicitud que realizara el sitio web, por lo que un sitio como MakeUseOf podría abrir nuevas pestañas para los diversos anunciantes y comentarios de Disqus, que algunos sitios solo abrirían por dirección IP. Ciertamente, es muy divertido y algunos sitios funcionan como se espera, pero de uso limitado en el mundo real.

Conclusión:

Es probable que ejecute estas utilidades en su propia red para ver quién está robando su wifi y qué están haciendo con él, pero una vez que comience a ejecutarlas en espacios públicos (como lo hizo alguien con este marco de imagen wifi que capta el tráfico de los puntos wifi abiertos) ), ingresas a un nuevo reino de ilegalidades. O tu En realidad, es bastante fácil proteger su tráfico incluso en un wifi abierto mediante el túnel de todo a través de una VPN o similar, por lo que espero que esto le muestre exactamente cuán peligrosas pueden ser realmente las redes WEP y el wifi abierto. Piensa dos veces antes de saltar en ese local “Internet gratis” Alguien parece estar transmitiendo por diversión. Planeo explorar más trucos wifi en las próximas semanas, así que estad atentos y jugar con gente segura.

Como siempre, siéntase libre de comentar y hacer preguntas, o diríjase a nuestra comunidad de soporte para obtener consejos de multitud de personas y preguntas no relacionadas.