Joseph Goodman

0

3866

633

En el mundo interconectado de hoy, todo lo que se necesita es un error de seguridad para hacer que todo tu mundo se derrumbe. ¿A quién mejor para pedir consejo que el experto en seguridad Bruce Schneier??

Si incluso tiene un interés pasajero en asuntos de seguridad Alerta roja: 10 blogs de seguridad informática que debe seguir hoy Alerta roja: 10 blogs de seguridad informática que debe seguir hoy La seguridad es una parte crucial de la informática, y debe esforzarse por educarse y mantenerse al día . Querrá consultar estos diez blogs de seguridad y los expertos en seguridad que los escriben. , entonces seguramente te has encontrado con los escritos de Bruce Schneier, un gurú de seguridad de renombre mundial que ha servido en numerosos comités gubernamentales, testificó ante el Congreso y es autor de 12 libros sobre temas de seguridad hasta ahora, así como innumerables ensayos y trabajos académicos.

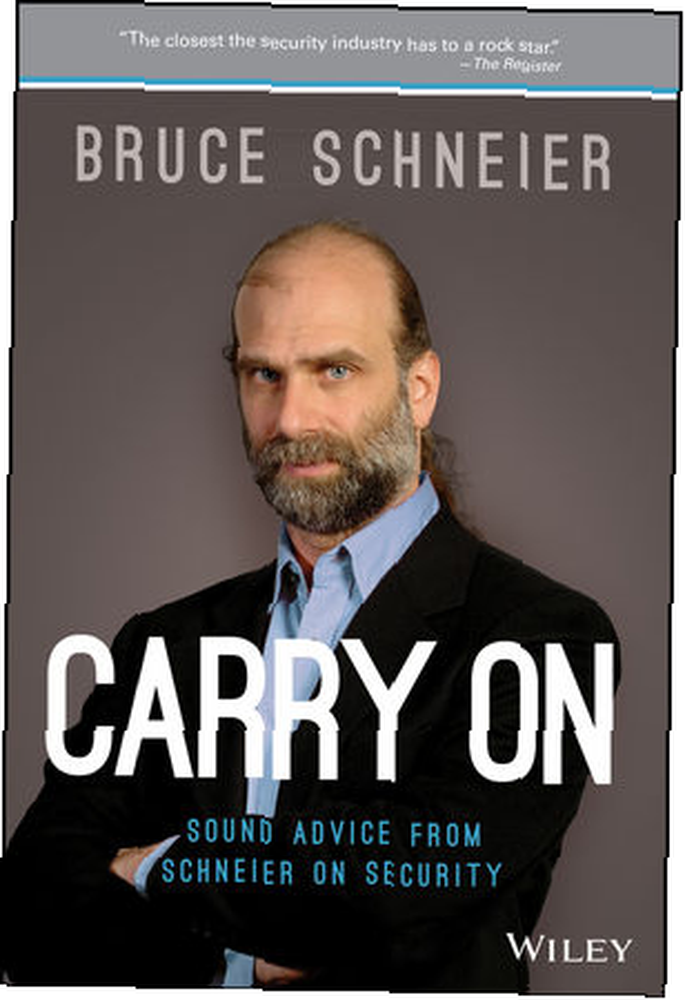

Después de escuchar sobre el libro más nuevo de Schneier, Continuar: consejos sólidos de Schneier sobre seguridad, decidimos que ya era hora de comunicarnos con Bruce para obtener buenos consejos sobre algunas de nuestras apremiantes preocupaciones de privacidad y seguridad.

Bruce Schneier - Consejo de sonido

En un mundo global lleno de espionaje digital internacional, amenazas de malware y virus, y hackers anónimos en cada esquina, puede ser un lugar muy aterrador para que cualquiera pueda navegar.

No tema: le pedimos a Bruce que nos brinde orientación sobre algunos de los problemas de seguridad más apremiantes 5 cosas que aprendimos sobre la seguridad en línea en 2013 5 cosas que aprendimos sobre la seguridad en línea en 2013 Las amenazas se han vuelto más complejas y, lo que es peor, son ahora viene de lugares que la mayoría nunca esperaría, como el gobierno. Aquí hay 5 lecciones difíciles que aprendimos sobre la seguridad en línea en 2013. hoy. Después de leer esta entrevista, al menos te irás con una mayor conciencia de cuáles son realmente las amenazas y qué puedes hacer realmente para protegerte.

Entendiendo el teatro de seguridad

MUO: Como consumidor, ¿cómo puedo distinguir “teatro de seguridad” desde una aplicación o servicio realmente seguro? (El termino “teatro de seguridad” fue elegido del término que acuñó en sus escritos anteriores sobre cómo las aplicaciones y los servicios reclaman la seguridad como un punto de venta).

MUO: Como consumidor, ¿cómo puedo distinguir “teatro de seguridad” desde una aplicación o servicio realmente seguro? (El termino “teatro de seguridad” fue elegido del término que acuñó en sus escritos anteriores sobre cómo las aplicaciones y los servicios reclaman la seguridad como un punto de venta).

Bruce: No puedes En nuestra sociedad especializada y tecnológica, no se puede distinguir entre productos y servicios malos en muchas áreas. No se puede distinguir un avión estructuralmente sólido de uno inseguro. No se puede distinguir a un buen ingeniero de un charlatán. No se puede distinguir un buen producto farmacéutico del aceite de serpiente. Eso está bien, sin embargo. En nuestra sociedad, confiamos en que otros harán esas determinaciones por nosotros. Confiamos en los programas de licencia y certificación del gobierno. Confiamos en revisar organizaciones como Consumers Union. Confiamos en las recomendaciones de nuestros amigos y colegas. Confiamos en los expertos Manténgase seguro en línea: siga a 10 expertos en seguridad informática en Twitter Manténgase seguro en línea: siga a 10 expertos en seguridad informática en Twitter Hay pasos simples que puede seguir para protegerse en línea. Usando un firewall y software antivirus, creando contraseñas seguras, sin dejar sus dispositivos desatendidos; Estos son todos los mostos absolutos. Más allá de eso se reduce ... .

La seguridad no es diferente. Debido a que no podemos distinguir una aplicación segura o un servicio de TI de uno inseguro, tenemos que confiar en otras señales. Por supuesto, la seguridad de TI es tan complicada y rápida que esas señales nos fallan habitualmente. Pero eso es teoría. Decidimos en quién confiamos, y luego aceptamos las consecuencias de esa confianza.

El truco es crear buenos mecanismos de confianza..

Auditorías de seguridad de bricolaje?

MUO: Que es un “auditoría de código” o un “auditoria de seguridad” ¿Y, cómo funciona? Crypto.cat era de código abierto, lo que hizo que algunas personas sintieran que era seguro, pero resultó que nadie lo auditó. ¿Cómo puedo encontrar estas auditorías? ¿Hay formas de auditar mi propio uso diario de herramientas, para asegurarme de que estoy usando cosas que realmente me protegen??

MUO: Que es un “auditoría de código” o un “auditoria de seguridad” ¿Y, cómo funciona? Crypto.cat era de código abierto, lo que hizo que algunas personas sintieran que era seguro, pero resultó que nadie lo auditó. ¿Cómo puedo encontrar estas auditorías? ¿Hay formas de auditar mi propio uso diario de herramientas, para asegurarme de que estoy usando cosas que realmente me protegen??

Bruce: Una auditoría significa lo que usted piensa que significa: alguien más lo miró y lo pronunció bien. (O, al menos, encontró las partes malas y le dijo a alguien que las arreglara).

Las siguientes preguntas también son obvias: quién lo auditó, qué tan extensa fue la auditoría y por qué debería confiar en ellas. Si alguna vez ha tenido una inspección de la vivienda cuando compró una casa, comprende los problemas. En el software, las buenas auditorías de seguridad son exhaustivas y costosas y, al final, no hay garantía de que el software sea seguro.

Las auditorías solo pueden encontrar problemas; nunca pueden probar la ausencia de problemas. Definitivamente puede auditar sus propias herramientas de software, suponiendo que tenga el conocimiento y la experiencia necesarios, el acceso al código de software y el tiempo. Es como ser tu propio médico o abogado. Pero no lo recomiendo.

Solo vuela bajo el radar?

MUO: También existe la idea de que si utiliza servicios o precauciones tan seguros, de alguna manera está actuando de forma sospechosa. Si esa idea tiene mérito, ¿deberíamos centrarnos menos en servicios más seguros y, en su lugar, tratar de volar por debajo del radar? ¿Cómo haríamos eso? ¿Qué tipo de comportamiento se considera sospechoso, es decir, qué le da un informe minoritario? ¿Cuál es la mejor táctica para “humillar”?

Bruce: El problema con la noción de volar por debajo del radar, o tumbarse bajo, es que se basa en nociones previas a la computadora de la dificultad de notar a alguien. Cuando las personas eran las que vigilaban, tenía sentido no atraer su atención.

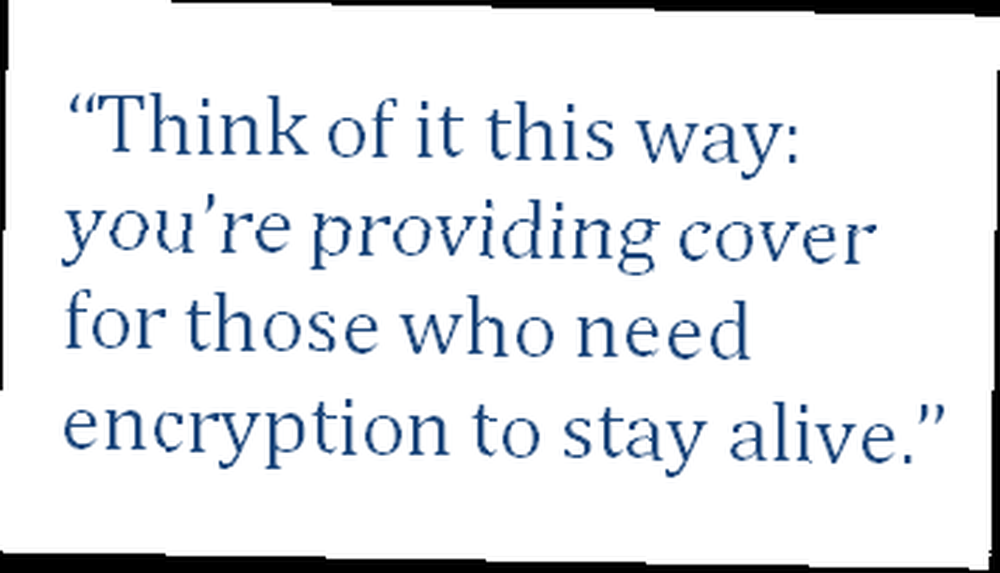

Pero las computadoras son diferentes. No están limitados por las nociones humanas de atención; pueden mirar a todos al mismo tiempo. Entonces, si bien puede ser cierto que el uso de cifrado es algo de lo que la NSA toma nota especial, no usarlo no significa que se notará menos. La mejor defensa es usar servicios seguros, incluso si puede ser una bandera roja. Piénselo de esta manera: está proporcionando cobertura para aquellos que necesitan cifrado para mantenerse con vida..

Privacidad y criptografía

MUO: Vint Cerf dijo que la privacidad es una anomalía moderna y que no tenemos una expectativa razonable de privacidad en el futuro. ¿Estás de acuerdo con esto? ¿Es la privacidad una ilusión / anomalía moderna??

Bruce: Por supuesto no. La privacidad es una necesidad humana fundamental y algo muy real. Tendremos una necesidad de privacidad en nuestras sociedades siempre que estén formadas por personas.

MUO: ¿Diría que nosotros, como sociedad, nos hemos vuelto complacientes con respecto a la criptografía de datos??

Bruce: Ciertamente, nosotros, como diseñadores y constructores de servicios de TI, nos hemos vuelto complacientes con la criptografía y la seguridad de los datos en general. Hemos construido un Internet que es vulnerable a la vigilancia masiva, no solo por parte de la NSA, sino también por cualquier otra organización de inteligencia nacional en el planeta, grandes corporaciones y cibercriminales. Hemos hecho esto por una variedad de razones, que van desde “así es más fácil” a “nos gusta obtener cosas gratis en Internet.” Pero estamos comenzando a darnos cuenta de que el precio que estamos pagando es bastante alto, así que esperamos hacer un esfuerzo para cambiar las cosas..

Mejorando su seguridad y privacidad

MUO: ¿Qué forma / combinación de contraseñas / autorización considera más segura? Qué “mejores prácticas” recomendarías para crear una contraseña alfanumérica?

Bruce: Escribí sobre esto recientemente. Vale la pena leer los detalles..

Nota del autor: El artículo vinculado finalmente describe el “Esquema de Schneier” eso funciona para elegir contraseñas seguras 7 maneras de inventar contraseñas que sean seguras y memorables 7 maneras de inventar contraseñas seguras y memorables Tener una contraseña diferente para cada servicio es imprescindible en el mundo en línea de hoy, pero hay una terrible debilidad contraseñas generadas aleatoriamente: es imposible recordarlas todas. Pero, ¿cómo puedes recordar ..., en realidad citado de su propio artículo de 2008 sobre el tema?.

“Mi consejo es tomar una oración y convertirla en una contraseña. Algo como 'Este cerdito salió al mercado' podría convertirse en 'tlpWENT2m'. Esa contraseña de nueve caracteres no estará en el diccionario de nadie. Por supuesto, no uses este, porque he escrito sobre eso. Elige tu propia oración, algo personal.”

MUO: ¿Cómo puede el usuario promedio lidiar / lidiar mejor con la noticia de que su cuenta con un sitio web, banco o compañía multinacional de fama mundial se ha visto comprometida (estoy hablando de violaciones de datos del tipo Adobe / LinkedIn aquí, en lugar de un solo banco) cuenta violada por fraude de tarjeta)? ¿Deberían trasladar sus negocios? ¿Qué cree que se necesitará para subrayar a los departamentos de seguridad de datos / TI que la divulgación inmediata y completa es el mejor PR?

Bruce: Esto nos lleva de vuelta a la primera pregunta. Como clientes, no hay mucho que podamos hacer con respecto a la seguridad de nuestros datos cuando están en manos de otras organizaciones. Simplemente tenemos que confiar en que protegerán nuestros datos. Y cuando no lo hacen, cuando hay una gran violación de seguridad, nuestra única respuesta posible es mover nuestros datos a otro lugar.

Pero 1) no sabemos quién es más seguro y 2) no tenemos garantía de que nuestros datos se borren cuando nos mudemos. La única solución real aquí es la regulación. Al igual que muchas áreas en las que no tenemos la experiencia para evaluar, y estamos obligados a confiar, esperamos que el gobierno intervenga y brinde un proceso confiable en el que podamos confiar..

En TI, se adoptará legislación para garantizar que las empresas protejan nuestros datos de manera adecuada y nos informen cuando haya violaciones de seguridad.

Conclusión

No hace falta decir que fue un honor sentarse y (virtualmente) discutir estos temas con Bruce Schneier. Si está buscando aún más información de Bruce, asegúrese de consultar su último libro, Carry On, que promete que Bruce abordará importantes cuestiones de seguridad hoy en día, como el bombardeo del maratón de Boston, la vigilancia de la NSA y los ciberataques chinos. También puede obtener dosis regulares de la visión de Bruce en su blog..

Como puede deducir de las respuestas anteriores, mantenerse seguro en un mundo inseguro no es exactamente fácil, pero utilizando las herramientas adecuadas, eligiendo cuidadosamente qué empresas y servicios decide “confianza”, y usar el sentido común con sus contraseñas es un muy buen comienzo.