Lesley Fowler

0

3127

406

El malware viene en todas las formas y tamaños. Además, la sofisticación del malware ha crecido considerablemente a lo largo de los años. Los atacantes se dan cuenta de que tratar de encajar cada aspecto de su paquete malicioso en una sola carga no siempre es la forma más eficiente.

Con el tiempo, el malware se ha vuelto modular. Es decir, algunas variantes de malware pueden usar diferentes módulos para alterar cómo afectan a un sistema de destino. Entonces, ¿qué es el malware modular y cómo funciona??

¿Qué es el malware modular??

El malware modular es una amenaza avanzada que ataca un sistema en diferentes etapas. En lugar de atravesar la puerta principal, el malware modular adopta un enfoque más sutil.

Lo hace instalando solo los componentes esenciales primero. Luego, en lugar de provocar una fanfarria y alertar a los usuarios de su presencia, el primer módulo explora el sistema y la seguridad de la red; quién está a cargo, qué protecciones se están ejecutando, dónde el malware puede encontrar vulnerabilidades, qué exploits tienen las mejores posibilidades de éxito, etc..

Después de explorar con éxito el entorno local, el módulo de malware de la primera etapa puede llamar a casa a su servidor de comando y control (C2). El C2 puede enviar más instrucciones junto con módulos de malware adicionales para aprovechar el entorno específico en el que opera el malware..

El malware modular tiene varios beneficios en comparación con el malware que agrupa toda su funcionalidad en una sola carga útil.

- El autor del malware puede cambiar rápidamente la firma del malware para evadir antivirus y otros programas de seguridad..

- El malware modular permite una amplia funcionalidad para una variedad de entornos. En eso, los autores pueden reaccionar a objetivos específicos, o alternativamente, asignar módulos específicos para su uso en entornos particulares.

- Los módulos iniciales son pequeños y algo más fáciles de ofuscar..

- La combinación de múltiples módulos de malware mantiene a los investigadores de seguridad adivinando qué vendrá después.

El malware modular no es una nueva amenaza repentina. Los desarrolladores de malware han hecho un uso eficiente de los programas modulares de malware durante mucho tiempo. La diferencia es que los investigadores de seguridad están encontrando más malware modular en una gama más amplia de situaciones. Los investigadores también han descubierto la enorme red de bots Necurs (infame por distribuir las variantes de ransomware Dridex y Locky) que distribuyen cargas modulares de malware. (¿Qué es una botnet, de todos modos? ¿Qué es una botnet y su computadora es parte de una? ¿Qué es una botnet y su computadora es parte de una? Las botnets son una fuente importante de malware, ransomware, spam y más. Pero, ¿qué es ¿Una botnet? ¿Cómo nacen? ¿Quién los controla? ¿Y cómo podemos detenerlos?)

Ejemplos de malware modular

Hay algunos ejemplos de malware modular muy interesantes. Aquí hay algunos para que consideres.

VPNFilter

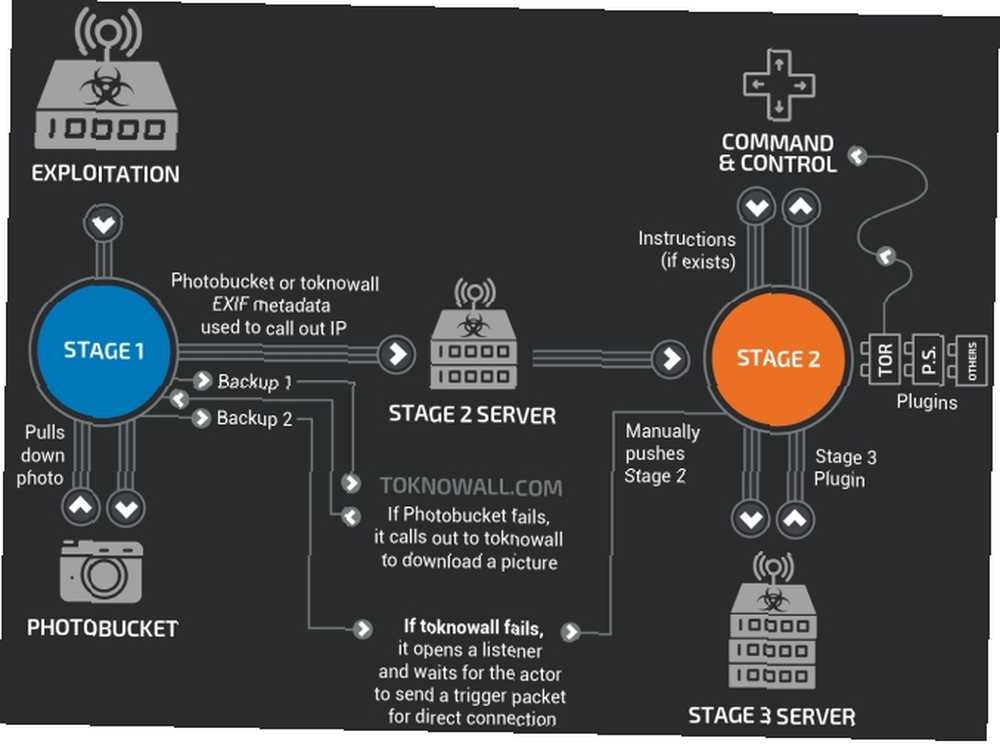

VPNFilter es una variante de malware reciente que ataca a los enrutadores y dispositivos de Internet de las cosas (IoT). El malware funciona en tres etapas..

El malware de la primera etapa se pone en contacto con un servidor de comando y control para descargar el módulo de la etapa dos. El módulo de la segunda etapa recopila datos, ejecuta comandos y puede interferir con la administración del dispositivo (incluida la capacidad de “ladrillo” un enrutador, IoT o dispositivo NAS). La segunda etapa también puede descargar módulos de tercera etapa, que funcionan como complementos para la segunda etapa. Los módulos de la etapa tres incluyen un sniffer de paquetes para el tráfico SCADA, un módulo de inyección de paquetes y un módulo que permite que el malware de la etapa 2 se comunique usando la red Tor.

Puede obtener más información sobre VPNFilter, de dónde vino y cómo detectarlo aquí..

T9000

Los investigadores de seguridad de Palo Alto Networks descubrieron el malware T9000 (sin relación con Terminator o Skynet ... ¡¿o sí ?!).

T9000 es una herramienta de inteligencia y recopilación de datos. Una vez instalado, T9000 le permite a un atacante “captura datos cifrados, toma capturas de pantalla de aplicaciones específicas y apunta específicamente a usuarios de Skype,” así como archivos de productos de Microsoft Office. T9000 viene con diferentes módulos diseñados para evadir hasta 24 productos de seguridad diferentes, alterando su proceso de instalación para permanecer bajo el radar.

DanaBot

DanaBot es un troyano bancario de varias etapas con diferentes complementos que el autor utiliza para ampliar su funcionalidad. (Cómo tratar de manera rápida y efectiva los troyanos de acceso remoto. Cómo tratar de manera simple y efectiva los troyanos de acceso remoto Cómo tratar de manera simple y efectiva los troyanos de acceso remoto ¿Huele una RAT? Si cree que se ha infectado con un troyano de acceso remoto, puede deshacerse de él fácilmente siguiendo estos simples pasos.) Por ejemplo, en mayo de 2018, DanaBot fue visto en una serie de ataques contra bancos australianos. En ese momento, los investigadores descubrieron un complemento de detección e inyección de paquetes, un complemento de visualización remota VNC, un complemento de recolección de datos y un complemento Tor que permite una comunicación segura.

“DanaBot es un troyano bancario, lo que significa que está necesariamente orientado geográficamente hasta cierto punto,” lee la entrada de blog de Proofpoint DanaBot. “Sin embargo, la adopción por parte de actores de gran volumen, como vimos en la campaña de los EE. UU., Sugiere un desarrollo activo, expansión geográfica y un interés continuo de los actores de amenazas en el malware. El malware en sí contiene una serie de características antianálisis, así como módulos de control remoto y ladrón actualizados, lo que aumenta aún más su atractivo y utilidad para los actores de amenazas..”

Marap, AdvisorsBot y CobInt

Estoy combinando tres variantes modulares de malware en una sección a medida que los asombrosos investigadores de seguridad de Proofpoint descubrieron las tres. Las variantes modulares de malware tienen similitudes pero tienen diferentes usos. Además, CobInt forma parte de una campaña para el Grupo Cobalt, una organización criminal vinculada a una larga lista de delitos informáticos bancarios y financieros..

Marap y AdvisorsBot fueron vistos explorando los sistemas objetivo para la defensa y el mapeo de la red, y si el malware debería descargar la carga útil completa. Si el sistema objetivo es de suficiente interés (por ejemplo, tiene valor), el malware requiere la segunda etapa del ataque.

Al igual que otras variantes modulares de malware, Marap, AdvisorsBot y CobInt siguen un flujo de tres pasos. La primera etapa suele ser un correo electrónico con un archivo adjunto infectado que lleva el exploit inicial. Si se ejecuta el exploit, el malware solicita inmediatamente la segunda etapa. La segunda etapa lleva el módulo de reconocimiento que evalúa las medidas de seguridad y el panorama de la red del sistema de destino. Si el malware considera que todo es adecuado, se descargan el tercer y último módulo, incluida la carga principal.

Prueba de análisis de:

- Marap

- AdvisorBot (y PoshAdvisor)

- CobIn

Violencia

Mayhem es una variante de malware modular un poco más antigua, que salió a la luz por primera vez en 2014. Sin embargo, Mayhem sigue siendo un gran ejemplo de malware modular. El malware, descubierto por investigadores de seguridad de Yandex, está dirigido a servidores web Linux y Unix. Se instala a través de un script PHP malicioso.

Una vez instalado, el script puede recurrir a varios complementos que definen el uso final del malware.

Los complementos incluyen un craqueador de contraseñas de fuerza bruta que apunta a cuentas FTP, WordPress y Joomla, un rastreador web para buscar otros servidores vulnerables y una herramienta que explota la vulnerabilidad de Heartbleed OpenSLL.

DiamondFox

Nuestra variante final de malware modular también es una de las más completas. También es uno de los más preocupantes, por un par de razones..

Razón uno: DiamondFox es una botnet modular a la venta en varios foros subterráneos. Los posibles delincuentes cibernéticos pueden comprar el paquete de botnet modular DiamondFox para obtener acceso a una amplia gama de capacidades de ataque avanzadas. La herramienta se actualiza regularmente y, al igual que todos los buenos servicios en línea, cuenta con atención personalizada al cliente. (¡Incluso tiene un registro de cambios!)

Razón dos: la botnet modular DiamondFox viene con una gama de complementos. Estos se activan y desactivan a través de un tablero que no estaría fuera de lugar como una aplicación inteligente para el hogar. Los complementos incluyen herramientas de espionaje personalizadas, herramientas de robo de credenciales, herramientas DDoS, registradores de teclas, envíos de correo no deseado e incluso un raspador de RAM.

Advertencia: el siguiente video tiene música que puede o no disfrutar.

Cómo detener un ataque de malware modular

En la actualidad, ninguna herramienta específica protege contra una variante de malware modular específica. Además, algunas variantes modulares de malware tienen un alcance geográfico limitado. Por ejemplo, Marap, AdvisorsBot y CobInt se encuentran principalmente en Rusia y las naciones de la CEI.

Dicho esto, los investigadores de Proofpoint señalaron que, a pesar de las limitaciones geográficas actuales, si otros delincuentes ven que una organización criminal tan establecida usa malware modular, otros ciertamente seguirán su ejemplo..

Es importante saber cómo llega el malware modular a su sistema. La mayoría usa archivos adjuntos de correo electrónico infectados, que generalmente contienen un documento de Microsoft Office con un script malicioso de VBA. Los atacantes usan este método porque es fácil enviar correos electrónicos infectados a millones de posibles objetivos. Además, el exploit inicial es pequeño y se disfraza fácilmente como un archivo de Office.

Como siempre, asegúrese de mantener su sistema actualizado y considere invertir en Malwarebytes Premium: vale la pena 5 razones para actualizar a Malwarebytes Premium: Sí, vale la pena 5 razones para actualizar a Malwarebytes Premium: Sí, vale la pena mientras la versión gratuita de Malwarebytes es increíble, la versión premium tiene un montón de características útiles y valiosas. !