Owen Little

0

3161

866

Cuando hablamos de seguridad y privacidad, hay varios acrónimos comunes que se generan. Es probable que haya encontrado el navegador Tor centrado en la privacidad y el anonimato. Y las VPN con frecuencia aparecen en los principales artículos de los medios. También hay otra opción a considerar: I2P.

Pero, ¿qué acrónimo de privacidad se adapta a tus necesidades? Exploremos qué son I2P, Tor y VPN, y cuál es el adecuado para usted Tor vs. PirateBrowser vs. Anonymox: Privacidad y acceso comparados Tor vs. PirateBrowser vs. Anonymox: Privacidad y acceso Tor comparado ya no es la única oferta de navegador Una experiencia de Internet segura y centrada en la privacidad. Varias otras opciones fuertes ahora están disponibles. ¿Pero qué solución es la adecuada para usted? Vamos a ver. .

Colina

los “Colina” nombre deriva del nombre del proyecto de software original: The Onion Router. El software Tor dirige el tráfico web a través de un sistema mundial de nodos de retransmisión interconectados. Esto se conoce como “enrutamiento de cebolla” porque tus datos pasan a través de muchas capas.

Además de las capas, Tor cifra todo el tráfico de red, incluida la siguiente dirección IP del nodo. Los datos cifrados pasan a través de múltiples relés seleccionados al azar, con solo una capa que contiene la dirección IP para el siguiente nodo descifrado durante el tránsito.

El nodo de retransmisión final descifra el paquete completo y envía los datos a su destino final sin revelar, en ningún momento, una dirección IP de origen..

¿Cómo uso Tor?

El navegador Tor es la forma más fácil de usar el software Tor. Descargue e instale el navegador como lo haría con cualquier otra pieza de software. La configuración continuará después de abrir Tor Browser por primera vez. Luego navegas normalmente. Será un poco más lento de lo normal: me temo que enviar los datos a través de múltiples relés lleva tiempo.

¿Por qué debería usar Tor?

El navegador Tor encripta todas las transmisiones de datos. Como tal, una gran variedad de personas lo usan: delincuentes, periodistas, piratas informáticos / crackers, agentes del orden (para proteger las comunicaciones y resolver crímenes), agencias gubernamentales y mucho más. De hecho, Tor comenzó su vida como un proyecto de Investigación Naval de EE. UU. Y DARPA. Incluso hemos escrito una guía sobre cómo puede usar la web oculta como herramienta de investigación Viaje a la web oculta: una guía para nuevos investigadores Viaje a la web oculta: una guía para nuevos investigadores Este manual lo llevará en un recorrido por los muchos niveles de la web profunda: bases de datos e información disponibles en revistas académicas. Finalmente llegaremos a las puertas de Tor.. .

El Navegador Tor también es una de las rutas más directas a la web oscura (no debe confundirse con la web profunda 6 Esquinas poco conocidas de la Web profunda que realmente te pueden gustar 6 Esquinas poco conocidas de la web profunda que realmente te pueden gustar La web profunda tiene una mala reputación: casi todas las cosas malas que se te ocurran están disponibles allí. Pero también hay algunas cosas realmente geniales que quizás quieras ver). La web oscura es la llamada “vientre oscuro” ¿Qué es la web profunda? Es más importante de lo que piensas ¿Qué es la Web profunda? Es más importante de lo que piensas La web profunda y la web oscura suenan aterradoras y nefastas, pero los peligros han sido exagerados. ¡Esto es lo que realmente tienen y cómo puedes acceder a ellos tú mismo! del regular (a veces referido como “superficie”) web que navegamos a diario. Cada vez que escuchas una historia sobre un mercado en línea que vende sustancias y productos ilícitos, hablan de un sitio alojado en la red oscura..

Pero Tor no se trata solo de locos mercados secretos y comunicaciones secretas The Rise and Fall of Ross Ulbricht, también conocido como The Dread Pirate Roberts The Rise and Fall of Ross Ulbricht, AKA the Dread Pirate Roberts The Silk Road era como Amazon para el mercado negro. Su líder, el temible pirata Roberts, a menudo adoptaba una filosofía libertaria antisistema, pero ¿qué más sabemos sobre él? . Puedes usarlo para otros, “normal” cosas como navegar por Facebook Cómo navegar por Facebook Over Tor en 5 pasos Cómo navegar por Facebook Over Tor en 5 pasos ¿Desea mantenerse seguro cuando usa Facebook? ¡La red social ha lanzado una dirección .onion! Aquí se explica cómo usar Facebook en Tor. . Por ejemplo, las aerolíneas utilizan algoritmos complicados para controlar el interés en sus vuelos, ajustando el precio con la demanda. Siga visitando el mismo sitio, utilizando la misma IP, y la aerolínea sabe que está interesado, pero el precio generalmente aumenta. Comprueba los mismos vuelos con el navegador Tor y puedes encontrar algunos descuentos interesantes.

¿Tor protegerá mi privacidad??

Sí. El diseño Tor protege la privacidad de abajo hacia arriba. Si solo estás usando Tor Browser para navegar por Internet, no vas a alertar a nadie, en ningún lado. Sin embargo, los defensores incondicionales de la privacidad consideran que la red Tor está comprometida. El programa XKeyscore de la Agencia de Seguridad Nacional (NSA) registra a todos los que visitan la página web de Tor. Su interés en la privacidad garantizará que la NSA lo apunte. Su interés en la privacidad garantizará que la NSA lo apunte. Si le importa la privacidad, puede ser agregado a una lista. y descarga el navegador Tor. Además, clasifican a aquellos que lo descargan e instalan como “extremistas potenciales.”

RESISTIRSE. DESCARGAR TOR NAVEGADOR. PROTEJA SU PRIVACIDAD EN LÍNEA.

- labia minora (@slavvvica) 5 de mayo de 2017

Entonces, sí, lo siento, ahora estás en una lista. (Piensan de manera similar en aquellos que usan Linux, por lo que no me preocuparía demasiado).

Tor solo cifra los datos enviados y recibidos dentro del navegador Tor (o en un navegador diferente que use el software Tor). No encripta la actividad de red para todo su sistema.

Para obtener más información sobre Tor, eche un vistazo a las formas de mantenerse alejado de los nodos de salida de Tor comprometidos 6 maneras de mantenerse a salvo de los nodos de salida de Tor comprometidos 6 maneras de mantenerse a salvo de los nodos de salida de Tor comprometidos Tor es poderoso para proteger la privacidad en línea, pero no lo es t perfecto Aquí le mostramos cómo mantenerse a salvo de los nodos de salida de Tor comprometidos. .

I2P

El Proyecto Invisible de Internet (I2P) es un protocolo de enrutamiento de ajo. Esta es una variante del protocolo de enrutamiento de cebolla utilizado por Tor.

I2P es un “red de superposición anónima.” El protocolo de enrutamiento de ajo encripta varios mensajes para dificultar el análisis del tráfico de datos, al tiempo que aumenta la velocidad del tráfico de la red. La ruta del ajo toma su nombre del ajo real. Cada mensaje es un “diente de ajo,” con todo el paquete cifrado que representa el “bulbo.” Cada mensaje cifrado tiene su propia instrucción de entrega específica, y cada punto final funciona como un identificador criptográfico (lea una de un par de claves públicas).

Cada cliente I2P (enrutador) crea una serie de conexiones entrantes y salientes “túneles” - Redes directas punto a punto (P2P). Una gran diferencia entre I2P y otras redes P2P que ha utilizado es la selección individual de la longitud del túnel. La longitud del túnel es un factor de anonimato, latencia y rendimiento personal, y forma parte del modelo de amenaza de pares individuales..

El resultado es que el menor número posible de pares retransmite mensajes de acuerdo con el modelo de amenaza de remitente y receptor de cada par.

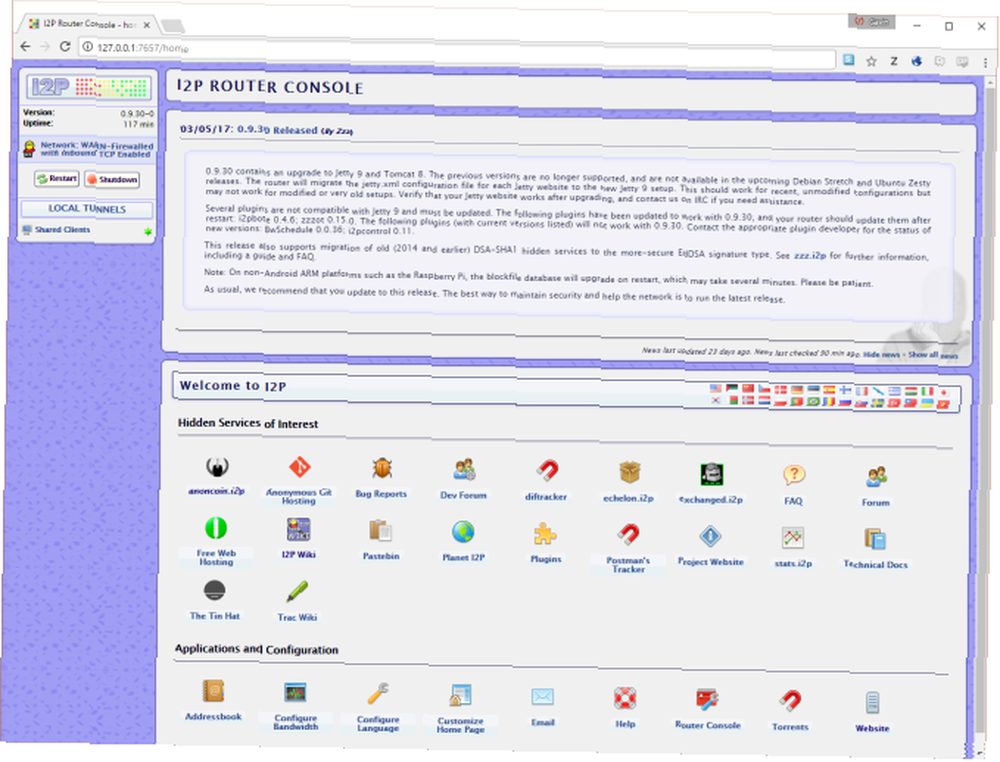

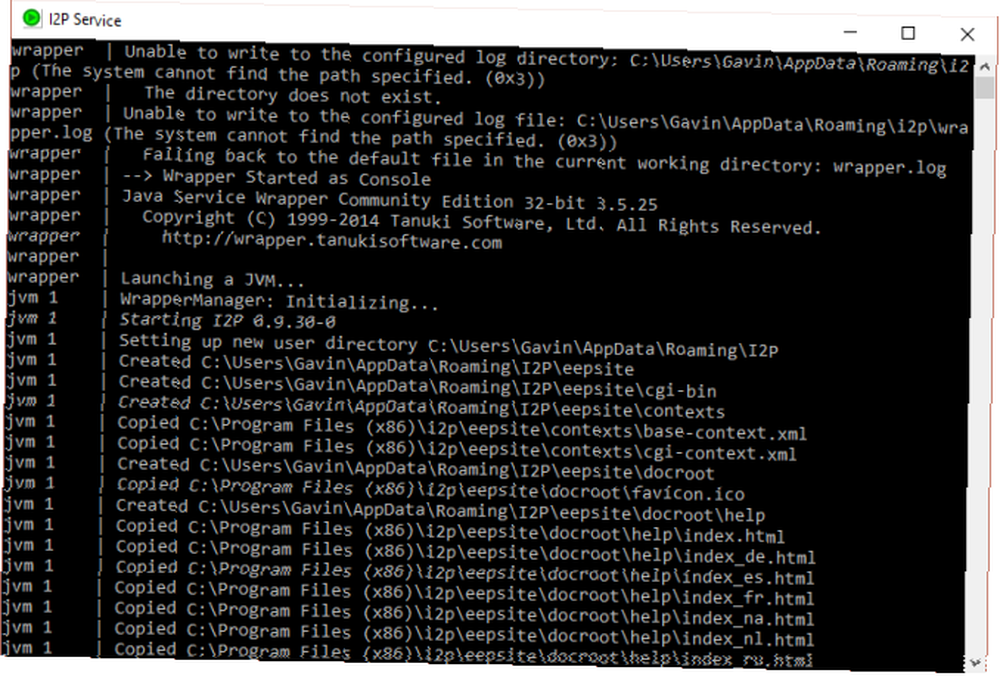

¿Cómo uso I2P??

La forma más fácil de usar I2P es descargar e instalar el paquete de instalación oficial. Una vez instalado, abra Iniciar I2P (reiniciable). Esto abrirá una página web alojada localmente en Internet Explorer, el navegador predeterminado de I2P (puede cambiar esto más adelante). Esta es la consola del enrutador I2P, o en otras palabras, el enrutador virtual utilizado para mantener su conexión I2P. También notará la ventana de comandos del Servicio I2P: ignórelo y déjelo ejecutándose en segundo plano..

El servicio I2P puede tardar unos minutos en ponerse en funcionamiento, especialmente durante el primer arranque. Tómese el tiempo para configurar sus ajustes de ancho de banda.

I2P permite a sus usuarios crear y alojar sitios web ocultos, conocidos como “eepsites.” Si desea acceder a un sitio web, deberá configurar su navegador para usar el proxy I2P específico. Puede encontrar los detalles de configuración del proxy I2P aquí.

¿Por qué debería usar I2P??

I2P y Tor ofrecen experiencias de navegación similares en su mayor parte. Dependiendo de su configuración de ancho de banda I2P, es probable que sea un poco más rápido que el navegador Tor, y se ejecuta desde la comodidad de su navegador actual. I2P está lleno de servicios ocultos, muchos de los cuales son más rápidos que sus equivalentes basados en Tor, una gran ventaja si está frustrado con la red Tor a veces irritante..

I2P se ejecuta junto con su conexión a Internet normal, encriptando el tráfico de su navegador. Sin embargo, I2P no es la mejor herramienta para navegar en la web abierta de forma anónima. El número limitado de outproxies (donde su tráfico vuelve a unirse “regular” tráfico de Internet) significa que es mucho menos anónimo cuando se usa de esta manera.

¿I2P protegerá mi privacidad??

En pocas palabras, sí. Protegerá su privacidad muy bien, a menos que lo esté utilizando para la navegación web normal. E incluso entonces, se necesitarían recursos significativos para aislar su tráfico web. I2P utiliza el modelo P2P distribuido para garantizar que la recopilación de datos, la recopilación de estadísticas y las vistas generales de la red sean difíciles de completar. Además, el protocolo de enrutamiento de ajo encripta varios mensajes juntos, lo que hace que sea mucho más difícil realizar análisis de tráfico.

Los túneles I2P que discutimos anteriormente son unidireccionales: los datos solo fluyen en una dirección. Un túnel adentro, un túnel afuera. Esto solo proporciona un mayor anonimato para todos los compañeros.

I2P solo cifra los datos enviados y recibidos a través de un navegador configurado. No encripta la actividad de red para todo su sistema.

VPN

Finalmente, tenemos la red privada virtual (VPN). Una VPN funciona de manera diferente tanto para Tor como para I2P. En lugar de centrarse únicamente en el cifrado del tráfico del navegador, una VPN cifra todo el tráfico de red entrante y saliente. En ese sentido, ofrece a los usuarios habituales una ruta fácil para proteger sus datos, pero hay algunas advertencias que exploraremos en un momento.

Cómo funciona una VPN

Normalmente, cuando envía una solicitud (por ejemplo, haga clic en un enlace en su navegador web o activa Skype para una videollamada), su solicitud se envía al servidor que contiene los datos especificados y se le devuelve. La conexión de datos generalmente no es segura, y cualquier persona con suficiente conocimiento de las computadoras puede acceder a ella (especialmente si usa HTTP estándar en lugar de HTTPS).

Una VPN se conecta a un servidor (o servidores) privado predefinido, creando una conexión directa llamada “túnel” Guía breve de MakeUseOf para la terminología de VPN Guía breve de MakeUseOf para la terminología de VPN La necesidad de una conexión a Internet segura nunca ha sido tan vital. Una VPN es una excelente manera de detener el espionaje no deseado en su tráfico de Internet. Estamos aquí para cortar la jerga de VPN. (aunque con el aumento en el uso de VPN, este término no se ve con tanta frecuencia). La conexión directa entre su sistema y el servidor VPN está encriptada, al igual que todos sus datos..

Se accede a las VPN a través de un cliente que instalará en su computadora. La mayoría de las VPN usan criptografía de clave pública ¿Cómo funciona el cifrado y es realmente seguro? ¿Cómo funciona el cifrado y es realmente seguro? . Cuando abre el cliente VPN e inicia sesión con sus credenciales, intercambia una clave pública 3 Términos de seguridad esenciales que debe comprender 3 Términos de seguridad esenciales que debe comprender ¿Confundido por el cifrado? ¿Desconcertado por OAuth o petrificado por Ransomware? Repasemos algunos de los términos de seguridad más utilizados y exactamente lo que significan. , confirmando la conexión y protegiendo el tráfico de su red.

¿Por qué debería usar una VPN??

Una VPN encripta el tráfico de su red. Todo lo relacionado con una conexión a Internet en su sistema está a salvo de miradas indiscretas. También ha habido un aumento masivo en la popularidad de VPN. Son excepcionalmente útiles para:

- Asegurar sus datos en una conexión Wi-Fi pública.

- Acceso a contenido restringido por región.

- Una capa adicional de seguridad al acceder a información confidencial.

- Protegiendo su privacidad del gobierno u otras agencias invasivas.

¿Una VPN protegerá mi privacidad?

Sí, una VPN protegerá su privacidad, pero aquí vienen esas advertencias a las que aludí anteriormente. Como la mayoría de las cosas, pagas por lo que obtienes. Existen numerosos proveedores de VPN gratuitos, pero no siempre te protegen tan a fondo como crees.

Por ejemplo, muchos proveedores de VPN gratuitos mantienen un registro de todos los usuarios y su tráfico de Internet. Por lo tanto, aunque los datos cifrados están seguros entrando y saliendo de su computadora, y desde y hacia su servidor, todavía hay un registro de lo que ha estado haciendo. Y aunque la mayoría de los proveedores de VPN no están a punto de entregarlo a las autoridades, están legalmente obligados a entregar lo que saben si se les presenta una citación. Si desea una conexión verdaderamente segura y sin registro, consulte estas seis VPN centradas en la privacidad.

Las VPN son una manera excelente y fácil de recuperar algo de privacidad, sin tener que cambiar de su navegador habitual, o alterar sus hábitos generales de navegación y el uso de Internet. Si está considerando esta opción, también puede considerar el uso de un interruptor de eliminación de VPN ¿Qué es un interruptor de eliminación de VPN? He aquí por qué necesita uno ¿Qué es un conmutador de eliminación de VPN? He aquí por qué necesita uno ¿Qué sucede si su VPN deja de funcionar? Los datos sin cifrar se envían a través de Internet. Para evitar esto, necesita un interruptor de eliminación de VPN. .

Resumen de Tor vs. I2P vs. VPN

Si desea una navegación súper privada, acceso a sitios de cebolla y la darkweb, y no le importa un ligero descenso en la velocidad de Internet, elija Tor.

Si desea acceso súper privado a servicios ocultos y herramientas de mensajería en una red distribuida de pares, y aún así no le importa un ligero descenso en la velocidad de Internet, elija I2P.

Finalmente, si desea cifrar todo el tráfico de red entrante y saliente, y realmente, realmente no le importa un ligero descenso en la velocidad de Internet, elija una VPN.

Algunos optan por usar el navegador Tor en una VPN sin registro. Otros simplemente inician una VPN gratuita cuando quieren acceder a su banca en línea en un café local (esto es muy sensato). De todos modos, una VPN es ahora una pieza vital de tecnología de seguridad y privacidad accesible que recomendaría a cualquiera que considere.

Y si está interesado en la opción de VPN pero no está seguro de cuál es el mejor para usted, comience con nuestra revisión de Surfshark VPN Surfshark VPN Review: asequible, flexible y potente Surfshark VPN Review: asequible, flexible y potente para una VPN de confianza? Descubre si Surfshark es la opción correcta para proteger tu privacidad en línea. .

Créditos de imagen: ImageFlow / Shutterstock