Michael Cain

0

1250

153

La guerra siempre presente entre hackers malévolos y profesionales de seguridad de la información continúa. Según un estudio realizado por la Oficina de Estadísticas Laborales, la tasa de crecimiento proyectada para los empleos en seguridad de la información es mucho más alta que todas las demás ocupaciones. Como espectadores inocentes, hay algunas medidas que podemos tomar para desalentar a los malos..

Haber de imagen: designer491 vía Shutterstock

Haber de imagen: designer491 vía Shutterstock

La autenticación de dos factores (2FA) existe desde hace algún tiempo. Requiere que se utilicen dos métodos de autenticación para verificar la identidad de un usuario. Esto generalmente se compone del nombre de usuario y contraseña normales, junto con un código de verificación enviado a su dispositivo móvil a través de un mensaje de texto. Esto significa que incluso si su contraseña se vio comprometida (cómo fortalecer sus contraseñas Cómo crear contraseñas seguras que pueda recordar fácilmente Cómo crear contraseñas seguras que pueda recordar fácilmente), el hacker travieso necesitará acceso a su dispositivo móvil para poder para obtener acceso completo a su cuenta.

Hay informes de personas desagradables que se hacen pasar por operadores móviles y afirman tener “fuera de lugar” sus tarjetas SIM para acceder al número de móvil de la víctima. Esto aún prueba que hay margen de mejora, pero 2FA también se extiende más allá de la verificación de un mensaje de texto. Esta guía ayudará a configurar una seguridad mejorada tanto en el servidor Ubuntu como en las versiones de escritorio, junto con Google Authenticator para la autenticación de dos factores Bloquee estos servicios ahora con autenticación de dos factores Bloquee estos servicios ahora con autenticación de dos factores La autenticación de dos factores es La forma inteligente de proteger sus cuentas en línea. Echemos un vistazo a algunos de los servicios que puede bloquear con mayor seguridad. .

Consideraciones y requisitos previos

Configurar esto significa que todos los usuarios del sistema necesitarán el código de verificación de Google Authenticator cuando:

- Iniciar sesión en el sistema

- Ejecutar comandos sudo

Si bien la compensación aquí es tiempo, la capa adicional de seguridad puede ser vital. Especialmente en máquinas que albergan datos confidenciales. Esta guía hará uso de:

- Ubuntu 16.04 (escritorio o servidor)

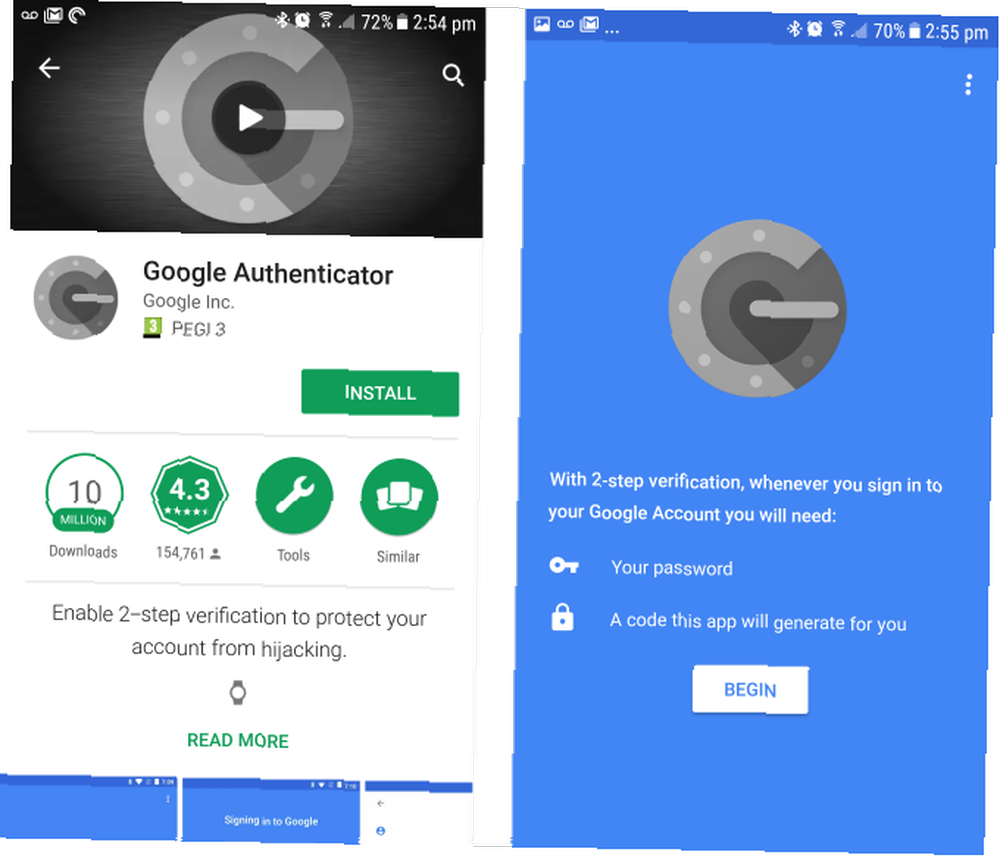

- Aplicación Google Authenticator (de las aplicaciones de estafa de Google Play Store en Play Store que debes evitar Aplicaciones de estafa en la tienda de Play que debes evitar Por cada aplicación increíble que puedes encontrar en Android, hay una imitación barata que te hace perder el tiempo y robar su dinero. o Apple App Store)

Instalar Google Authenticator

Como hemos cubierto, utilizaremos Google Authenticator para ser la segunda línea de defensa contra el acceso injustificado. Primero hagamos la parte móvil de la ecuación. Los pasos de instalación son exactamente como instalar cualquier otra aplicación. Los siguientes pasos de instalación son para Google Play Store, pero no deberían diferir en Apple App Store.

Abra Google Play Store en su dispositivo Android y busque autenticador de google. Localice y toque la entrada correcta, asegurándose de que sea publicada por Google Inc. Luego toque Instalar, y Aceptar cuando se le solicite, y espere a que se complete la instalación.

A continuación, inicie una sesión de terminal en su escritorio o servidor.

Ejecute el siguiente comando:

sudo apt-get install libpam-google-authenticatorCuando se le solicite, ingrese su contraseña y presione Entrar. Si se le solicita, escriba Y y golpear Entrar nuevamente, luego siéntese y deje que la instalación se complete

Configuración

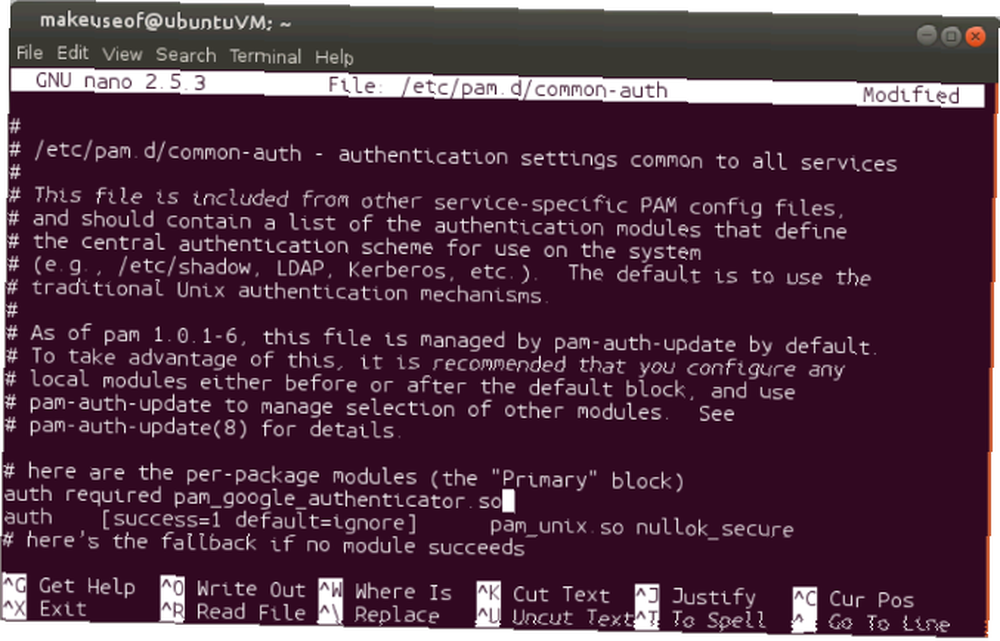

Ahora deberá editar un archivo para agregar autenticación de dos pasos a su preciosa caja de Linux. Ejecute el siguiente comando:

sudo nano /etc/pam.d/common-authNo muy abajo, busque la línea que dice:

auth [éxito = 1 predeterminado = ignorar] pam_unix.so nullok_secureDirectamente sobre esa línea, agregue lo siguiente:

se requiere autenticación pam_google_authenticator.soSu archivo debería verse así:

prensa Ctrl + X seguido por Y para guardar y cerrar el archivo 40+ Comandos de terminal de Linux más usados 40+ Comandos de terminal de Linux más usados Ya sea que recién esté comenzando o simplemente tenga curiosidad sobre el terminal de Linux, estos son los comandos más comunes que lo llevarán durante todo su tiempo en Linux. .

Configurar cada usuario

El siguiente paso finalmente vinculará su cuenta al Autenticador de Google. Este paso deberá ejecutarse para todos los usuarios que inicien sesión en su sistema. Nuestro ejemplo solo tiene un solo usuario, hacer uso de. Sin embargo, los pasos serán idénticos para cualquier otro usuario en su sistema.

En su terminal ejecute lo siguiente:

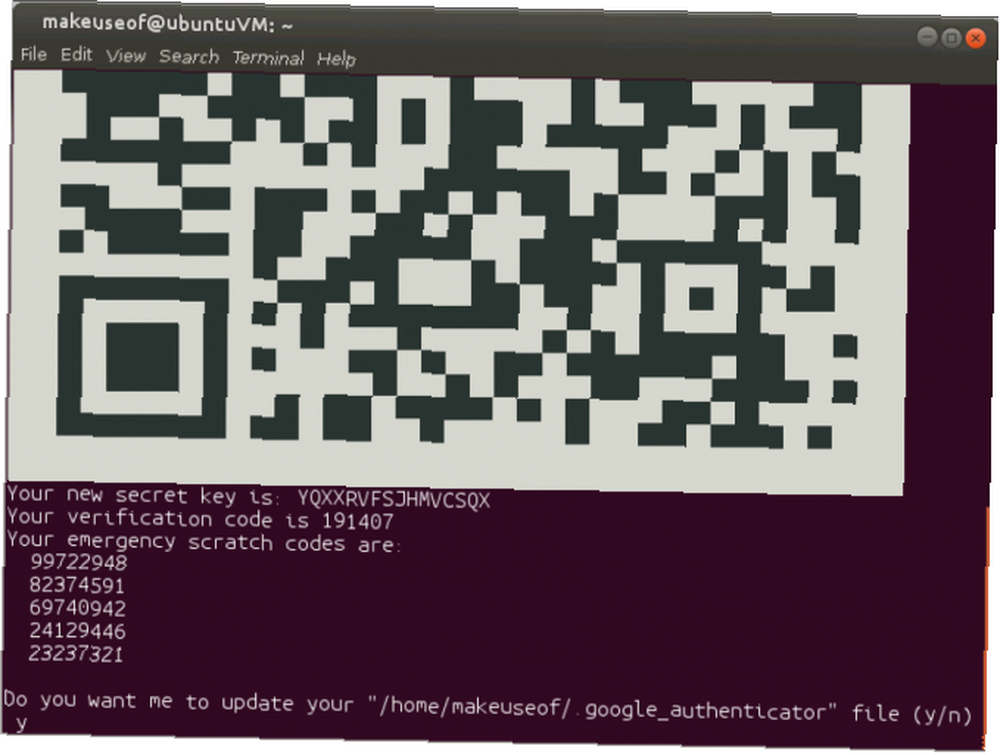

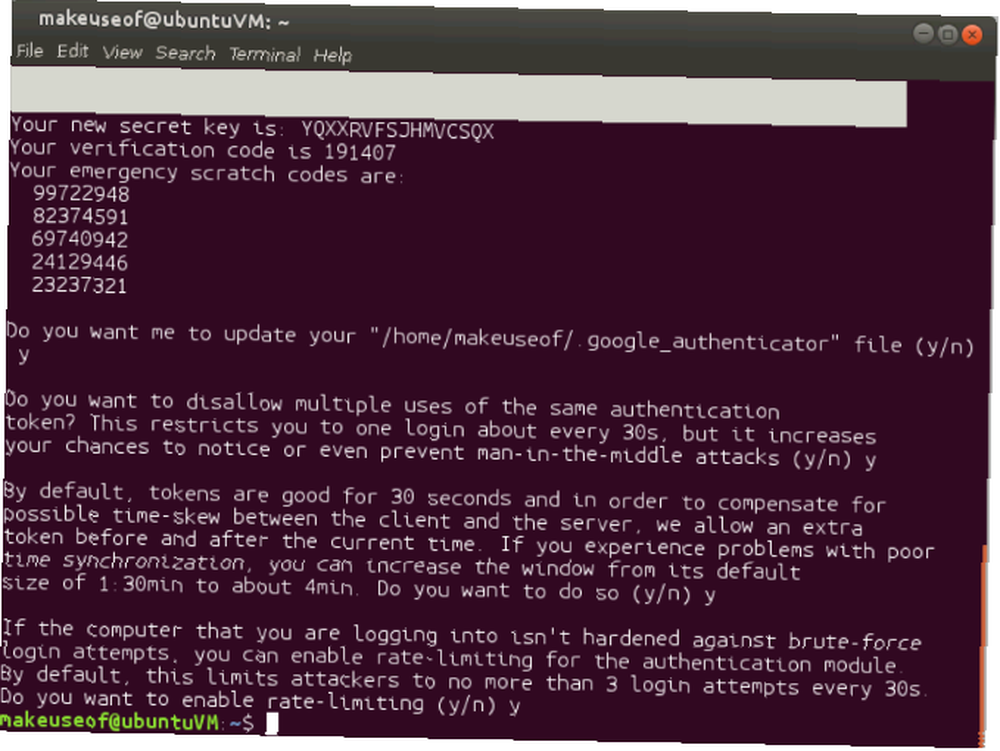

autenticador de googleMirando más de cerca lo que se proporciona, encontramos:

- Un código QR

- Un código de verificación

- Una nueva clave secreta

- 5 códigos de emergencia para scratch

El código QR 8 Maneras realmente geniales pero creativas de usar códigos QR en casa 8 Maneras realmente geek pero creativas de usar códigos QR en casa El código QR simple de Jane tuvo un comienzo de alta tecnología: Toyota los usó en su proceso de fabricación para escanear automóviles componentes. A partir de ahí, los códigos QR han recorrido incluso rampas de moda. Eso demuestra su ... y la clave secreta prácticamente cumple la misma función. Volveremos a esto en un segundo. El código de verificación es un código de uso único que puede usar de inmediato, si es necesario. Los códigos reutilizables son códigos de uso único que se pueden usar en caso de que no tenga a mano su dispositivo móvil. Puede imprimirlos y almacenarlos bajo llave y cerradura nuclear, o simplemente ignorarlos. En última instancia, eso dependerá de cuán propenso sea a olvidar o perder su dispositivo móvil.

También se le harán una serie de preguntas. Los valores predeterminados son más que adecuados, y puede responder Y a todos ellos Sin embargo, siéntase libre de cambiarlos según lo desee. No cierre la ventana o sesión de terminal todavía.

Configurar la aplicación móvil

Antes de continuar con cualquier otro usuario, completemos el que tiene actualmente conectado.

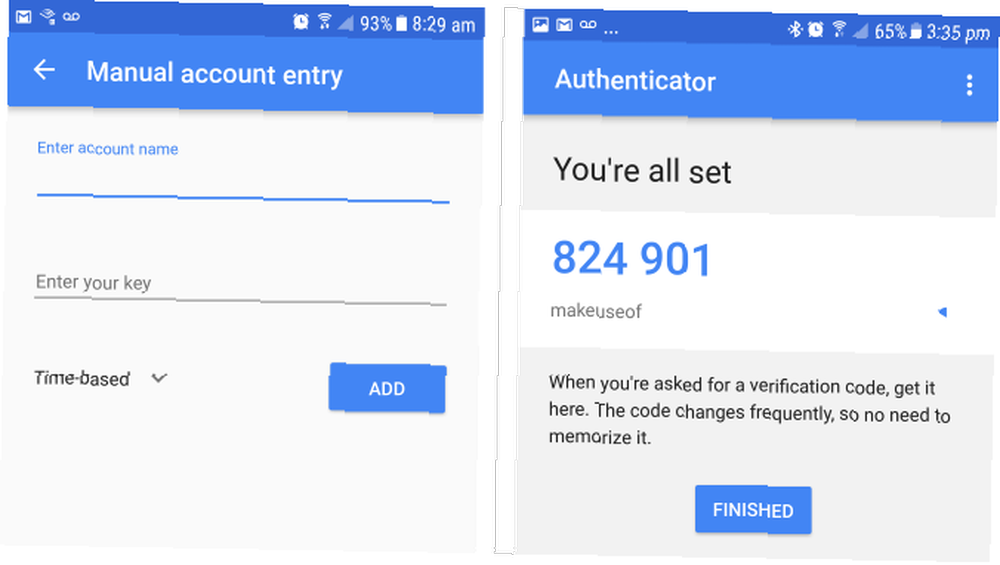

Si es la primera vez que inicia el Autenticador de Google en su dispositivo móvil, haga clic en Empezar. Alternativamente, desde la ventana principal, haga clic en el ícono más en la esquina inferior. Si la resolución en la ventana de su terminal es lo suficientemente buena como para ver el código QR, seleccione Escanear un código de barras o Ingrese una clave proporcionada si la cámara de tu dispositivo móvil es similar a una papa. Si optó por ingresar una clave, ahora necesitará ingresar un nombre de cuenta para ayudarlo a recordar a qué cuenta se relaciona esto. Luego, ingrese la clave de verificación provista en la ventana de su terminal. Ahora solo presiona AÑADIR.

Escanear su código de barras hará estos tres pasos simultáneamente. ¡Y voilá! Su dispositivo móvil y sistema ahora tienen una capa adicional de protección. La única forma posible en que un individuo mal intencionado puede acceder a su sistema es si descifra su contraseña y obtiene acceso al dispositivo móvil que ha configurado.

Pasos finales y pruebas

Es posible que varias personas usen este sistema en particular. En nuestro ejemplo, slaghoople Es un usuario adicional. Ejecute lo siguiente en su sesión de terminal:

sudo su slaghoopleAbra la aplicación Google Authenticator en su dispositivo móvil. Escriba el código de autenticación de seis dígitos que la aplicación ha proporcionado en la ventana del terminal. Ingrese su contraseña de sudo y presione Enter. Ahora debe iniciar sesión. Como nuevo usuario, emita el siguiente comando:

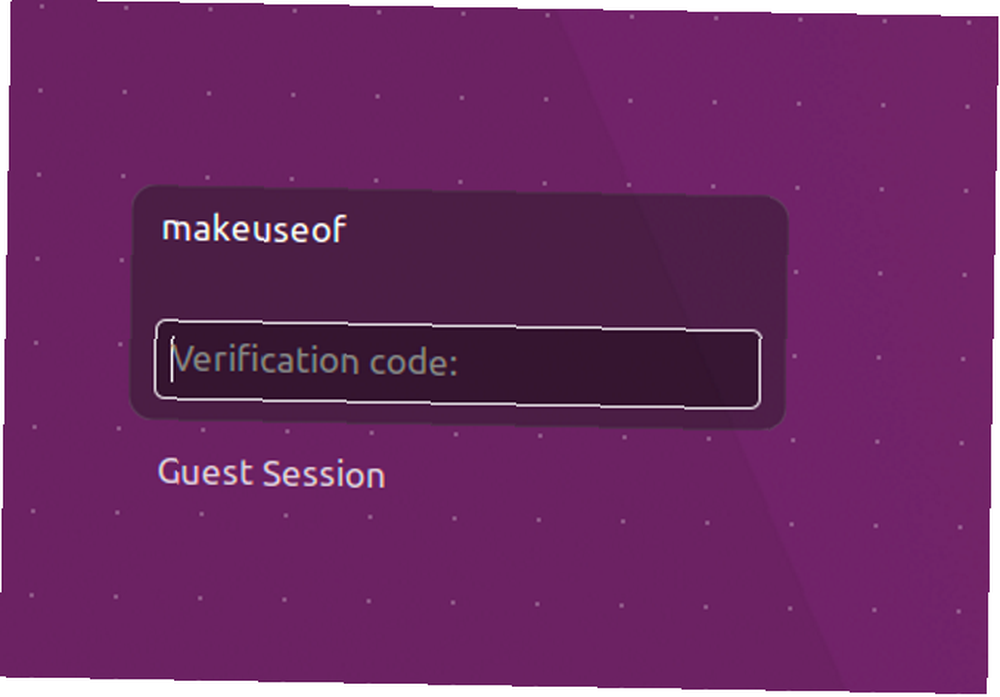

autenticador de googleAhora puede simplemente seguir exactamente los mismos pasos que hicimos para el primer usuario descrito anteriormente. Después de responder las preguntas, abra su aplicación móvil Google Authenticator. Agrega otra cuenta. Entrar slaghoople como nombre de cuenta para ayudarlo a diferenciar entre los dos en su dispositivo móvil. Elija escanear el código de barras o escriba la clave de verificación. Slaghoople ahora requerirá el código de la aplicación móvil junto con su contraseña de sudo para iniciar sesión y emitir comandos elevados. Enjuague y repita para cualquier usuario adicional. Una vez que todos sus usuarios se hayan configurado, notará que intentar iniciar sesión o ejecutar comandos sudo requiere un código de verificación.

Y eso es. Su máquina Linux ahora es mucho más segura Cómo encriptar una unidad flash: 5 herramientas de protección con contraseña Cómo encriptar una unidad flash: 5 herramientas de protección con contraseña ¿Desea aprender a encriptar una unidad flash? Aquí están las mejores herramientas gratuitas para proteger con contraseña y asegurar una memoria USB. de lo que era anteriormente. Algunos pueden argumentar que este proceso es una molestia. ¡Por supuesto que es! Ese es el punto!

¿Ha tenido una fuga de contraseña y ha comprometido un sistema? ¿Cómo protege sus datos confidenciales? ¿Utiliza actualmente la autenticación de dos factores? Háganos saber en los comentarios!

Crédito de imagen: Dave Clark Foto digital a través de Shutterstock.com