Brian Curtis

0

2685

545

Una búsqueda rápida en Google para “software espía” produce más de 100 millones de resultados. Claramente, hay un gran interés en espiar software y dispositivos. Independientemente de la motivación o justificación para espiar (como la infidelidad conyugal), el espionaje es ilegal y una grave invasión de la privacidad en la mayoría de los países del mundo..

Este artículo lo lleva a través de los diferentes métodos que su cónyuge, empleador o cualquier otra persona interesada, nefasta o de otro tipo, en sus asuntos privados pueden usar para espiarlo. En cada caso, me he esforzado por proporcionar defensas prácticas..

Aplicaciones de espionaje de teléfonos inteligentes

La era digital nos ha brindado muchas comodidades y conveniencias. Uno de estos es el teléfono inteligente. Pero, nuestra alta dependencia de los teléfonos inteligentes nos convierte en objetivos fáciles para espiar. Las aplicaciones de espionaje móvil se venden como hot cakes.

Una vez instalado en su teléfono inteligente, dichas aplicaciones utilizan su conexión de datos para enviar registros en secreto a un servidor remoto. Estos registros pueden incluir:

- Llamadas

- Mensajes de texto

- Datos de Facebook, Twitter, WhatsApp, Skype y Viber

Las aplicaciones espías también pueden cargar imágenes almacenadas de la cámara y pueden activar el micrófono del teléfono para que el espía pueda escuchar sus conversaciones. Las aplicaciones avanzadas incluso permiten que el espía escuche conversaciones telefónicas utilizando una técnica similar a las llamadas en conferencia. Las aplicaciones espías también registran y cargan información de ubicación utilizando el receptor GPS incorporado, las redes inalámbricas o las ID de redes celulares.

Estas aplicaciones no tienen una interfaz de usuario, por lo que no puede ubicarlas fácilmente en su teléfono inteligente. El espía puede acceder a los registros a través de una interfaz web desde cualquier parte del mundo..

Qué hacer: Se requiere la posesión real del teléfono inteligente para instalar el spyware. Solo toma cinco minutos en promedio. El espía generalmente logrará esto al esperar hasta que deje su teléfono desatendido. También se pueden usar métodos más tortuosos y creativos, como pretender que su teléfono tiene una batería agotada y pedir prestado su teléfono para hacer una llamada..

Por lo tanto, el primer paso de sentido común para defenderse es asegúrese de tener su teléfono con usted en todo momento. Luego, implemente las siguientes medidas:

- Use una buena contraseña de bloqueo de pantalla fuerte

- Evite los bloqueos de patrones y el Desbloqueo facial en Android, que pueden piratearse fácilmente.

- Tenga cuidado con las miradas indiscretas al escribir su contraseña. Te sorprendería lo fácil que es leer el código de desbloqueo de alguien cuando no sabe que estás buscando.

- Es posible saber si su teléfono tiene spyware instalado observando el teléfono en busca de un comportamiento extraño, como la luz de fondo que se enciende sin ninguna razón en particular.

- Verifique su barra de notificación de datos para ver si su teléfono se está conectando a Internet sin razón aparente.

- Controle el uso de su ancho de banda Por qué no necesita aplicaciones de terceros para administrar el uso de datos de fondo en Android Jelly Bean Por qué no necesita aplicaciones de terceros para administrar el uso de datos de fondo en Android Jelly Bean Si es como la mayoría de las personas, no No tiene datos ilimitados y no desea sobrepasar su límite de datos. Los teléfonos con Android Jelly Bean contienen herramientas poderosas para rastrear su uso de datos móviles, configurar ... usando una aplicación de monitoreo de datos. Las aplicaciones espías tienden a acaparar el ancho de banda a medida que cargan registros al servidor remoto. Revise su lista de aplicaciones para ver si hay aplicaciones extrañas y desinstale cualquier cosa que no reconozca.

- Si no puede encontrar nada, pero cree firmemente que su teléfono Android se ha visto comprometido, haga una copia de seguridad de sus datos y restaure el teléfono a la configuración de fábrica.

- Instale una aplicación de seguridad móvil como F-Secure para evitar futuras instalaciones de spyware.

Los iPhones deben tener Jailbreak para poder instalar el spyware. La mejor evidencia de jailbreak en un iPhone Los peligros del software espía de iPhone y cómo detectarlo Los peligros del software espía de iPhone y cómo detectarlo ¿Estás considerando espiar en un iPhone? ¿Crees que tienes un dispositivo comprometido? Esto es lo que necesitas saber. es la aplicación Cydia (ver imagen a continuación), que proporciona acceso a la tienda alternativa para dispositivos iOS con jailbreak. Si tu encuentra el icono de Cydia, Tiene buenas razones para sospechar que su iPhone está dañado. Deshazte de eso actualizar el firmware; Esto revierte el jailbreak. Sin embargo, el hecho de que no pueda encontrar el icono de Cydia no significa que su teléfono no haya sido liberado. El espía puede haber cubierto sus huellas instalando una aplicación que oculta íconos. SBSettings Instale estos conmutadores SBSettings y haga su vida más fácil [Cydia Tweak] Instale estos conmutadores SBSettings y haga su vida más fácil [Cydia Tweak] SBSettings hace la vida más fácil. Permitirme apagar Bluetooth, Wi-Fi y otras configuraciones en segundos es una de las cosas más increíbles de la historia. SBSettings ha existido desde que tengo memoria ... es una aplicación de Cydia que puede evitar que aparezcan ciertos íconos. Incluso esconde su propio ícono. Localice SBSettings deslizando de izquierda a derecha en su barra de estado. Ábrelo y verifica si hay algún ícono oculto.

Espionaje de escritorio

Las aplicaciones de acceso remoto y los registradores de teclas son las armas elegidas por los espías interesados en piratear su computadora. Una aplicación como VNC le permite a alguien ver de forma remota toda su actividad en una computadora. Un registrador de teclas registra todas las pulsaciones de teclas. Todo lo que el espía debe hacer es leer el registro y encontrar las contraseñas de su correo electrónico, Facebook y otros sitios..

Qué hacer: Para evitar que su computadora sea espiada, tome las siguientes medidas:

- Configure su computadora para bloquear la pantalla cuando esté inactiva durante tres minutos.

- Use una buena contraseña segura Cómo crear una contraseña segura que no olvidará Cómo crear una contraseña segura que no olvidará ¿Sabe cómo crear y recordar una buena contraseña? Aquí hay algunos consejos y trucos para mantener contraseñas seguras y separadas para todas sus cuentas en línea. .

- Como regla general, nunca permita que nadie use su computadora como administrador. Si comparte una computadora con otras personas en casa, cree cuentas de usuario separadas. Solo el administrador debe poder instalar aplicaciones. Si esto no es posible, verifique regularmente la lista de software instalado para ver si hay algún software que no reconozca. Si es así, podría ser una señal de que alguien ha fisgoneado en su PC. 4 maneras de saber si alguien estaba husmeando en su PC. 4 maneras de saber si alguien estaba husmeando en su PC. Su computadora no es como la dejó. Tienes tus sospechas, pero ¿cómo puedes saber si alguien estaba husmeando en tu PC?? .

Si sospecha que la computadora de su oficina está siendo monitoreada, evite visitar sitios que no le gustaría que su jefe conozca.

Es importante mencionar que la mayoría del spyware es completamente indetectable. Es posible que no aparezca un registrador de teclas en su lista de Agregar o quitar programas o incluso en el administrador de tareas. Para deshacerse de los registradores de claves y otros programas espía en Windows, necesita instalar un programa anti-spyware como la versión gratuita de SpyBot Search & Destroy o Malwarebytes Premium. Si no puede solucionar el problema, inicie en modo seguro (presione y mantenga presionado F8 mientras su computadora se reinicia) e intente ejecutar el programa anti-spyware nuevamente. MacScan funciona bien para Mac. Si aún no puede deshacerse del problema, haga una copia de seguridad de sus archivos importantes y vuelva a instalar el sistema operativo. Eso debería eliminar completamente el malware que todavía está en su sistema. Además, lea el artículo de Aibek sobre cómo hacer trampa en el software de registro de teclas Cómo hacer trampa en el software espía de Keylogger Cómo hacer trampa en el software espía de Keylogger .

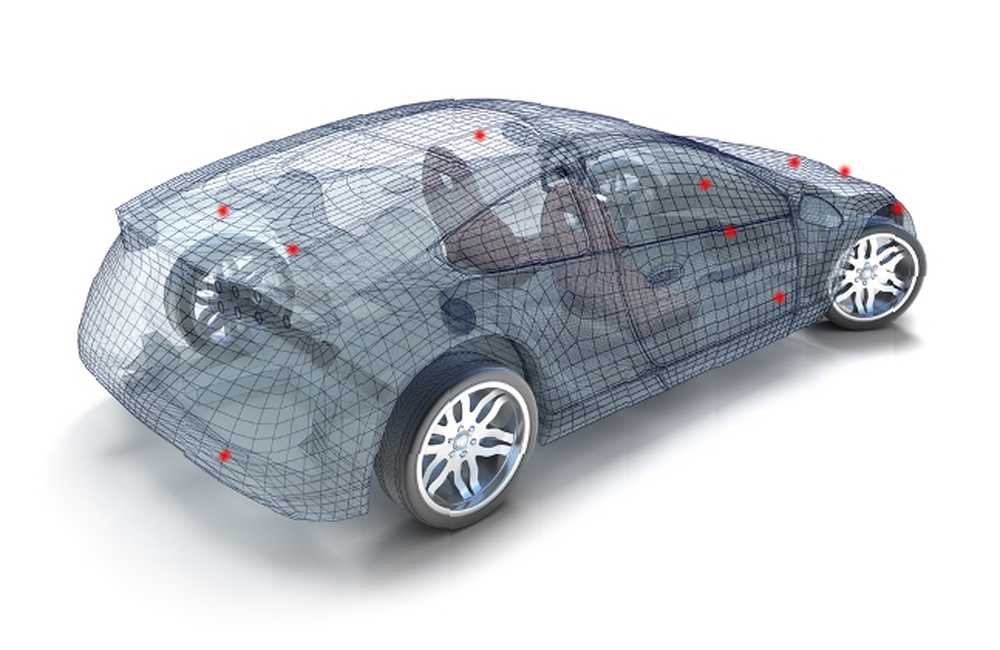

Dispositivos de rastreo GPS

Plantar un dispositivo GPS en un automóvil es extremadamente fácil. Cualquier espía que se respete pensará en colocar un rastreador GPS en su automóvil.

Qué hacer: Hay muchas señales reveladoras de que su automóvil está siendo rastreado. Si sospecha que alguien lo vigila a través de GPS, los siguientes son los lugares ideales para ocultar dispositivos GPS:

- Parachoques de plástico interior

- Bajo escudo de insectos

- Debajo de la parrilla

- Espacio entre el capó y la ventana

- Debajo del tablero delantero

- Altavoces interiores

- Parte superior del techo

- Altavoces traseros interiores

- Debajo de la tela del tablero trasero

- Dentro de la tercera luz de freno trasera

- Dentro del parachoques de plástico trasero

- En la guantera

En estos días, los rastreadores pueden ser tan pequeños como una caja de fósforos, por lo que debes ser realmente minucioso. También deberías verifique el OBD de su vehículo (Diagnóstico a bordo) para cualquier cosa conectada. Este es el puerto que su mecánico conecta en una computadora para realizar un diagnóstico informático. Por lo general, se encuentra debajo del tablero frontal. Un rastreador GPS OBD tiene la ventaja de extraer energía directamente del sistema eléctrico del automóvil. Los dispositivos de seguimiento que no sean OBD finalmente se quedarán sin energía, por lo que cualquier persona interesada en vigilarlo a largo plazo preferirá un dispositivo OBD. Si los gadgets no son lo tuyo, siempre puedes contrata a un especialista en electrónica para que revise tu auto para cualquier dispositivo de seguimiento.

Tú también puedes atascar una señal de GPS con un dispositivo de bloqueo de GPS. Estos gadgets están fácilmente disponibles en las tiendas en línea y solo cuestan un par de dólares. La mayoría de ellos se conectan al adaptador de 12 V de un automóvil y pueden interferir con cualquier señal de GPS dentro de un rango de 500 metros. Sin embargo, los dispositivos de bloqueo de GPS son ilegales en algunos países, como los Estados Unidos y Australia.

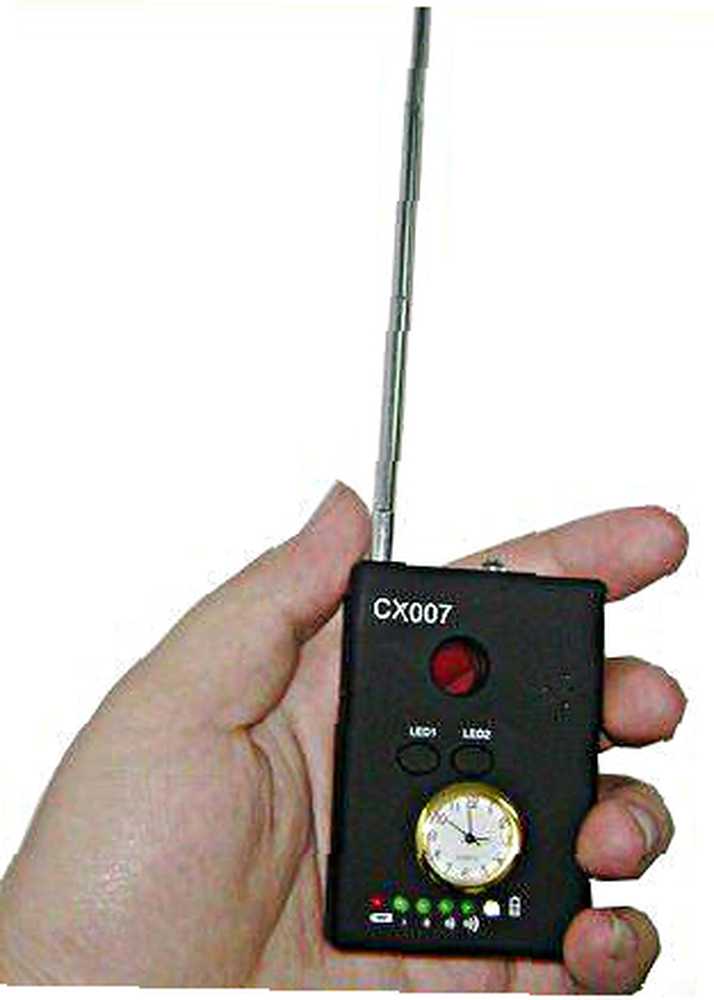

Cámaras y micrófonos

Debido a los grandes avances en la tecnología de la cámara, como la introducción de la visión nocturna y la miniaturización, las cámaras ocultas se están implementando a gran escala.

Qué hacer: Si sospecha que hay cámaras ocultas en su hogar, oficina o automóvil, puede comenzar buscando en los lugares habituales. Para edificios, verifique:

- Artefactos de iluminación

- Detectores de humo

- Estantería

- Oradores

- Debajo de las mesas

- Estantería

- Macetas

- Pantallas de la lámpara

- Relojes

- Cuadros de la pared

- Cualquier otro lugar que pueda ocultar una cámara en miniatura.

también, busca puntos negros en las paredes eso puede alertarlo sobre la presencia de una cámara estenopeica. Tú también puedes apaga las luces por la noche y busca pequeñas luces LED verdes o rojas. Brille una linterna contra los espejos para recoger cualquier cámara oculta. En los automóviles, revise el espejo retrovisor, el techo y el tablero. Si quiere estar absolutamente seguro, un detector de radiofrecuencia (RF) equipado con un buscador de lentes de cámara oculta cuesta menos de 50 dólares y detectará todo tipo de cámaras ocultas. Las cámaras inalámbricas transmiten a frecuencias que van desde 900 MHz a 5.8 GHz. El detector de RF lo alertará sobre una transmisión y luego puede investigar más el área para determinar la fuente. El buscador de cámara con lente detectará cámaras con cable. Emite luz LED roja que rebota en la lente de la cámara espía. Todo lo que necesita hacer es mirar a través del telescopio para ver el brillo de la lente de la cámara. Los micrófonos ocultos también se pueden detectar con un detector de RF.

Qué sigue?

Descubrir que tu jefe o un espía te espían ilegalmente es bastante fácil de tratar; notificar a las autoridades policiales de inmediato.

Pero si es tu cónyuge quien te está espiando, puede ser bastante molesto e incluso traumático, especialmente si eres completamente inocente. La idea de que un ser querido alberga desconfianza puede provocar emociones fuertes. No puedo decirte qué hacer en tal situación; tendrías que tomar esa decisión por tu cuenta. Por otro lado, si tu cónyuge te espía y te atrapa haciendo trampa, eso te dejaría en una trampa..

Hablando de espiar, también existe la preocupación de que el hardware Huawei 5G sea un conducto para espiar por el gobierno chino. A ver si Huawei es realmente la amenaza a la seguridad nacional, parece que el hardware Huawei 5G es un riesgo de seguridad nacional, explicado El hardware Huawei 5G es un riesgo de seguridad nacional, explicado Usted ha escuchado cómo el hardware Huawei podría representar riesgos de seguridad nacional, pero es la amenaza de la firma de tecnología china real? .

Créditos de imagen: JD Hancock a través de Flickr, teléfono inteligente pirateado a través de Shutterstock, hacker con computadora portátil a través de Shutterstock, modelo de estructura alámbrica Care a través de Shutterstock, monitoreo de la cámara a través de Shutterstock