William Charles

0

2331

581

El proyecto de ley de poderes de investigación, mejor conocido como el “Carta de Snooper”, es aquí. En este momento, es el pináculo de la vigilancia estatal masiva. Cómo la "Carta de Snoopers" de Gran Bretaña podría afectarle. La "Carta de Snoopers" de Gran Bretaña podría afectarle. El Primer Ministro británico David Cameron tiene la intención de resucitar la "Carta de Snooper", un conjunto de violaciones de la privacidad. nuevas medidas para permitir una mejor supervisión de las comunicaciones por parte de los servicios de seguridad. ¿Se puede detener? con su característica más notable que obliga a las compañías de telecomunicaciones a mantener todos los datos sobre sus clientes durante al menos 12 meses.

Y tener que entregarlos a organismos públicos sin la justificación de este último.

Mientras “más grande” noticias como Brexit y Donald Trump dominaron los titulares, el Proyecto de Ley de Poderes de Investigación se ha apresurado bajo un velo de alarmismo. Incluso las atrocidades de los ataques terroristas de París el año pasado se utilizaron como una razón para forzarlo a pasar por el parlamento..

Gran Bretaña es menos libre de lo que era, así que mira lo que dices, con quién hablas y los sitios que visitas. #snooperscharter pic.twitter.com/ECzLOcLaxW

- Red Moon #FBPE (@Undercover_mole) 18 de noviembre de 2016

Puede pensar que solo afecta al Reino Unido, pero estaría equivocado. Esto afecta a todos en todo el mundo.

¿Quién puede ver sus datos??

El ex viceprimer ministro Nick Clegg y su partido Lib Dem lo bloquearon durante la sesión legislativa 2012-2013, y abundan las objeciones. Pero desde que los conservadores ganaron las elecciones generales del año pasado Libertad y vigilancia masiva: compromisos de privacidad en línea de los partidos políticos del Reino Unido Libertad y vigilancia masiva: compromisos de privacidad en línea de los partidos políticos del Reino Unido Cuando una política puede cambiar un voto, ¿qué puede prometer un partido político para ganar el ¿Apoyo de votantes con inquietudes sobre la privacidad y la libertad en línea? y su defensora principal, Theresa May, se convirtió en Primera Ministra, no sorprende que el proyecto de ley sea ahora ley, pendiente del inevitable asentimiento real.

¿Convencido? Si se usa para combatir el terrorismo, no hay nada de malo en que los servicios secretos de inteligencia vean qué sitios web frecuentas. Sin embargo, es impactante ver la lista de agencias que ahora pueden leer el valor de un año de su historial de navegación, llamadas y mensajes, cortesía del blogger, Chris Yiu:

- Servicio de seguridad

- Servicio Secreto de Inteligencia

- GCHQ

- Ministro de Defensa

- Fuerza de policía metropolitana

- Policía de la ciudad de Londres

- Fuerzas policiales mantenidas en virtud del artículo 2 de la Ley de policía de 1996

- Servicio de policía de Escocia

- Policía de transporte británica

- Policía del Ministerio de Defensa

- Policía de la marina real

- Servicio de policía de Irlanda del Norte

- Real policia militar

- Policía de la Royal Air Force

- Departamento de salud

- Oficina en casa

- Ministerio de Justicia

- Agencia Nacional del Crimen

Ahora, en esta etapa, podrías pensar “Eso es lo suficientemente justo.” Estas son todas las agencias de seguridad reconocidas, después de todo. Pero esa no es la lista completa. Los juegos de azar, los ingresos fiscales, incluso las agencias de alimentos, tienen acceso libre de orden al historial del navegador de Gran Bretaña:

- HM Impuestos y Aduanas

- Departamento de transporte

- Departamento de Trabajo y Pensiones

- Fideicomisos del NHS y fundaciones en Inglaterra que brindan servicios de ambulancia

- Agencia de Servicios Comunes para el Servicio Escocés de Salud

- Autoridad de Competencia y Mercados

- Comisión de Revisión de Casos Criminales

- Departamento de Comunidades en Irlanda del Norte

- Departamento de Economía de Irlanda del Norte

- Organización de Servicios Comerciales Regionales de Salud y Asistencia Social de Irlanda del Norte

- Departamento de Justicia en Irlanda del Norte

- Autoridad de conducta financiera

- Autoridades de bomberos y rescate bajo la Ley de Servicios de Bomberos y Rescate de 2004

- Agencia de normas alimentarias

- Normas alimentarias de Escocia

- Comisión de juego

- Autoridad de Gangmasters y Abuso Laboral

- Ejecutivo de salud y seguridad

- Comisionado Independiente de Quejas de la Policía

- Comisionado de Información

- Autoridad de Servicios Comerciales del NHS

- Servicio de ambulancias de Irlanda del Norte Fideicomiso de salud y asistencia social

- Junta del Servicio de Bomberos y Rescate de Irlanda del Norte

- Oficina de Comunicaciones

- Defensor del Pueblo de la Oficina de Policía de Irlanda del Norte

- Comisionado de Investigaciones y Revisión de la Policía

- Junta Escocesa del Servicio de Ambulancia

- Comisión Escocesa de Revisión de Casos Criminales

- Oficina de fraude grave

- Welsh Ambulance Services National Health Service Trust

¿Por qué es esto preocupante??

Este es un ataque a la privacidad. Los tribunales de la UE lo consideraron ilegal por razones humanitarias. El experto en derechos humanos Paul Bernal advirtió:

Los mayores peligros provienen de la posibilidad de un cambio político: estamos poniendo poderes e infraestructura que fácilmente podrían ser mal utilizados por un futuro gobierno ... Estos poderes en realidad son más adecuados para monitorear y controlar la disidencia política que atrapar criminales y terroristas. es ideal para una represión autoritaria si un gobierno desea hacer eso. Un futuro gobierno bien podría.

De repente, el mundo de George Orwell 1984 está más cerca que nunca.

Los servicios de policía y de inteligencia como GCHQ son un hecho ... pero ¿por qué la Agencia de Normas Alimentarias, el Departamento de Salud y los servicios de ambulancia en todo el Reino Unido necesitan saber qué sitios ha visitado y con quién ha hablado, ya sea por teléfono? o a través de aplicaciones de mensajería?

Los registros de vigilancia masiva también son un gran objetivo para los hackers. Imagine lo tentador que es para los ciberdelincuentes que envían malware Virus, Spyware, Malware, etc. Explicación: comprensión de las amenazas en línea Virus, spyware, malware, etc. Explicación: comprensión de las amenazas en línea Cuando comienza a pensar en todas las cosas que podrían salir mal al navegar Internet, la web comienza a parecer un lugar bastante aterrador. (saber a qué sitios va a aumentar sus tasas de éxito al enviar correos electrónicos falsos y páginas falsificadas), o la intención de sextortion Sextortion ha evolucionado y es más aterrador que nunca Sextortion ha evolucionado y es más aterrador que nunca Sextortion es una técnica de chantaje aborrecible y frecuente. jóvenes y viejos, y ahora es aún más intimidante gracias a las redes sociales como Facebook. ¿Qué puedes hacer para protegerte de estos cibercriminales cutres? . Incluso la información de identificación personal (PII, por sus siglas en inglés) vale algo en la Web oscura. Aquí se muestra cuánto podría valer su identidad en la Web oscura. Aquí se muestra cuánto podría valer su identidad en la Web oscura. Es incómodo pensar en usted mismo como una mercancía, pero Todos sus datos personales, desde el nombre y la dirección hasta los detalles de la cuenta bancaria, valen algo para los delincuentes en línea. ¿Cuanto vales? . Del mismo modo, los piratas informáticos se dirigen a las instituciones médicas 5 razones por las que aumenta el robo de identidad médica 5 razones por las que aumenta el robo de identidad médica Los estafadores quieren sus datos personales y la información de su cuenta bancaria, pero ¿sabía que sus registros médicos también les interesan? Descubre qué puedes hacer al respecto. debido a la gran cantidad de datos valiosos que tienen.

Otras violaciones de su privacidad pueden provenir de ataques a su proveedor de servicios de Internet (ISP), proveedor de red de telefonía celular, servidores de organismos gubernamentales y la nueva base de datos Solicitar filtro.

¿Cómo podría afectar esto? “Los cinco ojos”?

Efectivamente formado después de la Segunda Guerra Mundial, la llamada “Cinco ojos” es una alianza de servicios de inteligencia en los EE. UU., Canadá, Gran Bretaña, Australia y Nueva Zelanda. Una extensión importante de la ley de vigilancia del Reino Unido probablemente afectaría a sus aliados.

Las leyes de vigilancia han sido descritas como peores que las de China, pero se aprueban increíblemente fácilmente. 2016.

- Matt Burgess (@ mattburgess1) 16 de noviembre de 2016

Un tribunal dictaminó que la recopilación de registros telefónicos de la Agencia de Seguridad Nacional (NSA) era ilegal. ¿Qué significa el fallo de la Corte de la NSA para usted y el futuro de la vigilancia? ¿Qué significa el fallo de la corte de la NSA para usted y el futuro de la vigilancia? Un tribunal de apelaciones de los Estados Unidos dictaminó que la recopilación masiva de metadatos de registros telefónicos por parte de la Agencia de Seguridad Nacional (NSA) es ilegal. Pero, ¿qué significa esto para tu privacidad? ¿Sigues siendo observado? . Un estudio reciente de la Escuela de Comunicación Annenberg de la Universidad de Pensilvania concluyó que, a pesar de esto, los estadounidenses se resignan a renunciar a su privacidad ¿Por qué los estadounidenses han renunciado a la privacidad? ¿Por qué los estadounidenses han renunciado a la privacidad? Un estudio reciente de la Escuela de Comunicación Annenberg de la Universidad de Pensilvania concluyó que los estadounidenses están resignados a renunciar a los datos. ¿Por qué es esto y afecta más que solo a los estadounidenses? . La NSA ya quiere “puerta principal” acceder a la vigilancia del mañana: cuatro tecnologías que la NSA utilizará para espiarlo: pronto Vigilancia del mañana: cuatro tecnologías que la NSA utilizará para espiarlo: pronto la vigilancia siempre está a la vanguardia de la tecnología. Aquí hay cuatro tecnologías que se utilizarán para violar su privacidad en los próximos años. a la información encriptada.

Después de las revelaciones de 2013 del denunciante ¿Qué es PRISM? Todo lo que necesitas saber ¿Qué es PRISM? Todo lo que necesita saber La Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a los datos que está almacenando con proveedores de servicios de EE. UU. Como Google Microsoft, Yahoo y Facebook. También es probable que estén monitoreando la mayor parte del tráfico que fluye a través de ..., Edward Snowden, la Sección 215 de la Ley de Libertad de EE. UU. De 2015 impuso limitaciones en la retención de registros telefónicos de la NSA, pero las empresas de telecomunicaciones aún deben recopilar metadatos (incluso cuándo y dónde se envían los mensajes) y a quién) de sus clientes. Las agencias gubernamentales todavía tienen acceso a esto, pero caso por caso. Esto está regulado por el Tribunal de Vigilancia de Inteligencia Extranjera (FISC), por lo que correspondería a la NSA demostrar que dicha información es necesaria para combatir el terrorismo.

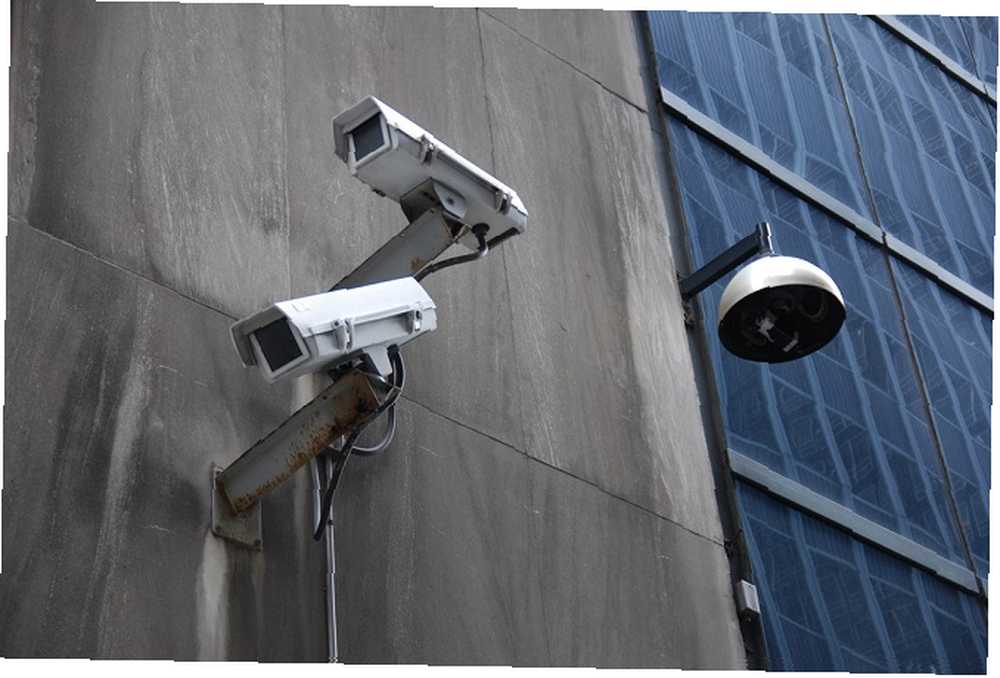

Crédito de imagen: Jonathan McIntosh a través de Flickr

Crédito de imagen: Jonathan McIntosh a través de Flickr

Del mismo modo, el Establecimiento de Seguridad de las Comunicaciones de Canadá (CSE) y el Servicio de Inteligencia de Seguridad de Canadá (CSIS) se han metido en problemas para retener registros telefónicos y compartirlos con agencias de vigilancia extranjeras. Tal colección injustificada de metadatos es una violación de la Carta de Derechos y Libertades..

No obstante, la Carta del Snooper del Reino Unido fue una extensión de la privacidad de la Ley de poderes de investigación y retención de datos (DRIP) expirada en el Reino Unido: La Ley de privacidad de la Ley de poderes de investigación y retención de datos en el Reino Unido: La Ley de poderes de investigación y retención de datos. No estaría fuera de lugar que la legislación en los EE. UU. Y Canadá se enmendara para incluir actividades que ya están emprendiendo.

Eso es esencialmente lo que sucedió en Australia. El año pasado se introdujeron leyes de retención obligatorias: estas obligan a las compañías de telecomunicaciones y a los ISP a mantener metadatos por hasta dos años, que pueden obtener los organismos oficiales (y ocasionalmente agencias privadas) sin una orden judicial, y Snowden agrega:

Se llama investigación pre-criminal, lo que significa que están vigilando a todos todo el tiempo. Pueden buscar a través de esa información no solo en Australia sino también compartirla con gobiernos extranjeros como los Estados Unidos y el Reino Unido. Y sucede sin supervisión.

Mientras tanto, Privacy International ha expresado su preocupación por la aparente ambigüedad de la Ley de Seguridad y Capacidad de Interceptación de Telecomunicaciones de Nueva Zelanda 2013 (TICSA), que informa a las empresas a cobrar “llamar a datos asociados.” Sin embargo, la definición real es posiblemente demasiado laxa, pero parece permitir que la Oficina de Seguridad de Comunicaciones del Gobierno (GCSB) intercepte metadatos..

¿Cómo podría afectar esto al mundo más amplio??

No hace falta decir que esto podría iniciar una reacción en cadena. Tim Berners-Lee, creador de la World Wide Web, dice que este es un problema mundial:

Esta discusión es global, es grande, es algo con lo que las personas están muy comprometidas, piensan que es muy importante y tienen razón, porque es muy importante para la democracia y es muy importante para los negocios..

El gobierno indio ya está presionando para una ley de retención de datos similar a la del Reino Unido, según los informes, redactando la Sección 67C de la Ley de Tecnología de la Información, 2000, por lo que los ISP, proveedores de correo electrónico y aplicaciones de redes sociales deben retener datos. Todavía tenemos que determinar qué información conlleva, pero es probable que sean metadatos..

Yendo un paso más allá, la Ley de Yarovaya de Rusia se aprobó a principios de este año, como una medida antiterrorista, que requiere que las compañías de telecomunicaciones almacenen mensajes de voz durante hasta seis meses, junto con metadatos. También limita el evangelismo y alarga las penas de prisión a hasta 10 años para cualquier persona declarada culpable de extremismo en línea o que protesta sin permiso..

Más de 622,000 ciudadanos firmaron una petición que argumenta que la llamada Ley del Gran Hermano contradice la Constitución de Rusia.

China es conocida por su Proyecto Golden Shield, que bloquea muchos sitios web Cómo verificar rápidamente si su sitio es visible detrás del Gran Cortafuegos de China Cómo verificar rápidamente si su sitio es visible detrás del Gran Cortafuegos de China El Gran Cortafuegos de China , oficialmente conocido como el proyecto Golden Shield, utiliza una variedad de métodos para bloquear sitios web extranjeros que no le gustan al gobierno chino. El gobierno chino no publica una lista de ... incluyendo Facebook y Twitter. El gobierno allí ha introducido su propia Carta de Snooper, que les permite descifrar los mensajes en poder de los ISP, una vez más supuestamente para combatir el terrorismo..

Si consideramos la UE, las cosas se ponen más complicadas. El Tribunal de Justicia de la Unión Europea determinó que su Directiva de retención de datos viola nuestros derechos fundamentales. David Meyer de Fortune resumió la situación:

La mayoría de los países de la UE se quedaron con leyes nacionales de retención de datos que se basaron en una ley de la UE que ya no existía. Los ciudadanos cuestionaron esas leyes y, en muchos países, como Bélgica y Austria, obtuvieron ellos derribado también.

Esto llevó a los países individuales a introducir sus propias leyes de retención, de ahí el proyecto de ley de poderes de investigación del Reino Unido.

No se equivoque: este es simplemente el comienzo de la legislación de retención de datos en todo el mundo.

Qué puedes hacer?

Si le preocupa su privacidad, debe hacer todo lo posible para proteger esos derechos. Esto incluye escribir a su senador o parlamentario local, participar en las peticiones y respaldar a los grupos que luchan en su nombre ¿Quién está luchando en su nombre contra la NSA y por privacidad? ¿Quién está luchando en su nombre contra la NSA y por la privacidad? Hay varios grupos de activismo en Internet que luchan en su nombre por la privacidad. También están haciendo todo lo posible para educar a los internautas. Aquí hay algunos de ellos que son increíblemente activos.. .

La respuesta para evadir la vigilancia masiva podría ser la implementación de una red privada virtual Cuál es la definición de una red privada virtual Cuál es la definición de una red privada virtual Las redes privadas virtuales son más importantes ahora que nunca. ¿Pero sabes lo que son? Esto es lo que necesitas saber. (VPN), un tipo de cifrado ¿Cómo funciona el cifrado y es realmente seguro? ¿Cómo funciona el cifrado y es realmente seguro? se supone que ofrece un nivel de anonimato en línea. Ese no es siempre el caso 5 formas en que su VPN no es tan privada como cree que es 5 maneras en que su VPN no es tan privada como cree que es Su VPN no es tan segura o privada como cree que es. Explicamos por qué usted y su historial de navegación pueden no ser anónimos después de todo. , por supuesto, pero generalmente ocultan datos de los ISP y, por extensión, el gobierno. Aquí hay una lista de los mejores servicios de VPN Los mejores servicios de VPN Los mejores servicios de VPN Hemos compilado una lista de los que consideramos los mejores proveedores de servicios de red privada virtual (VPN), agrupados por premium, gratuitos y compatibles con torrents. ahora mismo. Si usa WhatsApp WhatsApp Encryption: ahora es el mensajero instantáneo más seguro (¿o sí?) WhatsApp Encryption: ahora es el mensajero instantáneo más seguro (¿o es?) Desde que fue adquirido por Facebook, WhatsApp se ha visto obligado a limpiar su enfoque de seguridad y privacidad, que dio como resultado la noticia el año pasado de que ha introducido nuevas medidas de cifrado. o Facebook Messenger, ya usas cifrado regularmente.

Di NO a The Snoopers Charter. Firme aquí por favor. Big Theresa te está mirando. https://t.co/K2qpRpnzMF pic.twitter.com/iMnXPvK9Ej

- Rachael Swindon (@Rachael_Swindon) 26 de noviembre de 2016

Pero si le interesan especialmente los servicios de inteligencia, las VPN ciertamente no les impedirán encontrar información sobre usted, por ejemplo, a través de una fuga del Sistema de nombres de dominio (DNS) Cómo las fugas de DNS pueden destruir el anonimato al usar una VPN , Y cómo detenerlos Cómo las fugas de DNS pueden destruir el anonimato cuando se usa una VPN, y cómo detenerlos Cuando intentas permanecer en el anonimato en línea, una VPN es la solución más simple, enmascarando tu dirección IP, proveedor de servicios y ubicación . Pero una fuga de DNS puede socavar totalmente el propósito de una VPN ... .

La NSA lo supervisará. Your Smart Home funciona para la NSA, y está siendo vigilado. Your Smart Home funciona para la NSA y está siendo vigilado. Parece que los peores temores sobre el Internet de las cosas y la tecnología del hogar inteligente son siendo realizado. Ahora el director de inteligencia nacional, James Clapper, ha declarado que los dispositivos IoT se están utilizando para vigilancia. simplemente porque estás leyendo esto. De hecho, la NSA se dirige a cualquier persona que se haya interesado en su propia privacidad. Su interés en la privacidad garantizará que la NSA lo apunte. Su interés en la privacidad garantizará que la NSA lo apunte. Sí, es cierto. Si le importa la privacidad, puede ser agregado a una lista. .

Miedo, eh?

¿Le preocupan las invasiones gubernamentales de la privacidad? ¿O deberíamos centrarnos en luchar contra los hackers?

Créditos de imagen: CREATISTA / Shutterstock