Michael Cain

0

2666

597

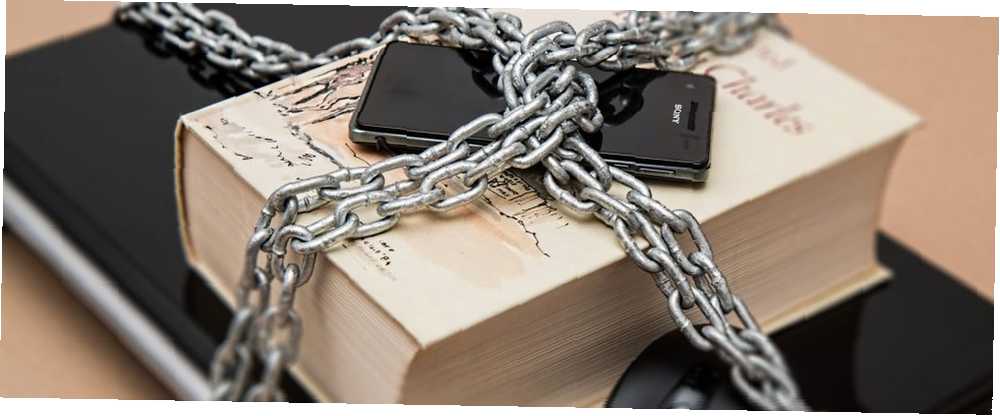

La mayoría de las personas probablemente creen que tienen el control de su seguridad en línea; después de todo, es un aspecto esencial de la informática moderna. Pero nunca está de más comprobarlo, ¿verdad??

A menos que puedas responder “Sí” a estas preguntas, no eres tan seguro como crees que eres.

1. ¿Has modificado tu configuración de redes sociales??

Por definición, las redes sociales no son el lugar más privado en la web. No obstante, es importante asegurarse de tomar las medidas adecuadas para restringir quién puede ver su información..

Por ejemplo, la configuración de privacidad de Facebook La nueva configuración de privacidad de Facebook, la nueva configuración de privacidad de Facebook, la explicación de Facebook recientemente realizó cambios en su configuración de privacidad. En este artículo, explicamos dónde encontrar estas nuevas configuraciones y qué hacen realmente. le permite controlar quién puede ver su muro, etiquetarlo en fotos, enviarle mensajes, etc. Del mismo modo, puede bloquear su configuración de privacidad de Twitter Twitter que necesita cambiar ahora Configuración de privacidad de Twitter que necesita cambiar ahora Aquí hay algunas configuraciones de privacidad de Twitter inseguras e inseguras que necesita cambiar ahora. y cuentas de Instagram para que solo las personas aprobadas puedan seguirte.

Y, por supuesto, asegúrese de acceder a la configuración de anuncios de cada red social y ajustar las opciones para que sean lo más privadas posible..

2. ¿Utiliza una VPN?

Su conexión a internet es un campo minado de privacidad. Los ISP, los gobiernos y los hackers pueden monitorear todo lo que haces en línea. Esta información podría ser utilizada en su contra en un número ilimitado de formas.

Las VPN mejoran enormemente su seguridad. Funcionan creando una conexión segura y privada entre usted y los servidores del proveedor de VPN. Nadie más puede ver su tráfico de internet. Solo asegúrese de firmar con una empresa que no mantenga ningún registro.

Y recuerde, nunca debe usar una VPN gratuita. MakeUseOf recomienda ExpressVPN y CyberGhost.

3. ¿Está utilizando un navegador web anónimo??

Incluso si usa una VPN, todavía hay muchas otras formas en que sus datos se graban y usan.

Uno de los principales culpables es su navegador web. No importa si usa Chrome, Firefox, Safari o una de las muchas alternativas convencionales; todos recopilan datos sobre usted de alguna manera Así es como su navegador compromete su privacidad Así es como su navegador compromete su privacidad Su navegador web revela una tonelada de información sobre quién es usted, a dónde va y qué le gusta. Aquí están los detalles que se filtran cada vez que se conecta. .

Y eso es antes de considerar otros puntos débiles de seguridad en los navegadores como complementos y extensiones. Muchos complementos requieren una cantidad sorprendentemente grande de permisos. Usted está especialmente en riesgo si instala complementos manualmente desde el sitio web del desarrollador, en lugar de utilizar la tienda oficial de su navegador.

La solución, por lo tanto, es utilizar un navegador privado 4 navegadores web anónimos gratuitos que son completamente privados 4 navegadores web anónimos gratuitos que son completamente privados La navegación anónima de la web es una forma de proteger su privacidad en línea. Aquí están los mejores navegadores web anónimos para usar. . Las opciones como Tor enrutarán su tráfico a través de una red de cebolla, lo que hace que sea muy difícil seguirlo. Para algo más parecido a un navegador tradicional, consulte Epic Browser.

4. ¿Verifica si sus datos han sido robados??

Apenas pasa una semana sin que un gran truco llegue a los titulares. Ahora ha habido tantos que es imposible mantenerse al día.

Asombrosas cantidades de personas han sido víctimas. Cuando el polvo se asentó en la violación de Yahoo en agosto de 2013, se descubrió que las cuentas de los tres mil millones de usuarios se habían visto afectadas.

Por supuesto, como usuario final, hay poco que pueda hacer para evitar que ocurra el hack. La responsabilidad de frustrar a los ladrones recae en el proveedor de servicios.

Sin embargo, si está atrapado en medio de uno de estos escándalos, es esencial actuar con rapidez. Una de las mejores maneras de averiguar si eres una víctima es inscribirte en Have I Been Pwned. El servicio gratuito lo alertará automáticamente si su dirección de correo electrónico es parte de una fuga de datos. Cómo verificar si sus cuentas en línea han sido pirateadas. Cómo verificar si sus cuentas en línea han sido pirateadas. La mayoría de las filtraciones de datos se deben a violaciones y pirateos de cuentas. Aquí le mostramos cómo verificar si sus cuentas en línea han sido pirateadas o comprometidas. .

Si recibe una alerta, cambie inmediatamente su contraseña en el servicio afectado, así como cualquier contraseña idéntica / similar en otras aplicaciones que usen la misma dirección de correo electrónico.

5. ¿Está ejecutando un software antivirus??

Podría decirse que el software antivirus más versado son los usuarios de Windows. A pesar de las mejoras recientes, Windows Defender ha pasado la mayor parte de su vida como una herramienta completamente inadecuada, obligando a los usuarios de Windows a buscar en otro lado.

Sin embargo, sigue habiendo una cantidad sorprendentemente grande de usuarios de Mac y Linux que creen que no necesitan ejecutar una aplicación antivirus. Nada podría estar más lejos de la verdad: ambos sistemas operativos han sufrido malware 5 maneras fáciles de infectar su Mac con malware 5 formas fáciles de infectar su Mac con malware Puede pensar que es bastante difícil infectar su Mac con malware, pero siempre hay excepciones Aquí hay cinco formas en que puede ensuciar su computadora. . Por cierto, Android e iOS también tienen buenas aplicaciones de seguridad disponibles 8 excelentes aplicaciones de Android que protegen su privacidad y seguridad 8 excelentes aplicaciones de Android que protegen su privacidad y seguridad Si desea mantener su dispositivo Android seguro, le recomendamos estas aplicaciones. .

6. ¿Está utilizando software de código abierto??

El software propietario es otro punto débil potencial en su arsenal de privacidad.

Con el crecimiento de los servicios de productividad basados en suscripción como Office 365 y Adobe Adobe Creative Cloud, las grandes empresas tienen más información que nunca sobre los hábitos de uso de su computadora. Peor aún, ni siquiera puede ver el código para saber exactamente qué se está rastreando y grabando..

Del mismo modo, la imposibilidad de ver el código significa que no puede verificar las vulnerabilidades de seguridad. Incluso si no tiene la capacidad técnica para ver fallas, las personas en la comunidad en general lo harán.

El software de código abierto soluciona estos dos problemas. A menos que use un software altamente especializado, es casi seguro que puede encontrar una alternativa de código abierto viable para las aplicaciones que usa todos los días. Su Guía Completa para Vivir una Vida 100% Gratis y de Código Abierto Su Guía Completa para Vivir una Fuente 100% Gratis y de Código Abierto Life Windows y macOS son sistemas operativos comerciales, propietarios y de código cerrado. Linux y sus muchas aplicaciones son gratuitas y de código abierto. ¿Desea utilizar solo software gratuito y de código abierto? Así es cómo. .

Incluso en los casos en que no exista una alternativa de código abierto adecuada, puede reducir su exposición asegurándose de deshabilitar las opciones que prometen “Recopile y envíe datos de uso anónimos,” o algo similar. Sin embargo, deberá hacerlo aplicación por aplicación..

7. ¿Crea regularmente copias de seguridad de datos??

No importa cuántas precauciones de seguridad tome, algo podría salir mal. Si está en el lugar equivocado en el momento equivocado, podría ser víctima de malware, ransomware o incluso de un simple robo menor..

En el peor de los casos, cualquiera de esos escenarios podría llevarlo a perder irrevocablemente el acceso a sus datos.

Por lo tanto, si desea proteger sus datos, debe realizar copias de seguridad periódicas. Tienes algunas opciones disponibles. Puede usar las herramientas nativas de un sistema operativo, un servicio en la nube, un disco NAS en el hogar o un disco externo. Cada enfoque tiene pros y contras; necesita probar cuál funciona mejor para su flujo de trabajo.

8. ¿Toma precauciones en las redes públicas de Wi-Fi??

Sea honesto, ¿cuántas veces ha verificado su saldo bancario en Starbucks o ha iniciado sesión en su cuenta de correo electrónico en un aeropuerto? Bueno, es una mala idea a menos que esté tomando las precauciones adecuadas..

¿Por qué? Debido a que de todas las formas de conectarse a Internet, las redes Wi-Fi públicas son, sin duda, la forma más insegura de 5 formas en que los piratas informáticos pueden usar la conexión Wi-Fi pública para robar su identidad. 5 formas en que los piratas informáticos pueden usar la conexión Wi-Fi pública para robar su identidad. Me encanta usar Wi-Fi público, pero también los hackers. Aquí hay cinco formas en que los ciberdelincuentes pueden acceder a sus datos privados y robar su identidad, mientras disfruta de un café con leche y un bagel. . Gracias a las políticas de seguridad típicamente laxas, son el sueño de un hacker. Pueden detectar el tráfico casi sin cesar, acumulando todo tipo de información confidencial en el proceso.

9. ¿Utiliza un administrador de contraseñas??

El componente básico de la seguridad en línea es asegurarse de elegir una contraseña segura en todas sus aplicaciones y servicios..

Por lo general, eso significa que necesita usar cadenas de caracteres no coherentes. Muchos servicios en línea pueden generar uno para usted. Sin embargo, debido a las dificultades para recordarlos, las personas suelen optar por opciones menos seguras.

Con un administrador de contraseñas (como LastPass o una de sus alternativas) 5 mejores alternativas de LastPass para administrar sus contraseñas 5 mejores alternativas de LastPass para administrar sus contraseñas Muchas personas consideran que LastPass es el rey de los administradores de contraseñas; está repleto de características y cuenta con más usuarios que cualquiera de sus competidores, ¡pero está lejos de ser la única opción!), no necesita recordar su contraseña. Completará automáticamente los campos necesarios para usted..

10. ¿Toma precauciones físicas??

Lo tocamos antes; No toda la seguridad informática se trata de mantenerse a salvo en línea. También hay muchas amenazas en el mundo fuera de línea. Todos conocemos a alguien a quien le robaron un teléfono de su bolso o lo agredieron por su computadora portátil.

Si está en público con equipos caros, se aplican todos los consejos de seguridad habituales. No haga alarde de ello, no lo deje desatendido y no permita que otras personas lo usen..

Más preguntas de seguridad en línea?

¿Qué otras preguntas esenciales debemos agregar a esta lista? Déjanos tus sugerencias en los comentarios. Y no olvides decirnos cómo te fue en este cuestionario.

Para obtener más información sobre cómo mantenerse seguro, consulte nuestra lista de podcasts que lo ayudan a mejorar su conocimiento de seguridad 9 Podcasts para aumentar su conocimiento de seguridad en línea 9 Podcasts para aumentar su conocimiento de seguridad en línea Desea obtener más información sobre la seguridad en línea, pero no tiene ¿hora de leer? La respuesta es simple: ¡podcasts! Aquí hay algunos excelentes podcasts centrados en la seguridad que solo esperan que escuches. .