Owen Little

0

4679

1066

El propósito de un sistema de seguridad en el hogar es hacerte más seguro. Lamentablemente, no siempre funciona así.

Con más y más sistemas que ahora ofrecen un “inteligente” función: como la transmisión de video de vigilancia Vigilancia del mañana: cuatro tecnologías que la NSA usará para espiarlo - Pronto Vigilancia del mañana: cuatro tecnologías que la NSA usará para espiarlo: pronto la vigilancia siempre está a la vanguardia de la tecnología. Aquí hay cuatro tecnologías que se utilizarán para violar su privacidad en los próximos años. directamente a su dispositivo, proporcionándole una forma de administrar su sistema de alarma de forma remota, o permitiendo que múltiples usuarios accedan al panel de control: la cantidad de puntos de acceso que se pueden romper se ha multiplicado exponencialmente.

Las noticias ahora están llenas de historias de “ha fallado” sistemas de seguridad para el hogar. Es un problema preocupante; pueden costarles a los propietarios su dinero, su salud y su cordura.

Aquí echamos un vistazo a algunos de los hacks de seguridad en el hogar más notables: explorar lo que sucedió y por qué sucedió ...

Catástrofes de Comcast

En el otoño de 2013, la residente del estado de Washington Leena Rawat y su familia compraron una nueva casa que venía sin un sistema de alarma. Siendo propietarios conscientes de la seguridad, salieron inmediatamente y compraron uno, optando por Comcast's “prueba de intrusos” Paquete de inicio de XFINITY.

Se supone que el sistema forma parte de la oferta más amplia de hogares inteligentes de Comcast, que permite a los usuarios controlar los dispositivos conectados desde una aplicación de teléfono inteligente. El sistema de seguridad del hogar puede enviarle alertas en tiempo real cuando se abren puertas y ventanas, puede transmitir video en vivo desde adentro o afuera de su hogar, e incluso puede incorporar el equipo existente.

El paquete no es barato. Las tarifas básicas son de $ 30- $ 40 por mes, y la tarifa de cancelación anticipada es de $ 770..

Avance rápido 12 meses y su nueva casa familiar se convirtió en una casa de horrores. Los intrusos entraron por la ventana del sótano, y el sistema no dio la alarma. Atacaron al hijo de 18 años de Leena mientras él dormía, dejándolo con heridas potencialmente mortales..

Investigaciones posteriores descubrieron que Comcast no instaló detectores de movimiento en la ventana del sótano, pero aún así cerró el sistema como seguro. Comcast tiene una cláusula contractual que los exime de cualquier responsabilidad, pero los Rawats actualmente lo están probando en los tribunales..

Esto está lejos de ser la única catástrofe de Comcast; A mediados del año pasado, una familia de Houston descubrió que su sistema de alarma Comcast no había estado operativo desde 2007, a pesar de que lo habían pagado. ¿La respuesta de Comcast? Un certificado de regalo de $ 20.

La lección para aprender

No confíes en Comcast parece la comida para llevar más obvia ...

En una nota más seria, esto podría pasarle a cualquiera. Ya sea que haya realizado una instalación de bricolaje, contratado una empresa de seguridad profesional o contratado a un ISP, pueden ocurrir errores y se pueden pasar por alto las amenazas.

Una vez que se completa la instalación del sistema de seguridad para el hogar, debe probar, volver a probar y volver a probar. Verifique cada ventana y cada puerta y asegúrese de que la alarma suene cuando se haya violado. A partir de entonces, verifique su sistema al menos una vez al mes; debe verificarlo con la misma regularidad que las baterías de sus detectores de humo..

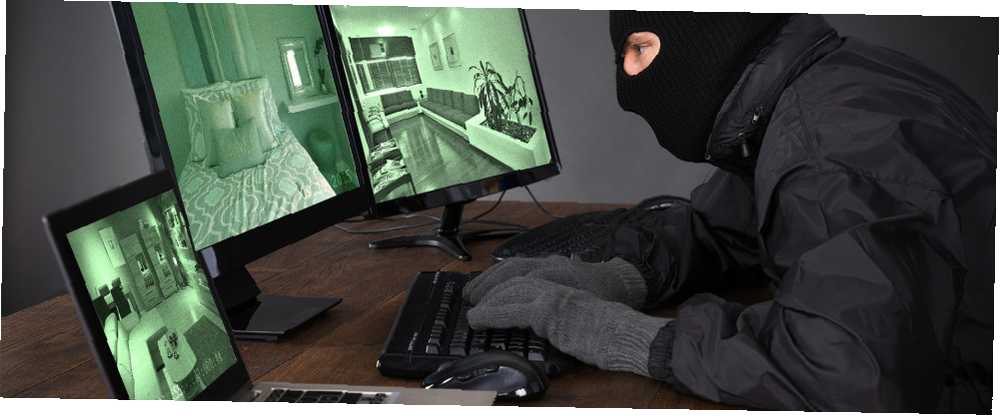

Cámaras de seguridad pirateadas

La cámara de seguridad para el hogar Cómo construir una red de cámaras de seguridad a partir de teléfonos inteligentes antiguos Cómo construir una red de cámaras de seguridad a partir de teléfonos inteligentes antiguos ¡necesito saber! El mercado está explotando y está dando lugar a una serie de luchas de seguridad lucrativas para delincuentes Virus, Spyware, Malware, etc. Explicación: Comprensión de las amenazas en línea Virus, Spyware, Malware, etc. Explicación: Comprensión de las amenazas en línea Cuando comienza a pensar en todo Las cosas que podrían salir mal al navegar por Internet, la web comienza a parecer un lugar bastante aterrador. . La evidencia sugiere que todo, desde las cámaras web de las computadoras portátiles hasta los circuitos CCTV domésticos y los monitores inteligentes para bebés hasta los sistemas de alerta de intrusos, se han visto comprometidos.

El problema surge porque muchos de los dispositivos están configurados de forma insegura debido a los valores predeterminados del fabricante, y los propietarios nunca se molestan en cambiarlos..

Por ejemplo, a fines de 2014 se encontró un sitio web ruso que albergaba cientos de transmisiones de imágenes en vivo desde hogares y empresas del Reino Unido; había pirateado los dispositivos antes mencionados. El propietario del sitio web afirmó que simplemente estaba demostrando un punto al usar las credenciales de inicio de sesión predeterminadas para las cámaras pirateadas, credenciales que están ampliamente disponibles en línea.

En ese momento, la Oficina del Comisionado de Información del Reino Unido dijo que se vendieron al menos 35,000 dispositivos expuestos en el país en los últimos 12 meses..

Fácilmente podría convertirse en un gran problema. Además de la naturaleza espeluznante de alguien en el otro lado del mundo observando cada uno de tus movimientos, piensa cuánta información personal es visible. Usuarios de Android: cómo dejar de dar tanta información personal a los usuarios de Google Android: cómo dejar de dar tanta información personal. a los usuarios de Google Android, por defecto, le dan a Google mucha información. Aquí se explica cómo salir de esa trampa. en tu casa. Las tarjetas bancarias, los permisos de conducir y los pasaportes podrían estar por todas partes, una cámara que esté frente a su computadora podría revelar datos y contraseñas confidenciales Guía de administración de contraseñas Guía de administración de contraseñas No se sienta abrumado por las contraseñas, o simplemente use la misma en cada sitio solo para recordarlos: diseñe su propia estrategia de administración de contraseñas. , y un posible ladrón puede obtener una visión general fácil de su rutina diaria, sabiendo exactamente cuándo apuntar a su propiedad para obtener el máximo efecto.

La lección para aprender

Debe asumir la responsabilidad de su propia seguridad. Siempre profundice en la configuración de un nuevo sistema cuando lo instale, incluso para algo que parece tan insignificante como un monitor de bebé inteligente. De lo contrario, su hogar podría ser más inseguro que si no hubiera comprado el sistema en primer lugar..

Si tiene dudas sobre cómo editar la configuración, llame a la línea directa de atención al cliente del fabricante. Alternativamente, incluso puede preguntar a uno de nuestros propios expertos.!

Alarmas Inalámbricas Inhabilitadas

En la superficie, las alarmas inalámbricas como parte de un sistema de seguridad en el hogar parecen una gran idea. Están libres de los riesgos habituales que van de la mano con los sistemas cableados (como cortar las líneas telefónicas y cortar las líneas de alarma), se pueden instalar fácilmente y no están limitados por consideraciones de cableado. Se pueden expandir fácilmente, y se pueden empacar y mover si compra una casa nueva.

Sin embargo, todavía hay algunos riesgos inherentes a considerar..

Aunque los dispositivos no están conectados a Internet, no están a salvo de los piratas informáticos. Logan Lamb, investigador de seguridad del Laboratorio Nacional de Oak Ridge, realizó su propia investigación privada el verano pasado y descubrió que varios de los principales fabricantes, incluidas las empresas que venden sistemas en los EE. UU., Pueden verse fácilmente comprometidos.

Las vulnerabilidades surgen de la dependencia de todos los sistemas de alarma inalámbricos en las señales de radiofrecuencia para comunicarse entre los sensores y el sistema de control central..

Esto lleva a dos problemas principales. En primer lugar, debido a que los sistemas no pudieron encriptar o autenticar las señales, cualquiera podría interceptarlas y descifrarlas y luego reproducirlas en el sistema de control como quisieran. En segundo lugar, las señales podrían atascarse para evitar que activen una alarma..

Lamb afirmó que podía interceptar señales y comunicarse con el sistema de control central con su propio dispositivo de radio definido por software (SDR) de $ 1,700 desde un rango de 250 metros, y que podía bloquear las señales desde unos 10 metros.

Continuó afirmando que a pesar de que un dispositivo Realtek SDR barato ($ 10 en Amazon) no podía enviar señales, aún podía recibirlas y, por lo tanto, darle a un ladrón una idea clara de cuándo se dejó abierta una ventana o dónde en la casa ocupante estaba en cualquier momento.

La lección para aprender

Realmente no hay un claro ganador en el debate de alarma cableada vs alarma inalámbrica. Ambos tienen sus propios pros y contras. Lo importante es que no solo debe instalar un sistema de seguridad para el hogar y asumir que está cubierto.

Cada sistema tiene sus puntos débiles, así que protéjase contra esos puntos débiles instalando sistemas secundarios. Incluso los métodos de protección más tradicionales, como colocar rejas sobre sus ventanas o comprar luces exteriores sensibles al movimiento, pueden ser lo suficientemente disuasivos cuando se usan junto con un buen sistema de alarma.

¿Qué lecciones puedes compartir??

¿Te ha sorprendido el sistema de seguridad de tu hogar? ¿Fue usted víctima de un delito? De la web a la cárcel: 6 tipos de delitos informáticos por los que puede ser arrestado De la web a la cárcel: 6 tipos de delitos informáticos por los que puede ser arrestado Los gobiernos de todo el mundo han intentado domar Internet una tormenta de nuevas tecnologías amenaza todo, desde la estricta censura y control gubernamental sobre los medios de comunicación hasta los conglomerados de medios arraigados y los viejos conceptos de ... ¿que surgieron de una falla en su configuración? Quizás experimente lo contrario, y su sistema lo salvó de algunas consecuencias potencialmente desagradables?

Cualquiera sea su historia, nos encantaría escucharla. Puede hacernos saber sus pensamientos y comentarios en la sección de comentarios a continuación.

Crédito de imagen: pirateo de computadoras por Andrey_Popov a través de Shutterstock