Joseph Goodman

0

4268

559

Navegar por Internet moderno es un ejercicio para evitar las estafas, virus y malware que acechan en cada esquina. Lamentablemente, ya no es el caso que solo visitar sitios web acreditados puede mantenerlo a salvo. ¿Eso no significa que su sitio de transmisión de música favorito use Spotify? Es posible que haya sido infectado con el uso de malware Spotify? Es posible que haya sido infectado con Malware Spotify es uno de los mejores servicios de transmisión de música disponibles en este momento. Desafortunadamente, también ha estado sirviendo malware a algunos de sus usuarios. es necesariamente malicioso sin embargo. En cambio, muchos sitios web, descargas y correos electrónicos se ven comprometidos y cargados con intenciones maliciosas ¿Qué sitios web tienen más probabilidades de infectarlo con malware? ¿Qué sitios web tienen más probabilidades de infectarlo con malware? Puede pensar que los sitios pornográficos, la web oscura u otros sitios web desagradables son los lugares más probables para que su computadora se infecte con malware. Pero estarías equivocado. .

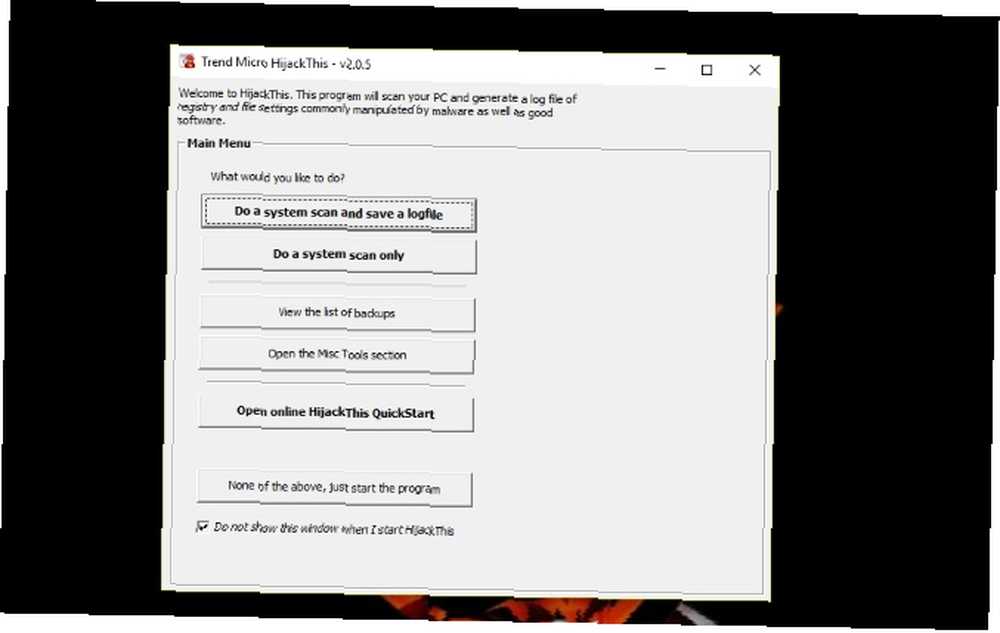

Si bien el malware a veces deja pistas poco sutiles sobre su existencia, ese no es siempre el caso. A menudo solo tienes la sensación de que algo no está bien. Tal vez sea un archivo perdido o una actividad de red inexplicable. Sin embargo, has revisado todos los escondites obvios, entonces, ¿a dónde recurres después? Afortunadamente, una herramienta popular de escaneo de malware conocida como HijackThis podría venir al rescate.

Secuestrar lo?

HijackThis ha existido desde el cambio de milenio, creado originalmente por Merijn Bellekom como software propietario. HijackThis (HJT) es una herramienta de escaneo que a menudo se usa para localizar malware y adware instalados en su computadora. Su finalidad prevista no es para eliminar el malware, pero para ayudarlo a diagnosticar cualquier infección. En 2007 se vendió a la compañía de software de seguridad Trend Micro después de acumular más de 10 millones de descargas. Cuando una gran empresa compra una pequeña aplicación desarrollada de forma independiente, a menudo indica su desaparición Microsoft To-Do vs. Wunderlist: todo lo que necesita saber Microsoft To-Do vs. Wunderlist: todo lo que necesita saber Microsoft To-Do reemplazará a Wunderlist en los próximos meses. Conozca las mejores funciones de To-Do, lo que aún falta y cómo puede migrar de Wunderlist a To-Do. .

Sin embargo, Trend Micro resistió esta tendencia al lanzar HijackThis en SourceForge como un proyecto de código abierto. Trend Micro dijo en ese momento que estaban comprometidos con el desarrollo de HJT. Sin embargo, no mucho después de que se tomó la decisión de abrir el código HTJ, el desarrollo se detuvo en la versión 2.0.5. Uno de los beneficios del software de código abierto Open Source vs. Software libre: ¿Cuál es la diferencia y por qué es importante? Código abierto vs. Software libre: ¿cuál es la diferencia y por qué es importante? Muchos suponen que "código abierto" y "software libre" significan lo mismo, pero eso no es cierto. Le conviene saber cuáles son las diferencias. es que cualquiera puede ver o editar el código fuente. Afortunadamente, en el caso de HJT, otro desarrollador tomó el manto dejado por Trend Micro y ha estado ocupado manteniendo un software de código abierto y Forking: The Good, The Great y The Ugly Software de código abierto y Forking: The Good, The Great y Lo feo A veces, el usuario final se beneficia enormemente de las horquillas. A veces, la bifurcación se realiza bajo un manto de ira, odio y animosidad. Veamos algunos ejemplos. del proyecto original - HijackThis Fork V3.

Secuestro!

Si bien ahora existen dos versiones de HJT, la edición de Trend Micro en la versión 2.0.5 y la bifurcación actualmente en 2.6.4, ambas han mantenido la función de escaneo original prácticamente sin cambios desde su apogeo de mediados de la década de 2000.

El escaneo

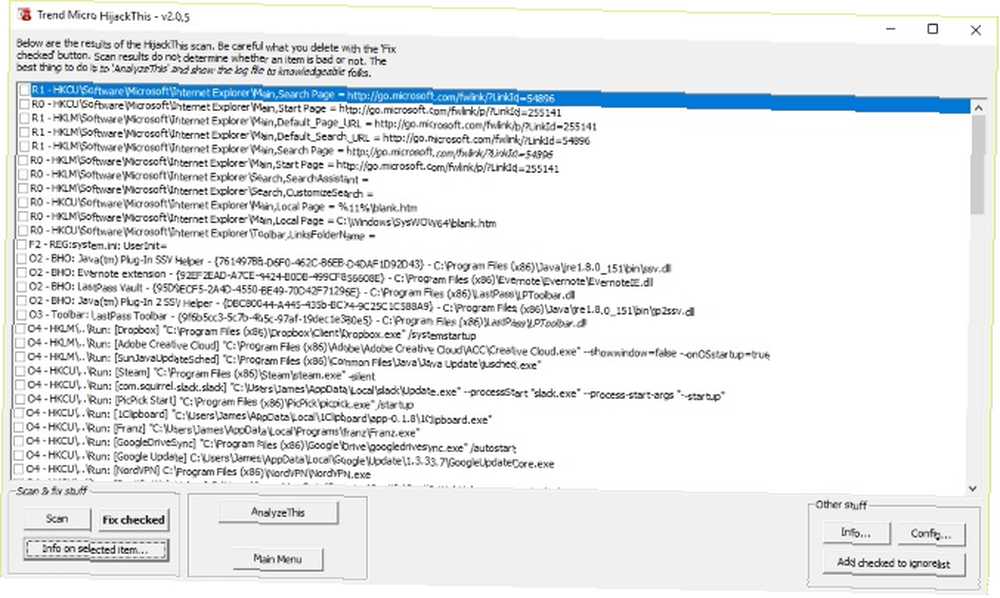

La mayoría del malware realiza cambios en su sistema operativo, ya sea editando el registro, instalando software adicional o cambiando la configuración en su navegador. Es posible que estos síntomas no siempre sean obvios, y que pueden ser intencionales para que el malware no se descubra fácilmente. HJT escanea a través de su computadora, el registro y otras configuraciones de software comunes y enumera lo que encuentra. Windows tiene utilidades integradas, pero HJT reúne todos los escondites de malware comunes en una lista.

Sin embargo, la herramienta no juzga lo que encuentra, a diferencia de otro software antivirus convencional. Los 10 mejores programas antivirus gratuitos Los 10 mejores programas antivirus gratuitos No importa qué computadora esté utilizando, necesita protección antivirus. Aquí están las mejores herramientas antivirus gratuitas que puede usar. . Esto significa que no está sujeto a actualizaciones periódicas de definiciones de seguridad, sino que también puede ser potencialmente peligroso. Muchas de las áreas que los escaneos HJT son críticos para el buen funcionamiento de su PC, y eliminarlos puede ser catastrófico. Por esta razón, la guía común cuando se usa HJT es ejecutar el escaneo, generar un archivo de registro y publicarlo en línea para que otros lo revisen y lo ayuden a comprender los resultados.

Categorías

HJT escanea a través de una serie de áreas que el malware generalmente ataca. Para que pueda identificar fácilmente los resultados por área de exploración, los resultados se agrupan en varias categorías. Existen en general cuatro categorías; R, F, N, O.

- R - Páginas de búsqueda e inicio de Internet Explorer

- F - Programas de carga automática

- N - Páginas de inicio y búsqueda de Netscape Navigator y Mozilla Firefox

- O: componentes del sistema operativo Windows

F se relaciona con el malware de carga automática que puede ser difícil de diagnosticar ya que estos programas a menudo intentan deshabilitar su acceso a las utilidades de Windows como el Administrador de tareas. El malware, y en particular el adware, tiende a ocultarse dentro del navegador. Cómo eliminar fácilmente un virus de redireccionamiento del navegador Cómo eliminar fácilmente un virus de redireccionamiento del navegador. Realizó una búsqueda en Google, pero de alguna manera, por alguna razón, no obtuvo El resultado que deseaba después de hacer clic en un enlace. Tienes un virus de redireccionamiento; He aquí cómo deshacerse de él. en forma de redireccionamientos de motores de búsqueda o cambios en la página de inicio. Los resultados de HJT pueden ayudarlo a identificar si algo malicioso está oculto dentro de su navegador. Chrome está notablemente ausente de la lista, lo que puede limitar su utilidad a cualquier usuario del navegador inmensamente popular de Google. La categoría N denota elementos relacionados con Netscape Navigator, el popular navegador de los años 90 que se suspendió en 2008. Aunque incluye elementos relacionados con Firefox, es una indicación de cuán poco se ha comprometido con HijackThis en los últimos años..

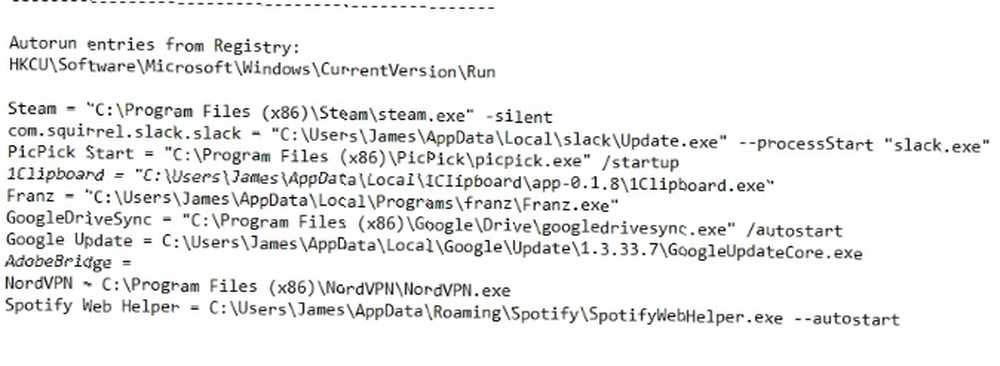

El archivo de registro

Una de las salidas más importantes de la exploración es el archivo de registro. Esto incluye una lista de todo lo que HJT encontró. Luego, puede publicar el contenido del archivo de registro en un foro de seguridad para que otros lo ayuden a diagnosticar su problema. El desarrollador original solía mantener un sitio web dedicado al análisis de estos archivos de registro. Sin embargo, cuando Trend Micro hizo el cambio a código abierto, el sitio web se cerró.

Pero eso no significa que se haya quedado sin opciones. Los foros de seguridad siguen siendo una colmena de actividad Escuche a los expertos: los 7 mejores foros de seguridad en línea Escuche a los expertos: los 7 mejores foros de seguridad en línea Si necesita consejos de seguridad y no puede encontrar las respuestas que necesita aquí en MakeUseOf, Recomendamos consultar estos foros líderes en línea. con muchos miembros dispuestos a prestar su experiencia a los necesitados. Sin embargo, tenga cuidado con estos sitios: aunque la mayoría de los usuarios serán completamente confiables, siempre hay una minoría que puede actuar con intenciones maliciosas. Si tiene alguna duda, espere el consenso de otros miembros. También recuerda nunca divulgue información personal o sensible, incluidas las contraseñas u otras credenciales de inicio de sesión.

Análisis manual y correcciones de ejecución

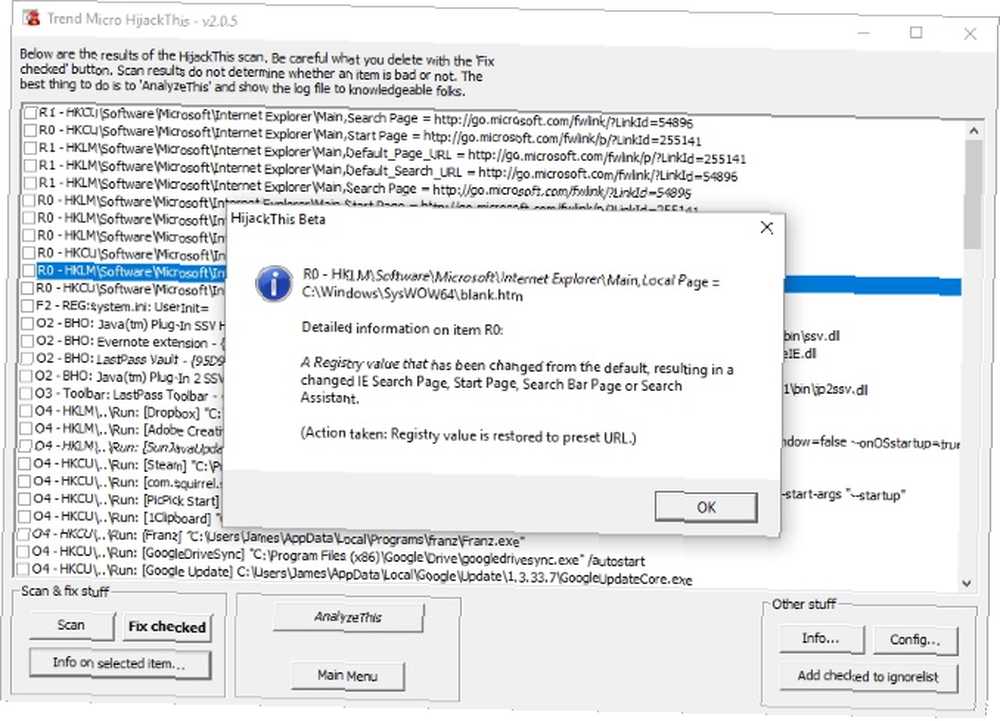

Si tiene confianza en su conocimiento del registro Cómo no estropear accidentalmente el registro de Windows Cómo no estropear accidentalmente el registro de Windows ¿Trabaja con el registro de Windows? Tome nota de estos consejos, y será mucho menos probable que cause daños duraderos a su PC. y otros componentes de Windows, entonces es posible que desee omitir el análisis de grupo e intentar una solución por su cuenta. Si bien es limitado, HJT le brinda alguna orientación al realizar su propio análisis. Seleccionando una entrada en la lista de resultados y haciendo clic Información sobre el artículo seleccionado desde el menú Escanear y arreglar cosas abre un diálogo con información de fondo sobre el resultado.

Es importante recordar que esta guía es solo para la categoría de resultados, no para el elemento en sí. Por ejemplo, la guía para un resultado con la categoría R0 es “un valor del Registro que se ha cambiado del valor predeterminado, lo que resulta en una página de búsqueda IE, página de inicio, página de barra de búsqueda o asistente de búsqueda cambiados.” Una vez que haya identificado las entradas sospechosas que desea cambiar, seleccione las casillas de verificación y haga clic en Arreglo seleccionado para eliminar todas las entradas marcadas.

HijackThis - The Fork

El software de código abierto tiene muchos beneficios, entre ellos la capacidad de desarrollo para continuar mucho después de que el proyecto original se haya disuelto. Gracias a la decisión de Trend Micro de abrir el código HijackThis, el desarrollador Stanislav Polshyn ha continuado donde Trend Micro lo dejó. Esta versión bifurcada de HJT pasa de la versión 2.0.5 a 2.6.4 de Trend Micro. Algo confuso el desarrollador se refiere a la última edición como la versión 3.

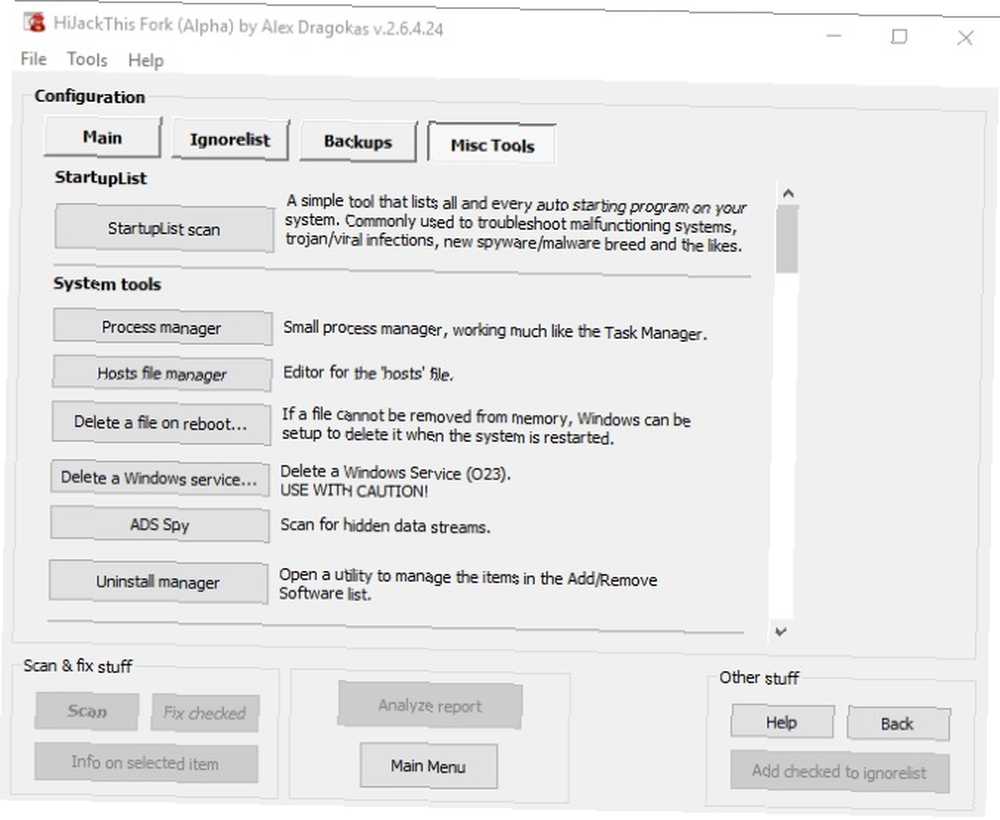

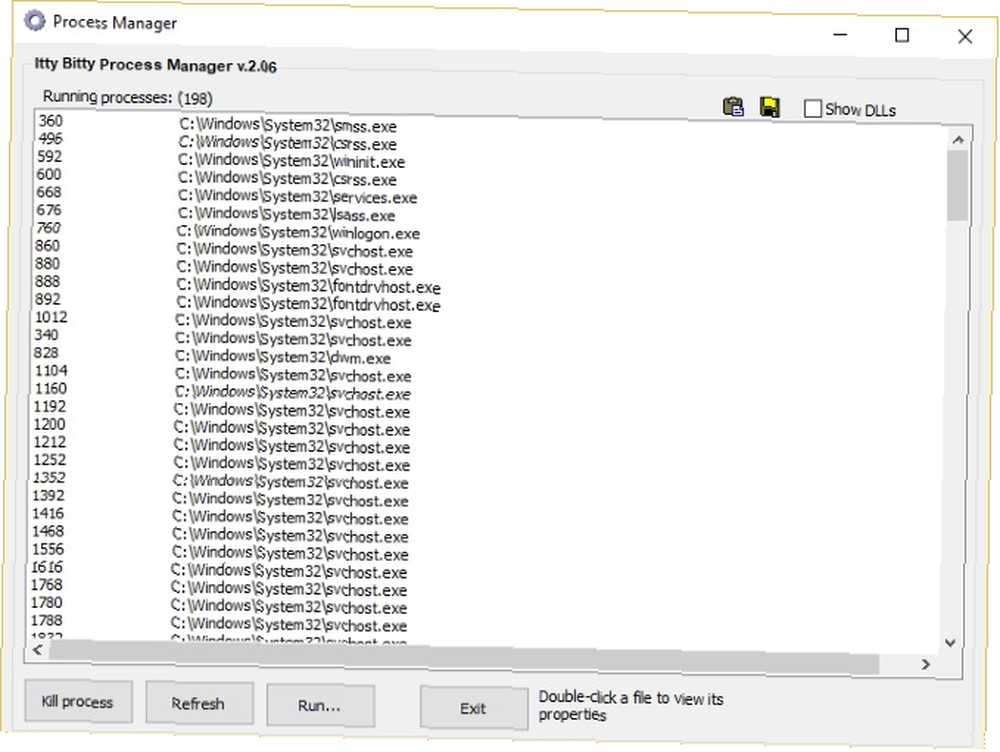

La versión 3 agrega soporte para sistemas operativos modernos como Windows 8 y 10, y una interfaz mejorada. El escaneo también se ha mejorado con la detección actualizada de secuestro. Aunque la función principal de HJT es el escaneo y su archivo de registro resultante, también incluye un administrador de procesos, un desinstalador y un administrador de archivos Hosts. La edición bifurcada amplía estas características con la adición de StartupList, un Digital Signature Checker y un Registry Key Unlocker.

Dada la naturaleza del software, siempre es mejor ser cauteloso al descargar desde un tercero. El tenedor HJT no ha recibido mucha cobertura, lo que puede hacer que cuestiones su reptuación. Sin embargo, eso podría ser una reflexión sobre cómo ha cambiado el mercado de herramientas funcionalmente simplistas pero avanzadas como estas. Vale la pena tener en cuenta que, en su mayor parte, la bifurcación solo aporta mejoras incrementales al escaneo de Trend Micro. Si prefiere seguir con la versión principal anterior, entonces la versión 2.0.5 debería ser más que adecuada.

Aproximación con precaución

A menos que tenga confianza en la administración del registro, no debe aplicar ninguna solución antes de tomar un consejo. HJT no juzga la seguridad de ninguna entrada, solo escanea para ver qué hay allí, legítimo o no. El registro contiene todos los elementos importantes de su sistema operativo, y sin ellos su computadora puede negarse a funcionar correctamente.

Incluso si cree que puede navegar con confianza por el registro, debe abordar cualquier solución con precaución. Antes de aplicar correcciones, asegúrese de haber realizado una copia de seguridad del registro dentro de HJT. El siguiente paso es completar también una copia de seguridad completa de la computadora La Guía de copia de seguridad y restauración de Windows La Guía de copia de seguridad y restauración de Windows Los desastres ocurren. A menos que esté dispuesto a perder sus datos, necesita una buena rutina de copia de seguridad de Windows. Le mostraremos cómo preparar copias de seguridad y restaurarlas. para restaurar si algo sale mal.

Listo para recuperar su computadora?

Secuestro Esto saltó a la fama en los primeros años de Internet, incluso antes de que Google hubiera nacido. Su simplicidad significa que se convirtió en la herramienta de elección para cualquiera que tenga como objetivo diagnosticar infecciones de malware. Sin embargo, su adquisición por parte de Trend Micro, el cambio a código abierto y la bifurcación recientemente mantenida han ralentizado el desarrollo. Puede que se pregunte por qué usaría HJT sobre otros nombres notables. Elimine fácilmente el malware agresivo con estas 7 herramientas. Elimine fácilmente el malware agresivo con estas 7 herramientas. Los paquetes de antivirus gratuitos típicos solo podrán llegar tan lejos en lo que respecta a exponiendo y eliminando malware. Estas siete utilidades eliminarán y eliminarán el software malicioso para usted. .

Es posible que HJT no sea el tipo de aplicación elegante y moderna que utilizamos en la era del teléfono inteligente. Sin embargo, su longevidad es evidencia de su utilidad. Con Trend Micro optando por hacer HJT de código abierto, siempre tiene una herramienta disponible gratuitamente para situaciones donde nada más servirá.

¿Qué opinas de HijackThis? ¿Cuál es su peor historia de miedo de malware? ¿Cómo te deshiciste de él? Háganos saber en los comentarios!

Crédito de imagen: 6okean.gmail.com/BOTO