Lesley Fowler

0

1120

123

Las listas de verificación son una manera fácil de mantener las tareas repetitivas sin complicaciones. Ellos:

- Ayudarte a evitar tediosas decisiones

- Recordarle los pasos que probablemente perderá

- Ahorre tiempo al poner su flujo de trabajo en piloto automático

Su vida digital tiene muchas tareas que hacen un gran caso para el uso de listas de verificación. Aquí están seis listas de verificación de inicio lo hemos creado para ayudarlo a realizar un seguimiento de su actividad digital. Siéntase libre de ajustarlos como mejor le parezca.

1. Lista de verificación de seguridad de datos y dispositivos

Sus teléfonos y computadoras contienen gran parte de sus datos personales, incluidos contactos, fotos, archivos y contraseñas. La pérdida de cualquiera de esos dispositivos por robo, daño, malware o incluso distracción es una eventualidad para la que debe estar preparado. También debe protegerse contra los ataques a la privacidad facilitados por “software espía” Cómo protegerse del espionaje no ético o ilegal Cómo protegerse del espionaje no ético o ilegal Independientemente de la motivación o justificación para espiar (como la infidelidad conyugal), el espionaje es ilegal y una gran invasión de la privacidad en la mayoría de los países del mundo. , aplicaciones inseguras y vigilancia gubernamental ¿Qué es PRISM? Todo lo que necesitas saber ¿Qué es PRISM? Todo lo que necesita saber La Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a los datos que está almacenando con proveedores de servicios de EE. UU. Como Google Microsoft, Yahoo y Facebook. También es probable que estén monitoreando la mayor parte del tráfico que fluye a través de ... Al proteger sus dispositivos y datos, puede respirar un poco más tranquilo.

Use la siguiente lista de verificación para fortalecer la seguridad de cada uno de sus dispositivos. Recuerde hacer esto para cada teléfono inteligente o computadora que adquiera.

- Instale una suite de seguridad y protección contra malware

- Configurar una pantalla de bloqueo segura

- Protege tu webcam

- Inhabilitar la publicidad dirigida

- Cifre y haga una copia de seguridad de sus datos

- Habilitar protección contra robo

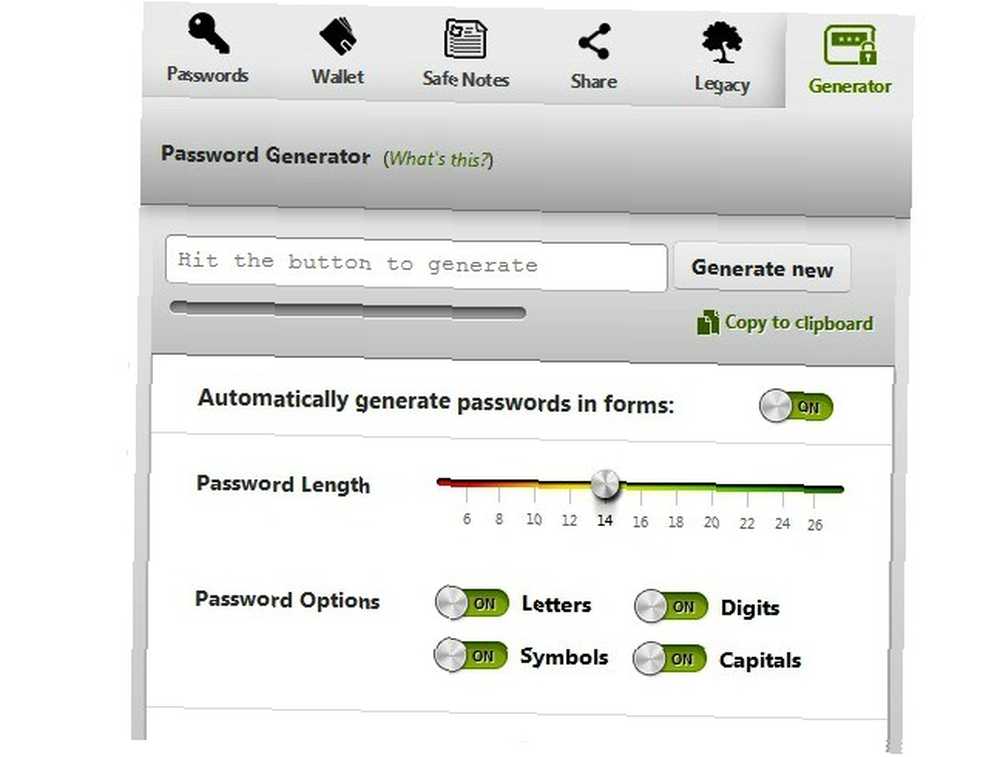

Además, lea nuestra guía sobre cómo simplificar y asegurar su vida en línea La Guía completa para simplificar y asegurar su vida con LastPass y Xmarks La Guía completa para simplificar y asegurar su vida con LastPass y Xmarks Mientras que la nube significa que puede acceder fácilmente a su información importante donde sea es decir, también significa que tiene muchas contraseñas para realizar un seguimiento. Por eso se creó LastPass. con LastPass y Xmarks.

2. Lista de verificación de seguridad y privacidad en línea

Varias entidades realizan un seguimiento de cada movimiento que realiza en la Web. Utilizan estos rastros digitales por razones como mostrarle anuncios, estudiar sus hábitos de navegación y robar sus datos personales. Esta es la razón por la que debe tratar de hacer que su navegador sea lo más seguro posible Todo lo que necesita para hacer que Firefox sea privado y seguro Todo lo que necesita para hacer que Firefox sea privado y seguro Al usar Firefox, o cualquier navegador web, una de las mejores prácticas que usted desarrollar puede ser siempre consciente de su privacidad y seguridad. Nunca se sabe cuando alguien ... Primero, modifique estas configuraciones. Configuración definitiva del navegador: debe cambiar los elementos en Chrome, Firefox e Internet Explorer. Configuración definitiva del navegador: debe cambiar los elementos en Chrome, Firefox e Internet Explorer. Echemos un vistazo a esos elementos del navegador que deben cambiarse. ¿Tal vez haces lo mismo, o quizás crees que la configuración debería ser diferente? en tu navegador A continuación, complete las tareas en la lista de verificación a continuación.

- Actualice su navegador a la última versión disponible

- Habilitar conexiones seguras por defecto

- Tunnelice su tráfico de navegación a través de una red privada virtual (VPN)

- Bloquear guiones de seguimiento

- Regístrese para recibir alertas de acceso y transacciones para sus cuentas en línea

- Revocar permisos de aplicaciones no utilizadas / desconocidas

Las estafas y los ataques de phishing se están volviendo más furtivos Los nuevos usos de estafas de phishing son bastante precisos Página de inicio de sesión de Google Los nuevos usos de estafas de phishing son poco precisos Página de inicio de sesión de Google Obtiene un enlace de Google Doc. Hace clic en él y luego inicia sesión en su cuenta de Google. Parece lo suficientemente seguro, ¿verdad? Mal, aparentemente. Una configuración sofisticada de phishing le está enseñando al mundo otra lección de seguridad en línea. . Es por eso que la seguridad digital requiere más que un enfoque de configurarlo y olvidarlo en estos días. Vea cómo podría estar usando la Web de manera incorrecta 5 formas en que está usando la Web Incorrecto: evite la frustración y la vergüenza 5 maneras en que usa la Web en forma incorrecta: evite la frustración y la vergüenza. De vez en cuando, tome medidas para hacerse menos vulnerable en línea.

3. Lista de verificación de nueva cuenta

Agilice su flujo de trabajo para los registros de cuentas en línea con la siguiente lista de verificación. De esa manera no se olvidará de pasos cruciales como limitar quién puede ver su perfil completo o leer sus actualizaciones.

- Crea una contraseña segura

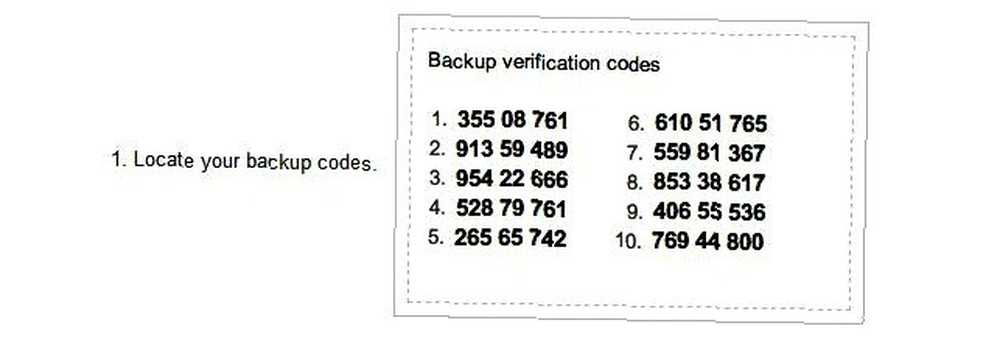

- Habilitar la autenticación de dos factores (2FA)

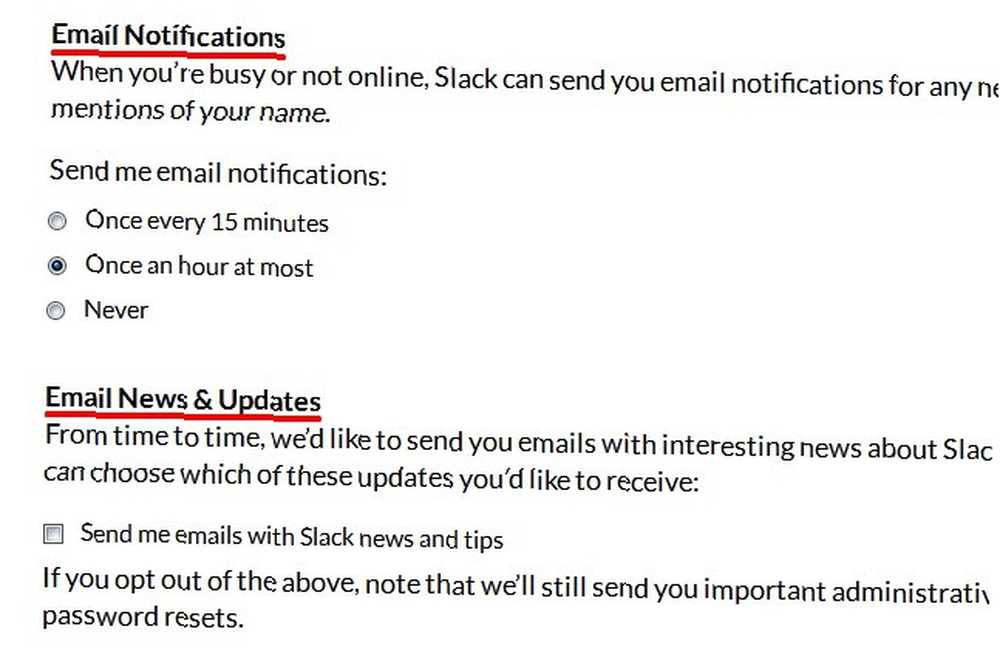

- Ajustar la notificación y la configuración de privacidad

- Actualizar datos de perfil

- Configure un recordatorio para la renovación o cancelación del plan / suscripción

- Cree recetas IFTTT para aprovechar al máximo el servicio.

¿Qué sucede si pierde su teléfono celular y no puede recibir códigos de verificación para evitar 2FA? Para lidiar con este escenario, los servicios web a menudo proporcionan un conjunto de códigos de respaldo cuando habilita 2FA. Almacénelos en un archivo de texto cifrado para asegurarse de que no se bloquee su cuenta en caso de que su teléfono celular desaparezca.

En una nota al margen, también tenemos una lista de verificación a la que puede referirse cuando está eliminando cuentas. Haga estos 4 cambios antes de eliminar cualquier cuenta en línea. Haga estos 4 cambios antes de eliminar cualquier cuenta en línea. ¿Está cerrando una cuenta en línea? ¡Espere! Hay algo que debes hacer primero. Siga los pasos descritos a continuación. Te ayudarán a asegurarte de que no te irás "Uh-oh" si borras prematuramente. que ya no usas.

4. Lista de verificación de transacciones financieras en línea

Las compras en línea y la banca son opciones bastante convenientes y que ahorran tiempo. Pero implican una gran cantidad de riesgo. Piense en fraudes con tarjetas de crédito y robos de identidad. Haga sus transacciones de dinero en línea más seguras con la lista de verificación que figura a continuación. Y no ignore las advertencias sobre los certificados de seguridad del sitio web ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? ya sea.

- Verifique la URL para asegurarse de estar en la página correcta

- Busque un candado en la barra de direcciones / barra de estado

- Usa un teclado virtual

- Verifique los detalles de su transacción

- Use una contraseña de un solo uso (OTP)

- Cierre sesión después de haber completado la transacción.

5. Lista de verificación de eliminación de malware

A pesar de tomar todas las precauciones necesarias, lo peor ha sucedido. Su teléfono inteligente o computadora ha sido infectado con malware. Es probable que necesites Específico del sistema operativo medidas para la eliminación de malware. Pero esto es lo menos que debes hacer:

- Desconectarse de Internet

- Ejecute un análisis completo del sistema para aislar el tipo de malware

- Investigue el malware encontrado

- Encuentre una solución en línea (usando un dispositivo diferente con acceso a Internet) e impleméntelo

- Limpie archivos temporales y desinstale software sospechoso

- Cambia tus contraseñas

Es mejor tomar medidas preventivas para evitar la experiencia estresante de la infección de malware. Manténgase informado sobre temas relacionados con el malware, como la seguridad de los teléfonos inteligentes Lo que realmente necesita saber sobre la seguridad de los teléfonos inteligentes Lo que realmente necesita saber sobre la seguridad de los teléfonos inteligentes, las amenazas de Facebook Cinco amenazas de Facebook que pueden infectar su PC y cómo funcionan Cinco amenazas de Facebook que pueden Infecte su PC, y cómo funcionan, y anuncios falsos Conozca a Kyle y Stan, una nueva pesadilla de Malvertising Conozca a Kyle y Stan, una nueva pesadilla de Malvertising .

6. Lista de verificación para trabajar sobre la marcha

Mantenga esta próxima lista de verificación a mano para asegurarse de que tiene todo lo que necesita para trabajar mientras viaja. No solo le ahorrará tiempo, sino que también lo ayudará a evitar el pánico cuando esté luchando contra plazos cortos. Por supuesto, hay más que puede hacer para maximizar su productividad en cualquier lugar Cómo maximizar su productividad en cualquier lugar Cómo maximizar su productividad en cualquier lugar Con el despegue de los estilos de vida de teletrabajo, el trabajo no está limitado por horas o ubicaciones. Aquí hay algunos consejos para ayudarlo a aprovechar al máximo el trabajo en una computadora portátil mientras está en movimiento. .

- Instala aplicaciones sin conexión siempre que sea posible

- Empaca esos cargadores y bancos de baterías

- Descubra los puntos de acceso a Internet de antemano

- Descargar archivos importantes al almacenamiento local

- Lleve un sistema operativo portátil en un pen drive

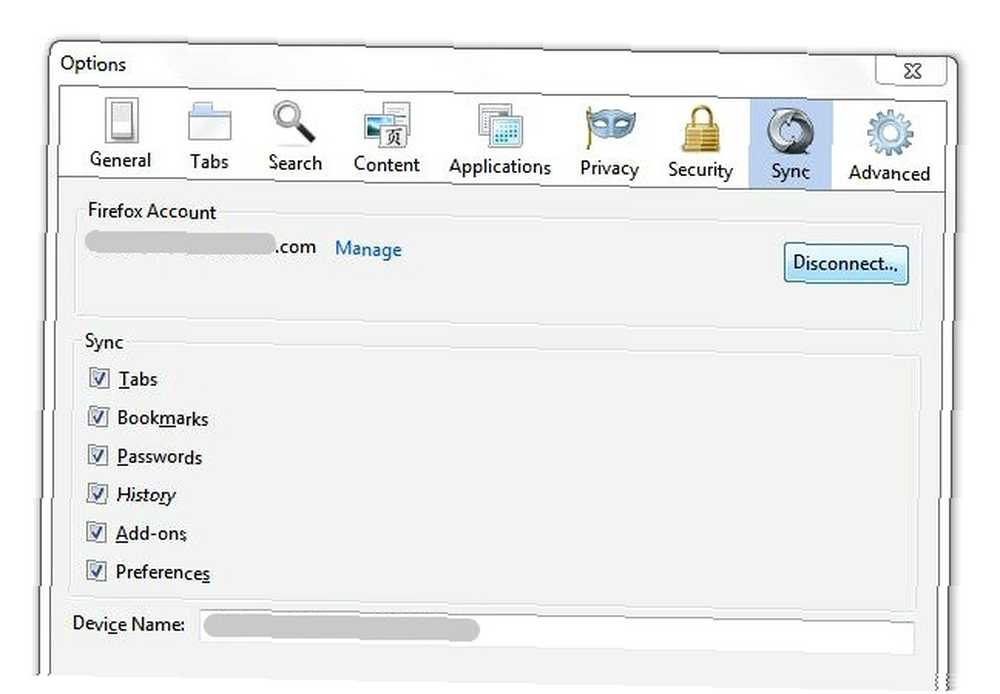

- Sincronice sus datos (para continuar donde lo dejó)

Listas de verificación para la vida

Hay tantas áreas que puede cubrir con listas de verificación simples. Es fácil crear uno usted mismo, pero ¿por qué no inspirarse con estas ideas y herramientas??

- Checklist.com

- Checklists.com

- Checkli.com

- Flujo de trabajo

El libro del Dr. Atul Gawande El Manifiesto de la Lista de Verificación se recomienda para todos los usuarios de la lista de verificación. Pero si prefieres llegar a la tarea, ve a través de Verificación del proyecto: una lista de verificación para las listas de verificación.

¿Es usted un usuario de la lista de verificación??

Experimente con estas listas de verificación y vea si le ayudan a hacer un trabajo rápido de las tareas de rutina. Luego puede extender el concepto de la lista de verificación a áreas como la planificación de proyectos, los viajes y la búsqueda de empleo..

Hacer tú ¿Tiene una idea de lista de verificación súper útil que le gustaría compartir con nosotros y nuestros lectores? Mencione en los comentarios.

Créditos de imagen: casilla de verificación Via Shutterstock