Lesley Fowler

0

4611

675

Facebook ha confirmado las afirmaciones hechas por Symantec sobre millones de filtraciones “tokens de acceso”. Estos tokens permiten que una aplicación acceda a información personal y realice cambios en los perfiles, esencialmente dando a terceros el “llave de reserva” a su información de perfil, fotografías, muro y mensajes.

Facebook ha confirmado las afirmaciones hechas por Symantec sobre millones de filtraciones “tokens de acceso”. Estos tokens permiten que una aplicación acceda a información personal y realice cambios en los perfiles, esencialmente dando a terceros el “llave de reserva” a su información de perfil, fotografías, muro y mensajes.

No se confirma si estos terceros (en su mayoría anunciantes) sabían sobre el agujero de seguridad, aunque Facebook le ha dicho a Symantec que la falla se ha solucionado. El acceso otorgado a través de estas claves podría incluso haberse utilizado para extraer datos personales de los usuarios, con evidencia de que la falla de seguridad podría remontarse a 2007 cuando se lanzaron las aplicaciones de Facebook.

El empleado de Symantec, Nishant Doshi, dijo en una publicación de blog:

“Estimamos que a partir de abril de 2011, cerca de 100,000 aplicaciones permitieron esta filtración. Estimamos que a lo largo de los años, cientos de miles de aplicaciones pueden haber filtrado millones de tokens de acceso a terceros sin darse cuenta.”

No bastante Sony

Los tokens de acceso se otorgan cuando un usuario instala una aplicación y le otorga acceso al servicio a su información de perfil. Por lo general, las claves de acceso caducan con el tiempo, aunque muchas aplicaciones solicitan una clave de acceso sin conexión que no cambiará hasta que un usuario establezca una nueva contraseña.

A pesar de que Facebook utiliza métodos de autenticación OAUTH2.0 sólidos, aún se aceptan una serie de esquemas de autenticación más antiguos y, a su vez, miles de aplicaciones los utilizan. Estas aplicaciones, que utilizan métodos de seguridad obsoletos, pueden haber filtrado información inadvertidamente a terceros..

Nishant explica:

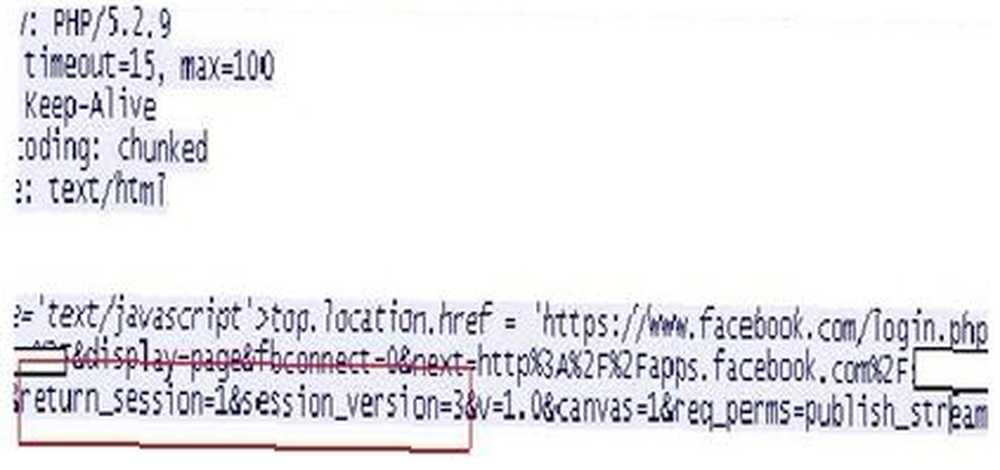

“La aplicación utiliza una redirección del lado del cliente para redirigir al usuario al cuadro de diálogo de permiso de la aplicación familiar. Esta fuga indirecta podría ocurrir si la aplicación usa una API de Facebook heredada y tiene los siguientes parámetros obsoletos, “return_session = 1” y “session_version = 3 ", como parte de su código de redireccionamiento.”

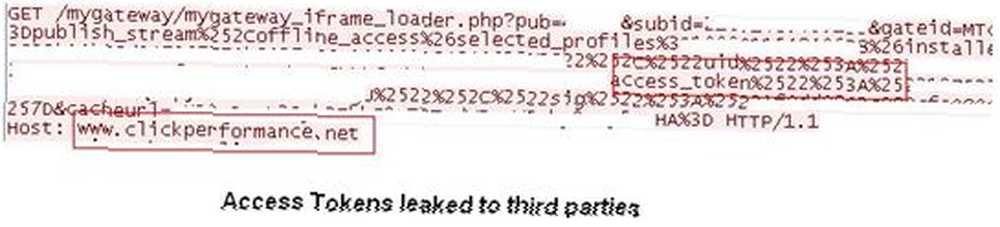

Si se hubieran utilizado estos parámetros (en la foto de arriba), Facebook devolvería una solicitud HTTP que contiene tokens de acceso dentro de la URL. Como parte del esquema de referencia, esta URL se pasa a los anunciantes de terceros, completa con token de acceso (en la foto a continuación).

Los usuarios preocupados de que sus claves de acceso hayan sido filtradas correctamente deberían cambiar sus contraseñas de inmediato para restablecer automáticamente el token.

No hubo noticias de la violación en el blog oficial de Facebook, aunque desde entonces se han publicado métodos revisados de autenticación de aplicaciones en el blog de desarrolladores, que requieren que todos los sitios y aplicaciones cambien a OAUTH2.0.

¿Eres paranoico con respecto a la seguridad en Internet? Danos tu opinión sobre el estado actual de Facebook y la seguridad en línea en general en los comentarios!

Crédito de imagen: Symantec