Lesley Fowler

0

4970

139

Todos tenemos cosas que preferiríamos no contarle al mundo, ya sea que se trate de un desprecio flagrante por la ley de derechos de autor, una inclinación por los videos especializados o un deseo de simplemente mantenerse fuera del ojo siempre inquisitivo de Big Brother. Cualquiera sea la razón, creo que es hora de que aclaremos algunas cosas sobre el anonimato en línea, y respondamos de una vez por todas, si es realmente posible. Ya hemos abordado el tema de por qué el correo electrónico nunca puede estar protegido de la vigilancia gubernamental. Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental. Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental. “Si supieras lo que sé sobre el correo electrónico, es posible que tampoco lo uses,” dijo el propietario del servicio de correo electrónico seguro Lavabit cuando lo cerró recientemente. "No hay forma de hacerlo encriptado ..., pero creo que vale la pena abordar Internet en su conjunto.

Si prefieres mirar que leer, te tengo cubierto.

Todo comienza con tu IP

Probablemente ya lo sepas, pero tu dirección IP es la puerta de entrada para revelar todo sobre ti. Su ISP mantiene registros de quién tiene asignada qué IP y puede asignarlos a un cliente. Mantienen registros de esto durante períodos de tiempo variables, generalmente de 6 meses a 2 años, y los gobiernos están tratando de aumentar esto constantemente “periodo de retención” para facilitar la recuperación de la identidad de los delincuentes.

Tu IP se transmite cada vez que accedes a cualquier sitio web. El sitio web que visita no sabe quién es, per se, pero tendrá registros de cada IP que accedió al sitio. Estos archivos de registro son mínimos y se pueden guardar fácilmente durante años..

Afirmar que no estaba usando la computadora en ese momento no es una excusa. Como suscriptor de esa conexión a Internet, incluso si ha puesto esa conexión a disposición de los clientes de su cafetería, usted es responsable y legalmente responsable de todo lo que pasa por ella. Es tu trabajo asegurar tu propia conexión.

Entonces con esto es mente, ¿cómo hacer vas ocultando tu dirección IP?

PirateBrowser

Vamos a sacar esto del camino rápidamente. Últimamente se ha hablado mucho sobre PirateBrowser, una versión especialmente personalizada de Firefox lanzada por el equipo de PirateBay que incluye elementos de Tor y algunos complementos proxy preconfigurados para usted. Le permite acceder a sitios censurados, eso es todo. No te hace anónimo. Omite cualquier bloqueo de firewall que su ISP o gobierno tenga instalado y le permite acceder a los sitios independientemente, pero no lo anonimizará. Entonces lo digo de nuevo, PirateBrowser no te hará anónimo.

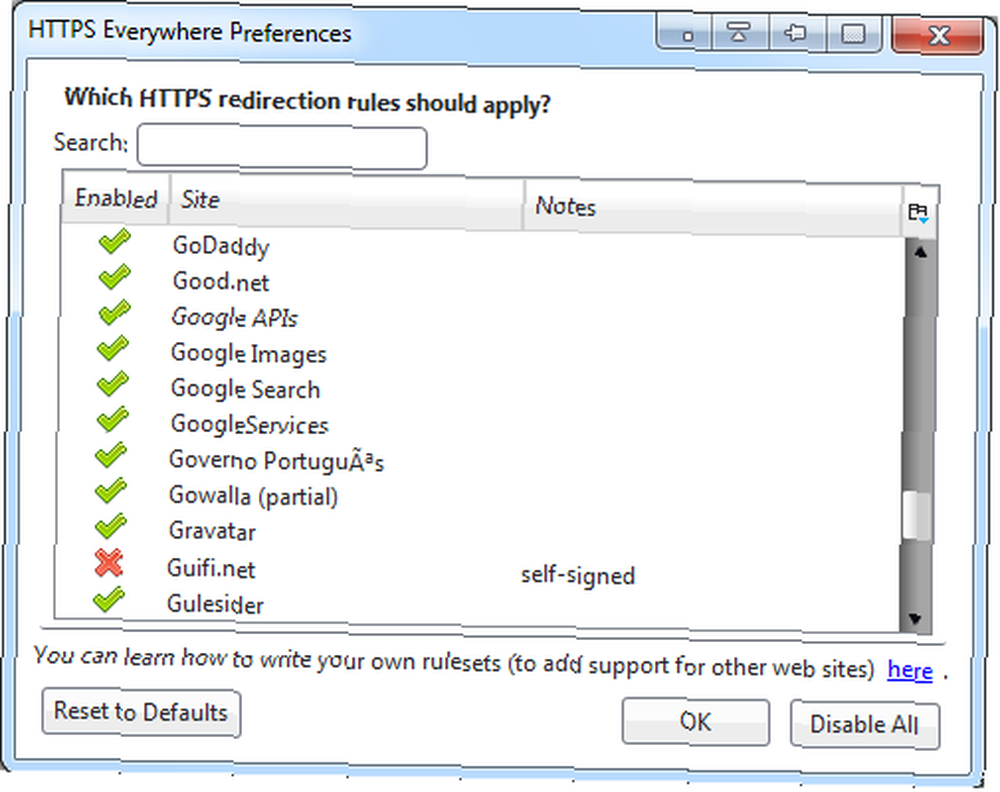

HTTPS

HTTP Secure encripta su conexión a un sitio web. El sitio web seguirá sabiendo exactamente cuál es su dirección IP y su actividad en ese sitio, pero nadie podrá espiar el tráfico, como su ISP.

Entonces, ¿qué hay de usar solo conexiones seguras a sitios web? ¿Qué es HTTPS y cómo habilitar conexiones seguras por defecto? ¿Qué es HTTPS y cómo habilitar conexiones seguras por defecto? Las preocupaciones de seguridad se están extendiendo por todas partes y han llegado a la vanguardia de la mayoría de las personas. Términos como antivirus o cortafuegos ya no son vocabulario extraño y no solo se entienden, sino que también son utilizados por ... Bueno, esa es una opción, pero asegúrese de escribir HTTPS directamente en la barra de direcciones de su navegador.

Muchos sitios lo redirigirán automáticamente a la versión segura del sitio una vez que haya iniciado sesión; Pero eso es demasiado tarde. Si tu conexión al sitio comienza sin garantía, entonces un atacante puede sentarse en el medio y fingir el apretón de manos seguro; lo redireccionarán a la versión no segura del sitio e interceptarán todo lo que envíe.

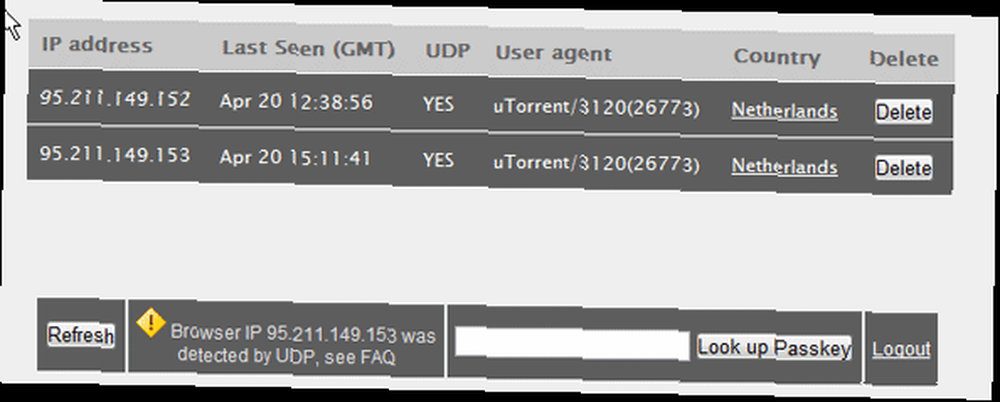

VPN

Continuando, ¿qué tal algunas buenas VPN viejas? ¿Qué es un túnel VPN y cómo configurar uno? ¿Qué es un túnel VPN y cómo configurar uno? Un VPN hace un túnel a través de su Internet normal y usa otro servidor remoto como su conexión visible al mundo, lo que le brinda un dirección IP diferente. Idealmente, uno que no se pueda asignar a usted. Pero no todas las VPN se crean por igual.

De hecho, se sabe que algunas VPN brindan información del cliente en cualquier momento. HideMyAss es un ejemplo particularmente notorio; a pesar de lo que sugiere su nomenclatura, no se cubre ni una pulgada de su parte posterior si rompe sus términos de servicio, lo que incluye realizar cualquier actividad ilegal.

Algunas VPN afirman no tener ningún registro, y esta es realmente la única forma de estar realmente a salvo de nivel bajo investigaciones No importa si las autoridades solicitan los registros, simplemente no hay ninguno para dar. Pero, ¿cuánto puede confiar realmente en la palabra de estas empresas? Si cooperaran con las agencias de seguridad, tendrían que negarlo de todos modos. La lección allí: use un VPN privado no estadounidense SurfEasy Private Browser: Navegador USB portátil habilitado para VPN en una tarjeta [Sorteo] SurfEasy Private Browser: Navegador USB portátil habilitado para VPN en una tarjeta [Sorteo] Correo electrónico, redes sociales, banca: muchos de las cosas que hacemos en línea requieren cierto nivel de seguridad. Esto es relativamente seguro en sus propios dispositivos, pero ¿qué pasa si necesita usar estos servicios en un ... que tiene una reputación confiable de no mantener ningún registro? Haz tu investigación primero.

Vigilancia del gobierno

Asi que, incluso si navega directamente a la versión HTTPS de un sitio o usa una VPN para asegurar la conexión, si el sitio está alojado en Estados Unidos, existe una buena posibilidad de que la NSA ya tenga una puerta trasera en sus servicios con programas como PRISM ¿Qué es PRISM? Todo lo que necesitas saber ¿Qué es PRISM? Todo lo que necesita saber La Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a los datos que está almacenando con proveedores de servicios de EE. UU. Como Google Microsoft, Yahoo y Facebook. También es probable que estén monitoreando la mayor parte del tráfico que fluye a través del ... o podrían solicitar uno en cualquier momento. No sabrías si lo estaban haciendo porque las órdenes de mordaza les impiden contarle a nadie. No se trata solo de servicios alojados en Estados Unidos; agencias de todo el mundo cooperan con el gobierno: el Reino Unido hace exactamente lo mismo.

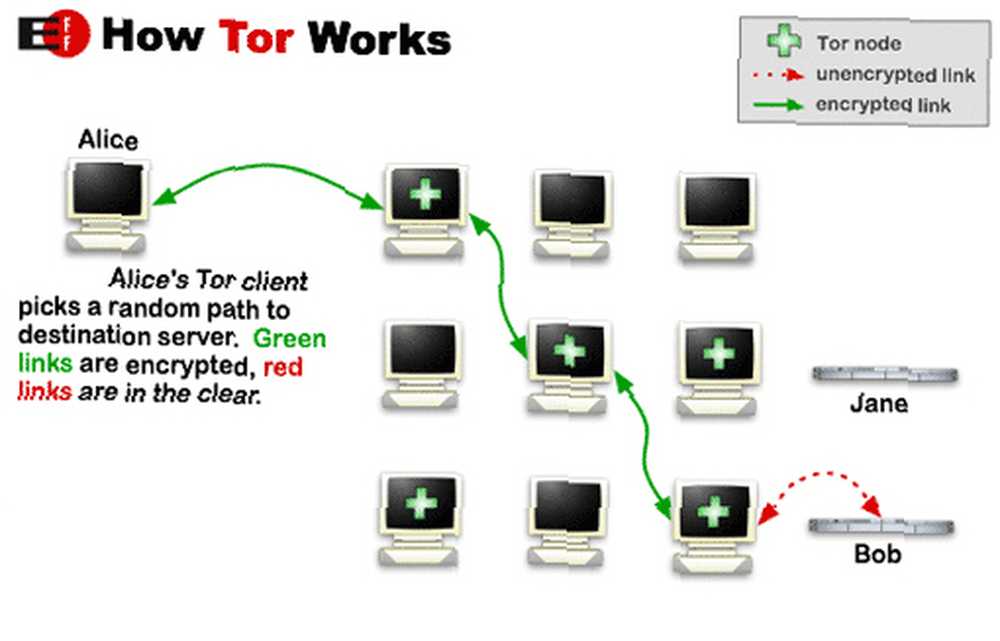

¿Qué hay de Tor??

La mayoría de las personas tienen la impresión de que Tor es lo último en anonimato en línea ¿Qué es exactamente el enrutamiento de cebolla? [MakeUseOf explica] ¿Qué es exactamente el enrutamiento de cebolla? [MakeUseOf explica] Privacidad de Internet. El anonimato fue una de las mejores características de Internet en su juventud (o una de sus peores características, dependiendo de a quién le pregunte). Dejando de lado el tipo de problemas que surgen ..., pero una operación reciente del FBI derribó el sitio de pornografía infantil más grande del mundo, inyectando malware en los navegadores de los usuarios de Tor, y obtuvo las direcciones IP de todos los miembros del sitio en el proceso.

Dado suficiente tiempo y esfuerzo, los datos de correlación de tráfico se pueden utilizar para identificar a los usuarios mediante el control de los nodos Tor. Cuanto más controle y pueda espiar el tráfico, más rápido podrá descifrar el anonimato. Con un nodo, puede llevarle 6 meses identificar a un solo usuario. Con 10s o 100s de nodos, te estás riendo. No es algo que un pirata informático promedio va a hacer, pero los presupuestos oficiales de vigilancia pueden manejar claramente ese nivel de compromiso. Por último, Tor no te hace anónimo. En todo caso, el hecho de que incluso esté usando Tor puede ser más una luz roja para que las autoridades profundicen más.

No, no puedes ser anónimo

La verdad suprema es, no hay forma real de ser realmente anónimo en línea. Pero, por otro lado, ninguna agencia gubernamental realmente se preocupa tanto por piratear cosas o buscar encuentros en CraigsList. Una VPN elegida correctamente ofrece protección más que suficiente para la mayoría de los propósitos. Tor aún más. Romper el anonimato requiere mucho trabajo, paciencia y órdenes judiciales. (a menos que sea NSA, a veces solo está a unas pocas teclas). Pero cuando se trata de cosas como planear bombardear cosas o publicar fotos de niños, nunca estarás a salvo. Y eso es algo bueno.

¿Cuál es su punto de vista personal sobre el anonimato en línea? Dinos en los comentarios.