Owen Little

0

1168

65

Sombrero negro es el último de una línea de películas que presenta la piratería como un punto importante de la trama, y pinta una imagen bastante aterradora de lo que los genios informáticos pueden hacer. ¿Pero qué tan exacto es? ¿Deberíamos estar preocupados? Hablé con Jeff Schmidt, fundador de JAS Global Advisors y Zurich Insurance Cyber-risk Fellow en The Atlantic Council, sobre la película, algunas de sus inexactitudes y lo que podemos aprender de Sombrero negro.

Que es Sombrero negro Todo sobre?

Para proporcionar algunos antecedentes para esta discusión, aquí hay una sinopsis rápida de la película. Alerta de spoiler: si no lo ha visto, y no desea conocer la trama, es posible que desee volver a este artículo después de haberlo visto (aunque los números de taquilla y las críticas mediocres sugieren que probablemente no sea así) vale los $ 20 que cuesta verlo en el teatro).

En resumen, un pirata informático Aprenda a piratear con los 6 mejores sitios web y tutoriales de piratas informáticos Aprenda cómo piratear con los 6 principales sitios web y tutoriales de piratas informáticos Los seis sitios web de piratas informáticos en este artículo pueden ayudarlo a aprender cómo piratear. Nuestro artículo explica qué sitios son los mejores y por qué. Nicholas Hathaway es sacado de prisión por los gobiernos estadounidense y chino para ayudarlos a rastrear la fuente de un ataque cibernético en una planta nuclear en Hong Kong (el ataque incluyó fragmentos de código escritos por Hathaway hace años). Después de otro ataque en la Bolsa de Comercio Mercantil en Chicago, algunos gatos y ratones con el villano, una pelea en un restaurante coreano y algunas investigaciones bancarias, Hathaway y los agentes recuperan un disco duro del reactor nuclear..

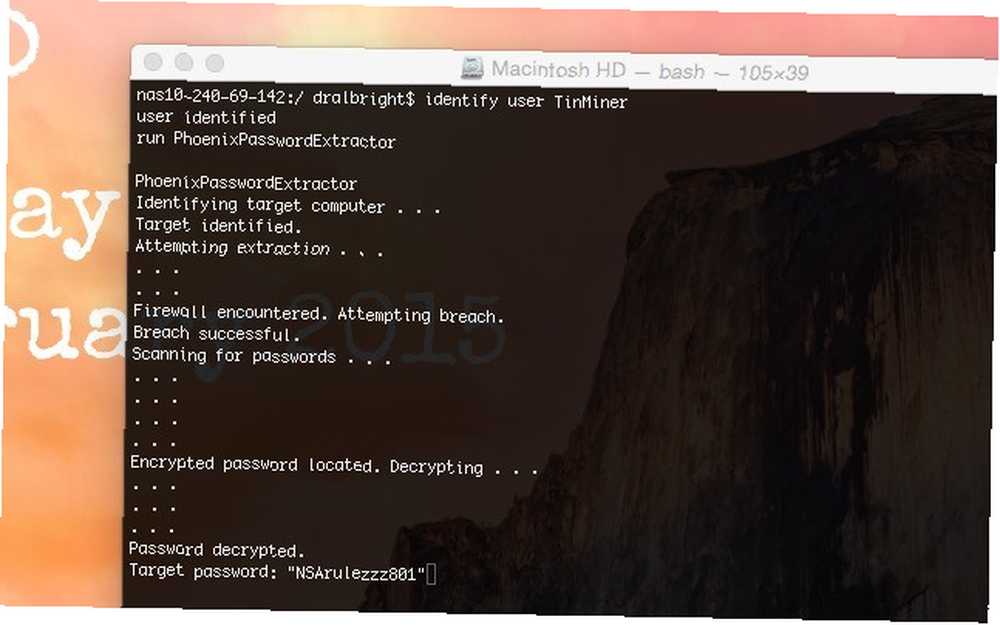

Debido al daño físico al disco, los agentes estadounidenses solicitan acceso a una herramienta de reconstrucción de datos de alto secreto de la NSA ¿Qué es la recuperación de datos y cómo funciona? ¿Qué es la recuperación de datos y cómo funciona? Si alguna vez experimentó una pérdida importante de datos, probablemente se haya preguntado acerca de la recuperación de datos: ¿cómo funciona? se llama Black Widow, pero se le niega. Hathaway piratea la NSA y usa la herramienta para descubrir la ubicación de la fuente de los ataques cibernéticos.

Dirigiéndose a Yakarta, encuentran que el hacker está planeando algo en Malasia. Después de dirigirse a la ubicación del próximo ataque, razonan que el ataque a la planta nuclear fue una prueba de funcionamiento: el plan del pirata informático es inundar un valle del río de Malasia para destruir una serie de minas de estaño, lo que le permitirá a él y a su pandilla para hacer un montón de dinero en el mercado del estaño usando los fondos que robaron de la Bolsa.

Huelga decir que hay algunas escenas de persecución, un tiroteo y algunas peleas con cuchillos, pero Hathaway, el buen hacker ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión] ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión] De vez en cuando, escuchamos algo en las noticias sobre piratas informáticos que eliminan sitios, explotan una multitud de programas o amenazan con abrirse paso en áreas de alta seguridad donde no deberían pertenecer. Pero si ... termina matando al hacker malo y huyendo con su dinero.

¿Qué tan preciso es??

En general, Sombrero negro ha obtenido respuestas bastante positivas en el aspecto técnico. Kevin Poulsen, un ex hacker y consultor en Sombrero negro, le dijo a Gizmodo que probablemente es lo más auténtico que se ha hecho en el ámbito de la piratería de películas. Cuando hablé con Schmidt, enfatizó que pensaba que el equipo detrás de la película había hecho un gran esfuerzo para hacer las cosas bien e hizo un muy buen trabajo, a pesar de “Parcela de Rube Goldberg demasiado compleja,” que, aunque un poco exigente en el área de la suspensión de la incredulidad, encontró entretenido.

Más allá de la reacción general positiva, Schmidt señaló algunas cosas interesantes en la trama que le dieron pausa. Por ejemplo, si una organización como la NSA hubiera desarrollado el programa de reconstrucción de datos Black Widow, no lo harían accesible a través de Internet, y ciertamente lo protegerían con algo más fuerte que una simple autenticación de nombre de usuario y contraseña. Bloquee estos servicios Ahora con autenticación de dos factores Bloquee estos servicios Ahora con autenticación de dos factores La autenticación de dos factores es la forma inteligente de proteger sus cuentas en línea. Echemos un vistazo a algunos de los servicios que puede bloquear con mayor seguridad. . Del mismo modo, la informática forense Investigar o solucionar problemas de sistemas informáticos con OSForensics [Windows] Investigar o solucionar problemas de sistemas informáticos con OSForensics [Windows] no es tan simple como iniciar un programa y esperar una ventana emergente con la información crítica.

Del mismo modo, la representación de herramientas como whois y talk simplifica bastante el proceso: no solo funcionan como magia. Schmidt dice que “los buenos suelen hablar con los malos sobre algo más simple, como IRC o Twitter,” lo que me sorprendió un poco; Los agentes del gobierno que hablan con ciberdelincuentes a través de Twitter suenan como algo salido de una película!

Y, por supuesto, para hacer la película interesante, los escritores tuvieron que hacer la trama compleja, involucrada y adecuada para un misterio emocionante. Si los piratas informáticos fueran lo suficientemente sofisticados como para derribar una planta de energía nuclear, dijo Schmidt, no tendrían que pasar por la molestia de usar tácticas tan complicadas como inundar un valle del río de Malasia para afectar el mercado del estaño, en el que se habían infiltrado. un ataque a una bolsa de productos.

Otra táctica utilizada para hacer que la película fuera más emocionante era dar a los piratas informáticos entrenamiento en artes marciales y lucha con armas, algo que generalmente no tienen.

¿Qué podemos aprender de Sombrero negro?

Cuando se trata de eso, incluso si Sombrero negro no es una representación hiperrealista de la vida de pirateo, todavía hay algunas cosas que podemos aprender de ella. Cuando le pregunté a Schmidt si es probable que veamos un aumento en el número de ataques como los retratados en la película, dijo que, si bien los reactores nucleares y los intercambios comerciales y las represas tienen componentes informáticos y podrían ser potencialmente atacados., “la realidad es que lo que realmente debería preocuparnos son las cosas más aburridas ... los malos están robando dinero y propiedad intelectual e información para influir, chantajear, sobornar y extorsionar todos los días.”

Admitió que este tipo de actividades son mucho menos emocionantes, y que no es probable que haya una película sobre ellas en el corto plazo, pero que aquí es donde debemos enfocar nuestra atención. Desafortunadamente, sin embargo, es probable que veamos un aumento de este tipo de ataque en el futuro: los piratas informáticos se vuelven más sofisticados, los métodos se vuelven cada vez más complejos y, como dijo Schmidt, “la defensa está detrás de la ofensiva.” Por el momento, los métodos de los hackers son más efectivos que los utilizados para defenderse de ellos, y probablemente lo seguirán siendo hasta que un nuevo desarrollo técnico cambie las tornas..

La comida para llevar

Como se esperaba, Sombrero negro es un relato sensacionalista de lo que es ser un hacker. Pero, al igual que con una gran cantidad de ficción, hay granos de verdad que se pueden encontrar a lo largo de la historia. Con suerte, aquellos que vean la película se inspirarán para aprender más sobre la guerra cibernética y la seguridad cibernética para que la conciencia sobre los problemas de hoy se generalice. Aunque Sombrero negro requiere un poco de imaginación para apreciar, llama la atención sobre un tema importante en el mundo de hoy, y eso siempre es bueno.

Haz visto Sombrero negro? Qué pensaste? ¿Cómo te sientes acerca de la representación del terrorismo cibernético y la guerra cibernética en la película? Comparte tus pensamientos a continuación!

Créditos de imagen: Universal Pictures, tableta de explotación empresaria a través de Shutterstock.