William Charles

0

5395

1528

El ransomware es un tipo de malware que impide el acceso normal a un sistema o archivos, a menos que la víctima pague un rescate. La mayoría de las personas están familiarizadas con las variantes de crypto-ransomware, donde los archivos están encerrados en un cifrado indescifrable, pero el paradigma es en realidad mucho más antiguo que eso..

De hecho, el ransomware se remonta a casi diez años. Como muchas amenazas de seguridad informática, se originó en Rusia y países limítrofes. Desde su primer descubrimiento, Ransomware ha evolucionado hasta convertirse en una amenaza cada vez más potente, capaz de extraer rescates cada vez más grandes..

Early Ransomware: desde Rusia con odio

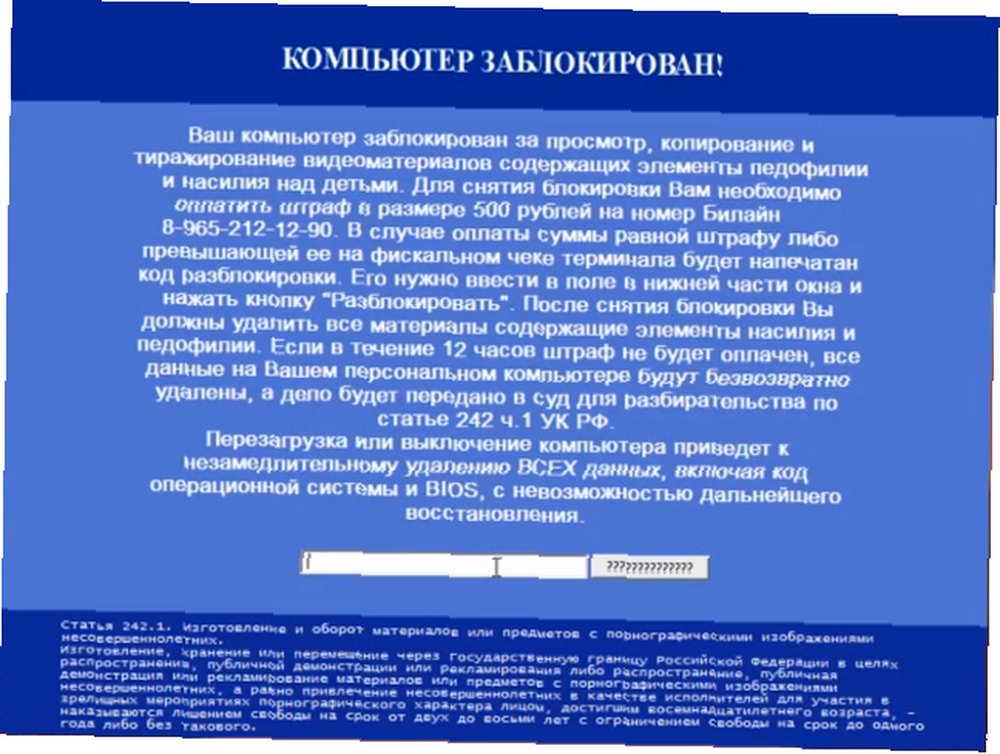

Los primeros especímenes de ransomware se descubrieron en Rusia entre 2005 y 2006. Estos fueron creados por delincuentes organizados rusos y dirigidos principalmente a víctimas rusas, así como a aquellos que viven en países vecinos nominalmente rusos como Bielorrusia, Ucrania y Kazajstán..

Una de estas variantes de ransomware se llamaba TROJ_CRYZIP.A. Esto fue descubierto en 2006, mucho antes de que se acuñara el término. Afectó en gran medida a las máquinas que ejecutan Windows 98, ME, NT, 2000, XP y Server 2003. Una vez descargado y ejecutado, identificaría los archivos con un determinado tipo de archivo y los movería a una carpeta ZIP protegida por contraseña, después de haber eliminado el originales Para que la víctima recupere sus archivos, tendrían que transferir $ 300 a una cuenta E-Gold.

E-Gold se puede describir como un predecesor espiritual de BitCoin. Una moneda digital anónima, basada en oro que fue administrada por una empresa con sede en Florida, pero registrada en Saint Kitts y Nevis, ofrecía un anonimato relativo, pero rápidamente fue favorecida por los delincuentes organizados como un método para lavar dinero sucio. Esto llevó al gobierno de EE. UU. A suspenderlo en 2009, y la compañía se retiró poco después.

Las variantes de ransomware posteriores usarían criptomonedas anónimas como Bitcoin, tarjetas de débito prepagas e incluso números de teléfono de tarifa premium como método de pago.

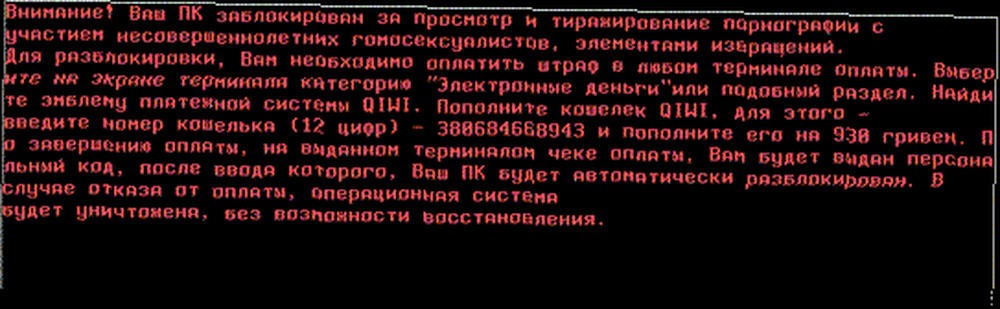

TROJ_RANSOM.AQB es otra variante de ransomware identificada por Trend Micro en 2012. Su método de infección era reemplazar el Registro de arranque maestro (MBR) de Windows con su propio código malicioso. Cuando se iniciaba la computadora, el usuario veía un mensaje de rescate escrito en ruso, que exigía que la víctima pagara 920 Hryvnia ucranianos a través de QIWI, un sistema de pagos con sede en Chipre y propiedad de Rusia. Cuando se paga, la víctima obtendría un código, que le permitiría restaurar su computadora a la normalidad.

Dado que muchos de los operadores de ransomware identificados son identificados como de Rusia, se podría argumentar que la experiencia obtenida al apuntar al mercado interno los ha hecho más capaces de apuntar a usuarios internacionales.

Detente, policía!

Hacia finales de la década de 2000 y principios de 2010, el ransomware se reconocía cada vez más como una amenaza para los usuarios internacionales. Pero aún quedaba un largo camino por recorrer antes de que se homogeneizara en la potente variante de cripto ransomware que vemos hoy.

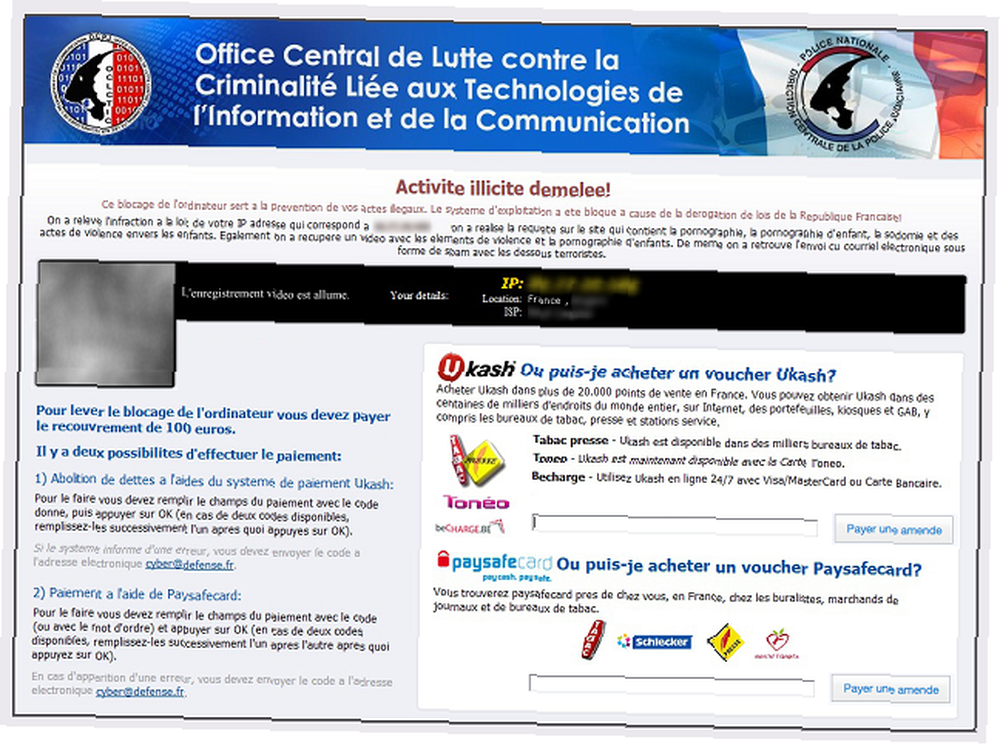

Alrededor de este tiempo, se hizo común que el ransomware se hiciera pasar por la policía para extraer rescates. Acusarían a la víctima de estar involucrada en un delito, que va desde una simple infracción de derechos de autor hasta pornografía ilícita, y dirían que su computadora está bajo investigación y ha sido bloqueada.

Entonces, le darían a la víctima una opción. La víctima podría optar por pagar un “multa”. Esto eliminaría los cargos (inexistentes) y devolvería el acceso a la computadora. Si la víctima se retrasa, la multa se duplicará. Si la víctima se negara a pagar por completo, el ransomware los amenazaría con arresto, juicio y posible encarcelamiento..

La variante más ampliamente reconocida de ransomware policial fue Reveton. Lo que hizo a Reveton tan efectivo fue que utilizó la localización para parecer más legítima. Resolvería dónde se encontraba el usuario y luego suplantaría a las autoridades locales pertinentes..

Entonces, si la víctima tenía su base en los Estados Unidos, la nota de rescate parecería ser del Departamento de Justicia. Si el usuario fuera italiano, adoptaría el estilo del Guardia di Finanza. Los usuarios británicos verían un mensaje de la Policía Metropolitana de Londres o la Policía de Strathclyde.

Los creadores de Reveton cubrieron todas sus bases. Fue localizado para prácticamente todos los países europeos, así como para Australia, Canadá, Nueva Zelanda y los Estados Unidos. Pero tenía un defecto. Dado que no cifraba los archivos del usuario, podría eliminarse sin ningún efecto adverso. Esto podría lograrse con un antivirus en vivo CD, o iniciando en modo seguro.

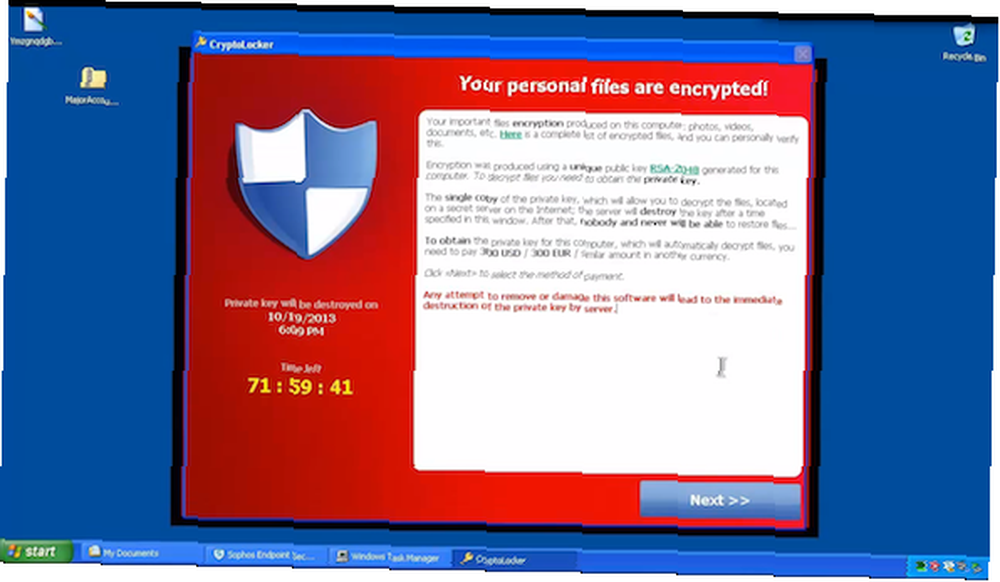

CryptoLocker: el primer gran Crypto-Ransomware

Crypto-ransomware no tiene ese defecto. Utiliza cifrado casi irrompible para sepultar los archivos del usuario. Incluso si se eliminó el malware, los archivos permanecen bloqueados. Esto ejerce una inmensa presión sobre la víctima para que pague.

CryptoLocker fue el primer crypto-ransomware ampliamente reconocible. CryptoLocker es el malware más desagradable de la historia y esto es lo que puede hacer CryptoLocker es el malware más desagradable y lo que puede hacer. de sus archivos Luego exige un pago monetario antes de que se le devuelva el acceso a su computadora. , y apareció a fines de 2013. Es difícil estimar la escala de usuarios infectados con algún grado de precisión. ZDNet, una revista de tecnología muy respetada, rastreó cuatro direcciones de bitcoin utilizadas por el malware y descubrió que recibieron pagos por alrededor de $ 27 millones.

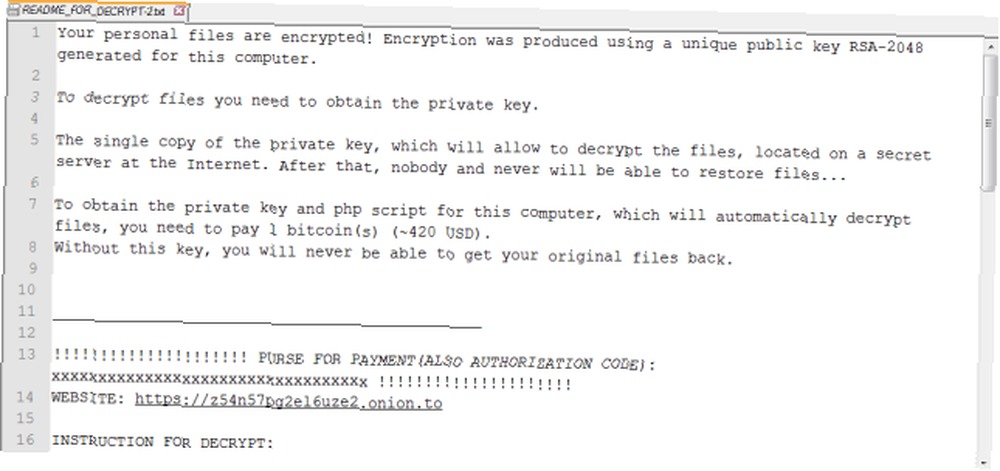

Se distribuyó a través de archivos adjuntos de correo electrónico infectados, que se propagaron a través de grandes redes de spam, así como a través de la botnet Gameover ZeuS. Una vez que había comprometido un sistema, encriptaría sistemáticamente documentos y archivos multimedia con una fuerte criptografía de clave pública RSA.

Entonces, la víctima tendría poco tiempo para pagar un rescate de $ 400 USD o € 400 EUR, ya sea a través de Bitcoin o GreenDot MoneyPak, un sistema de cupones prepagos favorecido por los ciberdelincuentes. Si la víctima no pagaba dentro de las 72 horas, los operadores amenazaron con eliminar la clave privada, haciendo imposible el descifrado.

En junio de 2014, los servidores de distribución de CryptoLocker fueron eliminados de una coalición de académicos, proveedores de seguridad y agencias de aplicación de la ley en la Operación Tovar. Dos proveedores, FireEye y Fox-IT, pudieron acceder a una base de datos de claves privadas utilizadas por CryptoLocker. Luego lanzaron un servicio que permitía a las víctimas descifrar sus archivos de forma gratuita. CryptoLocker está muerto: ¡así es como puede recuperar sus archivos! CryptoLocker está muerto: así es como puede recuperar sus archivos!

Aunque CryptoLocker fue de corta duración, demostró definitivamente que el modelo de crypto-ransomware podría ser lucrativo y resultó en una carrera armamentista casi digital. Mientras que los proveedores de seguridad prepararon la mitigación, los delincuentes lanzaron variantes de ransomware cada vez más sofisticadas.

TorrentLocker y CryptoWall: Ransomware se vuelve más inteligente

Una de estas variantes mejoradas de ransomware fue TorrentLocker, que surgió poco después de la caída de CryptoLocker.

Esta es una forma bastante peatonal de crypto-ransomware. Como la mayoría de las formas de crypto-ransomware, su vector de ataque son archivos adjuntos de correo electrónico maliciosos, especialmente documentos de Word con macros maliciosas Cómo protegerse del malware de Microsoft Word Cómo protegerse del malware de Microsoft Word ¿Sabía que su computadora puede ser infectada por Microsoft malicioso? ¿Documentos de Office, o que podría ser engañado para habilitar la configuración que necesitan para infectar su computadora? . Una vez que una máquina está infectada, cifrará la variedad habitual de archivos multimedia y de oficina utilizando el cifrado AES.

La mayor diferencia estaba en las notas de rescate mostradas. TorrentLocker mostraría el rescate requerido en la moneda local de la víctima. Entonces, si la máquina infectada se basa en Australia, TorrentLocker mostrará el precio en dólares australianos TorrentLocker es un nuevo ransomware abajo. Y es malvado. TorrentLocker es un nuevo ransomware de abajo. Y es malvado. , pagadero en BitCoin. Incluso enumeraría los intercambios locales de BitCoin.

Incluso ha habido innovaciones en el proceso de infección y ofuscación. Tome CryptoWall 4.0, por ejemplo, la última cepa de la temida familia de crypto-ransomware.

Esto ha cambiado la forma en que infecta los sistemas y ahora cambia el nombre de todos los archivos infectados, evitando así que el usuario determine qué se ha cifrado y dificulta la restauración desde una copia de seguridad..

El ransomware ahora apunta a plataformas de nicho

De manera abrumadora, el ransomware se dirige a computadoras con Windows y, en menor medida, a teléfonos inteligentes con Android. La razón por la cual se puede atribuir principalmente a la cuota de mercado. Mucha más gente usa Windows que Linux. Esto hace que Windows sea un objetivo más atractivo para los desarrolladores de malware.

Pero durante el año pasado, esta tendencia ha comenzado a revertirse, aunque lentamente, y estamos comenzando a ver que el crypto-ransomware está dirigido a usuarios de Mac y Linux.

Linux.Encoder.1 fue descubierto en noviembre de 2015 por Dr.Web, una importante firma rusa de seguridad cibernética. Se ejecuta de forma remota por una falla en el Magento CMS, y encriptará varios tipos de archivos (archivos de oficina y multimedia, así como también tipos de archivos asociados con aplicaciones web) usando criptografía de clave pública AES y RSA. Para descifrar los archivos, la víctima tendrá que pagar un rescate de un bitcoin.

A principios de este año, vimos la llegada del ransomware KeRanger, dirigido a usuarios de Mac. ¿Qué amenazas de seguridad enfrentan los usuarios de Mac en 2016? ¿Qué amenazas de seguridad enfrentan los usuarios de Mac en 2016? Merecido o no, Mac OS X tiene una reputación de ser más seguro que Windows. ¿Pero todavía se merece esa reputación? ¿Qué amenazas de seguridad existen para la plataforma Apple y cómo afectan a los usuarios? . Este tenía un vector de ataque inusual, ya que ingresó a los sistemas al infiltrarse en las actualizaciones de software de Transmisión, un cliente BitTorrent popular y legítimo..

Si bien la amenaza del ransomware para estas plataformas es pequeña, sin lugar a dudas está creciendo y no se puede ignorar.

El futuro del ransomware: destrucción como servicio

Entonces, ¿cómo es el futuro del ransomware? Si tuviera que ponerlo en palabras: marcas y franquicias.

Primero, hablemos de franquicias. Una tendencia interesante ha surgido en los últimos años, en el sentido de que el desarrollo del ransomware se ha vuelto increíblemente comercializado. Hoy, si se infecta con ransomware, es totalmente posible que la persona que lo distribuyó no sea la persona que lo creó..

Luego está la marca. Si bien muchas cepas de ransomware se han ganado el reconocimiento de su nombre por el poder destructivo que poseen, algunos fabricantes buscan que sus productos sean lo más anónimos y genéricos posible.

El valor de un ransomware de marca blanca es que puede ser renombrado. De una cepa principal de ransomware, pueden surgir cientos más. Quizás es esta la razón por la cual en el primer trimestre de 2015, McAfee Labs recolectó más de 725,000 muestras de ransomware. Esto representa un aumento trimestral de casi 165%..

Parece extremadamente improbable que las fuerzas del orden y la industria de la seguridad puedan contener esta marea creciente.

¿Has sido golpeado por ransomware? ¿Pagó, perdió sus datos o logró superar el problema de otra manera (tal vez una copia de seguridad)? Cuéntanos sobre eso en los comentarios!

Créditos de imagen: privacidad y seguridad de Nicescene a través de Shutterstock