Lesley Fowler

0

4925

645

Ya sabes cómo va: estás navegando en la web o revisando un correo electrónico, cuando de repente aparece un mensaje. Su computadora y los datos que contiene están encriptados y bloqueados por ransomware. Acceso denegado hasta que pague el rescate.

La mayoría de las personas conocen el procedimiento con ransomware, razón por la cual los codificadores criminales detrás de él están encontrando formas nuevas e ingeniosas de hacer que pague. Aquí hay algunos tipos nuevos de ransomware que debe tener en cuenta.

1. Talking Ransomware

Si su computadora está infectada con el ransomware Cerber (generalmente a través de un archivo adjunto de correo electrónico que se hace pasar por un documento de Microsoft Office), sus datos se cifrarán, y cada archivo tendrá una nueva extensión de archivo: .cerber.

Nota: A menos que se encuentre en Rusia o Ucrania, u otras antiguas naciones de la URSS, como Armenia, Azerbaiyán, Bielorrusia, Georgia, Kirguistán, Kazajstán, Moldavia, Turkmenistán, Tayikistán o Uzbekistán. Si se encuentra en estos lugares, el ransomware Cerber se desactivará.

Sabrá que está infectado por Cerber, ya que aparecerá un aviso en su escritorio. Además, encontrará instrucciones sobre cómo pagar en cada carpeta, en formato TXT y HTML. También encontrará un archivo VBS (Visual Basic Script) que, cuando se abre, le dictará instrucciones. Así es: este ransomware le explica cómo pagar el rescate y descifrar sus datos.

2. Juega nuestro juego ... o bien

En abril de 2018, vimos el PUBG Ransomware que adoptó un enfoque diferente para mantener su computadora en rescate. En lugar de exigir dinero para sus archivos bloqueados, el codificador detrás de esta extraña pieza de malware le da una opción:

- Juega el videojuego PlayerUnknown's Battlegrounds (disponible por $ 29.99 en Steam).

- Solo pegue este código que le hemos proporcionado en pantalla, está bien.

Es, en efecto, sin malware. Aunque es potencialmente molesto y parece ser un verdadero ransomware, el PUBG Ransomware parece no ser más que una herramienta de promoción elaborada, sin duda concebida para ganar unas pocas pulgadas de columna para PlayerUnknown's Battlegrounds.

No parece tan malo, ¿verdad? Bueno, aparte del hecho de que ciertamente encripta tus archivos y cambia el nombre de las extensiones de archivo (a .pubg). En resumen, si te encuentras dividido entre pegar un código y comprar un juego de disparos PvP de tres estrellas, probablemente deberías tomar medidas. Si se tratara de ransomware real, estaría pagando al menos diez veces la cantidad.

Desafortunadamente, este es uno de los únicos tipos de ransomware que es tan fácil de vencer..

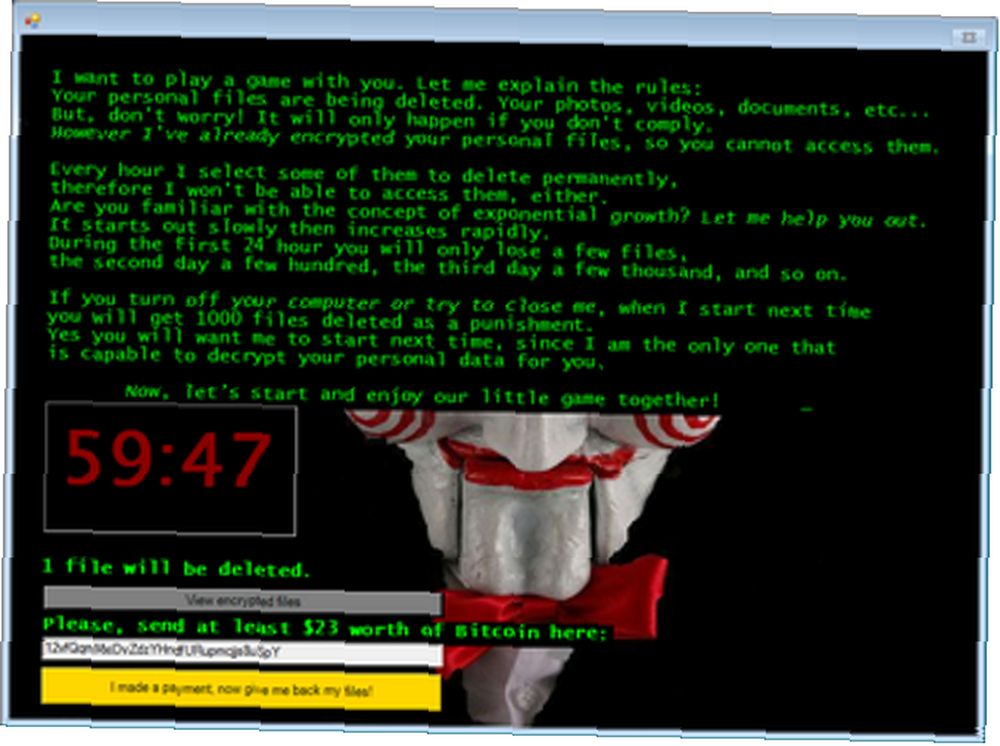

3. Eliminaré un archivo a la vez

Jigsaw elimina tus archivos, uno por uno.

Como si no fuera suficientemente malo tener todos sus datos bloqueados en un estado desconocido de existencia, el ransomware Jigsaw lleva la estafa más allá. Originalmente conocido como “BitcoinBlackmailer,” Este ransomware ganó un nuevo nombre gracias a la aparición de Billy the Puppet, como se ve en la Sierra “tortura porno” series de película.

Crédito de imagen: Wikimedia

Crédito de imagen: Wikimedia

Descubierto por primera vez en abril de 2016, Jigsaw se propagó a través de correos electrónicos no deseados y archivos adjuntos infectados. Cuando se activa, Jigsaw bloquea los datos del usuario y el Registro maestro de arranque (MBR) del sistema, luego muestra el mensaje adjunto.

Esto es esencialmente una amenaza: si el rescate no se paga (por Bitcoin) dentro de una hora, se eliminará un archivo de su computadora. Por cada hora de retraso, la cantidad de archivos que se eliminan aumenta, lo que reduce considerablemente sus probabilidades en esta lotería de cifrado. Ah, y reiniciar o intentar finalizar el proceso (Jigsaw se hace pasar por el navegador Mozilla Firefox o Dropbox en el administrador de tareas de Windows) da como resultado la eliminación de 1000 archivos.

Una última cosa: versiones posteriores de Jigsaw amenazan con perjudicar a la víctima ¿Qué es Doxing y cómo puede evitarlo? ¿Qué es Doxing y cómo puedes evitarlo? ¿Cómo puedes asegurarte de que no te suceda? si no pagan Al incentivar a la víctima a través de amenazas, este tipo de ransomware ha cambiado el juego de malware.

4. Oh, ¿ya pagaste? Difícil

Estamos familiarizados con el funcionamiento del ransomware Una historia de ransomware: dónde comenzó y hacia dónde va Una historia de ransomware: dónde comenzó y hacia dónde va El ransomware data de mediados de la década de 2000 y, como muchas amenazas de seguridad informática, se originó en Rusia y Europa del Este antes de evolucionar para convertirse en una amenaza cada vez más potente. Pero, ¿qué depara el futuro para el ransomware? . Te infectas con malware que encripta tus datos vitales (o toda la computadora), luego te obliga a pagar un rescate para desbloquear. Sus archivos vuelven a estar en sus manos a través de una clave de descifrado. Correcto?

Por lo general, pero no con Ranscam.

Justo cuando pensabas que todo era sencillo con el ransomware, aparece un ejemplo que simplemente toma el dinero y se ejecuta. Ah, y ni siquiera se molestan en cifrar sus datos como parte de la simulación: sus datos se eliminan.

Se fue para siempre.

Si bien la mayoría de las estafas de ransomware están escritas claramente por expertos, se ha puesto en duda la habilidad de la mano detrás de Ranscam. Sin embargo, menos sofisticado que otros tipos de ransomware, Ranscam es efectivo. También se sabía que la variedad de ransomware Petya más notoria borraba los datos, en lugar de devolver el acceso al usuario.

5. Sí, bloqueamos su televisor

En junio de 2016 se descubrió que el ransomware FLocker (ANDROIDOS_FLOCKER.A) que había afectado previamente a teléfonos y tabletas Android, había evolucionado. Los televisores inteligentes con Android se agregaron a su lista de objetivos.

Es posible que ya haya oído hablar de FLocker, incluso si no conoce su nombre. Es uno de los tipos de ransomware que muestra un “cumplimiento de la ley” advertencia, informándole que se ha visto material ilegal en su sistema. También está dirigido a usuarios de Europa occidental y Norteamérica; de hecho, cualquiera que no esté en Rusia, Ucrania o cualquiera de los otros países de la ex Unión Soviética.

El pago se exige a través de cupones de iTunes (a menudo el objetivo de los estafadores No caiga en esta estafa de tarjetas de regalo de iTunes No caiga en esta estafa de tarjetas de regalo de iTunes a comprar tarjetas de regalo de Apple. ¿Cómo puede evitarlo? ¿Y debería estar realmente preocupado?), y una vez recibido, le devolvemos el control de su teléfono o televisor Android.

6. Realmente bloqueamos sus datos, honestamente!

Sorprendentemente (o tal vez no, cuando lo piensas) hay variedades de ransomware que en realidad no hacen nada en absoluto. No de la misma manera que PUBG Ransomware; no, estos ejemplos son simplemente ventanas emergentes falsas, que dicen tener el control de su computadora.

Este tipo de ransomware es fácil de manejar, pero el poder del concepto es suficiente para que estos ejemplos sean rentables. Las víctimas pagan, sin darse cuenta de que no tenían necesidad de hacerlo. Sus datos no fueron encriptados.

Tales ataques de ransomware generalmente vienen como una ventana emergente de la ventana del navegador. Parece que no puede cerrar la ventana y que cualquier mensaje en el sentido de “sus archivos están encriptados; pagar $ 300 en Bitcoin” es la única solución.

Si desea verificar si el ransomware que ha recibido es genuino y no es una estafa barata, intente cerrar la ventana. En Windows, use Alt + F4. Es Cmd + W en Mac. Si la ventana se cierra, actualice su software antivirus inmediatamente y escanee su PC.

7. Ransomware disfrazado

Finalmente, vale la pena ver algunas de las formas en que el ransomware puede engañar a través de la apariencia. Ya sabe que los archivos adjuntos de correo electrónico falsos se utilizan para enviar ransomware a las computadoras. En esta situación, los archivos adjuntos aparecen como archivos DOC legítimos, enviados con correos electrónicos no deseados alegando que usted debe dinero; El archivo adjunto es la factura. Una vez descargado, su sistema se ve comprometido.

Sin embargo, se utilizan otros disfraces. Por ejemplo, el ransomware DetoxCrypto (Ransom.DetoxCrypto) afirma ser el popular software Malwarebytes Anti-Malware, aunque con un ligero cambio de nombre (“Malwerbyte”) Luego está la variante Cryptolocker (CTB-Locker) que pretende ser una actualización de Windows.

¿Creías que lo habías visto todo del ransomware? ¡Piensa otra vez! Los estafadores no se detendrán ante nada para agarrar el contenido de su billetera, y están creando nuevos tipos de ransomware todo el tiempo.

Si está preocupado por el rescate, consulte nuestra guía para conocer los pasos para defenderse contra el ransomware. Proteja sus datos del ransomware con estos 5 pasos. Proteja sus datos del ransomware con estos 5 pasos. El ransomware da miedo, y si le sucede a usted, Puede hacerte sentir impotente y derrotado. Es por eso que debes tomar estos pasos preventivos para que no te pille desprevenido. . ¿Demasiado tarde? Quizás una de estas herramientas pueda usarse para romper el cifrado del ransomware por usted. 12 Herramientas que puede usar para ayudar a Beat Ransomware. 12 Herramientas que puede usar para ayudar a Beat Ransomware. Uno de los mayores problemas que enfrentan los usuarios de computadoras es el ransomware. Y aunque una infección de ransomware es notoriamente difícil de combatir, no es imposible. Vea cómo pueden ayudar estas herramientas. .