Brian Curtis

0

2437

68

Tanto está sucediendo cada mes en el mundo de la ciberseguridad, la privacidad en línea y la protección de datos. Es difícil mantenerse al día!

Nuestro resumen de seguridad mensual lo ayudará a controlar las noticias más importantes sobre seguridad y privacidad cada mes. Esto es lo que sucedió en septiembre..

1. 50 millones de cuentas de Facebook pirateadas

La última semana de septiembre arrojó una de las noticias más importantes: 50 millones de cuentas de usuarios individuales de Facebook fueron pirateadas. Hack de Facebook afecta a 50 millones de cuentas. Hack de Facebook afecta a 50 millones de cuentas. Gran violación de seguridad. Lo cual no es una buena noticia. . Facebook restableció las contraseñas de 90 millones de cuentas, solo para estar seguro, lo que indica que el número final de cuentas comprometidas podría aumentar.

Los atacantes explotaron una vulnerabilidad en Facebook “Visto como” característica, que permite a los usuarios ver cómo se ve su propia cuenta para los demás. La vulnerabilidad de Facebook proviene de tres errores. El primero permite que la herramienta de carga de videos de Facebook aparezca en la página Ver como. El segundo permite que la herramienta de carga genere un código de acceso. Un error final permite que la página Ver como genere un código de acceso para el usuario que el hacker quiera.

Si le pidieron que vuelva a iniciar sesión en Facebook hoy, es probable que se encuentre entre los 90 millones de usuarios de Facebook potencialmente afectados por este truco.

50 millones de usuarios afectados + 40 millones de Facebook dice como precaución adicional.

- Donie O'Sullivan (@donie) 28 de septiembre de 2018

El problema tampoco se limita al sitio de Facebook. Otros servicios de Facebook, como Instagram, también son vulnerables, junto con sitios y servicios que utilizan el ahora omnipresente inicio de sesión de Facebook. (¿Es así como asegura sus cuentas cuando usa el inicio de sesión social? ¿Usando el inicio de sesión social? ¿Siga estos pasos para proteger sus cuentas usando el inicio de sesión social? Siga estos pasos para asegurar sus cuentas si está utilizando un servicio de inicio de sesión social (como Google o Facebook) entonces podría pensar que todo es seguro. No es así, es hora de echar un vistazo a las debilidades de los inicios de sesión sociales.)

Inicialmente, la única forma de saber si usted es una víctima es si Facebook lo desconectó de su cuenta sin previo aviso. Sin embargo, Facebook ahora dice que publicará un mensaje en la parte superior de su News Feed si su cuenta estuvo involucrada.

El hack de Facebook tiene un significado especial para los lectores europeos de MakeUseOf; Esta es la primera violación de datos importante de una importante empresa tecnológica desde que la UE promulgó la Ley General de Protección de Datos (GDPR) en mayo de 2018

Como Facebook está registrado en Irlanda, la Comisión de Protección de Datos de Irlanda podría emitir una multa enorme a Facebook bajo los términos del GDPR, pero hasta ahora el Comisionado no ha aclarado “la naturaleza de la violación y el riesgo para los usuarios.”

Si usted es una víctima de un hack de Facebook, aquí hay cuatro cosas que debe hacer de inmediato 4 Cosas que hacer inmediatamente cuando se piratea su cuenta de Facebook 4 Cosas que hacer inmediatamente cuando se piratea su cuenta de Facebook ¿Se pregunta qué hacer si se pirateó su cuenta de Facebook? Te ayudaremos a resolver esta pesadilla para recuperar tu cuenta de Facebook. .

2. Cifrado de ataque de los gobiernos de los cinco ojos

“Los gobiernos de los Estados Unidos, el Reino Unido, Canadá, Australia y Nueva Zelanda están comprometidos con los derechos personales y la privacidad, y apoyan el papel del cifrado en la protección de esos derechos..”

Los ministros de los gobiernos de Five Eyes (Estados Unidos, Reino Unido, Canadá, Australia y Nueva Zelanda) se reunieron en Australia para la FCM anual. Fue en esta reunión ministerial de los cinco países que se redactó la declaración anterior..

Sin embargo, una inspección adicional de la declaración conjunta revela que los aliados de Five Eyes amenazan con introducir una legislación que obligue a gigantes tecnológicos como Apple, Facebook y Google a proporcionar “soluciones de acceso legal” a sus productos. En otras palabras: los gobiernos de los países de Five Eyes quieren puertas traseras de cifrado, y las quieren ahora.

Mis sentimientos sobre el reciente atolladero Five Eyes Encryption Backdoor son simplemente estos: Corruptos de poder. El poder absoluto corrompe absolutamente.

Cualquier tecnología que permita el acceso sin restricciones a los datos cifrados de la ciudadanía puede y será abusado por los gobiernos..

- Keith Hoodlet (@andMYhacks) 5 de septiembre de 2018

Desafortunadamente, simplemente no es posible. Crear una puerta trasera para una persona no impide que exista para otras. Una vez que se abre la puerta trasera de cifrado, la seguridad de cientos de millones de otros usuarios respetuosos de la ley se evapora.

No es un problema que desaparecerá pronto. Además, existen numerosos argumentos en contra de romper el cifrado Por qué nunca debemos permitir que el gobierno rompa el cifrado Por qué nunca debemos dejar que el gobierno rompa el cifrado Vivir con terroristas significa que enfrentamos llamados regulares a una noción realmente ridícula: crear puertas traseras de cifrado accesibles al gobierno. Pero no es práctico. He aquí por qué el cifrado es vital para la vida diaria. , pero muy pocos para. A veces, herramientas de cifrado como GrayKey ¿Qué es GrayKey? Una herramienta que rompe el cifrado y las contraseñas de iPhone ¿Qué es GrayKey? Una herramienta que rompe el cifrado de iPhone y el cifrado de contraseñas es vital para la privacidad y la seguridad, pero los iPhones ahora están en riesgo gracias a GrayKey. sobre GrayKey y por qué Apple está tan preocupado. emergente para dar un respiro a la policía, pero son pocos y distantes entre sí. Otros países están considerando un enfoque alternativo. Por ejemplo, los documentos del Ministerio del Interior alemán hacen referencia al uso del software de comunicación remota de interceptación para apuntar a dispositivos iOS, Android y Blackberry sin tener que depender de proveedores de servicios como Apple, Google, Facebook, etc..

¿La policía instala puertas traseras en los dispositivos de sus sospechosos? Esa es otra historia.

3. Incumplimiento de British Airways: 300,000 clientes afectados

La aerolínea de bandera británica British Airways (BA) reveló que durante el período de 22:58 a 21S t Agosto 2018 a las 21:45 en 5th Septiembre de 2018, se incumplieron los detalles de pago de 300,000 clientes. (Sí, estos tiempos extrañamente específicos provienen de BA).

La información robada contenía la información personal y financiera de los clientes que reservaron con BA durante ese período. Sin embargo, no incluía los datos del pasaporte o documento de identificación de esos clientes. Hablando en el programa Today on Friday de BBC Radio 4, el presidente y CEO de BA, Alex Cruz, dijo que el hack fue “un ataque criminal sofisticado y malicioso” y que BA son “extremadamente lo siento por lo que ha pasado.” Cruz también prometió que BA era “100 por ciento comprometido” para compensar a los clientes afectados.

BA no ha revelado oficialmente cómo ocurrió el hack. Sin embargo, los investigadores de seguridad de RiskIQ creen que los piratas informáticos colocaron código malicioso en la página de pago de BA a través de una versión modificada de la biblioteca JavaScript Modernizr. El código malicioso subió datos robados a un servidor alojado en Rumania. Esto es a su vez parte de un proveedor de VPS llamado Time4VPS, con sede en Lituania.

“La infraestructura utilizada en este ataque se creó solo con British Airways en mente y scripts dirigidos deliberadamente que se combinarían con el procesamiento normal de pagos para evitar la detección.”

Los investigadores rastrearon el ataque a un grupo llamado Magecart, que también es responsable de los recientes ataques a Ticketmaster y Newegg..

Este truco de #BritishAirways suena exactamente como el truco de #Ticketmaster, etc. Probablemente cargaron un script (.js) desde algún lugar que se vio comprometido y lo cargaron en las páginas de pago. Los CSP tampoco mitigarían este tipo de ataque. No cargue scripts en páginas de pago!

- Daniel James (@ danieltj27) 7 de septiembre de 2018

4. ESET Discover First Rootkit basado en UEFI

Los investigadores de seguridad de ESET descubrieron el primer rootkit basado en UEFI en la naturaleza. El rootkit permite que un hacker instale malware persistente en un sistema vulnerable Lo que no sabe sobre los rootkits lo asustará Lo que no sabe sobre los rootkits lo asustará Si no sabe nada sobre rootkits, es hora de cambiar eso . Lo que no sabe lo asustará muchísimo y lo obligará a reconsiderar la seguridad de sus datos. con el potencial de sobrevivir a un formato de sistema completo.

El descubrimiento de un rootkit UEFI es particularmente irritante ya que los sistemas UEFI se han mantenido tradicionalmente seguros ¿Qué es UEFI y cómo lo mantiene más seguro? ¿Qué es UEFI y cómo lo mantiene más seguro? contra tales amenazas. Sin embargo, el rootkit presenta un problema importante ya que requiere una actualización completa del firmware de la placa base para eliminarlo; sus programas antivirus y antimalware habituales no se acercarán al rootkit La Guía completa de eliminación de malware La Guía completa de eliminación de malware El malware está en todas partes en estos días, y la erradicación de malware de su sistema es un proceso largo, que requiere orientación. Si cree que su computadora está infectada, esta es la guía que necesita. .

“Si bien es difícil modificar la imagen UEFI de un sistema, existen pocas soluciones para escanear los módulos UEFI del sistema y detectar los maliciosos,” lee el blog de ESET. “Además, limpiar el firmware UEFI de un sistema significa volver a flashearlo, una operación que no se realiza habitualmente y ciertamente no lo hace el usuario promedio. Estas ventajas explican por qué los atacantes decididos e ingeniosos continuarán atacando los sistemas UEFI.”

Se cree que el rootkit, conocido como LoJack, es el trabajo del infame grupo de piratería vinculado al gobierno ruso, Fancy Bear. Los piratas informáticos modificaron la legítima herramienta antirrobo para computadora portátil LoJack de Absolute Software. La herramienta se instala en el BIOS del sistema para sobrevivir a un borrado del sistema. La modificación reemplaza partes del código original de LoJack para reescribir chips UEFI vulnerables.

¿Cómo se protege contra el rootkit UEFI? El método más fácil es mantener UEFI Secure Boot activado Cómo deshabilitar UEFI Secure Boot a Dual Boot Any System Cómo deshabilitar UEFI Secure Boot a Dual Boot Cualquier sistema UEFI puede interferir con la instalación de un segundo sistema operativo. Aquí se explica cómo deshabilitar el arranque seguro UEFI y el arranque dual de cualquier sistema operativo que desee. . El firmware de su sistema rechazará cualquier archivo sin un certificado de verificación adecuado, manteniendo su sistema a salvo de daños..

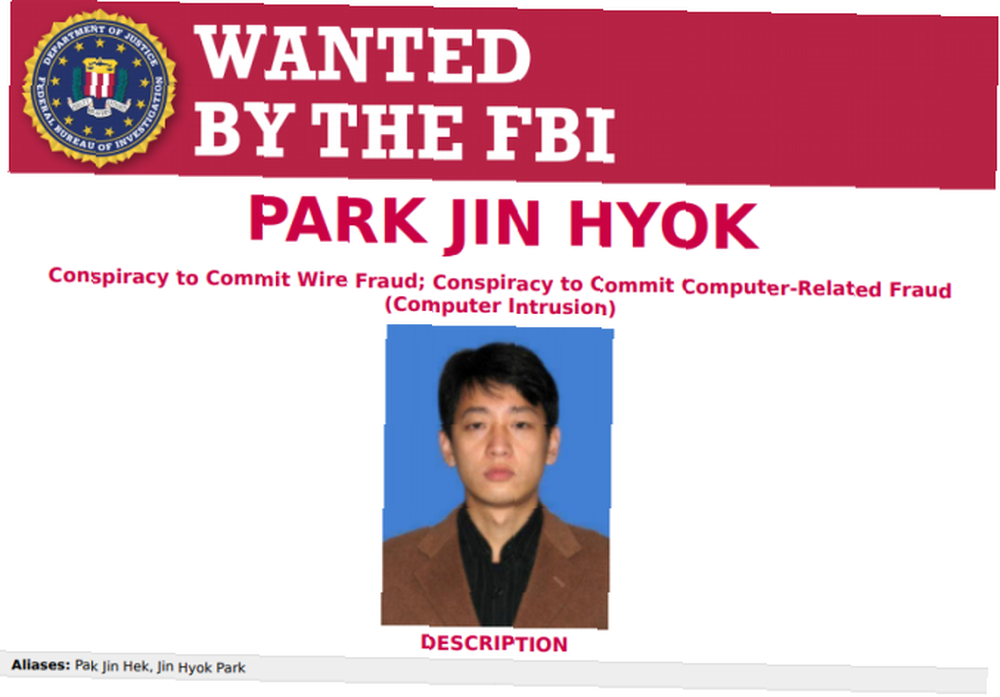

5. Hacker de Corea del Norte acusado de WannaCry y Sony Hacks

El gobierno de EE. UU. Acusó y sancionó a un pirata informático norcoreano por el ataque mundial de gusanos de rescate WannaCry 2017 El ataque global de ransomware y cómo proteger sus datos El ataque global de ransomware y cómo proteger sus datos Un ataque cibernético masivo ha golpeado computadoras en todo el mundo. ¿Te ha afectado el altamente virulento ransomware autorreplicante? Si no, ¿cómo puede proteger sus datos sin pagar el rescate? , así como el hack de Sony Pictures de 2014 que obligó a la compañía a retirar su próxima película, The Interview 2014's Controversy final: Sony Hack, The Interview & North Korea Controversia final de 2014: Sony Hack, The Interview & North Korea Did North Korea ¿realmente hackear Sony Pictures? ¿Dónde está la evidencia? ¿Alguien más podría beneficiarse del ataque, y cómo se convirtió el incidente en una promoción para una película? . (La entrevista es una comedia sobre un complot para asesinar al líder norcoreano, Kim Jong-un).

La acusación formal alega que el programador norcoreano, Park Jin Hyok, trabajó para una empresa del frente del gobierno con oficinas en China y la RPDC. Se alega que Park y sus colegas han participado en actividades maliciosas en nombre del ejército de Corea del Norte.

“La escala y el alcance de los delitos cibernéticos alegados por la denuncia son asombrosos y ofensivos para todos los que respetan el estado de derecho y las normas cibernéticas aceptadas por las naciones responsables.,” dijo el fiscal general adjunto John Demers. “La queja alega que el gobierno de Corea del Norte, a través de un grupo patrocinado por el estado, robó un banco central y ciudadanos de otras naciones, tomó represalias contra la libertad de expresión para enfriarlo a medio mundo de distancia y creó malware disruptivo que afectó indiscriminadamente a las víctimas en más que otros 150 países, causando cientos de millones, si no miles de millones, de daños por valor de dólares.”

También se cree que el grupo de piratería es responsable del intento fallido de piratería contra Lockheed Martin. El grupo también es responsable de los ataques contra el Banco de Bangladesh, el Banco del Austro en Ecuador, el Banco Tien Phong de Vietnam y una serie de intercambios de criptomonedas..

El gobierno de Corea del Norte respondió a la acusación de los Estados Unidos, calificándola de “campaña de desprestigio”. También afirma que Park es un “nulidad”. Comprensible, dadas las circunstancias.

Resumen de noticias de seguridad: septiembre de 2018

Esas son cinco de las principales historias de seguridad de septiembre de 2018. Pero sucedieron muchas más; simplemente no tenemos espacio para enumerarlo todo en detalle. Aquí hay cinco historias de seguridad más interesantes que aparecieron el mes pasado:

- El Departamento de Estado de los Estados Unidos confirmó que una violación de seguridad afectó el correo electrónico de “menos del 1% de las bandejas de entrada de los empleados.”

- La empresa de gestión de datos, Veeam, expuso 445 millones de registros durante unos diez días..

- La Oficina del Fiscal de los Estados Unidos reveló cómo los creadores de botnets de Mirai están ayudando al FBI a investigar “complejo” Casos de cibercrimen. Su asistencia los mantiene libres de prisión..

- Uber recibió una multa de $ 148 millones por su violación de datos de 2017.

- El tamaño promedio del ataque DDoS se ha quintuplicado en tamaño, a 26 Gbps, según Nexusguard.

Ocurre una gran cantidad cada mes en ciberseguridad, privacidad, protección de datos, malware y encriptación. Vuelva a consultar a principios del próximo mes para ver su resumen de seguridad de octubre de 2018. Mientras tanto, revise estas cinco infracciones de seguridad que podrían haber puesto sus datos en riesgo 5 Incumplimientos recientes de datos que pueden haber puesto sus datos en riesgo 5 Incumplimientos recientes de datos que pueden haber puesto sus datos en riesgo Puede ser difícil mantenerse al día Todos los últimos hacks de seguridad en línea, por lo que hemos resumido algunas de las infracciones más notables de 2018. !

Créditos de imagen: Thought Catalog Books / Flickr