Owen Little

0

5341

139

Todos hemos tenido la tentación de usar Wi-Fi público: es gratis, ahorra en la asignación de datos y siempre es útil para acelerar los tiempos de carga.

Puede que te encante el wifi público, pero también los hackers.

Aquí hay algunas maneras en que los ciberdelincuentes pueden acceder a sus datos privados y potencialmente robar su identidad y lo que puede hacer para protegerse.

1. Ataques de hombre en el medio

El término tecnológico, hombre en el medio (MITM) ¿Qué es un ataque de hombre en el medio? La jerga de seguridad explicada ¿Qué es un ataque de hombre en el medio? Explicación de la jerga de seguridad Si ha oído hablar de ataques de "hombre en el medio" pero no está seguro de lo que eso significa, este es el artículo para usted. es un ataque por el cual un tercero intercepta las comunicaciones entre dos participantes. En lugar de compartir los datos directamente entre el servidor y el cliente, ese enlace está roto por otro elemento. El secuestrador no invitado luego presenta su propia versión de un sitio para mostrarle, agregando sus propios mensajes.

ingrese una contraseña que tenga 8 caracteres o menos pic.twitter.com/ICtuHwR1uw

- Zach Leatherman (@zachleat) 20 de septiembre de 2016

Cualquiera que use Wi-Fi público es especialmente vulnerable a un ataque MITM. Debido a que la información transmitida generalmente no está encriptada, no es solo el punto de acceso público, sino también sus datos. También podrías gritar tus detalles. Un enrutador comprometido puede aspirar una gran cantidad de material personal de manera relativamente simple: simplemente ingresar a sus correos electrónicos, por ejemplo, le da a los piratas informáticos acceso a sus nombres de usuario, contraseñas y mensajes privados, y mucho más además de 5 formas en que los estafadores pueden explotar su dirección de correo electrónico 5 maneras en que los estafadores pueden explotar su dirección de correo electrónico !

Lo más preocupante es si utiliza la banca en línea o intercambia detalles de pago por correo electrónico o mensajería instantánea.

Qué puedes hacer? No ingrese ningún dato si ve una notificación de que un sitio podría no ser genuino. Incluso si estás desesperado. Las credenciales de un sitio web se verifican mediante certificados SSL / TSL ¿Qué es un certificado SSL y necesita uno? ¿Qué es un certificado SSL y necesita uno? Navegar por Internet puede dar miedo cuando se trata de información personal. , así que tome en serio los mensajes de advertencia sobre la autenticidad.

El Wi-Fi público puede no estar encriptado, pero las compañías de comercio electrónico como PayPal, eBay y Amazon emplean sus propias técnicas de encriptación. (De hecho, la mayoría de los sitios importantes que solicitan una contraseña usan encriptación). Puede verificar esto mirando la URL. Si es una dirección HTTPS Qué es HTTPS y cómo habilitar conexiones seguras por defecto Qué es HTTPS y cómo habilitar conexiones seguras por defecto Las preocupaciones de seguridad se están extendiendo por todas partes y han llegado a la vanguardia de la mayoría de las personas. Términos como antivirus o cortafuegos ya no son vocabulario extraño y no solo se entienden, sino que también son utilizados por ... “S” sentido “Seguro” - Hay cierto nivel de encriptación. Un complemento como HTTPS Everywhere obligará a su navegador a realizar transmisiones cifradas por defecto cuando estén disponibles.

2. Conexiones falsas de Wi-Fi

Esta variación de un ataque MITM también se conoce como “Gemelo malvado”. La técnica intercepta sus datos en tránsito, pero evita cualquier sistema de seguridad que pueda tener un punto de acceso Wi-Fi público.

Hace unos pocos años, Médico que mostró los peligros de la tecnología, en particular los problemas causados por conectarse a un enrutador malicioso. En ese caso, los usuarios se integraron en una inteligencia alienígena, lo cual es poco probable. Pero en realidad, las víctimas podrían estar entregando toda su información privada, simplemente porque fueron engañadas para unirse a la red incorrecta.

Es bastante fácil configurar un punto de acceso falso (AP) y vale la pena el esfuerzo de los ciberdelincuentes. Pueden usar cualquier dispositivo con capacidades de Internet, incluido un teléfono inteligente, para configurar un AP con el mismo nombre que un punto de acceso genuino. Cualquier dato transmitido enviado después de unirse a una red falsa pasa por un hacker.

Qué puedes hacer? Hay algunos consejos para tener en cuenta sobre cómo detectar “Gemelo malvado” Wi-Fi público. Sospeche si ve dos conexiones de red con nombres similares. Si van a una tienda o restaurante asociado, hable con el personal de allí. Del mismo modo, administre alertas si está en el trabajo y detecta un AP falso.

Las nuevas normas de la UE decretan Wi-Fi público gratuito para cada ciudad, a través de @ExtremeTech pic.twitter.com/eACNfdVBLM

- F-Secure FREEDOME VPN (@FreedomeVPN) 21 de septiembre de 2016

Siempre recomendamos utilizar una red privada virtual (VPN) Cuál es la definición de una red privada virtual Cuál es la definición de una red privada virtual Las redes privadas virtuales son más importantes ahora que nunca. ¿Pero sabes lo que son? Esto es lo que necesitas saber. . Esto establece un nivel de cifrado entre el usuario final y un sitio web, por lo que un pirata informático no puede leer los datos interceptados potenciales sin la clave de descifrado correcta. Tiene muchas razones para usar una VPN 8 Instancias que no estaba usando una VPN pero que debería haber usado: La Lista de verificación de VPN 8 Instancias que no estaba usando una VPN pero que debería haber usado: La Lista de verificación de VPN Si no Ya consideró suscribirse a una VPN para asegurar su privacidad, ahora es el momento. , y definitivamente es combatir los ataques MITM en sus innumerables formas.

3. Oler paquetes

Es un nombre divertido, pero la práctica real de “oler paquetes” está lejos de ser un asunto de risa. Este método permite a un pirata informático adquirir información en el aire y luego analizarla a su propia velocidad.

Esto es relativamente simple y ni siquiera ilegal en algunos casos. Seriamente. David Maimon, profesor asistente de la Universidad de Maryland, investigó los peligros del uso de Wi-Fi público y dijo:

Cuando comenzamos, teníamos que obtener la aprobación y el equipo legal en Maryland verificó si está bien oler y no pudo encontrar ninguna ley que lo impida. Las pancartas antes de iniciar sesión en WiFi público, donde acepta los términos de uso, a veces mencionan específicamente que no se le permite oler y eso lo hace ilegal, pero si no hay pancarta, entonces no es ilegal en absoluto.

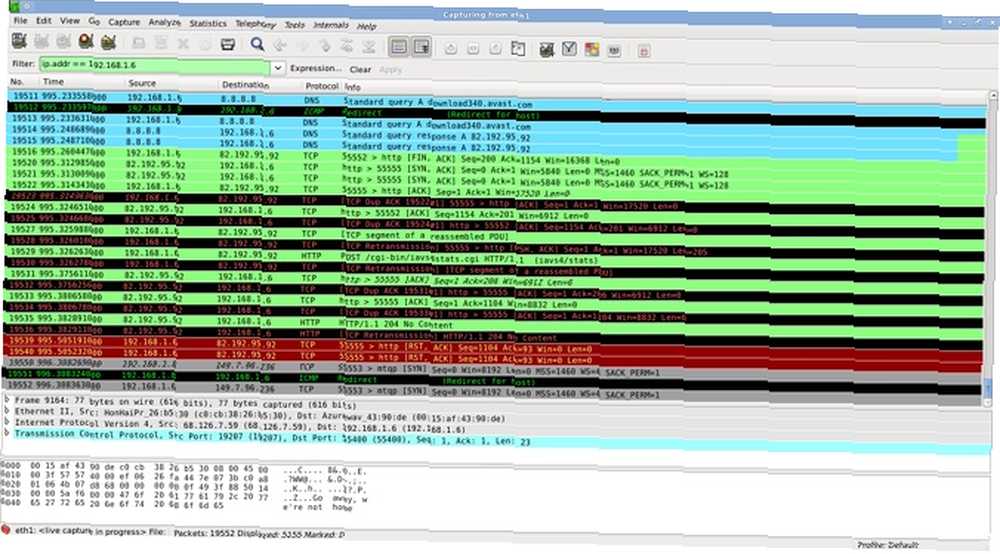

Un dispositivo transmite un paquete de datos a través de una red no encriptada, que luego puede leerse mediante un software gratuito como Wireshark. Así es: es gratis. Mira en línea e incluso verás “cómo” guías, que te enseñan cómo usar Wireshark. ¿Por qué? Porque es una herramienta útil para analizar el tráfico web, que incluye, irónicamente, encontrar ciberdelincuentes y vulnerabilidades que necesiten parchear.

Crédito de imagen: Equipo de Wireshark a través de Wikimedia Commons

Crédito de imagen: Equipo de Wireshark a través de Wikimedia Commons

No obstante, los piratas informáticos pueden obtener una gran cantidad de datos y luego escanearlos a su antojo en busca de información importante como contraseñas..

Qué puedes hacer? Nuevamente, debe confiar en un cifrado seguro, por lo que le recomendamos una VPN. Si no está seguro de eso, asegúrese de que los sitios que requieren información privada usen certificados SSL / TSL (así que busque HTTPS).

4. Sidejacking (Secuestro de sesión)

Sidejacking se basa en la obtención de información a través de la detección de paquetes. Sin embargo, en lugar de usar esos datos de manera retroactiva, un hacker los usa en el lugar. Peor aún, evita algunos grados de encriptación!

Advertencia sobre el 'acceso lateral' wifi gratuito, de BBB: algunas redes falsas usan nombres genéricos como coffee_shop1 para engañarlo, robar información # liveonk2

- Kerry Tomlinson (@KerryTNews) 25 de junio de 2014

Los detalles de inicio de sesión generalmente se envían a través de una red encriptada (con suerte) y se verifican utilizando la información de la cuenta que posee el sitio web. Esto luego responde utilizando cookies enviadas a su dispositivo. Pero este último no siempre está encriptado: un pirata informático puede secuestrar su sesión y obtener acceso a cualquier cuenta privada en la que haya iniciado sesión.

Si bien los delincuentes cibernéticos no pueden leer su contraseña a través del acceso lateral, podrían descargar malware que obtendría dichos datos, incluso Skype. Además, pueden obtener mucha información para robar su identidad. Se puede inferir una gran cantidad de datos solo de su presencia en Facebook!

Los puntos de acceso públicos son especialmente atractivos para este truco porque generalmente hay un alto porcentaje de usuarios con sesiones abiertas. La extensión de Firefox, Firesheep, demostró la facilidad con la que se puede realizar el sidejacking, obligando a Facebook y Twitter a requerir HTTPS al iniciar sesión.

Vi que "IsThisTheKrustyKrab?" Era un nombre wifi ...

Adivinar contraseña "NoThisIsPatrick"

Estado actual: pic.twitter.com/QSWxmZjdsb- Jack Peterman? (@JackPetermann) 24 de septiembre de 2016

Qué puedes hacer? Una vez más, HTTPS ofrece un buen nivel de cifrado, por lo que si realmente debe ir a sitios que requieren información personal, hágalo a través de esta conexión segura. Del mismo modo, una VPN debería combatir el secuestro lateral.

Como medida de seguridad adicional, asegúrese de cerrar sesión siempre que salga de un punto de acceso, o arriesgarse a permitir que un hacker continúe usando su sesión. Con Facebook, al menos puede verificar las ubicaciones donde ha iniciado sesión y cerrar sesión de forma remota.

5. Surf de hombros

Esto puede parecer obvio, pero a menudo olvidamos este tipo de medidas de seguridad simples.

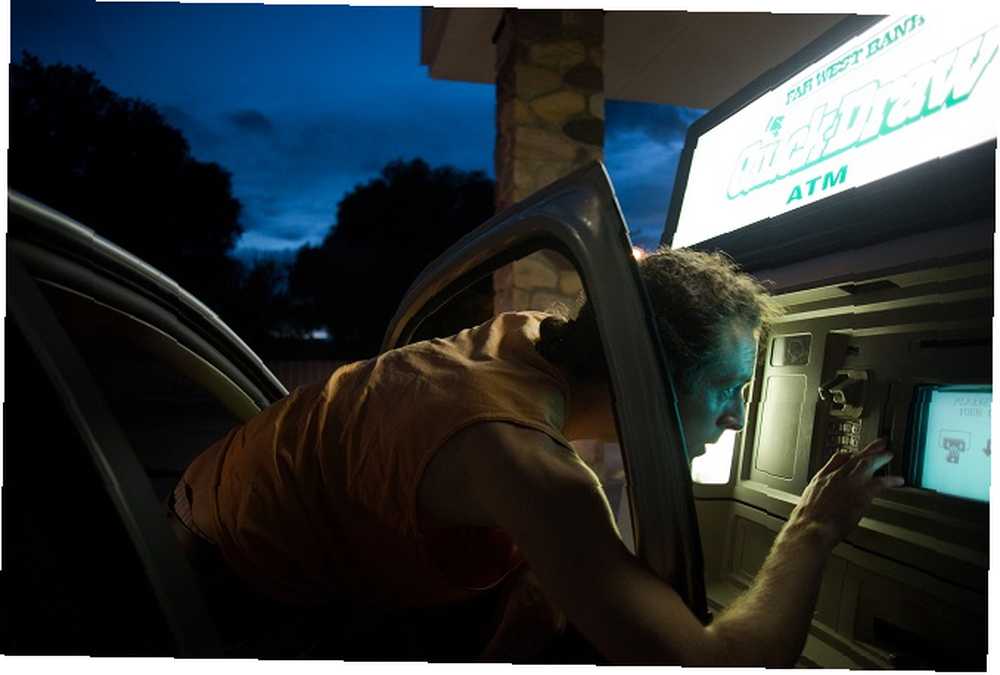

Crédito de imagen: Richard a través de Flickr

Crédito de imagen: Richard a través de Flickr

Siempre que use un cajero automático, debe verificar a los que lo rodean, asegurándose de que nadie mire cuando ingrese su PIN Cómo los estafadores pueden usar los cajeros automáticos para limpiarlo Cómo los estafadores pueden usar los cajeros automáticos para limpiarlo Ese cajero automático en la pared de su banco local podría parece una forma fácil de obtener algo de dinero en efectivo, pero debe asegurarse de que los estafadores no llegaron primero. .

También es un peligro cuando se trata de Wi-Fi público. Si una o más personas están rondando cuando visita sitios privados, sospeche. No envíe nada personal como una contraseña. Es una estafa muy básica, pero que ciertamente todavía funciona para los estafadores y hackers.

UNA “surfista de hombro” puede que ni siquiera necesite estar detrás de usted: solo ver lo que escribe puede darles a los delincuentes algo con lo que trabajar 10 de los hackers más famosos y mejores del mundo (y sus historias fascinantes) 10 de los hackers más famosos y mejores del mundo (y sus historias fascinantes ) Hackers de sombrero blanco versus hackers de sombrero negro. Aquí están los mejores y más famosos hackers de la historia y lo que están haciendo hoy.. .

Qué puedes hacer? Estar atentos. Sepa quién está a su alrededor. A veces, un poco de paranoia puede ayudar. Si no estás seguro de los que te rodean, no hagas nada privado.

No subestime la importancia de lo que está completando o leyendo: la información médica puede ser útil para los ladrones de identidad 5 razones por las que aumenta el robo de identidad médica 5 razones por las que aumenta el robo de identidad médica Los estafadores quieren sus datos personales y la información de su cuenta bancaria ¿Pero sabía que sus registros médicos también les interesan? Descubre qué puedes hacer al respecto. , por ejemplo. Si se trata de un documento o página web que no le gustaría que nadie más vea, tome precauciones para evitar que eso suceda.

Otra opción es comprar una pantalla de privacidad, que limita la cantidad de personas que pueden ver lo que hay en su pantalla, o de hecho hacerla usted mismo. Mantenga la vista oculta con una pantalla de privacidad de la computadora. ¿Los trabajadores prestan demasiada atención a su exhibición? Una pantalla de privacidad puede ayudar: aquí están sus opciones. !

Cuéntame más sobre las VPN!

La principal preocupación con el Wi-Fi público es la falta de encriptación. Las VPN mencionadas anteriormente codifican su información personal para que, sin la clave de descifrado correcta, no pueda leerse (en la mayoría de los casos, de todos modos). Si usa regularmente puntos de acceso, es esencial usar una VPN.

Afortunadamente, encontrará bastantes VPN totalmente gratuitas. 7 Servicios de VPN totalmente gratuitos para proteger su privacidad. 7 Servicios de VPN totalmente gratuitos para proteger su privacidad. No existen VPN de datos ilimitados gratuitos para Windows. A menos que sean estafas. Este artículo enumera las mejores VPN realmente gratuitas. , tanto para portátiles como para dispositivos como teléfonos inteligentes. Opera ha extendido su servicio VPN de Windows y Mac a teléfonos Android, por ejemplo, o podría usar complementos en Chrome Las 7 mejores VPN gratuitas para Google Chrome Las 7 mejores VPN gratuitas para Google Chrome Las VPN gratuitas son raras, pero si usted estás usando el navegador Chrome, puede que tengas suerte. Echa un vistazo a estas mejores VPN gratuitas para Chrome. . Si realiza la mayor parte de su negocio privado en un teléfono inteligente, consulte estas aplicaciones para Android Mantenga sus datos privados con estas 4 aplicaciones VPN para Android Mantenga sus datos privados con estas 4 aplicaciones VPN para VPNs Android pueden ser útiles por una gran cantidad de razones , pero sus principales beneficios son que mantienen sus datos privados incluso a través de una conexión WiFi pública (que es sorprendentemente fácil de explotar) y ellos ... o estos servicios VPN para su iPhone o iPad 2 Servicios VPN gratuitos para una navegación segura en su dispositivo iOS 2 Servicios VPN gratuitos para navegación segura en su dispositivo iOS .

Crédito de imagen: Iphonedigital a través de Flickr

Crédito de imagen: Iphonedigital a través de Flickr

La gran mayoría de nosotros usamos Wi-Fi público, pero debemos ser más cuidadosos al respecto, y las VPN son fundamentales para el arsenal de los conscientes de la seguridad. También es una buena idea evitar que sus dispositivos se conecten automáticamente a redes Wi-Fi abiertas. ¡Manténgase a salvo! Cómo evitar que sus dispositivos se conecten automáticamente a las redes Wi-Fi ¡Manténgase seguro! Cómo evitar que sus dispositivos se conecten automáticamente a redes Wi-Fi La conexión automática a redes inalámbricas ahorra tiempo, pero puede ser un riesgo para la seguridad. Hora de dejar de conectarse automáticamente a Wi-Fi! .