Owen Little

0

3664

14

Los días de los presentadores de noticias que se preocupan por todo Internet podrían ser cerrados por un gusano informático simple (pero efectivo), pero eso no significa que la seguridad en línea ya no sea una preocupación. Las amenazas se han vuelto más complejas y, lo que es peor, ahora provienen de lugares que la mayoría nunca esperaría, como el gobierno. Aquí hay 5 lecciones difíciles que aprendimos sobre la seguridad en línea en 2013.

El gobierno te está mirando ...

El mayor tema de discusión sobre seguridad informática de 2013 fue, por supuesto, la revelación de que partes del gobierno de los Estados Unidos (principalmente la Agencia de Seguridad Nacional) han estado espiando a los ciudadanos sin restricciones..

Según los documentos filtrados por el ex contratista de la NSA Edward Snowden, y reforzados por otras fuentes como el ex funcionario de la NSA William Binney, los servicios de inteligencia de Estados Unidos tienen acceso no solo a registros telefónicos y metadatos de redes sociales, sino que también pueden aprovechar una amplia gama de servicios, incluido el teléfono celular. llamadas, correos electrónicos y conversaciones en línea, ya sea a través de escuchas telefónicas directas o mediante órdenes secretas.

¿Qué significa esto para ti? Eso es difícil de decir porque la NSA insiste en que el programa es un secreto de seguridad nacional. Si bien los denunciantes han señalado que el tamaño de los centros de datos de la NSA implica que el gobierno está grabando y manteniendo un volumen bastante grande de datos de video y audio, no hay forma de saber con certeza qué se ha grabado y almacenado mientras los espías de Estados Unidos continúen para obstruir al público.

La inquietante conclusión es que hay nada que puedas hacer para garantizar su privacidad, porque la medida en que puede verse comprometida y cómo podría verse comprometida, solo se conoce a medias.

... Y también lo son todos los demás

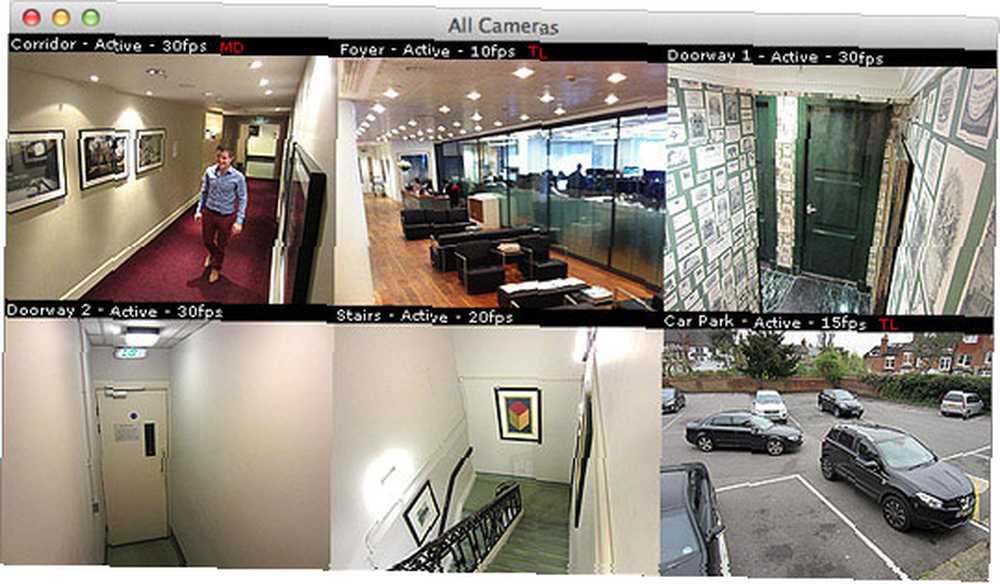

No solo el gobierno está interesado en espiar a las personas. Las personas también pueden hacer uso de video o audio encubierto tomado de la computadora de la víctima. A menudo tiene menos que ver con el fraude que con las bromas y la pornografía, aunque los dos pueden converger.

El mundo subterráneo de observar víctimas desprevenidas, llamado “ratting” fue brillantemente expuesto en un artículo de Ars Technica. Aunque encender la cámara web de una persona y grabarla de forma remota a menudo se considera como piratería, ahora se puede lograr con relativa facilidad utilizando programas con nombres como Fun Manager. Una vez que se ha instalado un cliente ratting en la PC de una víctima, los ratters pueden aprovechar y ver qué está sucediendo.

A menudo, “Qué esta pasando” se traduce directamente en una oportunidad de ver a mujeres desprevenidas sin ropa, aunque el software también se puede usar para jugar bromas como abrir al azar imágenes perturbadoras para ver la reacción de la víctima. En el peor de los casos, ratificar puede traducirse directamente en chantaje, ya que el ratter captura imágenes embarazosas o desnudas de una víctima y luego amenaza con liberarlas si no se les paga un rescate..

Sus contraseñas aún no son seguras

La seguridad de la contraseña es una preocupación común, y por una buena razón. Mientras una sola cadena de texto sea lo único que se interponga entre el mundo y su cuenta bancaria, mantener ese texto en secreto será de suma importancia. Desafortunadamente, las compañías que nos solicitan iniciar sesión con una contraseña no están tan preocupadas y las están perdiendo a un ritmo alarmante.

La violación más importante de este año se produjo por cortesía de Adobe, que perdió más de 150 millones de contraseñas en un gran ataque que también (según la compañía) permitió a los atacantes hacerse con el código del software aún en desarrollo y robar información de facturación para algunos clientes. Mientras que las contraseñas estaban encriptadas, eran todos asegurado utilizando un método de cifrado desactualizado y la misma clave de cifrado. Lo que significa que descodificarlos fue mucho más fácil de lo que debería haber sido.

Si bien se han producido infracciones similares antes, Adobe es la más grande en términos de la cantidad de contraseñas perdidas, lo que muestra que hay todavía empresas que no toman en serio la seguridad. Afortunadamente, hay una manera fácil de saber si se violaron los datos de su contraseña; simplemente vaya a HaveIBeenPwned.com e ingrese su dirección de correo electrónico.

Hackear es un negocio

A medida que las computadoras se han vuelto más complejas, los delincuentes que buscan usarlas como un medio para obtener ganancias ilegales también se han vuelto más sofisticadas. Los días en que un pirata informático solitario lanza descaradamente un virus solo para ver lo que sucede parece haber terminado, reemplazado por grupos que trabajan juntos para ganar dinero.

Un ejemplo es Paunch, un hacker en Rusia que dirigió las ventas de un kit de exploits conocido como Blackhole. El kit, creado por Paunch y varios co-conspiradores, se desarrolló tácticas comerciales parcialmente inteligentes. En lugar de tratar de crear exploits de día cero por su cuenta, el grupo de Paunch compró exploits de día cero a otros piratas informáticos. Luego se agregaron al kit, que se vendió como una suscripción por $ 500 a $ 700 por mes. Una parte de las ganancias se reinvirtió en la compra de más exploits, lo que hizo que Blackhole fuera aún más capaz.

Así es como funciona cualquier negocio. Se desarrolla un producto y, si tiene éxito, se reinvierte parte de la ganancia para mejorar el producto y, con suerte, atraer aún más negocios. Repite hasta que sea rico. Desafortunadamente para Paunch, su plan finalmente fue rastreado por la policía rusa, y ahora está bajo custodia..

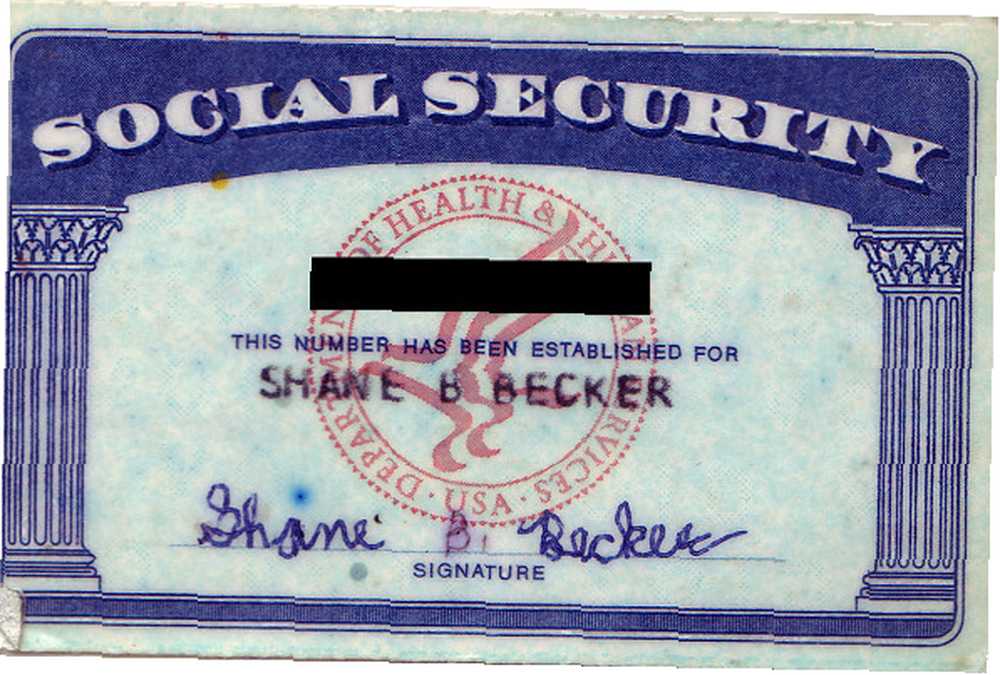

Incluso su número de seguro social está a pocos clics de distancia

La existencia de botnets se conoce desde hace algún tiempo, pero su uso a menudo se asocia con ataques relativamente simples pero masivos, como la denegación de servicio ¿Qué es un ataque DDoS? [MakeUseOf explica] ¿Qué es un ataque DDoS? [Explica MakeUseOf] El término DDoS silba cuando el ciberactivismo levanta su cabeza en masa. Este tipo de ataques son titulares internacionales debido a múltiples razones. Los problemas que impulsan esos ataques DDoS son a menudo controvertidos o muy ... o spam de correo electrónico, en lugar de robo de datos. Un equipo de hackers adolescentes en ruso nos recordó que pueden hacer más que llenar nuestras bandejas de entrada con anuncios de Viagra cuando lograron instalar una botnet en los principales corredores de datos (como LexisNexis) y robar volúmenes de datos confidenciales..

Esto resultó en un “Servicio” llamado SSNDOB que vendió información sobre los residentes de los Estados Unidos. ¿El precio? Solo un par de dólares por un registro básico y hasta $ 15 dólares por crédito completo o verificación de antecedentes. Está bien; Si es ciudadano de los EE. UU., su número de seguro social y su información de crédito podrían obtenerse por menos del precio de una comida en The Olive Garden.

Y se pone peor. Además de almacenar información, algunas empresas de corretaje de datos también se utilizan para autenticarla. Es posible que se haya encontrado con esto usted mismo si alguna vez ha intentado solicitar un préstamo solo para ser recibido por preguntas como, “¿Cuál era tu dirección hace cinco años??” Dado que los corredores de datos se vieron comprometidos, tales preguntas podrían responderse con facilidad.

Conclusión

2013 no ha sido un gran año para la seguridad en línea. De hecho, ha sido una pesadilla. Espionaje del gobierno, números de seguridad social robados, chantaje de cámaras web por extraños; muchos imaginan que estos son los peores escenarios que solo podrían ocurrir en las circunstancias más extremas, sin embargo, este año demostró todo lo anterior posible con un esfuerzo sorprendentemente pequeño. Afortunadamente, en 2014 se tomarán medidas para resolver estos problemas evidentes, aunque personalmente dudo que tengamos tanta suerte.

Crédito de la imagen: Flickr / Shane Becker, Flickr / Steve Rhodes