Michael Fisher

4

1161

161

Los pagos NFC (Near Field Communication) se están volviendo cada vez más convencionales. Aunque Estados Unidos ha sido un poco lento en la adopción, las personas en el Reino Unido han estado utilizando la tecnología desde 2011. En años más recientes, los pagos con NFC también han crecido en popularidad en Europa, Canadá y Australia.

Uno de los principales puntos de venta de los pagos NFC es una mejor seguridad. Hemos hablado extensamente sobre las características de seguridad ofrecidas por Apple Pay. Apple Pay es más seguro de lo que piensa: 5 hechos para demostrarlo Apple Pay es más seguro de lo que piensa: 5 hechos para demostrarlo. Los servicios de pago basados en dispositivos móviles como Apple Pay se están convirtiendo cada vez más popular ¿Pero qué características de seguridad ofrece? ¿Qué salvaguardas existen? ¿Es seguro? en otra parte del sitio.

Pero no te dejes engañar. Los pagos sin contacto NFC no brindan una garantía de seguridad de hierro fundido. Al igual que cualquier transacción financiera, existen debilidades y lagunas. ¿Son los sistemas de pago sin contacto una amenaza para sus finanzas? ¿Son los sistemas de pago sin contacto una amenaza para sus finanzas? Los pagos sin contacto se han vuelto más populares, pero ¿son seguros? ¿Qué amenazas rodean a esta nueva moda financiera? Más importante aún, si te registras? .

Aquí hay cinco problemas de seguridad NFC que debe tener en cuenta antes de realizar su próximo pago sin contacto.

1. Escuchas

Las escuchas son posiblemente la amenaza número uno que enfrentan todos los pagos sin contacto NFC. El término se refiere a un criminal “escuchando” en una transacción NFC.

A diferencia de la entrega de efectivo en una tienda, la naturaleza de los pagos NFC significa que el dispositivo de pago y el terminal están transmitiendo datos electrónicos. Los ladrones pueden utilizar esos datos para determinar la información privada sobre el usuario. Podría tomar la forma de datos bancarios, pero también la información necesaria para el robo de identidad simple. 10 piezas de información que se utilizan para robar su identidad. 10 piezas de información que se usan para robar su identidad. Según la Oficina de Justicia de los Estados Unidos, el costo del robo de identidad víctimas de más de $ 24 mil millones en 2012, más que el robo domiciliario, el robo de automóviles y la propiedad combinados. Estos 10 datos son lo que buscan los ladrones ... como nombres y direcciones.

En términos generales, hay tres aspectos principales en una transacción NFC: captura de señales de interfaz aérea, decodificación de canales de comunicación, y análisis de datos capturados. Es la primera parte que está en riesgo de escuchar a escondidas.

Los pagos NFC utilizan acoplamiento magnético para gestionar la transferencia de energía entre el lector RFID HF y las antenas de etiquetas. El acoplamiento establece límites sobre cuán lejos pueden llegar las señales, pero algunos hackers de sombrero blanco afirman que han tenido éxito desde una distancia de hasta cinco metros.

En última instancia, si un interceptor puede recibir, amplificar, procesar y decodificar las señales filtradas, puede escuchar a escondidas.

Solución: Solo use canales seguros para realizar pagos. Los canales seguros cifran los datos para que solo un dispositivo autorizado pueda decodificarlos.

2. ¿Está utilizando una aplicación actualizada??

Los pagos sin contacto NFC son posibles gracias a las aplicaciones. La tecnología NFC es hardware dentro de su teléfono o tableta, pero es la aplicación individual o el sistema operativo que decide cómo se usa la tecnología.

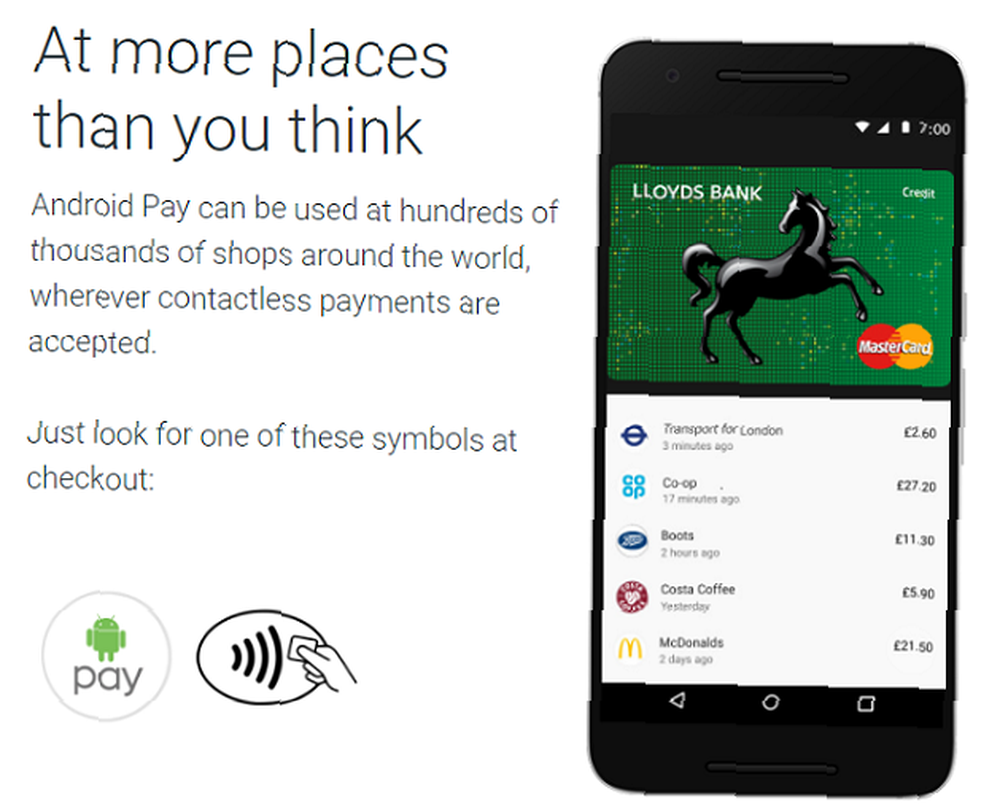

Incluso si no usa pagos NFC, probablemente esté familiarizado con algunos de los principales actores del sector Todo lo que necesita saber sobre Apple Pay, Samsung Pay y Android Pay Todo lo que necesita saber sobre Apple Pay, Samsung Pay y Android Pay Android Pay, Samsung Pay, Apple Pay tienen sus ventajas y desventajas. Veamos exactamente cómo funciona cada uno de ellos y quién puede usarlos. . Incluyen Samsung Pay, Apple Pay, Android Pay, LifeLock Wallet y Square Wallet. Varias aplicaciones bancarias también tienen la función.

Al igual que cualquier aplicación en su teléfono, debe actualizar estas aplicaciones con frecuencia. Obviamente, una aplicación actualizada le dará acceso a las últimas funciones, pero también le asegurará que está utilizando la versión de la aplicación con las correcciones de seguridad más recientes..

Si no está ejecutando la última versión de una aplicación, podría poner en peligro su seguridad financiera.

Solución: Siempre asegúrese de tener las actualizaciones automáticas habilitadas en su dispositivo.

3. Robo

El año pasado, a casi 2,5 millones de estadounidenses les robaron sus teléfonos inteligentes. 2 maneras fáciles de recuperar un teléfono Android perdido o robado. 2 maneras fáciles de recuperar un teléfono Android perdido o robado. Estos métodos pueden ayudarlo a encontrar su teléfono o tableta Android perdidos o robados. . Históricamente, si fue víctima de un robo, fue molesto pero no le cambió la vida. Si fueras diligente, tus contactos, fotos, mensajes y otros datos valiosos habrían estado en la nube; no perdiste nada.

Sin embargo, con la creciente prevalencia de las aplicaciones de pago sin contacto NFC, eso podría deberse al cambio.

Por supuesto, si toma en serio su seguridad móvil, generalmente no debería tener nada de qué preocuparse. Su teléfono y su aplicación de pago estarán protegidos mediante contraseñas, PIN y datos biométricos..

Crédito de imagen: photographee.eu/BOTO

Crédito de imagen: photographee.eu/BOTO

Sin embargo, miles de personas no toman estas precauciones. Son vulnerables También puede ser vulnerable si deshabilita las solicitudes de PIN por períodos de tiempo establecidos después de una transacción, y luego pierde su teléfono durante ese período de tiempo.

Pero ignorando la laxitud de la seguridad del usuario y las desafortunadas secuencias de eventos, ¿sigue existiendo un riesgo? Sí, pero es mínimo. La forma en que las aplicaciones de pago usan tokenización les impide funcionar si detectan un código PIN pirateado.

Solución: No tome atajos con la seguridad de su teléfono. Siempre active todas las protecciones disponibles tanto en el dispositivo como en la aplicación. Si pierde su teléfono, comuníquese inmediatamente con su banco y su proveedor de aplicaciones de billetera.

4. Ataques de intercepción

Volvamos a algunos conocimientos técnicos. Además de los ataques de espionaje, también eres vulnerable a los ataques de intercepción. Funcionan de manera similar a los ataques de hombre en el medio ¿Qué es un ataque de hombre en el medio? La jerga de seguridad explicada ¿Qué es un ataque de hombre en el medio? Explicación de la jerga de seguridad Si ha oído hablar de ataques de "hombre en el medio" pero no está seguro de lo que eso significa, este es el artículo para usted. : un hacker recibe información de un dispositivo, la modifica y luego la pasa al destinatario.

Con NFC, el riesgo es insignificante, pero existe. Los hackers solo pueden hacer que funcione si los dos dispositivos están ambos en Activo modo. Si hay uno Pasivo modo, los dos dispositivos no pueden recibir y enviar información al mismo tiempo.

Incluso si ambos están en modo Activo, los dispositivos podrían reconocer un error de protocolo y detener la transmisión..

La conclusión es que los ataques de intercepción son difíciles de operar, pero no imposibles.

Solución: Deje NFC apagado cuando no lo esté usando. Cuando esté habilitado, deje su dispositivo en modo pasivo para evitar un emparejamiento activo-activo accidental.

5. Privacidad del consumidor

No pensaste que podríamos pasar todo el artículo sin hablar de privacidad, ¿verdad??!

No debería sorprendernos que los pagos con NFC traigan una serie de nuevos problemas de privacidad en los próximos años..

Para comprender la situación actual, es necesario explicar algunos antecedentes. En 1999, el Congreso de los Estados Unidos aprobó el Ley Gramm-Leach-Bliley (GLBA) Uno de los muchos cambios que implementó fue hacer que los proveedores de servicios de pagos móviles sean similares a las instituciones financieras y permitir a sus consumidores optar por no compartir información personal para el marketing de terceros..

El decreto fue seguido en 2003 por el Ley CAN-SPAM (CSA) y el Ley de protección telefónica del consumidor (TCPA). Las leyes hicieron ilegal que las compañías envíen correos electrónicos comerciales no solicitados y mensajes de texto a dispositivos inalámbricos. Pero de manera crucial, las leyes no se aplican cuando una persona ha establecido una relación comercial con el remitente potencial.

Hasta ahora tan bueno. Sin embargo, GLBA, CSA y TCPA no son adecuados para la era moderna de los pagos con NFC.

Aunque nadie lo ha probado aún en los tribunales, parece que GLBA no se aplicará si un consumidor o una aplicación (en lugar de una institución financiera) divulga la información a tiendas y vendedores durante una transacción NFC.

Del mismo modo, CSA y TCPA no se aplicarán. Al pagarle a un vendedor, ha establecido una relación comercial con él..

Hay algunos resultados probables de estas lagunas:

- Podemos esperar que más tiendas carguen anuncios, cupones e incluso adware en nuestros dispositivos durante una transacción NFC.

- Podríamos comenzar a ver a otros proveedores utilizando información sobre nuestras compras para mostrarnos anuncios orientados en la web..

- Probablemente comenzaremos a ver acuerdos de licencia de software y avisos de puntos de venta que nos obligan a dar su consentimiento para recibir mensajes de marketing..

Solución: Lea la letra pequeña de una aplicación, lea los términos de negocio de una tienda y siempre profundice en la configuración de su billetera para ver si hay una manera de evitar transferencias de datos de esta naturaleza..

¿Te preocupa la seguridad de NFC??

Como ha demostrado este artículo, NFC está lejos de ser una bala mágica que resolverá instantáneamente todas las inseguridades en la industria financiera. Usted está en riesgo de problemas técnicos, problemas prácticos y problemas de privacidad..

Sin embargo, NFC probablemente sea aún más seguro que usar las viejas tarjetas bancarias basadas en tiras magnéticas o incluso las innovaciones más recientes de Chip y PIN.

¿Utiliza pagos sin contacto NFC? ¿Le preocupa la seguridad de los pagos? ¿Has sido víctima de un delito con NFC? Como siempre, puede dejar todas sus opiniones y pensamientos en la sección de comentarios a continuación..

Haber de imagen: Wavebreakmedia / Depositphotos