Peter Holmes

0

4669

1368

La navegación privada es privada, ¿verdad? Esta en el nombre. Privado hojeada.

Bueno, en el 99% de los casos, lo es. Abre una ventana especial en su navegador web elegido y la usa para cosas que preferiría no haber almacenado en su historial de navegación. Cuando termines, simplemente ciérralo y todo se olvidará.

Excepto que ese no es siempre el caso. Hay varias formas en que la navegación privada puede ser derrotada. Algunos de ellos ni siquiera necesitan tanto trabajo.

Las GPU de Nvidia nunca se olvidan

Hace dos años, el estudiante canadiense Evan Andersen encendió Diablo III después de pasar una tarde mirando videos para adultos. Pero en lugar de ver el popular juego de rol de hack and slash, terminó viendo las películas obscenas que había estado viendo antes..

“Cuando lancé Diablo III, no esperaba que la pornografía que había estado mirando horas antes apareciera en la pantalla. Pero eso es exactamente lo que reemplazó a la pantalla de carga negra. Como una escena de Hollywood, el juego se congeló temporalmente cuando se lanzó, evitando cualquier intento de borrar la pantalla..”

Estudiante de Ingeniería Eléctrica e Informática, Andersen supo de inmediato que algo andaba mal. Sobre todo porque había estado mirando YouPorn a través del supuesto escudo del modo incógnito de Google. Entonces, él comenzó a cavar.

Resulta que hay un serio defecto con la forma en que los controladores de gráficos de Nvidia manejan la memoria. En su blog, Andersen dice:

“Cuando se cerró la ventana de incógnito de Chrome, su framebuffer se agregó al conjunto de memoria de GPU libre, pero no se borró ... Cuando Diablo solicitó un framebuffer propio, NVIDIA ofreció el que Chrome había utilizado anteriormente. Como no se borró, todavía contenía los contenidos anteriores. Como Diablo no borra el búfer en sí, como debería, la vieja ventana de incógnito volvió a aparecer en la pantalla.”

Andersen les contó a Nvidia y Google sobre el error en 2014, pero no tuvo noticias de ellos. Después de casi dos años de esperar a que sus respectivos equipos de seguridad emitieran una solución, Andersen tomó el asunto en sus propias manos y lo publicó en su propio blog. Eso es bastante estándar para cualquiera que practique la divulgación responsable Divulgación completa o responsable: cómo se divulgan las vulnerabilidades de seguridad Divulgación completa o responsable: cómo se divulgan las vulnerabilidades de seguridad Las vulnerabilidades de seguridad en paquetes de software populares se descubren todo el tiempo, pero cómo se informan a los desarrolladores y cómo ¿los hackers aprenden sobre vulnerabilidades que pueden explotar?? .

Al momento de escribir, Nvidia aún no ha publicado una solución.

Huella digital de lienzo

Las cookies se pueden borrar. Puedes instalar AdBlock. Puede usar una VPN que bloquea los rastreadores de publicidad, como SurfEasy Protege sus datos móviles y el uso de la red con SurfEasy VPN [Giveaway] Proteja sus datos móviles y el uso de la red con SurfEasy VPN [Giveaway] En Google Play Store, encontrará un Una gran cantidad de clientes VPN para dispositivos Android, pero pocos de ellos están tan actualizados y robustos como SurfEasy. SurfEasy ofrece una estructura de cuenta de 3 niveles: gratis, móvil…. Puedes activar el modo de incógnito. Puede usar su computadora portátil en una cueva, mientras está agachado debajo de una jaula de Faraday. Pero las huellas digitales en lienzo Las huellas digitales en lienzo te rastrearán donde sea que vayas. Aquí le explicamos por qué debería preocuparse. Las huellas digitales en lienzo lo seguirán a todas partes. He aquí por qué debería estar preocupado puede demoler todo eso sin sudar.

¿Entonces, cómo funciona? Bueno, mediante el uso de la API Canvas de HTML5 (interfaz de programación de aplicaciones ¿Qué son las API y cómo las API abiertas están cambiando Internet? ¿Qué son las API y cómo las API abiertas están cambiando Internet? ¿Alguna vez se ha preguntado cómo los programas en su computadora y los sitios web que visita " hablar "entre sí?), crea una línea o imagen oculta que identifica esa computadora en particular. El truco es que cada ficha de identificación es prácticamente única para cada computadora, aunque es totalmente posible que ocurran colisiones.

Esta singularidad proviene de una serie de cálculos que tienen en cuenta varios atributos de la computadora. Todo, desde la configuración de la GPU, hasta el navegador, hasta qué complementos están instalados, constituye el token.

Lo único seguro La forma de vencerlo es evitar que la página web en la que se encuentra utilice el elemento Canvas. Para hacerlo, tendrá que instalar un navegador anterior (aún puede descargar Internet Explorer 6 Cómo descargar Internet Explorer 6 (si realmente lo necesita) Cómo descargar Internet Explorer 6 (si realmente lo necesita) Hay todavía hay algunas personas que usan Internet Explorer 6 hasta el día de hoy, y tienen algunas razones válidas. Aquí es cómo puede usarlo si lo necesita., extrañamente), o deshabilitar JavaScript. Sin embargo, esto tendrá un impacto negativo en su experiencia de navegación, ya que la mayoría de los sitios dependen irremediablemente de JavaScript y no funcionarán correctamente sin él. Es por esta razón por la que James Bruce lo describió como parte de su Trifecta of Evils AdBlock, NoScript & Ghostery - The Trifecta Of Evil AdBlock, NoScript & Ghostery - The Trifecta Of Evil En los últimos meses, me han contactado un buen número de lectores que han tenido problemas para descargar nuestras guías, o por qué no pueden ver que los botones de inicio de sesión o los comentarios no se cargan; y en… .

El hombre en el medio ve todo

La navegación de incógnito solo es realmente efectiva dentro del navegador. Una vez que el paquete sale de su computadora y comienza a abrirse camino a través de la vasta extensión de Internet hacia su destino final., todas las apuestas están cerradas.

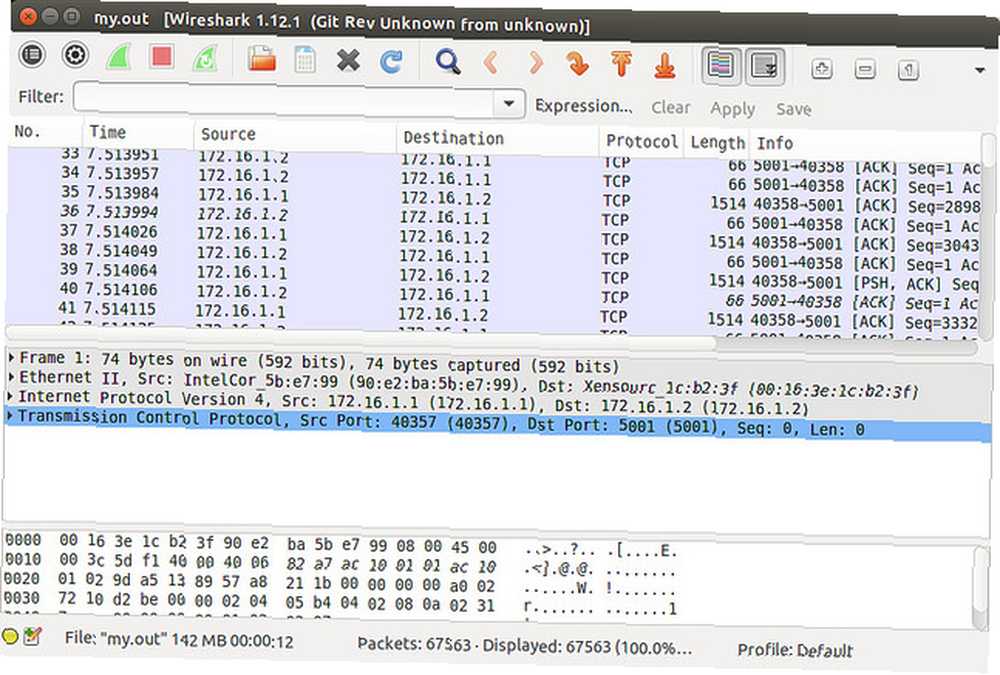

Si alguien está sentado en la misma red local que usted, puede interceptar su tráfico en tiempo real. El software requerido para hacer no es especialmente exótico. Es solo Wireshark.

Otra amenaza es la posibilidad de que alguien actúe como un nodo en la ruta que su paquete toma desde su computadora, hasta su destino final. Una de las manifestaciones más comunes de esto es en los puntos críticos no autorizados, donde las personas crean redes inalámbricas con la intención de hacer que las personas se conecten a ellas, para que puedan capturar y analizar todo el tráfico que atraviesa la red. Esto se llama un ataque Man in the Middle ¿Qué es un ataque Man-in-the-Middle? La jerga de seguridad explicada ¿Qué es un ataque de hombre en el medio? Explicación de la jerga de seguridad Si ha oído hablar de ataques de "hombre en el medio" pero no está muy seguro de lo que eso significa, este es el artículo para usted. .

Hay algunas cosas que puede hacer para mitigar esto. En primer lugar, instale el complemento HTTPS Everywhere Cifre su navegación web con HTTPS Everywhere [Firefox] Cifre su navegación web con HTTPS Everywhere [Firefox] HTTPS Everywhere es una de esas extensiones que solo Firefox hace posible. Desarrollado por la Electronic Frontier Foundation, HTTPS Everywhere lo redirige automáticamente a la versión encriptada de los sitios web. Funciona en Google, Wikipedia y ..., disponible para Chrome y Firefox. Como su nombre indica, esto efectivo Conexiones SSL donde sea posible. Si bien no es una solución segura, ayuda. Vale la pena señalar que HTTPS Everywhere puede tener algunos efectos adversos en algunos sitios web. Sé que en este sitio web en particular, puede presentar algunos problemas visuales.

En segundo lugar, puede usar una VPN Qué es un túnel VPN y cómo configurar uno Qué es un túnel VPN y cómo configurar uno. Esencialmente, estos conectan su conexión a través de una conexión segura, evitando que cualquier persona en su red vea lo que está haciendo.

Extensiones de malware y navegador

Voy a tocar brevemente el lado del software de cómo se puede derrotar el modo de incógnito. En parte, porque gran parte es obvio. Si su computadora es un montón de malware y virus, ninguna cantidad de Modo de incógnito lo mantendrá seguro.

Si cada pulsación de tecla está siendo rastreada por un keylogger, presionar CTRL-SHIFT-N no mejorará repentinamente su privacidad o seguridad. Su mejor opción es simplemente limpiar su máquina y comenzar de nuevo. Esto es algo que se ha simplificado mucho. Cómo restablecer los valores de fábrica de Windows 10 o usar Restaurar sistema Cómo restablecer los valores de fábrica de Windows 10 o usar Restaurar sistema Aprenda cómo Restaurar sistema y restablecer valores de fábrica pueden ayudarlo a sobrevivir a cualquier desastre de Windows 10 y recuperar su sistema. en versiones más nuevas de Microsoft Windows.

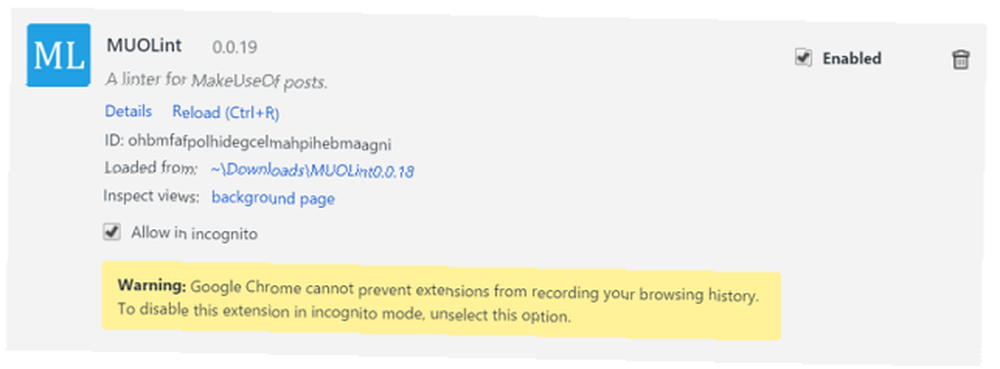

Un posible vector de ataque contra el modo de incógnito es a través de las extensiones del navegador. Si está utilizando una extensión que registra lo que hace en línea y la activa en modo incógnito, socava cualquier ventaja de privacidad que obtiene al usar el modo incógnito.

Modo incógnito: conozca sus límites

El modo de incógnito es excelente si desea navegar por Internet sin dejar rastro, localmente. Pero recuerde que no es una manera segura de mantenerse en línea. Se puede socavar con bastante facilidad; desde un controlador de GPU dudoso, hasta una extensión de Chrome deshonesta, hasta incluso un hombre en el medio ataque.

¿Te ha decepcionado la navegación privada? Cuéntame sobre esto en los comentarios a continuación.

Créditos de las fotos: WireShark (capturas de pantalla de Linux)