Peter Holmes

0

4516

1285

Los niños nacidos hace solo una década tienen mucha más habilidad tecnológica que sus padres. Esta falsa sensación de habilidad técnica lleva a muchos niños a infectar las computadoras y dispositivos domésticos de sus padres con software malicioso.

A menos que el padre tenga un trabajo en un campo tecnológico, la comprensión de la tecnología de sus hijos supera con creces la suya. Esto puede ser peligroso de muchas maneras..

Entonces, qué puede hacer usted al respecto?

Padres: retomen el control

Muchos padres pueden saber lo suficiente para instalar el software de monitoreo parental La Guía completa de controles parentales La Guía completa de controles parentales El mundo de los dispositivos conectados a Internet puede ser aterrador para los padres. Si tiene niños pequeños, lo tenemos cubierto. Aquí encontrará todo lo que necesita saber sobre la configuración y el uso de los controles parentales. en computadoras o dispositivos móviles que usan los niños.

Desafortunadamente, hacerlo no suele ser efectivo, ya que cualquier persona con un conocimiento rudimentario de herramientas básicas de piratería puede omitir el software de control parental 7 formas en que sus hijos podrían omitir el software de control parental net en el software de control parental no significa que sus hijos no encontrarán una manera de navegar a través de él. Así es como lo harán! .

Hay formas mucho más efectivas de controlar lo que sus hijos pueden estar haciendo en línea, y no necesita un doctorado en informática para hacerlo..

Seguir esta sencilla guía le permitirá recuperar el control de lo que sucede dentro de su red doméstica.

Los peligros de criar un guión para niños

El auge de los movimientos de piratería como Anonymous, e innumerables películas y programas de televisión que glorifican la piratería informática, dieron lugar a la popularidad de “seco” entre niños y adolescentes. Para los niños que han sido amamantados con iPads, esto es especialmente cierto.

La realidad es que no necesitas habilidades avanzadas de codificación o un título universitario en informática para entrar en el oscuro mundo de la piratería.

Un ejemplo de esto fue Kenneth Currin Schuchman, de 20 años, de Vancouver, Washington, responsable de desarrollar una red de bots masiva que pirateó más de 500,000 enrutadores de Internet en todo el mundo..

Los investigadores federales rastrearon el ataque hasta lo que llamaron un “pirateo aficionado” conocido como “Nexus Zeta”, un póster frecuente en foros de hackers. Lo evaluaron como aficionado debido a la falta de conocimiento de piratería que mostró en esos foros.

Sin embargo, Schuchman utilizó el código y las herramientas existentes de piratas informáticos para crear una botnet maliciosa como los investigadores federales que solo habían visto de grupos de piratas informáticos más sofisticados..

Si no crees que tu pequeño pirata informático en ciernes pueda meterse en este tipo de problemas, considera que Schuchman era un desempleado y discapacitado de 20 años que vivía con su padre. No tenía capacitación en informática formal ni recursos para comprar sistemas informáticos avanzados. Estaba trabajando fuera de su habitación y jugando en foros de hackers, usando herramientas y códigos básicos de hackers.

Schuchman ahora enfrenta cargos federales y posiblemente tiempo en prisión.

Cómo el hackeo de su hijo puede impactarlo

Mi familia a menudo recurre a mí para recibir asesoramiento técnico. En un caso, una madre de la familia se comunicó acerca de su iPhone, mensajes SMS e incluso sus cuentas bancarias se vieron comprometidas por un pirata informático.

Ella informó que sospechaba que uno o más de sus hijos estaban interesados en “seco”. Este hecho hizo sonar las alarmas por varias razones.

Si su hijo está hackeando, sus computadoras y dispositivos podrían verse comprometidos de las siguientes maneras.

Software pirateado o libre (troyanos)

Tener un niño interesado en piratear aumenta las probabilidades de infectarse con una aplicación de caballo de Troya.

UNA caballo de Troya es una aplicación que se disfraza como una aplicación aparentemente inocente. Esto podría ser una simple herramienta de piratería o una película pirata o un juego descargado de la web oscura. Los mejores sitios web oscuros que no encontrarás en Google Los mejores sitios web oscuros que no encontrarás en Google La web oscura no es para todos , pero vale la pena explorar algunas partes. Aquí están los mejores sitios web oscuros. .

Es una infección peligrosa porque puede crear una puerta trasera en la computadora, modificar archivos o robar información confidencial.

Y no necesita que se almacene información confidencial en la computadora para acceder a ella. El troyano puede usar herramientas de registro de teclas para rastrear sus pulsaciones de teclas cuando ingresa una contraseña en sitios web de bancos o tarjetas de crédito.

La web oscura

Niños que creen que son “hackers” a menudo son los primeros en sumergirse en la web oscura Los mejores sitios web oscuros que no encontrarás en Google Los mejores sitios web oscuros que no encontrarás en Google La web oscura no es para todos, pero vale la pena explorar algunas partes de eso. Aquí están los mejores sitios web oscuros. . En la mayoría de los casos, esto implica el uso de la red Tor para descargar música pirateada, películas y más.

Desafortunadamente, si se usa de manera incorrecta, también podría enviar malware u otros virus.

Si está accediendo a servidores ubicados dentro de la red Tor, es relativamente seguro siempre que los archivos descargados no estén infectados.

Donde entra el peligro es cuando la red Tor se usa para acceder a Internet regular. “Nodos de salida” son servidores en los que el tráfico de Tor se canaliza a la web, y en el pasado ha habido ejemplos de nodos de salida sin escrúpulos 6 maneras de mantenerse a salvo de los nodos de salida de Tor comprometidos 6 formas de mantenerse a salvo de los nodos de salida de Tor comprometidos Tor es poderoso para proteger en línea privacidad, pero no es perfecto. Aquí se explica cómo mantenerse a salvo de los nodos de salida de Tor comprometidos. amenazando la seguridad de ese tráfico.

Los nodos de salida pueden intentar:

- Robar contraseñas

- Inyecte código malicioso en descargas confiables

- Robar información personal

Para los niños, usar la red Tor es solo un aspecto de sentirse como un hacker. Desafortunadamente, es posible que no entiendan completamente las ramificaciones de cosas como nodos de salida o código malicioso inyectado.

Y si su hijo está utilizando la red Tor para acceder a cualquiera de sus cuentas (como su ID de Apple o cuenta de Facebook) utilizando canales no encriptados, entonces sus propias cuentas podrían verse comprometidas.

Cómo recuperar el control (para padres)

Si descubrió que sus hijos están pirateando activamente, hay algunos pasos que debe seguir de inmediato para limpiar sus dispositivos y proteger su red.

1. Bloquee su enrutador

Lo primero que debe hacer como padre es tomar el control de Internet. Eso significa tomar el control del enrutador directamente en la fuente, donde Internet entra en su hogar.

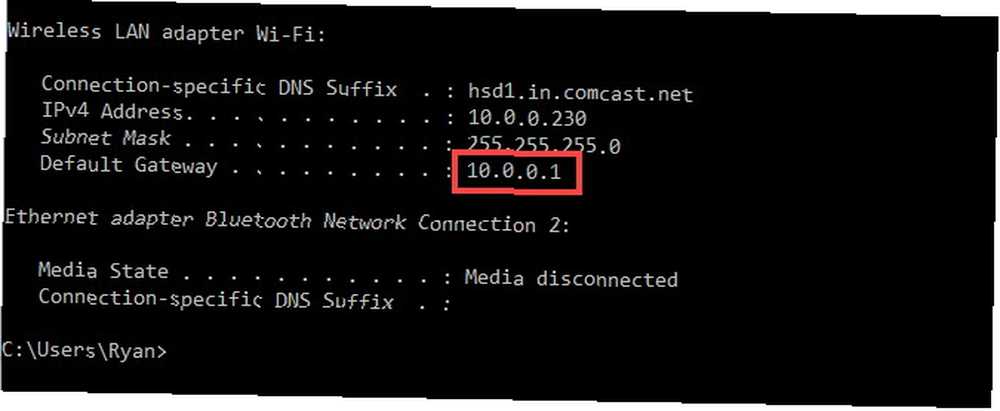

En su propia PC, abra un indicador CMD y escriba: ipconfig.

Ahora, abra un navegador web y escriba esa dirección IP en el campo URL.

Verás una pantalla de inicio de sesión. El ID de inicio de sesión suele ser “administración”. Si no conoce la contraseña, probablemente haya dejado el enrutador completamente abierto sin ninguna seguridad. Desafortunadamente, este es un error común que muchas personas cometen. Si puede iniciar sesión sin escribir ninguna contraseña, entonces este es el caso.

Asegúrese de establecer una contraseña de administrador que nadie pueda adivinar.

Cuando inicie sesión por primera vez en su enrutador, es posible que vea que su firewall está deshabilitado o configurado con baja seguridad. También debe buscar dispositivos inusuales en su red que no reconozca.

Consulte con sus hijos para ver qué dispositivos están usando, y tenga en cuenta que los dispositivos domésticos inteligentes también se enumerarán aquí.

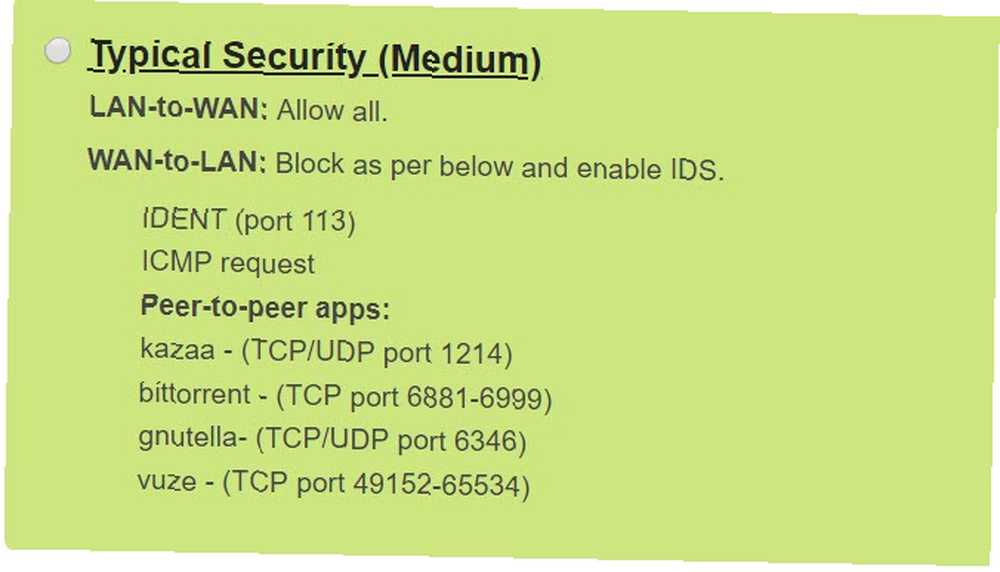

Preferiblemente, elija un nivel de seguridad que bloquee las peligrosas aplicaciones punto a punto que los niños usan para descargar contenido pirateado, como BitTorrent.

Su enrutador también puede tener un “control parental” área donde puede limitar estrictamente el acceso a sitios web específicos o sitios que contienen palabras clave. También solo puede permitir el acceso al enrutador desde dispositivos específicos y nada más.

Lo más importante, una vez que actualice la contraseña de su enrutador, no se la proporcione a sus hijos.

Es posible que hayan podido pasar por alto los controles parentales en su computadora o teléfono inteligente, pero no podrán pasar por alto la seguridad de su enrutador a menos que haya usado una contraseña corta que sea fácil de adivinar.

Para obtener más información, consulte nuestra guía para asegurar su enrutador.

2. Bloquear dispositivos

La mayoría de los proveedores inalámbricos más importantes de hoy ofrecen la posibilidad a los padres de aplicar salvaguardas y otros controles sobre cómo los niños acceden a Internet.

Servicios como este te permiten hacer cosas como:

- Localización GPS

- Limite el tiempo de pantalla

- Filtrado de contenido

- Controla qué aplicaciones se pueden instalar

Solo tenga en cuenta que los niños ingeniosos que están hackeando probablemente intentarán liberar su iPhone o rootear su Android para que puedan hacer lo que quieran. Puede instalar aplicaciones en esos teléfonos para verificar si se han visto comprometidas. Revísalos al menos mensualmente..

3. Reinicie sus computadoras y dispositivos móviles

Desafortunadamente, si su hijo ha estado descargando y ejecutando activamente herramientas de hackers en su red, o descargando contenido pirateado, el enfoque más seguro es comenzar de nuevo.

Esto es especialmente importante si sospecha que algún dispositivo en su red ha sido infectado.

Esto no será fácil, pero es el mejor seguro para que su hogar esté limpio de todos los troyanos y otros tipos de malware.

Antes de realizar cualquiera de estos pasos, asegúrese de hacer una copia de seguridad de documentos, archivos, imágenes y videos importantes en algo como un disco duro externo.

- Restaurar todas las computadoras con Windows 4 formas de restablecer los valores de fábrica de su computadora con Windows 10 4 formas de restablecer los valores de fábrica de su computadora con Windows 10 ¿Quiere saber cómo restablecer los valores de fábrica de una PC? Le mostramos los mejores métodos para restablecer una computadora con Windows 10, 8 o 7. a los valores predeterminados de fábrica

- Restaurar todas las computadoras Mac Cómo reinstalar macOS para una Mac limpia y rápida Cómo reinstalar macOS para una Mac limpia y rápida ¿Necesita restaurar su Mac a la configuración de fábrica? Aquí se explica cómo instalar una copia nueva de macOS y borrar todo. a los valores predeterminados de fábrica

- Restablezca todos los teléfonos inteligentes Android en Configuraciones, Restablecimiento de copia de seguridad

- Restablecer todos los iPhone o iPad Cómo restablecer de fábrica su iPhone y iPad Cómo restablecer de fábrica su iPhone y iPad ¿Se pregunta cómo restablecer de fábrica su iPhone o iPad? Aquí se explica cómo hacer una copia de seguridad, restablecer y restaurar fácilmente los datos de su dispositivo iOS. dispositivos

Si bien esto puede parecer usar un mazo para matar una mosca, es necesario.

Por experiencia, puedo asegurarle que es muy difícil saber qué dispositivo comprometió sus credenciales bancarias o su cuenta de tarjeta de crédito. Limpiar todos los dispositivos es la única forma de erradicar de tu vida a un hacker particularmente determinado.

4. Restablecer todas las contraseñas

Una vez que su enrutador está bloqueado, la actividad del dispositivo doméstico está controlada y todos sus dispositivos están limpios, es hora de restablecer todas las contraseñas de su cuenta.

Solo puede hacer este paso después de la limpieza. Si algún software de keylogger se estaba ejecutando en cualquiera de los dispositivos antes de la limpieza, el pirata informático volvería a recuperar las nuevas contraseñas.

Haga una lista de todas las cuentas que usa, incluidas las cuentas que tienen almacenada su tarjeta de crédito o información bancaria.

Algunos ejemplos pueden incluir:

- Apple Pay o Google Pay

- PayPal

- Tu ID de Apple

- Todas las cuentas de redes sociales.

- Todas las cuentas de correo electrónico (especialmente las que se usan para las confirmaciones de restablecimiento de contraseña)

- Cuentas bancarias

- Cuentas de tarjeta de credito

- Cuentas de medios como Netflix, YouTube y Amazon

Una vez que haya terminado todos sus restablecimientos de contraseña, toda su familia debería ser erradicada de la infección..

Seguridad adicional y consejos de seguridad

La única forma de mantener un hogar libre de la amenaza de los piratas informáticos es seguir un estricto conjunto de protocolos de seguridad. Haga que sus hijos sean responsables de estas mismas reglas.

La forma más importante de protegerse como familia:

- No comparta contraseñas dentro de la familia.

- Mantenga cuentas individuales como ID de Apple o cuentas de correo electrónico

- Evite guardar los detalles de la tarjeta de crédito en las cuentas de juego que usan sus hijos (como la red PlayStation)

- Si es posible, no comparta computadoras o dispositivos inteligentes entre adultos y niños de la familia.

Si sus hijos rompen estas reglas, quíteles sus dispositivos para demostrar que habla en serio.

Hable con sus hijos sobre los peligros

Si bien estas medidas pueden parecer dramáticas, los efectos del malware o software troyano que conducen a una identidad robada y el dinero que se extrae de su cuenta bancaria son mucho más dramáticos.

No esperes hasta convertirte en una víctima. Hable con sus hijos sobre lo que puede suceder cuando descargan contenido pirateado infectado de redes de igual a igual, o usan herramientas de piratería en las que no se puede confiar.

Convierta el interés de su hijo en piratear en un interés productivo en computadoras y tecnología. Fomente su interés en la seguridad informática y la criptografía, pero asegúrese de que entiendan los peligros inherentes de la piratería. Y asegúrese de que comprendan los peligros de descargar juegos piratas 5 Peligros de seguridad reales de descargar juegos piratas 5 Peligros de seguridad reales de descargar juegos piratas La piratería de videojuegos es un asunto serio. Incluso si no tiene reparos morales, estos cinco riesgos de seguridad innegables deberían disuadirlo de arriesgarse. , películas y otro contenido.

Haber de imagen: marcinmaslowski / Depositphotos