Edmund Richardson

0

646

7

Hubo una vez en que la seguridad de los sistemas informáticos significaba asegurarse de cerrar la puerta antes de salir de su oficina. Por desgracia, esos tiempos se desvanecieron hace una década, y el ascenso de la computadora doméstica al estado de electrodomésticos esenciales se ha asociado con una espiral aparentemente interminable de amenazas de seguridad y aplicaciones de seguridad destinadas a frustrar esas amenazas. Esto puede conducir a malentendidos que pueden hacer que su computadora sea vulnerable a ciertas fallas de seguridad.

Hubo una vez en que la seguridad de los sistemas informáticos significaba asegurarse de cerrar la puerta antes de salir de su oficina. Por desgracia, esos tiempos se desvanecieron hace una década, y el ascenso de la computadora doméstica al estado de electrodomésticos esenciales se ha asociado con una espiral aparentemente interminable de amenazas de seguridad y aplicaciones de seguridad destinadas a frustrar esas amenazas. Esto puede conducir a malentendidos que pueden hacer que su computadora sea vulnerable a ciertas fallas de seguridad.

Analicemos algunos problemas de seguridad comunes que los programas antivirus normalmente no protegen y qué puede hacer para reforzar sus defensas..

Acceso físico / robo

El robo físico real sigue siendo un problema de seguridad en serie que no es infrecuente entre los usuarios de computadoras portátiles que frecuentemente usan sus computadoras portátiles fuera del hogar. Los ladrones de computadoras portátiles generalmente roban una computadora portátil para venderla más tarde, no como un medio para obtener datos privados, pero eso no significa que su seguridad no se verá comprometida. Tampoco se deje engañar por su pantalla de inicio de sesión de Windows protegida con contraseña: esto no detendrá a un atacante determinado.

Si le preocupa la posibilidad de robo de una computadora portátil, debe buscar servicios que le permitan rastrear, deshabilitar o borrar su computadora portátil en caso de robo. LAlarm LAlarm Laptop hace que su laptop grite cuando es robado LAlarm Laptop hace que su laptop grite cuando es robado es un programa gratuito que puede manejar algunas de estas tareas, pero una protección más seria, como Lo-Jack para laptops, requerirá que se separe de algunos efectivo.

Hemos cubierto muchas aplicaciones y servicios que pueden ayudarlo a localizar su computadora portátil robada. Eche un vistazo a Prey Track Down y recupere su computadora portátil robada con Prey Track Down y recupere su computadora portátil robada con Prey, y si tiene una Mac, JackSMS.

Amenazas remotas

Las compañías de seguridad informática intentan constantemente atraer nuevos clientes y aumentar los ingresos ofreciendo nuevos productos. Esto tiene el efecto secundario de confundir a los clientes. ¿Cuál es la diferencia entre Norton Antivirus, Norton Internet Security y Norton 360? Tendrás que investigar un poco para comprender completamente todos los entresijos.

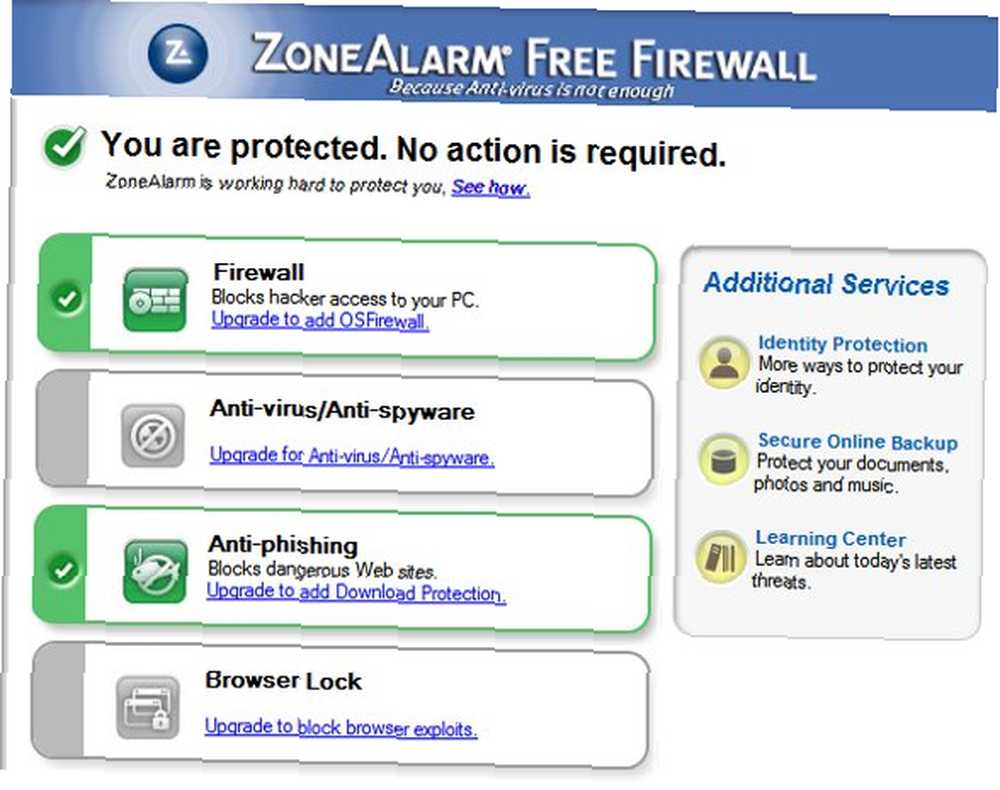

Algunas personas simplemente optan por el antivirus. Tiene el precio más bajo y dice que protege contra virus, eso es todo lo que necesita, ¿verdad? Bueno, no tan rápido. El software de firewall también es muy importante. El antivirus puede detectar archivos sospechosos y ponerlos en cuarentena, pero no hace nada contra los atacantes que intentan obtener acceso a su computadora desde fuera de su red local. Los hackers a veces usan estos ataques para crear un “botnet” - una serie de computadoras zombies que están siendo manipuladas por alguien que no sean sus dueños. Estas computadoras se utilizan para actividades incompletas como campañas de spam o ataques DoS ¿Cómo puede un ataque DoS derribar Twitter? [Explicación de la tecnología] ¿Cómo puede un ataque DoS derribar Twitter? [Tecnología explicada] .

La buena noticia es que hay algunos firewalls gratuitos sólidos disponibles. Los tres mejores firewalls gratuitos para Windows Los tres mejores firewalls gratuitos para Windows. Si ya tiene una solución antivirus, estos programas ayudarán a completar la seguridad de su computadora.

Virus periféricos

Aunque actualmente es poco común, ha habido algunos ejemplos recientes de ataques a la seguridad informática que no se centraron en las computadoras mismas, sino en dispositivos periféricos. Estos ataques son posibles porque los dispositivos que se conectan a las computadoras hoy en día, incluidos los teclados, ratones y discos duros, a menudo son mini computadoras con sus propias capacidades de memoria y procesamiento.

La vulnerabilidad más famosa de este tipo fue el agujero de seguridad del teclado de Apple presentado en la conferencia Black Hat 2009. Un hacker inteligente demostró que era posible instalar un keylogger en el teclado. El pirata informático no demostró que los datos pudieran transmitirse de forma remota, pero activó las alarmas en la cabeza de muchos expertos en seguridad porque actualmente no hay defensa contra este tipo de ataque y la detección es difícil.

Los teléfonos inteligentes se están convirtiendo en una gran preocupación. A menudo se conectan con computadoras para transferir datos e información personal. Constantemente se encuentran nuevas fallas de seguridad en los teléfonos inteligentes, pero la respuesta a estos problemas por parte de las compañías de seguridad aún está en pañales. Como tal, no hay mucho que pueda hacer además de tener sentido común y mantener su teléfono alejado de su PC si sospecha que el teléfono ha sido víctima de una falla de seguridad.

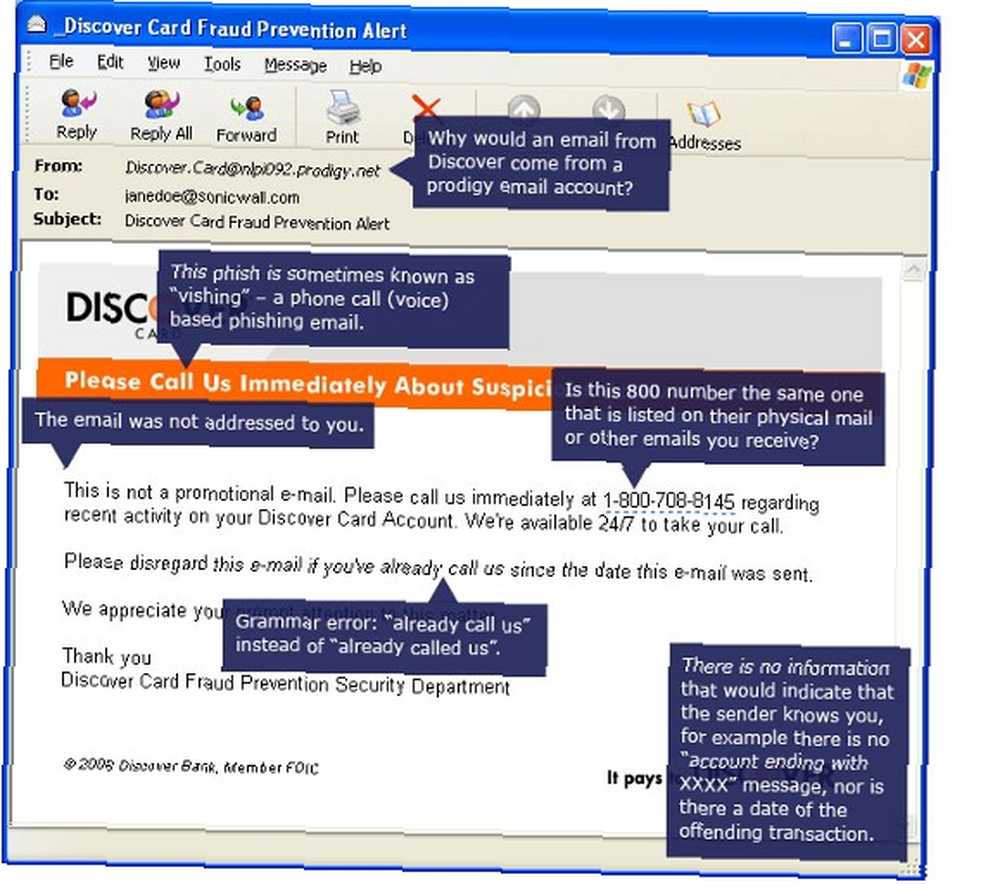

Suplantación de identidad

Se produce un ataque de phishing cuando se lo dirige a lo que parece ser un sitio web familiar e intenta iniciar sesión. Sin embargo, el sitio web es en realidad un fraude inteligente que roba su nombre de usuario y contraseña y lo envía a una parte desconocida que puede usar ese datos para hacer daño. Estos ataques son bastante difíciles de ver en primer lugar, y se vuelven más sofisticados y difíciles de detectar a medida que pasa el tiempo..

Los programas antivirus no protegen contra esta amenaza porque en realidad no es un virus en absoluto. Los productos de seguridad de Internet más completos ofrecidos por la mayoría de las empresas generalmente incluyen algún tipo de protección contra el phishing, pero tendrá que entregar algo de dinero en efectivo. Sin embargo, hay algunas formas de protegerse de las amenazas de phishing sin pagar un costoso paquete de seguridad.

Desarrollar su conocimiento sobre las tácticas de phishing es la mejor manera de defenderse de esta amenaza sin pagar un centavo. La prueba gratuita de phishing de SonicWALL SonicWALL: aprenda a identificar correos electrónicos de phishing SonicWALL: aprenda a identificar correos electrónicos de phishing que le enseña cómo identificar amenazas de phishing. Alternativamente, puede intentar usar uno de varios sitios web que le permiten ingresar un enlace para determinar si es legítimo. 7 Sitios rápidos que le permiten verificar si un enlace es seguro 7 Sitios rápidos que le permiten verificar si un enlace es seguro antes de hacer clic en un enlace, use estos verificadores de enlaces para verificar que no genere malware u otras amenazas de seguridad. .

Conclusión

Las aplicaciones antivirus son solo el primer paso en la seguridad de los sistemas informáticos. Si bien muchas amenazas serán detenidas por un programa antivirus sólido, no todas las amenazas caen dentro de su jurisdicción. El conocimiento aquí debería ayudarlo a proteger su computadora de otras amenazas. Si conoce alguna amenaza que no sea un virus que no se encuentre en esta lista, deje un comentario.