William Charles

0

2576

25

La tecnología sigue avanzando, más rápido que una pistola de tren de carga de alta velocidad, incluso más rápido que la velocidad de la luz. De acuerdo, tal vez no ese rápido, pero todos hemos tenido la sensación de perder un momento decisivo en la tecnología, o al menos un nuevo producto con una nueva especificación deslumbrante, y no tienes idea de lo que está hablando alguien en la red social regional tiddlywinks.

Relajarse. Sucede. Así que repasemos algunos de los términos de seguridad más utilizados y exactamente lo que significan.

1. Cifrado

Comencemos con uno grande, y uno que probablemente haya encontrado. El hecho de que lo haya encontrado no significa que comprenda la increíble importancia del cifrado.

En pocas palabras, el cifrado es la transformación de datos ¿Cómo funciona el cifrado y es realmente seguro? ¿Cómo funciona el cifrado y es realmente seguro? para ocultar su contenido de información. Sea que enviar un mensaje a través de WhatsApp ¿Por qué el cifrado de extremo a extremo de WhatsApp es un gran problema? ¿Por qué el cifrado de extremo a extremo de WhatsApp es un gran problema? WhatsApp anunció recientemente que habilitarían el cifrado de extremo a extremo en su servicio. ¿Pero qué significa esto para ti? Esto es lo que necesita saber sobre el cifrado de WhatsApp. , Microsoft solicita información de telemetría cifrada de los sistemas Windows 10, o accede a su portal de banca en línea, envía y recibe información cifrada ¡No crea en estos 5 mitos sobre el cifrado! ¡No crea en estos 5 mitos sobre el cifrado! El cifrado suena complejo, pero es mucho más sencillo de lo que la mayoría piensa. Sin embargo, es posible que te sientas demasiado a oscuras para usar el cifrado, ¡así que vamos a reventar algunos mitos sobre el cifrado! lo sepas o no.

Y con razón. No quieres que Alan use un ataque de hombre en el medio ¿Qué es un ataque de hombre en el medio? La jerga de seguridad explicada ¿Qué es un ataque de hombre en el medio? Explicación de la jerga de seguridad Si ha oído hablar de ataques de "hombre en el medio" pero no está seguro de lo que eso significa, este es el artículo para usted. en el pub local para robar las credenciales de su cuenta. Del mismo modo, no desea que cualquiera pueda leer su correo electrónico, sus mensajes seguros y cualquiera de los innumerables servicios asegurados con cifrado..

Todo arriba en las noticias

Una de las historias de cifrado más importantes del año acaba de volver a la vida. Le daré una breve descripción: en diciembre de 2015, 14 personas fueron asesinadas en un acto de terrorismo doméstico en el Centro Regional Interior, San Bernadino, California.

Los terroristas fueron asesinados unas horas más tarde en un tiroteo, y el FBI pasó a buscar su residencia local. Recuperaron una serie de elementos, incluido uno de los iPhone encriptados del fallecido. Esto presentó un problema para el FBI: no podían forzar la fuerza bruta (un ataque exhaustivo diseñado para adivinar todas las posibles permutaciones de contraseña) la protección del teléfono, ya que eso podría haber borrado los datos.

Apple, con toda razón, se negó a crear una puerta trasera dorada para que la usara el FBI, razonando que una vez que se creara, se usaría repetidamente. Además, nuevamente declararon correctamente su creencia de que esa puerta trasera inevitablemente caería en las manos equivocadas y se utilizaría para afectar directa y negativamente a otros ciudadanos.

Avance unos meses. El FBI y Apple habían estado yendo y viniendo en los tribunales, cuando de repente el FBI anunció que, con la ayuda de un tercero desconocido (según se informa, una empresa de investigación de seguridad israelí), habían descifrado y accedido con éxito a los datos en el iPhone. ¿El sistema operativo móvil más seguro? ¿Cuál es el sistema operativo móvil más seguro? Luchando por el título del sistema operativo móvil más seguro, tenemos: Android, BlackBerry, Ubuntu, Windows Phone e iOS. ¿Qué sistema operativo es el mejor para defenderse de los ataques en línea? - lo que a su vez, equivalía básicamente a nada.

¿Aún conmigo? Pase unos meses más, hasta agosto de 2016, y los hackers anunciaron el “liberación” de datos altamente confidenciales de un servidor auxiliar de la NSA, especulado por haber sido utilizado por uno de los grupos de piratería interna de élite de las agencias gubernamentales. Aparentemente, los datos contenían código que detallaba los ataques de puerta trasera a varios cortafuegos importantes, utilizados a nivel mundial, y los datos se pusieron a la venta (con un precio escandaloso de ~ 500 millones de dólares).

TL; DR: Las puertas traseras funcionan hasta que todos las conozcan. Entonces todos están jodidos.

Todo se trata de las llaves

El cifrado seguro sigue siendo así mediante la firma de claves digitales, intercambiadas de forma segura entre dos partes. La criptografía de clave pública (criptografía asimétrica AKA) utiliza un par de claves para cifrar y descifrar datos.

los Llave pública Se puede compartir con cualquiera. los llave privada Se mantiene privado. Cualquiera de las claves se puede usar para cifrar un mensaje, pero necesita la clave opuesta para descifrar en el otro extremo.

La clave es esencialmente una larga cadena de números que se ha emparejado con otra larga cadena de números, pero no son idénticos (haciéndolos asimétrico) Cuando Diffie y Hellman propusieron la criptografía de clave pública en 1977, su trabajo se consideró innovador y sentó las bases de los numerosos servicios digitales seguros que aprovechamos hoy en día..

Por ejemplo, si alguna vez ha usado una firma digital, ha usado una tecnología basada en la criptología asimétrica:

Para crear una firma digital, el software de firma (como un programa de correo electrónico) crea un hash unidireccional de los datos electrónicos que se firmarán. La clave privada del usuario se usa para cifrar el hash, devolviendo un valor que es único para los datos hash. El hash encriptado, junto con otra información como el algoritmo de hash, forma la firma digital.

Cualquier cambio en los datos, incluso a un solo bit, da como resultado un valor hash diferente. Este atributo permite a otros validar la integridad de los datos mediante el uso de la clave pública del firmante para descifrar el hash. Si el hash descifrado coincide con un segundo hash calculado de los mismos datos, demuestra que los datos no han cambiado desde que se firmaron.

Si los dos hashes no coinciden, los datos han sido alterados de alguna manera (lo que indica un fallo de integridad) o la firma se creó con una clave privada que no corresponde a la clave pública presentada por el firmante (lo que indica una falla de autenticación).

2. OAuth y OAuth2

OAuth es esencialmente un marco de autorización. Permite que dos partes se comuniquen de forma segura, sin la necesidad de proporcionar una contraseña cada vez. Explicaré cómo funciona esto usando un ejemplo rápido:

- Bill es un usuario. Quiere que un tercero acceda de manera segura a su transmisión de Twitter (un recurso seguro, usando una contraseña).

- Bill le pide al tercero que acceda de manera segura a su transmisión de Twitter. La aplicación de terceros dice, “Claro, solo pediré permiso.”

- El tercero hace la solicitud. El servicio seguro, en este caso Twitter, responde diciendo, “Claro, aquí hay una ficha y un secreto.”

- El tercero ahora envía a Bill de vuelta a Twitter para aprobar los cambios y darle el token para mostrar su participación en el proceso..

- Bill le pide a Twitter que autorice solicitud token, y Twitter hacen una última doble verificación. Una vez que Bill dice OK, Twitter envía a Bill de vuelta en su camino al tercero con un “bueno para ir” token de solicitud.

- Finalmente, el tercero recibe un acceso token y felizmente puede publicar en el flujo de Twitter de Bill. Lolcats para todos!

Durante todo el proceso, Bill nunca tuvo que proporcionar sus credenciales de cuenta a un tercero. En cambio, se verificaron a través del sistema de token OAuth. Bill aún conserva el control sobre este sistema y puede revocar el token en cualquier momento.

OAuth también puede proporcionar más permisos en profundidad. En lugar de permitir que todos tengan el mismo acceso a sus credenciales, podemos asignar permisos de nivel granular, como otorgar a un servicio de terceros acceso de solo lectura pero a otro el derecho a actuar y publicar como usted.

De Verdad? UNA “Secreto”?

¡¿Yo se, verdad?! ¡Quién sabía que la terminología de seguridad podría ser tan kawaii! Con toda seriedad, explicaré ese término un poco más. Se trata de la identificación del cliente y el secreto del cliente. Para que OAuth funcione, la aplicación debe estar registrada con el servicio OAuth. El desarrollador de la aplicación debe proporcionar la siguiente información:

- Nombre de la aplicación

- Sitio web de la aplicación

- Redirigir URI o URL de devolución de llamada

Una vez registrada, la aplicación recibirá una identificación de cliente. La identificación del cliente es utilizada por un servicio para identificar una aplicación. El secreto del cliente se utiliza para autenticar la identidad de la aplicación al servicio cuando la aplicación solicita acceso a la cuenta de un usuario. Debe permanecer privado entre la aplicación y el servicio..

Hay muchas posibilidades de que hayas usado OAuth sin darte cuenta. ¿Has iniciado sesión en un sitio web de terceros usando tu cuenta de Facebook, Google o Microsoft? ¿Debe pensar dos veces antes de iniciar sesión con cuentas sociales? ¿Debe pensar dos veces antes de iniciar sesión con cuentas sociales? Entonces has hecho una conexión segura usando OAuth.

3. Ransomware

Esta variante de malware se está convirtiendo rápidamente en el flagelo de Internet..

Del mismo modo que el malware tradicional infecta su sistema, el ransomware hace lo mismo. El sitio web de Ultimate Ransomware que debe conocer El sitio web de Ultimate Ransomware que debe conocer es una amenaza creciente, y debe hacer todo lo posible para evitarlo. Ya sea que necesite información o necesite ayuda después de ser golpeado por el ransomware, este increíble recurso puede ayudarlo. . Pero en lugar de simplemente robar sus datos y convertir su sistema más allá de su computadora: 5 formas en que el ransomware lo llevará cautivo en el futuro Más allá de su computadora: 5 formas en que el ransomware lo llevará cautivo en el futuro Ransomware es probablemente el malware más desagradable que existe, y el los delincuentes que lo usan son cada vez más avanzados. Aquí hay cinco cosas preocupantes que podrían ser tomadas como rehenes pronto, incluidas las casas inteligentes y los automóviles inteligentes. en un nodo de botnet, el ransomware encripta activamente sus datos y luego solicita un pago para asegurar su lanzamiento. Analizamos el cifrado de clave pública anteriormente en este artículo, y la gran mayoría del ransomware utiliza tecnología de cifrado disponible públicamente..

Así es como lo define el Centro de Seguridad de Internet:

La criptografía es un método utilizado para encriptar o codificar el contenido de un archivo de tal manera que solo aquellos con el conocimiento de cómo descifrar o descifrar el contenido puedan leerlo. El ransomware, un tipo de malware que contiene una computadora o archivos para rescate, continúa destacando el uso malicioso de la criptografía.

Por ejemplo, una de las primeras formas de ransomware Una historia de ransomware: dónde comenzó y hacia dónde va Una historia de ransomware: dónde comenzó y hacia dónde va El ransomware data de mediados de la década de 2000 y, como muchas amenazas de seguridad informática, se originó a partir de Rusia y Europa del Este antes de evolucionar para convertirse en una amenaza cada vez más potente. Pero, ¿qué depara el futuro para el ransomware? ganar notoriedad global fue CryptoLocker. Por lo general, se propaga como un archivo adjunto de correo electrónico malintencionado. Evite caer víctima de estas tres estafas de ransomware. repasemos tres de los más devastadores, para que pueda reconocerlos. , una vez instalado, el ransomware llamaría a casa a un servidor de comando y control para generar un par de claves RSA de 2048 bits, enviando uno de vuelta a la computadora infectada. Luego, encriptaría constantemente numerosos archivos importantes utilizando una lista predeterminada de extensiones, anunciando su finalización con un mensaje de rescate y exigiendo un pago en Bitcoin para la liberación segura de la clave privada (lo que permitiría que los archivos se desencripten).

Si un usuario no hubiera hecho una copia de seguridad de sus archivos, se vería obligado a pagar el rescate o se enfrentaría a la eliminación permanente. Las claves de cifrado generadas por el ransomware CryptoLocker eran comúnmente RSA de 2048 bits, lo que significa que con la tecnología actual, romper las claves es esencialmente imposible (la potencia de cómputo necesaria para romper el cifrado es actualmente inviable).

Muchas otras variantes

La base de datos de la clave privada del ransomware CryptoLocker se recuperó cuando se retiró la botnet Gameover Zeus en 2014. Permitió a los investigadores de seguridad la posibilidad de crear una herramienta de descifrado gratuita. CryptoLocker está muerto: ¡así es cómo puede recuperar sus archivos! CryptoLocker está muerto: ¡así es como puede recuperar sus archivos! para difundir a los usuarios afectados, aunque se estimó que los desarrolladores de ransomware parecían haber coaccionado alrededor de $ 3 millones a través de usuarios infectados:

En 2012, Symantec, utilizando datos de un servidor de comando y control (C2) de 5,700 computadoras comprometidas en un día, estimó que aproximadamente el 2.9 por ciento de esos usuarios comprometidos pagaron el rescate. Con un rescate promedio de $ 200, esto significó que los actores maliciosos obtuvieron $ 33,600 por día, o $ 394,400 por mes, de un solo servidor C2. Estas estimaciones aproximadas demuestran cuán rentable puede ser el ransomware para actores maliciosos.

Este éxito financiero probablemente ha llevado a una proliferación de variantes de ransomware. En 2013, se introdujeron variantes de ransomware más destructivas y lucrativas, incluidas Xorist, CryptorBit y CryptoLocker. Algunas variantes encriptan no solo los archivos del dispositivo infectado, sino también el contenido de unidades compartidas o en red. Estas variantes se consideran destructivas porque encriptan los archivos de los usuarios y las organizaciones, y los vuelven inútiles hasta que los delincuentes reciban un rescate..

La marea no ha cambiado. Si bien entendemos más que nunca sobre el ransomware, los desarrolladores de ransomware constantemente actualizan y modifican sus productos para garantizar la máxima ofuscación y la máxima rentabilidad..

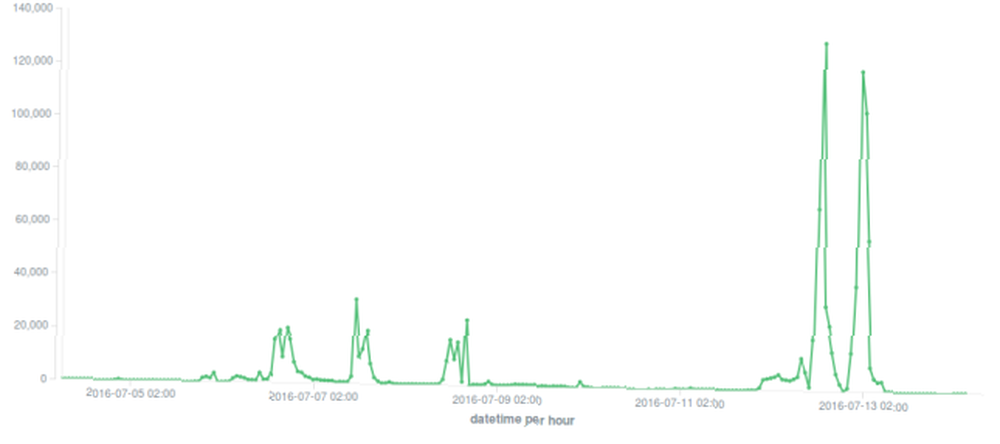

Junio de 2016 vio la reintroducción de un “más viejo” forma de ransomware Locky ya se había ido “desconectado” Su nueva amenaza de seguridad para 2016: JavaScript Ransomware Su nueva amenaza de seguridad para 2016: JavaScript Ransomware El ransomware Locky ha estado preocupando a los investigadores de seguridad, pero desde su breve desaparición y regreso como una amenaza de ransomware JavaScript multiplataforma, las cosas han cambiado. Pero, ¿qué puedes hacer para derrotar al ransomware Locky? con nuevas infecciones muy reducidas en favor de otra variante de ransomware, Dridex. Sin embargo, cuando Locky regresó, se le había dado un modo de ataque extra-dragon-punch-deathblow. Anteriormente, el ransomware tenía que llamar a casa a un servidor de comando y control para generar y compartir las claves asimétricas que discutimos anteriormente:

La semana pasada, de miércoles a viernes, observamos un notable aumento en la cantidad de spam que distribuye Locky. A lo sumo vimos 30,000 visitas por hora, aumentando el total diario a 120,000 visitas.

Ayer, martes, vimos dos nuevas campañas con una magnitud totalmente diferente: más de 120,000 visitas de spam por hora. En otras palabras, más de 200 veces más que en los días normales y 4 veces más que en las campañas de la semana pasada..

Si el ransomware no pudiera marcar a casa, sería impotente. Aquellos usuarios que se dieron cuenta de que habían sido infectados extremadamente pronto podrían combatir la infección sin tener todo su sistema encriptado. El Locky actualizado no necesita marcar a casa, sino que emite una sola clave pública para cada sistema que infecta.

¿Has entendido por qué esto podría no ser tan malo como parece??

En teoría, el uso de una sola clave pública significa que una sola clave privada podría desbloquear cada sistema encriptado por el ransomware Locky, pero todavía no depositaría los archivos de mi sistema al descubrirlo!

Glosario estandarizado ISO

Hemos analizado tres terminologías diferentes que puede encontrar en su vida diaria. Estos son términos universales que tienen el mismo significado en todo el mundo de la seguridad y la gestión de la información. De hecho, como estos sistemas son tan vastos, tan inequívocamente importantes, que tocan todos los rincones del mundo, existen marcos de terminología robustos para facilitar las comunicaciones abiertas y uniformes entre diferentes socios..

Las terminologías son proporcionadas por la norma ISO / IEC 27000: 2016, que ofrece una visión integral de los sistemas de gestión de seguridad de la información cubiertos por la familia de estándares ISMS y define términos y definiciones relacionados.

El estándar es importante ya que sienta las bases para las comunicaciones de misión crítica entre las partes interesadas..

El conocimiento es poder

Nos encontramos con información errónea donde quiera que vayamos. ¿Por que sucede? Desafortunadamente, las personas con suficiente poder para tomar decisiones que podrían afectar positivamente nuestra seguridad rara vez comprenden lo suficiente como para hacer una política informada y progresiva para mantener la privacidad y la seguridad. Sus decisiones deben medirse en contra de la seguridad de las masas, y generalmente conduce a una disminución de la privacidad. Pero para que ganancia?

Tómese el tiempo para aprender y comprender la terminología de seguridad contemporánea. Te hará sentir más seguro!

¿Desea que cubramos más terminología de seguridad? ¿Qué crees que necesita explicarse más? Déjanos saber tus pensamientos abajo!

Crédito de imagen: Locky Linegraph a través de F-Secure